本文主要是介绍关于微软发现针对金融巨头的银行AitM网络钓鱼和BEC攻击动态情报,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、基本内容

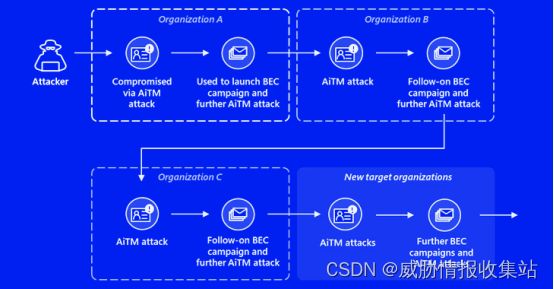

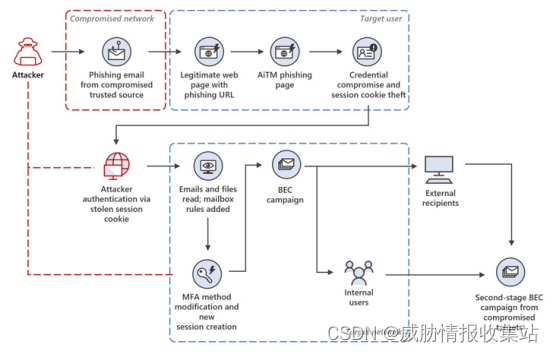

近期,微软发布了一份报告,指出银行和金融服务机构成为了新型的多阶段中间人网络钓鱼和商业电子邮件泄露攻击的目标。报告还指出,这些攻击源于一家受感染的受信任供应商,并演变为一系列的中间人攻击和跨越多个组织的商业电子邮件泄露活动。

二、相关发声情况

微软公司发布报道称网络攻击者发起了大规模的垃圾邮件活动,向受感染用户的组织内外联系人以及分发列表发送了16000多封电子邮件,并采取措施最大限度地减少检测,通过响应传入的电子邮件并随后将其从邮箱中删除来建立持久性。这次攻击显示了AiTM和BEC威胁的复杂性,这些威胁滥用供应商、供应商和其他合作伙伴组织之间的信任关系,意图进行金融欺诈。微软公司警告BEC攻击激增和网络犯罪分子不断演变的策略,包括使用BulletProofLink等平台创建工业规模的恶意邮件活动。另一种策略需要使用住宅互联网协议(IP)地址,使攻击活动看起来像是本地生成的。BEC威胁行为者然后从与受害者位置匹配的住宅IP服务购买IP地址,创建住宅IP代理,以掩盖其来源。现在,除了用户名和密码之外,BEC攻击者还可以利用本地化地址空间来支持他们的恶意活动,规避“不可能的旅行”标志,并打开一个网关进行进一步的攻击。

三、分析研判

微软公司采用最新研发的Storm-1167技术跟踪了该网络攻击团伙,并指出他们使用间接代理来达到攻击的目的。该团伙使用目标定制的网络钓鱼页面并窃取会话cookie,从而实施此次网络攻击。与其他AitM活动不同,该攻击使用诱饵页面来获取受害者输入的凭据和基于时间的一次性密码(TOTP),而不是充当反向代理。攻击链从一封带有链接的网络钓鱼电子邮件开始,单击该链接后,受害者将被重定向到一个欺骗性的Microsoft登录页面,并窃取输入的凭据和TOTP。随后,攻击者使用获取的密码和会话cookie来冒充用户,并通过重放攻击获得对电子邮件收件箱的未授权访问。攻击者滥用此访问权限以获取敏感电子邮件并策划BEC攻击。更为重要的是,攻击者添加了一种新的基于SMS的双因素身份验证方法到目标账户,以便使用窃取的凭据登录而不会引起任何注意。

AitM网络钓鱼和BEC攻击会造成许多危害,其中包括:

1.盗取个人信息:网络钓鱼攻击者通常会伪装成信任的机构或公司,以获取受害者的个人信息,如银行账户信息、信用卡号码、社保号码等。

2.财务损失:网络钓鱼攻击者通常会通过骗取受害者的个人信息来进行诈骗,从而导致财务损失。

3.可能导致恶意软件感染:网络钓鱼攻击者通常会在伪装的链接或附件中包含恶意软件,一旦用户点击,恶意软件就会被下载到用户的设备中,从而导致设备被感染。

4.影响个人信誉和信用:一旦个人信息被泄露,受害者的信誉和信用可能会受到影响,包括信用评分、信用卡评估等。

5.企业声誉受损:如果企业成为网络钓鱼攻击的目标,其声誉和信誉可能会受到损害,从而影响企业的业务和经济利益。

四、应对策略

预防和处理AitM网络钓鱼和BEC攻击的建议:

1.员工安全意识教育:组织应该为员工提供网络安全教育培训,使他们了解AitM网络钓鱼和BEC攻击的原理和常见手法,以及如何识别和避免这些攻击。

2.加强身份验证:组织应该采用多因素身份验证,如使用短信验证码或硬件令牌等,以确保只有授权人员可以访问敏感信息和系统。

3.审查财务转账:组织应该建立审计机制,对财务转账进行严格的审查和验证,特别是对大额转账和非常规转账进行审查。

4.邮件过滤:组织应该使用反垃圾邮件软件和恶意软件过滤器等技术,以过滤掉可疑的邮件和附件。

5.监控异常行为:组织应该建立监控系统,对员工的网络活动和行为进行监控,及时发现和处理异常行为。

6.建立紧急响应计划:组织应该建立应急响应计划,包括应对AitM网络钓鱼和BEC攻击的处理流程、责任分工、通知和报告机制等。

7.更新和维护安全系统:组织应该及时更新和维护安全系统,包括防病毒软件、防火墙、系统补丁等,以确保企业的网络系统始终保持安

这篇关于关于微软发现针对金融巨头的银行AitM网络钓鱼和BEC攻击动态情报的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!