本文主要是介绍美帝黑产追踪:被盗 iPhone 洗白记,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

苹果公司对此反应迟钝,到现在还没太有效的措施(二次验证没推广开)。让笔者不禁疑惑,难道盗取苹果账号洗白iPhone的黑产只在中国盛行?其它国家地区的被盗iPhone怎么洗白呢?

最近看到安全博客KrebsOnSecurity的文章“If Your iPhone is Stolen, These Guys May Try to iPhish You”,讲述了一起发生在美国地区的被盗iPhone洗白案例,博主的朋友很懂技术,顺藤摸瓜找出了幕后的黑产链条,让我们得以一窥美帝那边的黑产生计。

KrebsOnSecurity前不久讲过一起发生在巴西的被盗iPhone钓鱼事件,当事人的妻子手机被偷,小偷们给他发送钓鱼信息,试图窃取其苹果账号密码。今天我们要分享的是发生在美国的有组织苹果账号钓鱼犯罪——远程解锁和擦除被盗苹果设备。

iPhone被盗的受害者们可以使用“查找我的iPhone”功能来远程定位、锁定以及擦除设备,只需要访问苹果官网输入iCloud用户名和密码。同样,iPhone小偷可以使用iCloud账号远程解锁和擦除偷来的设备,进而转手卖出。因此,iPhone小偷经常会找第三方的iCloud钓鱼服务来盗号。这个故事是关于这些第三方服务的。

最近博主跟一位安全专家闲聊,对方说起有位好朋友收到过针对性的苹果账号钓鱼短信。这位朋友的孩子在弗吉尼亚州某个公园遗失手机数月后,他忽然收到一条短信,短信开头声称由苹果公司发送,里边写着定位到遗失iPhone的位置,点击链接即可知晓,有效期24小时。

安全专家拒绝对外透露身份,因为接下来发生的某些事情可能违反了美国计算机欺诈和滥用法律。简单起见,下边我们称呼他为约翰。

约翰说,他朋友点击了钓鱼短信里的链接,打开是一个假的iCloud登录页面:appleid-applemx[dot]us。简单查了下这个域名的信息,显示托管在俄罗斯的某台服务器上,这台服务器上至少还有140个域名,很明显可以看出都是用来干iCloud钓鱼的,比如accounticloud[dot]site、apple-devicefound[dot]org等(完整的域名列表戳我查看)。

虽然iCloud钓鱼的服务器放在俄罗斯,但其主要用户分布在完全不同的地方。仔细检查了一遍,约翰发现这台服务器有一个明显的配置错误,会泄露用户操作记录,包括最近访问服务器的时间、在服务器上访问各级目录的记录等。

监控一段时间后,约翰发现有五个IP会每天多次登录服务器,这些IP的位置分布在阿根廷、哥伦比亚、厄瓜多尔、墨西哥四个南美小国。

他还发现俄罗斯的服务器上有一个可以公开访问的文件,在不停地回应imei24.com、imeidata.net的请求。如果有好奇网友在这两个网站输入手机的imei号码,服务器将返回各种信息,包括手机品牌、型号、是否启用“查找我的iPhone”以及设备是否被锁定/被盗。

约翰继续分析,当他试图访问“index.php”时(通常的网站首页地址),浏览器被重定向到了“login.php”页面。如下图,这是一个名为“iServer”系统的登录页面,里边显示一个自定义的苹果logo,下边是海盗骷髅图案,背景则是流血的橙色火焰。

除了login.php页面,服务端还返回了一份HTML内容,一份大约包含137个用户名、电子邮箱、到期日期等信息的表格。显而易见,这恐怕是每月支付费用购买iCloud钓鱼服务的攻击者名单。

约翰随便猜测几个常见弱密码配合用户名尝试登录,很轻松地登录了两个账号。登录进去后,有个账号通知服务已过期,提醒至少续费一个月才能继续使用。

约翰点击“确定续费”按钮,被带到一个域名为hostingyaa[dot]com的网站,这个网站接收付款的PayPal账号名为HostingYaa LLC,查看网页代码显示收款邮箱是admin@hostingyaa[dot]com。

在俄罗斯服务器上返回的用户表格上,第一个用户名是demoniox12,邮箱是admin@lanzadorx.net。约翰强烈怀疑Ta就是服务器管理员,因为这个用户使用服务并没有付费。

对Lanzadorx[dot]net的调查显示,这是专门提供一个网络钓鱼服务的网站,它宣传可对Apple、Gmail、Hotmail、Yohoo等各种账号发起钓鱼攻击。

在Domaintools.com上反向查询WHOIS显示,admin@lanzadorx.net是hostingyaa[dot]info和lanzadorx[dot]net两个域名的注册邮箱。

继续查询,Hostingyaa[dot]info的注册者叫Dario Dorrego,这个名字也出现在上述用户表格上,同为零付费用户,邮箱是dario@hostingyaa[dot]com。Dario Dorrego这个名字还注册了31个其它域名,感兴趣可戳这查看。

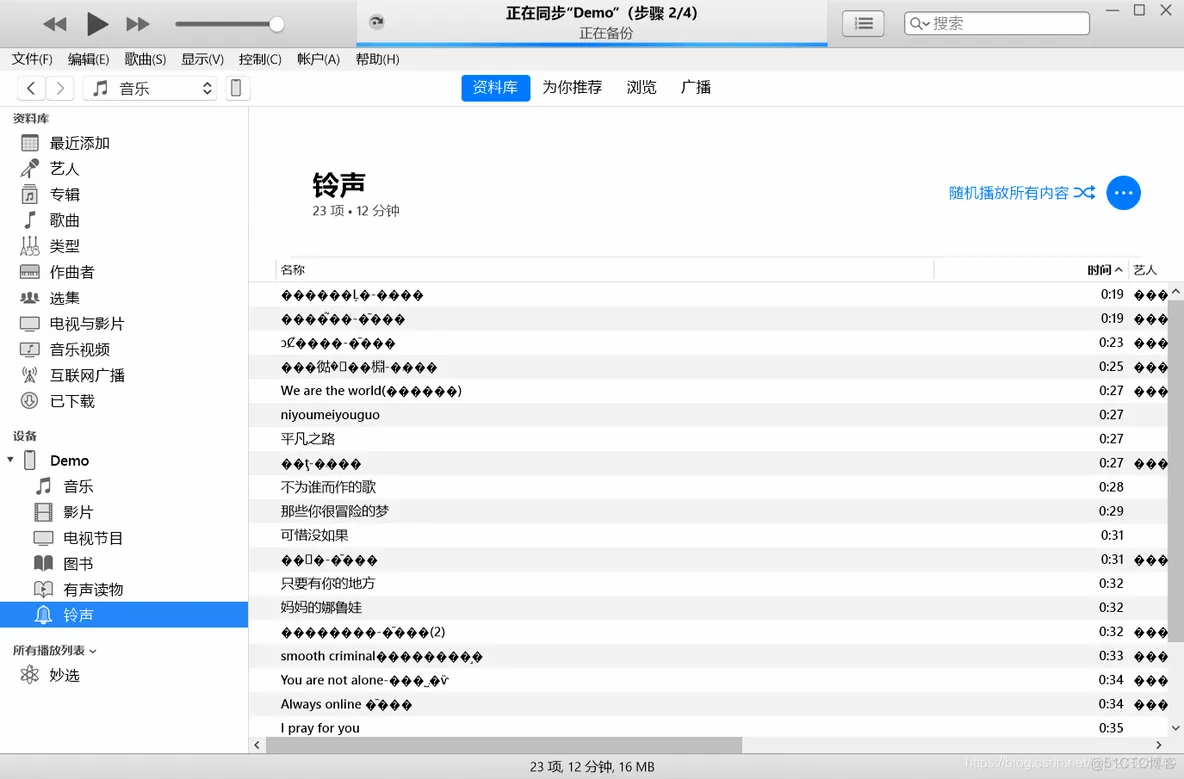

就那份俄罗斯钓鱼服务器的用户表格,约翰猜出了至少6个账号的密码,包括一个可能是分销商的有趣用户,用户名是“Jonatan”。下图为Jonatan的控制面板,他每月支付80美元来使用服务,现在已经成功窃取了65个iCloud账号。

下图为“Jonatan”盯住的账号之一,受害者“Tanya”的信息面板:

当“Tanya”点开收到钓鱼短信的链接,会看到一个和苹果iCloud网站一模一样的页面。为了更好地取信受害者,登录框的用户名已经自动填好。

65位受害者的详细信息,包括姓名、邮箱、密码、电话、imei、设备型号、语言以及Jonatan的个人备注。

短信发送记录。这个页面可以跟踪每个受害者的攻击进度,可以看到钓鱼系统的国际化做得很好,有许多语言版本的短信文案。如果受害者点击了链接,也会显示出来。

iServer钓鱼系统里可以轻松添加钓鱼链接。这个功能很是实用,一个钓鱼链接的存活期一般不超过一个月,短的可能几天就失效了。系统里还会检查钓鱼链接是否被安全公司标识,并提醒使用者。

下边这张图可能有些讽刺。为了测试服务的可靠性,Jonatan使用钓鱼系统向自己发起了钓鱼短信,整个流程走完,很流畅哈。然后他忘记删除了,系统里一直留着他真实的iCloud账号信息。。。

接下来大家应该可以猜到,约翰登录Jonatan的iCloud账号,发现了一张有趣的图片——Jonatan当时在钓鱼链接填写信息的截图。

Jonatan日常提供iCloud盗号服务的报价单,来自他的iCloud相册。图中显示,发送iPhone 4、4s的钓鱼短信只需40美元,iPhone 6s、6s+则需要120-140美元,其实成本都是一样。

Jonatan的个人iCLoud账号是jona_icloud@hotmail.com,这个邮箱在Facebook对应的用户叫Jonatan Rodriguez。在FB个人页面上,Jonatan Rodriguez介绍自己来自Puerto Rico。

Jonatan的FB个人页面上有许多个人照片,看起来像是做男模特的。不过他也有很柔软的一面,比如iCloud相册里的自拍照片。

在FB上,Jonatan Rodriguez管理着一个名为“iCloud Unlock Ecuador – Worldwide”的小组,这个小组有2797位成员。

在Jonatan管理的FB小组中,有个成员叫“Alexis Cadena”。这个名字也出现在Jonatan的盗号名单的备注里。

Alexis Cadena也有运营自己的iCloud钓鱼服务。目前暂时不太清楚他和Jonatan的关系,下图是Alexis Cadena在FB上发的一些广告。

回到Jonatan,iCloud账号不仅仅可以查看个人信息,还可以定位设备的位置。由于Jonatan的粗心大意,我们得以围观他的地理位置。3月7日的最新定位显示,Jonatan的iPhone位于下图这个地方,厄瓜多尔靠边境的城市Yantzaza里。

最后,Jonatan没有回应博主的采访请求。

这篇关于美帝黑产追踪:被盗 iPhone 洗白记的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!