本文主要是介绍钓鱼邮件真相追踪:XDR见招拆招!,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

钓鱼陷阱,财富“蒸发”

如果一家规模5000人、业务遍布全球的企业之中有一位员工不小心点进了一个钓鱼邮件,会发生什么……?终端失陷?数据泄露?失去客户信任?

最让人破碎的当然是……核心资产泄露,钱没了!!

人有失手,"鱼"有逃命

某大型零售企业财务部门小张收到一封看似来自公司财务部的邮件,由于内容与其实际工作情况相符,小张打开了邮件中的附件,并点击了附件里的下载链接,却不知这链接指向一个仿冒公司网站的钓鱼网站,诱使他下载了一个包含“Report.exe”可执行文件的压缩包。

小张并未发现端倪,出于信任运行了钓鱼邮件中的恶意文件,导致木马入侵终端,可能包括后门程序、勒索软件或其他恶意工具,会通过漏洞利用或弱密码等方式进行横向移动……

如此一来,企业内部便中了“十面埋伏”的陷阱。

产品堆砌,安全误区

假设当时企业部署了多个安全产品,AV / EPP、NDR、云安全中心等,当攻击入侵时,IT部门正“手忙脚乱”地坚守阵地,一顿操作:

分散应战,守备失调

AV和EPP团队:扫描和隔离受感染的终端。

NDR团队:紧盯网络流量以追踪攻击路径。

云安全中心团队:检测和响应云环境中的异常行为。

难以联动,险情频发

堆叠的安全产品往往无法有效联动,让团队成员不得不“各自为战”,在多个控制台和警报系统之间频繁切换,手动整合碎片化信息,延迟了响应时间,还增加了误报和漏报的风险。

碎片安全,系统重负

多安全产品的部署和运维消耗了大量系统资源,攻击高峰期间,资源的过度消耗可能导致系统性能下降,甚至瘫痪,使得快速修复变得异常困难。

面对这种“守住了,又没完全守住”的局面,IT团队/安全团队在老板的“灵魂拷问”之下,每个人都变成了“压力山大”的化身。

那咋办?不妨了解一下先进的XDR方案,联动零信任与威胁情报、病毒查杀、漏洞修复等多种终端安全能力全面提升防护效果!

防钓鱼指南,三招搞定

第一招:咋防护?

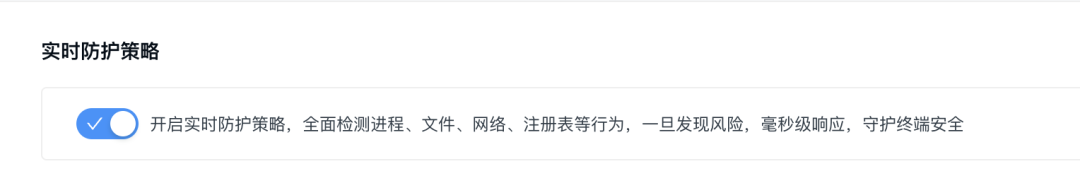

多重防护引擎,实时毫秒响应

通过本地杀毒引擎、云查杀引擎、行为引擎、威胁情报引擎等多种防护引擎,毫秒级识别与响应威胁!

第二招:咋溯源?

事件精准追踪,全面审计溯源

实时采集终端上的事件,全面记录终端设备上发生的各种活动和事件。

IT团队/安全团队通过日志了解攻击者策略、技术和程序,并追踪事件的起源、传播路径和影响范围。

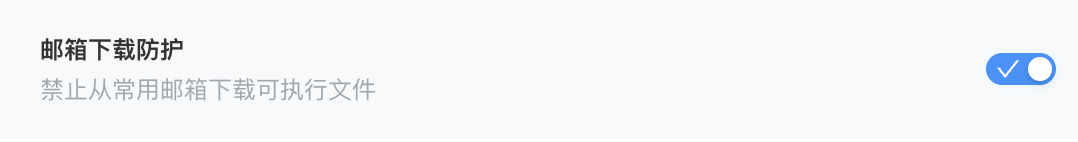

第三招:咋预防?

动态可信分析,主动识别与防御

开启进程管控,仅允许指定白名单进程运行,防止可疑文件在终端上运行。

开启邮箱下载防护策略,有效收敛终端上暴露的攻击面。

联动ZTNA、XDLP等模块进行动态决策,实时评估终端安全状态,阻止病毒终端连接内网,造成病毒横向传播。

总结

亿格云枢——融合终端检测与响应、零信任访问、数据防泄漏、基线合规检查等全方位功能的一体化SASE办公安全平台,减少了信息孤岛,提高响应速度和准确性。一个客户端就能搞定,轻量运行且占用资源少,让IT团队/安全团队告别和多个安全产品“斗智斗勇”的日子!

这篇关于钓鱼邮件真相追踪:XDR见招拆招!的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![[情商-13]:语言的艺术:何为真实和真相,所谓真相,就是别人想让你知道的真相!洞察谎言与真相!](https://i-blog.csdnimg.cn/direct/4e5ed3724fee417cadec420535421736.png)