本文主要是介绍美亚杯2017团队赛复盘WP,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

美亚杯2017团队赛复盘WP

linux

| 1 | 被检取作法证检验的LINUX系统,共有四个硬盘,已经分别被制作为四个E01法证镜像文件(Forensic Images),下列哪个不是它们的MD5哈希值(Hash value)?B |

|---|---|

| A. | 2e4a6afe6b27188480d1b7b10e576f7c |

| B. | c961d814f99d45b3f54e8a1d48be8544 |

| C. | a88e671fc44940620e77a9342d311133 |

| D. | c961d814f23d45b3f54e6a1d48be8544 |

| E. | cf5c42018d93c3703f744c646e7f21ae |

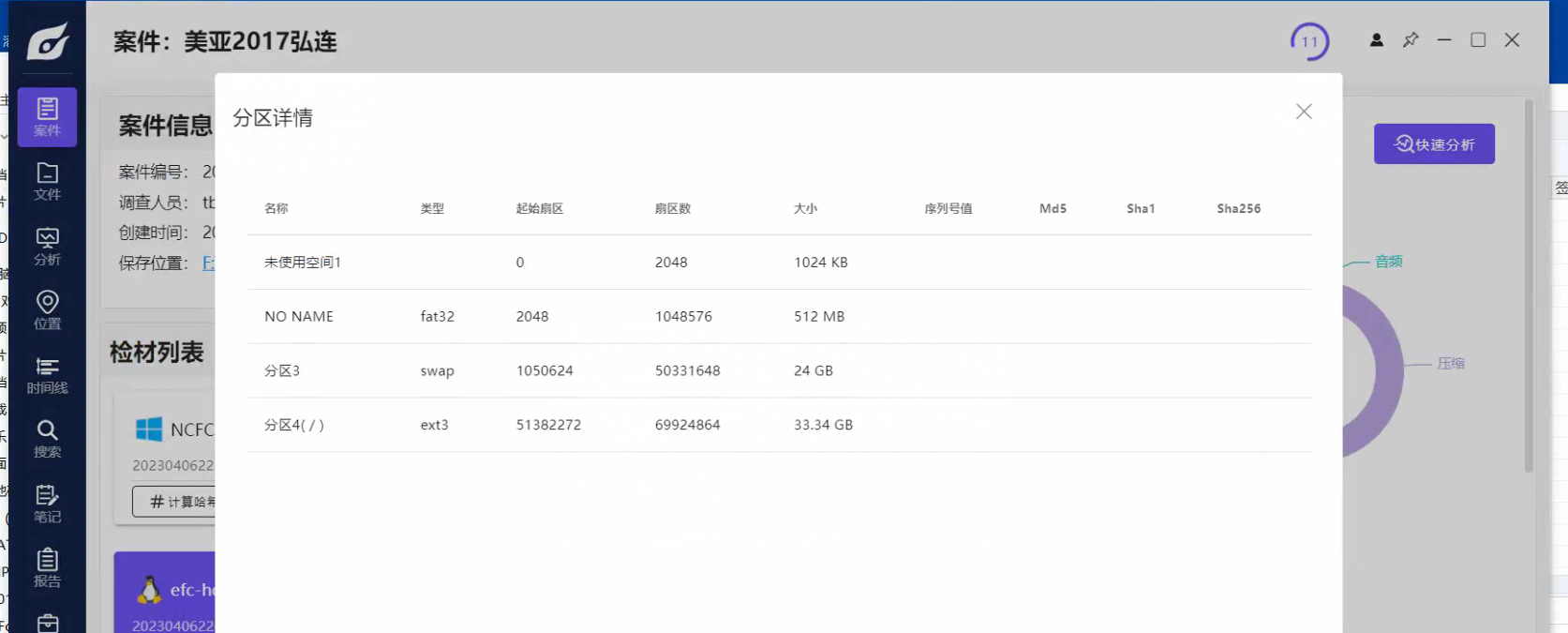

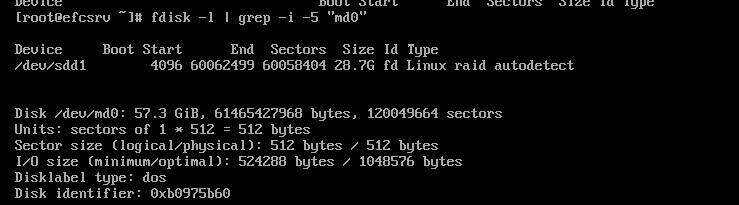

| 2 | 上述四个法证镜像文件中,其中有一个法证镜像文件(Forensic Image)内含三个磁盘分区(Partition)。对于第三个(即最后一个)磁盘分区(Partition)而言,下列哪个是其起始扇区(Starting Sector)?D |

|---|---|

| A. | 2048 |

| B. | 1050624 |

| C. | 51382271 |

| D. | 51382272 |

| E. | 50331648 |

| 3 | 上述磁盘分区(Partition)共占多少扇区(Starting Sector)?A |

|---|---|

| A. | 69924864 |

| B. | 60058404 |

| C. | 50331648 |

| D. | 1048576 |

| E. | 2048 |

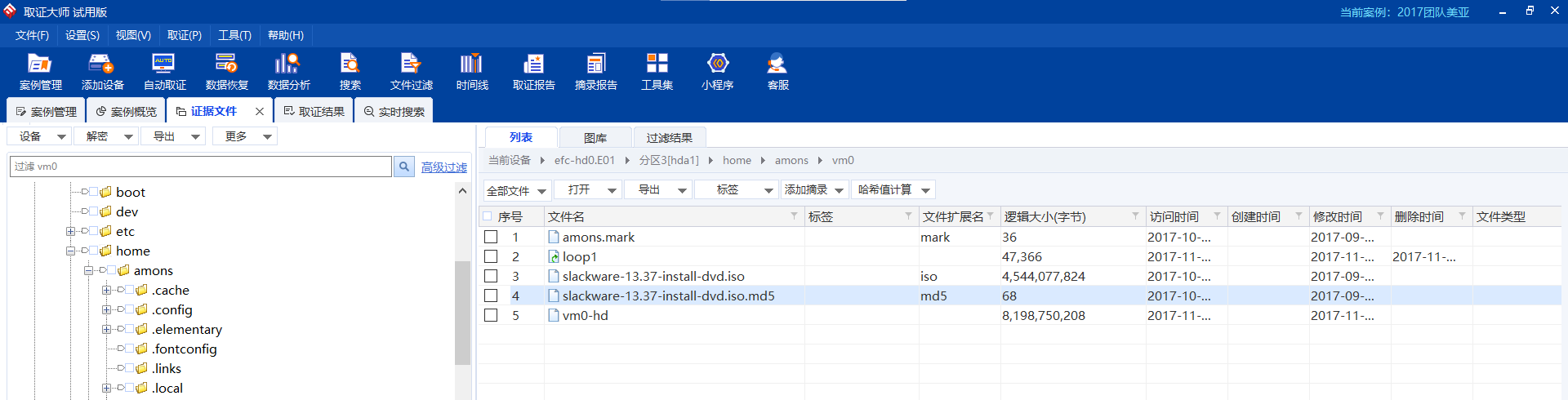

| 4 | 在上述第三个(即最后一个)磁盘分区(Partition)当中,储存了一个名为amons.mark的文件,下列哪项为其MD5哈希值(Hash value)E |

|---|---|

| A. | 01daa9fb8d1cc386bffb0c25ff57d7ea |

| B. | 64394febb8fb82520164645ade7dbaa0 |

| C. | b69894efe2f03d43d95d98856ea21674 |

| D. | 74c5d7a6500d63a0308f2fc54a03eb0d |

| E. | 43309465540a069357182af1da438a07 |

| 5 | 在上述第三个(即最后一个)磁盘分区(Partition)当中,储存了一个名为slackware-13.37-install-dvd.iso的文件,下列哪项为其MD5哈希值(Hash value)B |

|---|---|

| A. | 01daa9fb8d1cc386bffb0c25ff57d7ea |

| B. | 64394febb8fb82520164645ade7dbaa0 |

| C. | b69894efe2f03d43d95d98856ea21674 |

| D. | 74c5d7a6500d63a0308f2fc54a03eb0d |

| E. | 43309465540a069357182af1da438a07 |

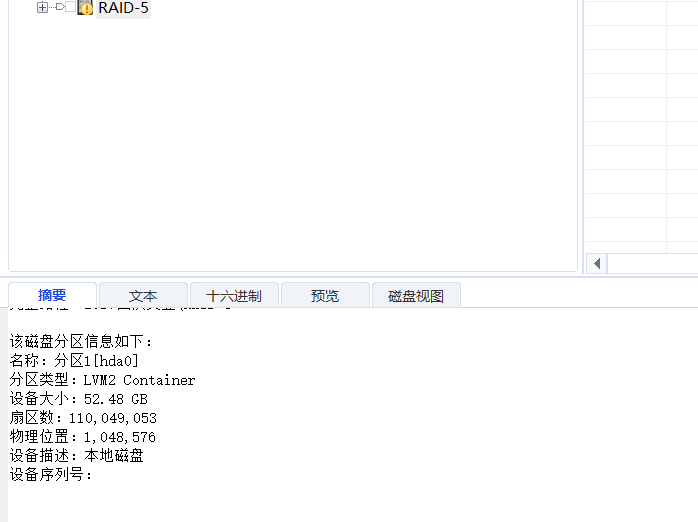

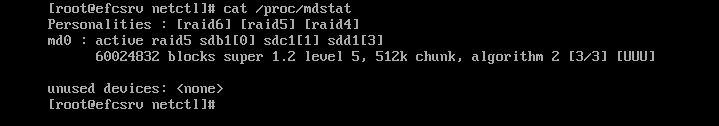

| 6 | 于上述四个法证镜像文件中,有三个硬盘共同组成一个独立磁盘冗余阵列RAID System。以扇区(sector)计算,该阵列(RAID)大小(size)是多少? |

|---|---|

| A. | 110051100 |

| B. | 110049052 |

| C. | 110049053 |

| D. | 120049664 |

| E. | 120049663 |

这里算是一个坑,因为raid并没有被正确识别出来,所以阵列大小并不能简单的以物理扇区数为准。最稳妥的办法其实就是仿真起来之后直接查看raid的详细信息:

有一些可以快速分析磁盘阵列的工具,比如赤兔、ufs等,也能很快提取出相关基础信息

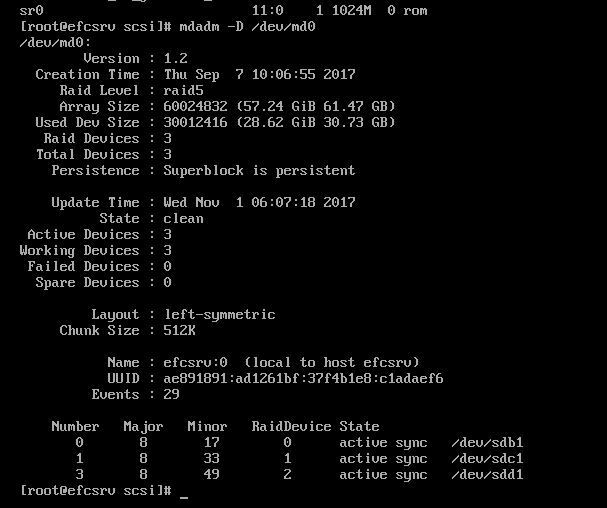

| 7 | 就该独立磁盘冗余阵列RAID System而言,下列哪项是其建立日期?C |

|---|---|

| A. | 2017-09-05 10:06:55 |

| B. | 2017-09-06 10:06:55 |

| C. | 2017-09-07 10:06:55 |

| D. | 2017-09-08 10:06:55 |

| E. | 2017-09-08 10:06:55 |

试了一下raid重组,发现使用raid-5 左同步之后,该raid就被识别出来了。看来就是这个。

但是无法识别出更多的东西……看来只能手动起一下看看

看到raid5,应该识别成功了

能看到分区md0就是raid5,所以直接去查看配置文件

虽然成功了,但怎么拖进取证软件里面识别啊……

| 8 | 就该独立磁盘冗余阵列RAID System而言,下列哪项是其UUID?C |

|---|---|

| A. | ae891891:ab1261bf:17f4b1e8:c1adaef6 |

| B. | ae891891:ac1261bf:27f4b1e8:c1adaef6 |

| C. | ae891891:ad1261bf:37f4b1e8:c1adaef6 |

| D. | ae891891:ae1261bf:57f4b1e8:c1adaef6 |

| E. | ae891891:af1261bf:67f4b1e8:c1adaef6 |

| 9 | 就该独立磁盘冗余阵列RAID System而言,使用了下列哪种阵列配置排列(RAID LAYOUT)?A |

|---|---|

| A. | left-symmetric |

| B. | right-symmetric |

| C. | pre-Lie algebra |

| D. | rooted tree algebras |

| E. | vertex algebras |

| 10 | 该独立磁盘冗余阵列RAID System使用了下列哪种阵列级别(RAID LEVEL)?C |

|---|---|

| A. | RAID 0 |

| B. | RAID 1 |

| C. | RAID 5 |

| D. | RAID 6 |

| E. | RAID 1 0 |

| 11 | 此外,在该独立磁盘冗余阵列RAID System中,内含一个标示为逻辑分卷管理器Logical Volume Manager (LVM) 的磁盘分区(Partition),此分区(Partition)共有多少个扇区(Sector)?C |

|---|---|

| A. | 110051100 |

| B. | 110049052 |

| C. | 110049053 |

| D. | 120049664 |

| E. | 120049663 |

fdisk梭一下就有了

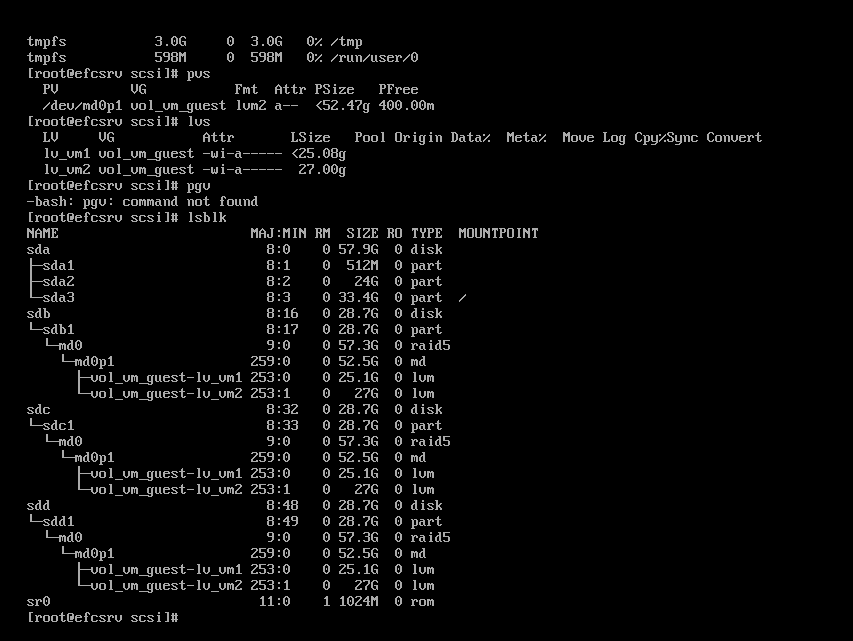

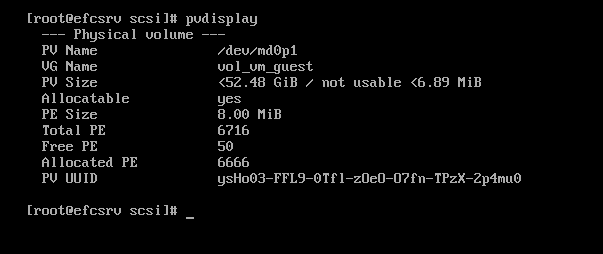

| 12 | 就上述逻辑分卷管理器Logical Volume Manager (LVM)而言,下列哪个是其仅有的物理卷Physical Volume (PV) UUID ?B |

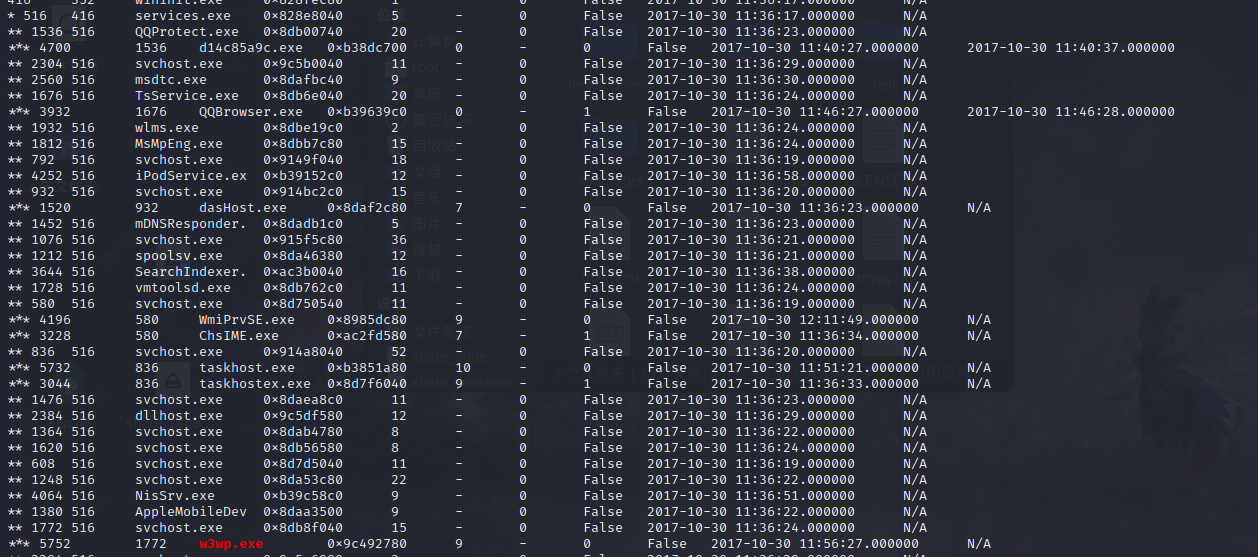

|---|---|

| A. | l87QVT-6IjH-bVea-dM3H-OMtA-2y0I-yitBi9 |

| B. | ysHo03-FFL9-0Tfl-zOeO-O7fn-TPzX-2p4mu0 |

| C. | UGpPyJ-lSUZ-eGJh-hrny-qPFY-UFUA-DfZ8mw |

| D. | eSpqp3-OwnF-9ari-aEKV-IjRq-KjcY-kLz5Ul |

| E. | UGpPyJ-lSUZ-eGJh-aEKV- OMtA-2y0I-yitBi9 |

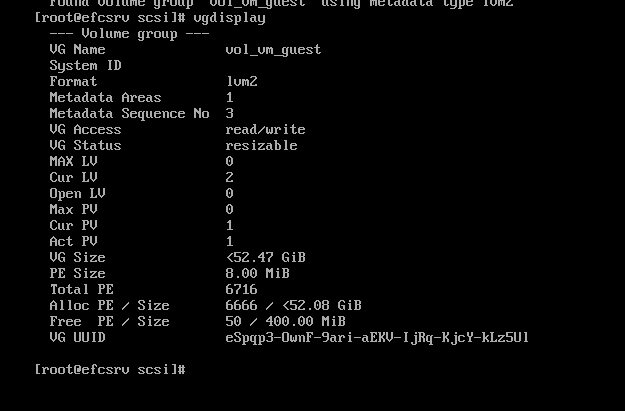

| 13 | 在该物理卷Physical Volume (PV)中,下列哪个是其仅有的卷组 Volume Group (VG) 名称 ?B | |

|---|---|---|

| A. | vol_vm_guests | |

| B. | vol_vm_guest | |

| C. | vol_guest | |

| D. | lv_vm1 | |

| E. | lv_vm2 |

| 14 | 下列哪项是该卷组 Volume Group (VG) UUID ?D | |

|---|---|---|

| A. | l87QVT-6IjH-bVea-dM3H-OMtA-2y0I-yitBi9 | |

| B. | ysHo03-FFL9-0Tfl-zOeO-O7fn-TPzX-2p4mu0 | |

| C. | UGpPyJ-lSUZ-eGJh-hrny-qPFY-UFUA-DfZ8mw | |

| D. | eSpqp3-OwnF-9ari-aEKV-IjRq-KjcY-kLz5Ul | |

| E. | UGpPyJ-lSUZ-eGJh-aEKV- OMtA-2y0I-yitBi9 |

| 15 | 该卷组 Volume Group (VG)共有多少个LVM物理区域Physical Extent (PE)?E | |

|---|---|---|

| A. | 50 | |

| B. | 3210 | |

| C. | 3456 | |

| D. | 6666 | |

| E. | 6716 |

| 16 | 该卷组Volume Group (VG)共划分了多少个物理区域Physical Extent (PE)用了配置逻辑卷Logical Volume (LV)?D | |

|---|---|---|

| A. | 50 | |

| B. | 3210 | |

| C. | 3456 | |

| D. | 6666 | |

| E. | 6716 |

| 17 | 该卷组Volume Group (VG)还余下多少个物理区域Physical Extent (PE)未被配置使用?A | |

|---|---|---|

| A. | 50 | |

| B. | 3210 | |

| C. | 3456 | |

| D. | 6666 | |

| E. | 6716 |

???一个vgdisplay命令硬是拆成6道题,草

| 18 | 就该卷组Volume Group (VG)而言,每个物理区域Physical Extent (PE)的大小(size)是多少?D | |

|---|---|---|

| A. | 1 MB | |

| B. | 2 MB | |

| C. | 4 MB | |

| D. | 8 MB | |

| E. | 16 MB |

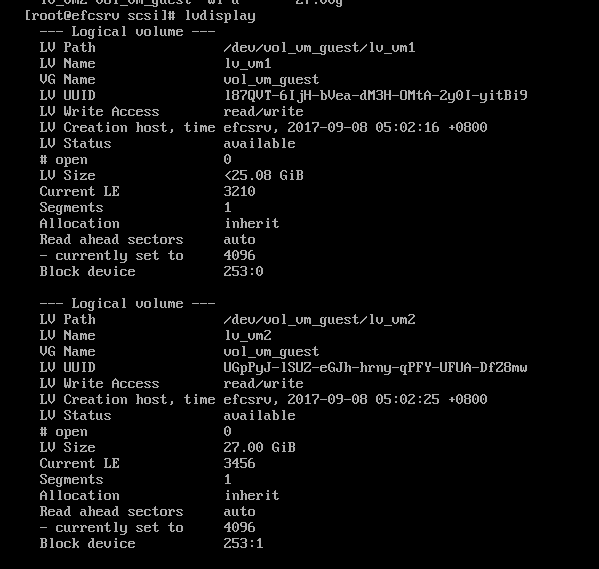

| 19 | 事实上,该卷组Volume Group (VG) 共配置了两个逻辑卷组Logical Volume (LV),第一个逻辑卷组Logical Volume (LV) UUID是 ?A | |

|---|---|---|

| A. | l87QVT-6IjH-bVea-dM3H-OMtA-2y0I-yitBi9 | |

| B. | ysHo03-FFL9-0Tfl-zOeO-O7fn-TPzX-2p4mu0 | |

| C. | UGpPyJ-lSUZ-eGJh-hrny-qPFY-UFUA-DfZ8mw | |

| D. | eSpqp3-OwnF-9ari-aEKV-IjRq-KjcY-kLz5Ul | |

| E. | UGpPyJ-lSUZ-eGJh-aEKV- OMtA-2y0I-yitBi9 |

| 20 | 上述第一个逻辑卷组Logical Volume (LV)的名称是什么 ?D | |

|---|---|---|

| A. | /dev/loop0 | |

| B. | vol_vm_guest | |

| C. | vol_guest | |

| D. | lv_vm1 | |

| E. | lv_vm2 |

| 21 | 上述第一个逻辑卷组Logical Volume (LV)共占据了多少物理区域Physical Extent (PE) ?B | |

|---|---|---|

| A. | 50 | |

| B. | 3210 | |

| C. | 3456 | |

| D. | 6666 | |

| E. | 6716 |

| 22 | 上述第一个逻辑卷组Logical Volume (LV)的建立时间是什么 ?C | |

|---|---|---|

| A. | 2017-09-06 05:02:16 +0800 | |

| B. | 2017-09-07 05:02:16 +0800 | |

| C. | 2017-09-08 05:02:16 +0800 | |

| D. | 2017-09-09 05:02:16 +0800 | |

| E. | 2017-09-10 05:02:16 +0800 |

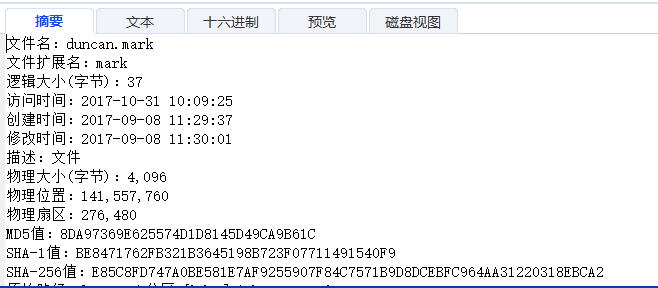

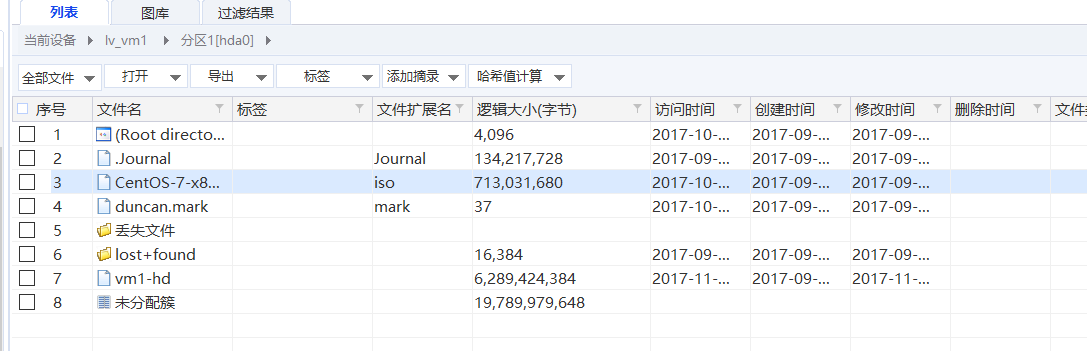

| 23 | 在上述第一个逻辑卷组Logical Volume (LV)当中,储存有一个名为duncan.mark的文件,下列哪项为其MD5哈希值(Hash value)?B | |

|---|---|---|

| A. | 01daa9fb8d1cc386bffb0c25ff57d7ea | |

| B. | 8da97369e625574d1d8145d49ca9b61c | |

| C. | b69894efe2f03d43d95d98856ea21674 | |

| D. | 74c5d7a6500d63a0308f2fc54a03eb0d | |

| E. | 43309465540a069357182af1da438a07 |

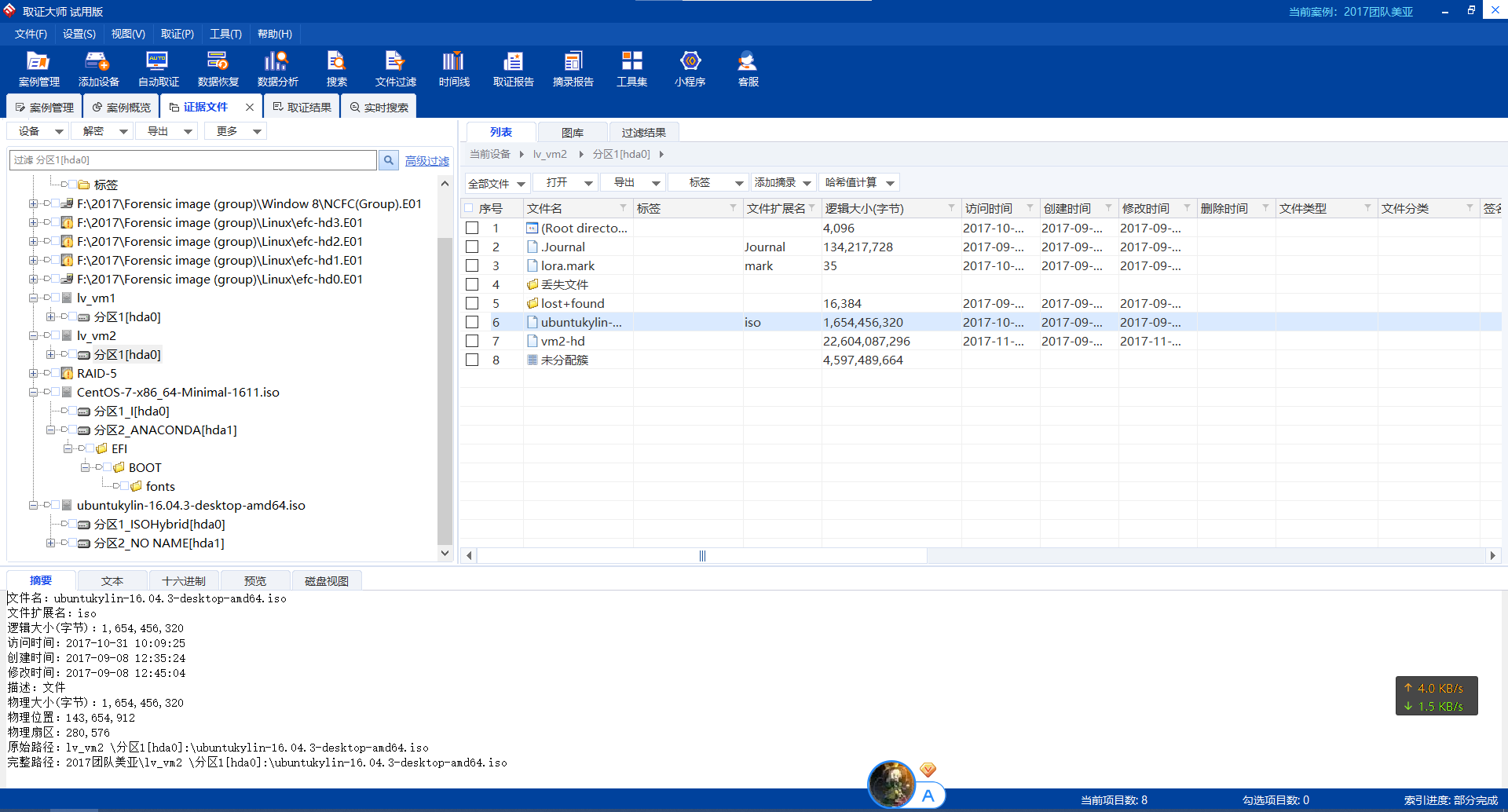

虚拟机上不知道为什么死活挂载不上去raid组……那就只能把lv分离出来,在取证大师里面手撸了。

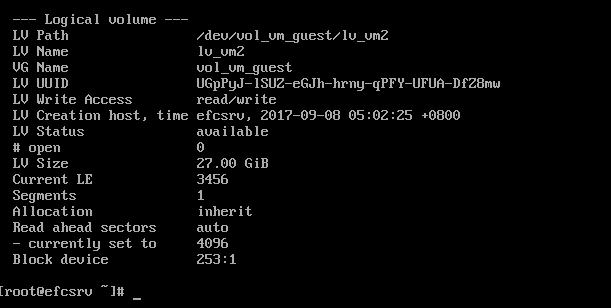

| 24 | 在该卷组Volume Group (VG) 共配置了两个逻辑卷组Logical Volume (LV),其中有一个逻辑卷组Logical Volume (LV)是用作运行Ubuntu 系统,该逻辑卷Logical Volume (LV) UUID是 什么?C | |

|---|---|---|

| A. | l87QVT-6IjH-bVea-dM3H-OMtA-2y0I-yitBi9 | |

| B. | ysHo03-FFL9-0Tfl-zOeO-O7fn-TPzX-2p4mu0 | |

| C. | UGpPyJ-lSUZ-eGJh-hrny-qPFY-UFUA-DfZ8mw | |

| D. | eSpqp3-OwnF-9ari-aEKV-IjRq-KjcY-kLz5Ul | |

| E. | UGpPyJ-lSUZ-eGJh-aEKV- OMtA-2y0I-yitBi9 |

这里可以看到是第二个lv

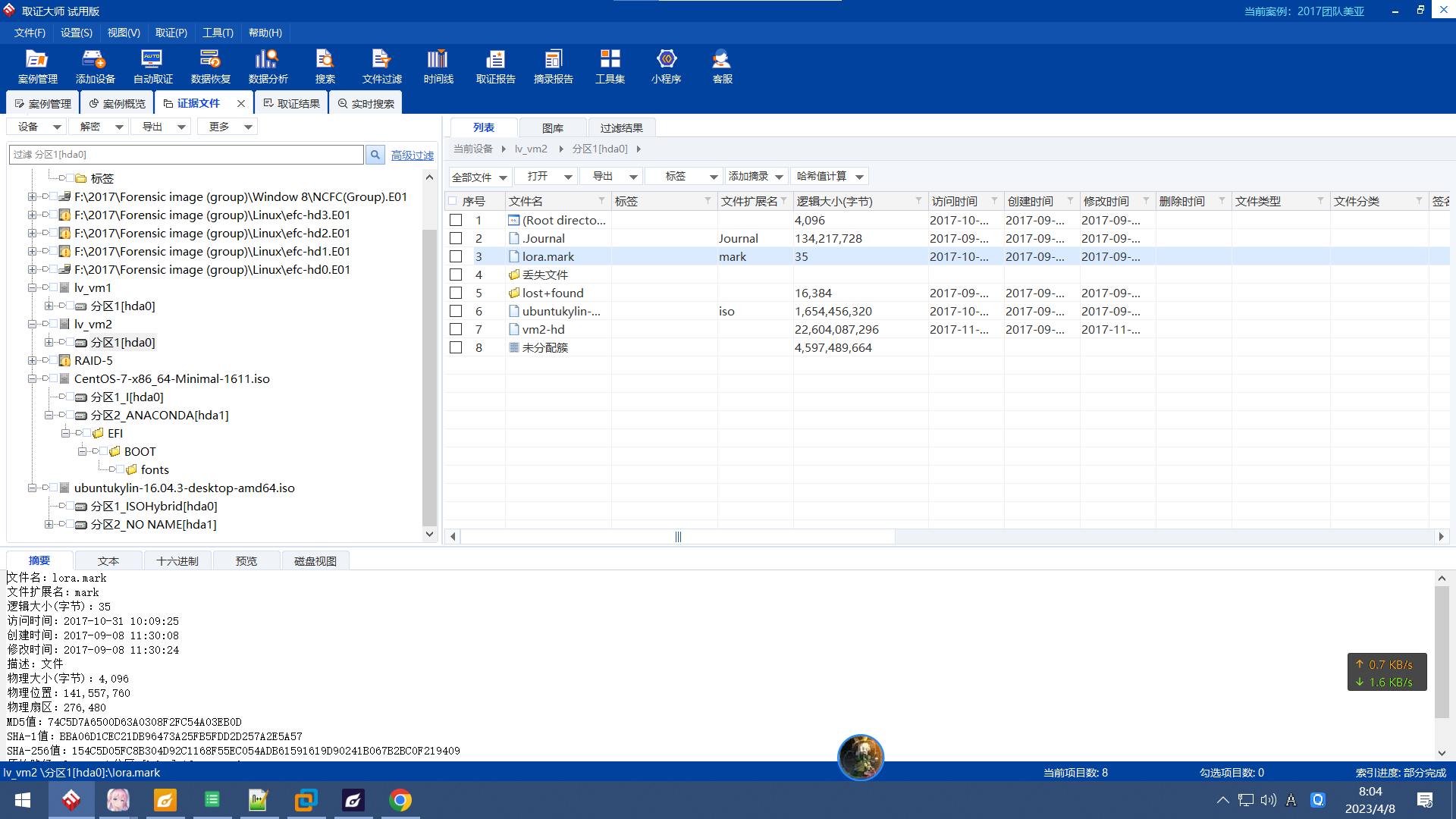

| 25 | 在上述逻辑卷组Logical Volume (LV)当中,储存有一个名为lora.mark的文件,下列哪项为其MD5哈希值(Hash value)?D | |

|---|---|---|

| A. | 01daa9fb8d1cc386bffb0c25ff57d7ea | |

| B. | 8da97369e625574d1d8145d49ca9b61c | |

| C. | b69894efe2f03d43d95d98856ea21674 | |

| D. | 74c5d7a6500d63a0308f2fc54a03eb0d | |

| E. | 43309465540a069357182af1da438a07 |

| 26 | 事实上,上述被检取作法证检验的LINUX系统,曾经运行了三个虚拟机(Virtual Machine, VM),下列哪项组合包含了上述全部曾运行的虚拟机?D | |

|---|---|---|

| i | Gentoo | |

| 1 | ii | Slackware |

| 1 | iii | Ubuntu |

| iv | Antergos | |

| 1 | v | CentOS |

| A. | (i), (ii) 及 (iii) | |

| B. | (i), (iii) 及 (iv) | |

| C. | (i), (iii) 及 (v) | |

| D. | (ii), (iii) 及 (v) | |

| E. | (i), (iii) 及 (v) |

| 27 | 在上述三个虚拟机(Virtual Machine, VM)当中,其中有一个储存了可用作编程(Coding)的勒索软件源码( Source Code),它是使用了下列哪个本地IP 地址 (Local IP Address) ?A | |

|---|---|---|

| A. | 192.168.122.198 | |

| B. | 192.168.10.10 | |

| C | 192.168.122.214 | |

| D. | 192.168.122.157 | |

| E. | 192.168.122.2 |

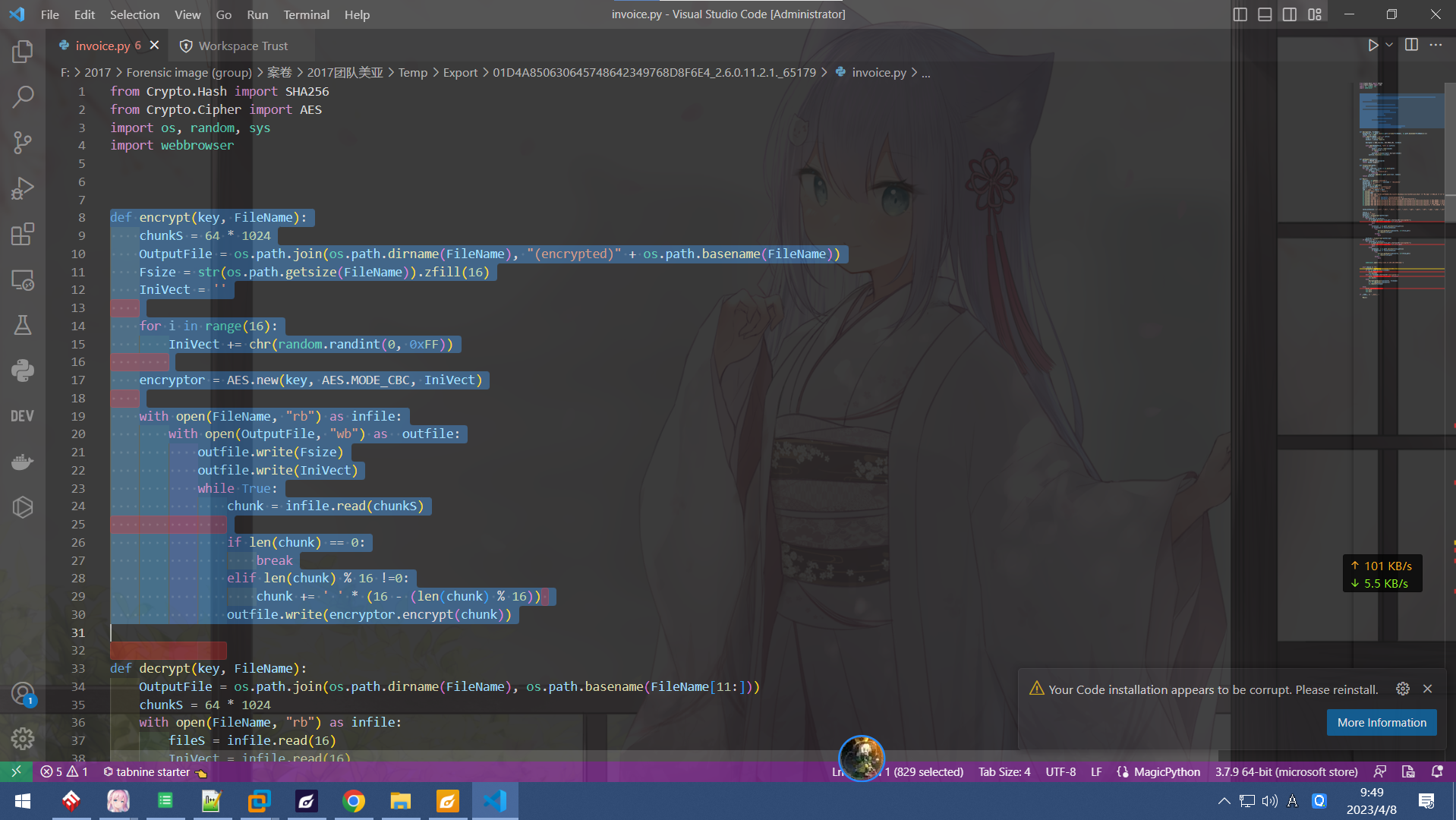

把虚拟磁盘文件导出来就好了。然后所谓的勒锁软件,应该也就是个人赛里面的那个invoice,搜一下就出来了。

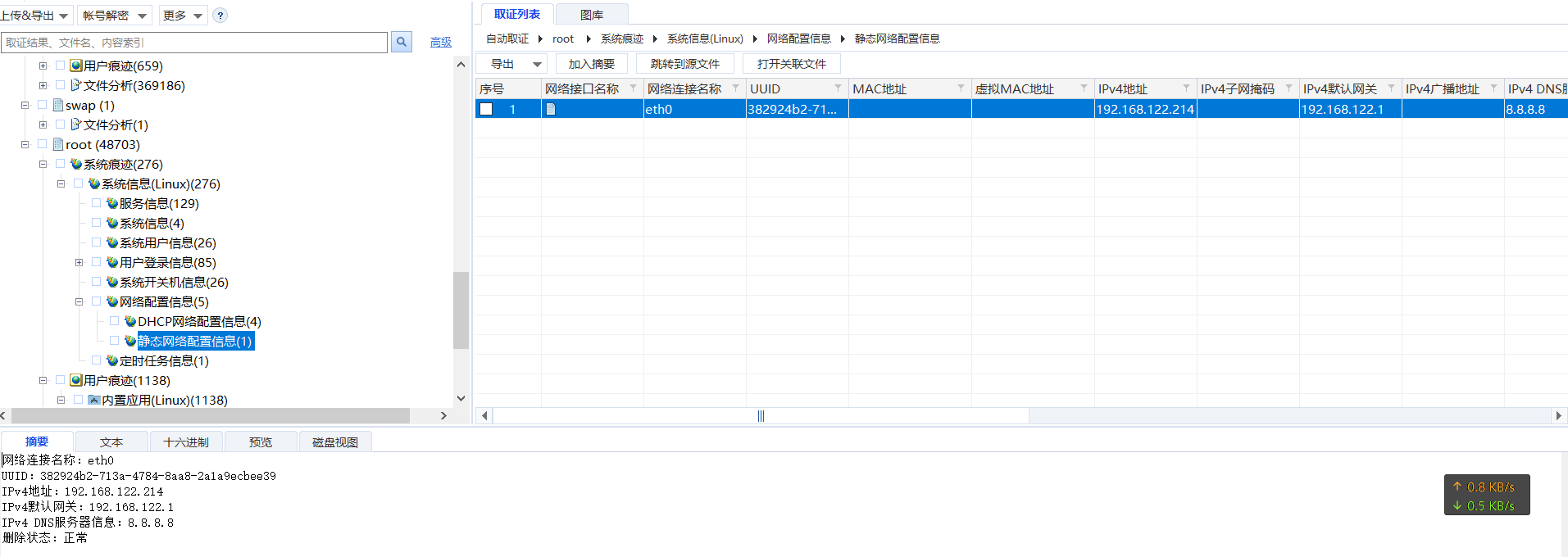

| 28 | 在上述三个虚拟机(Virtual Machine, VM)当中,其中一个曾经安装并运行过私有云软件,它是使用下列哪个本地IP 地址 (Local IP Address) ?C | |

|---|---|---|

| A. | 192.168.122.198 | |

| B. | 192.168.10.10 | |

| C | 192.168.122.214 | |

| D. | 192.168.122.157 | |

| E. | 192.168.122.2 |

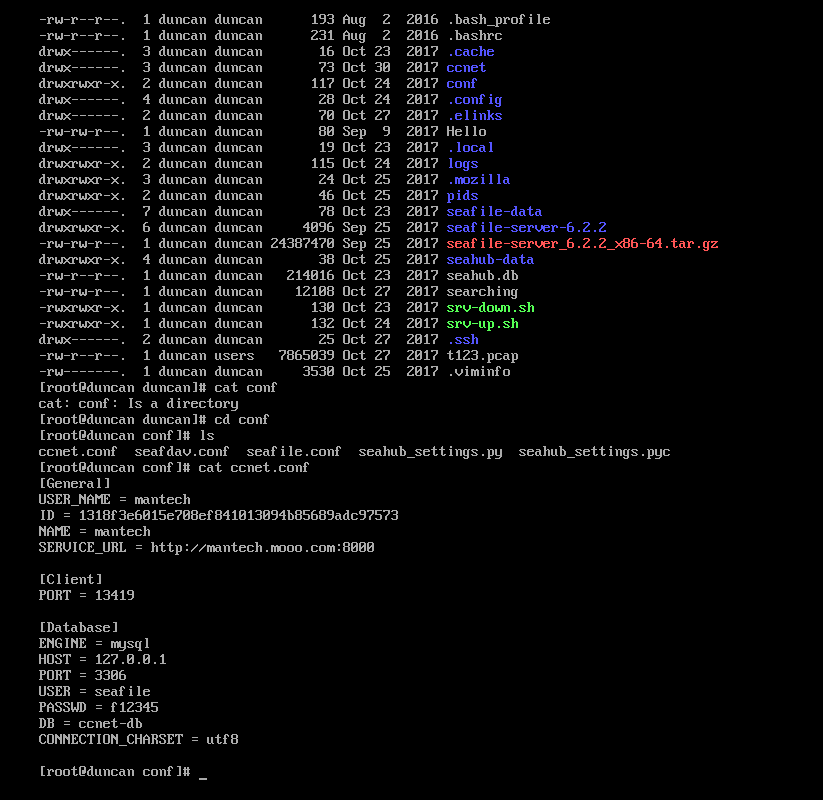

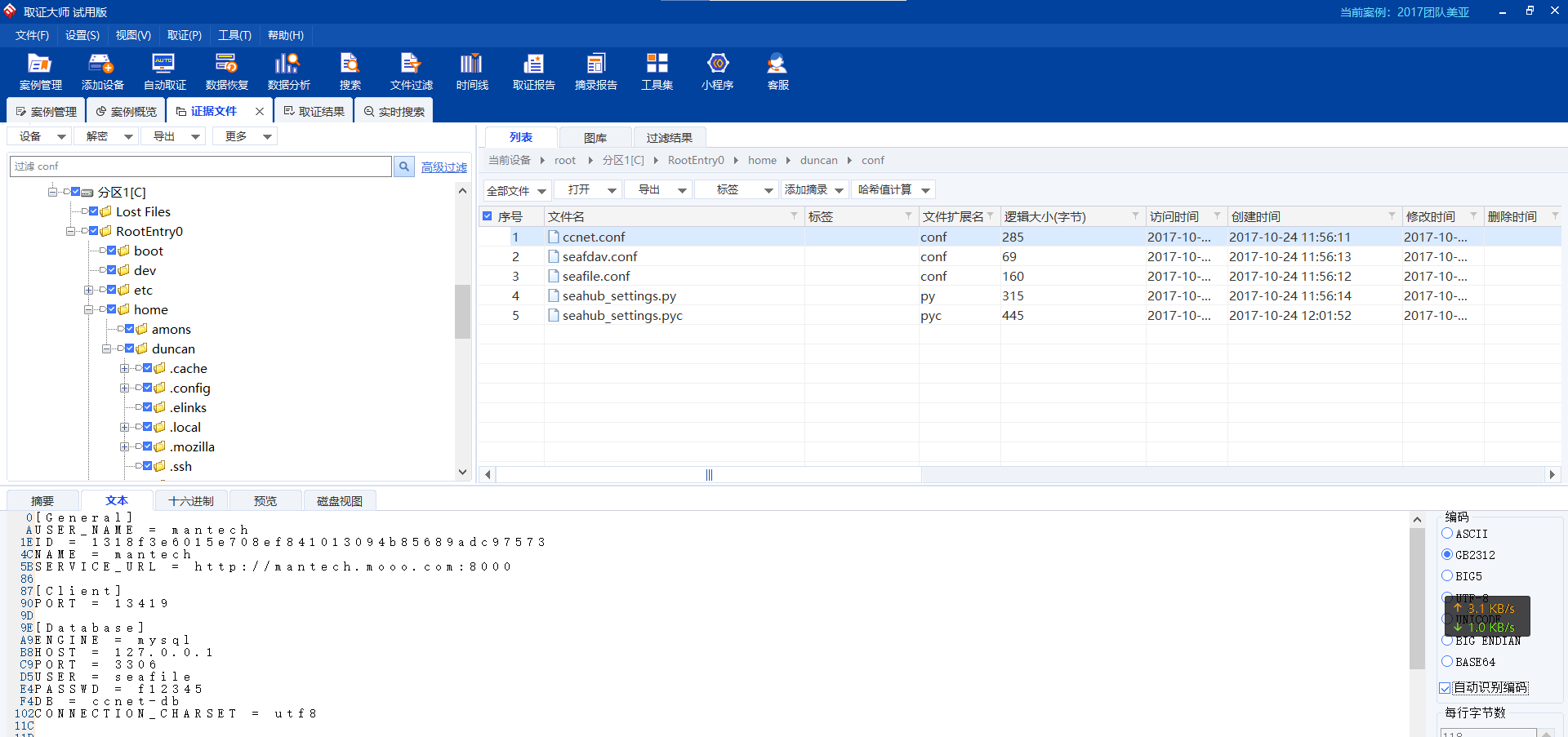

这个没啥直接线索,我是根据后面题目的提示在centos中根据“mantech”找到了配置文件,才确定了私有云位置。

(弘连仿真又覆盖了网卡配置)

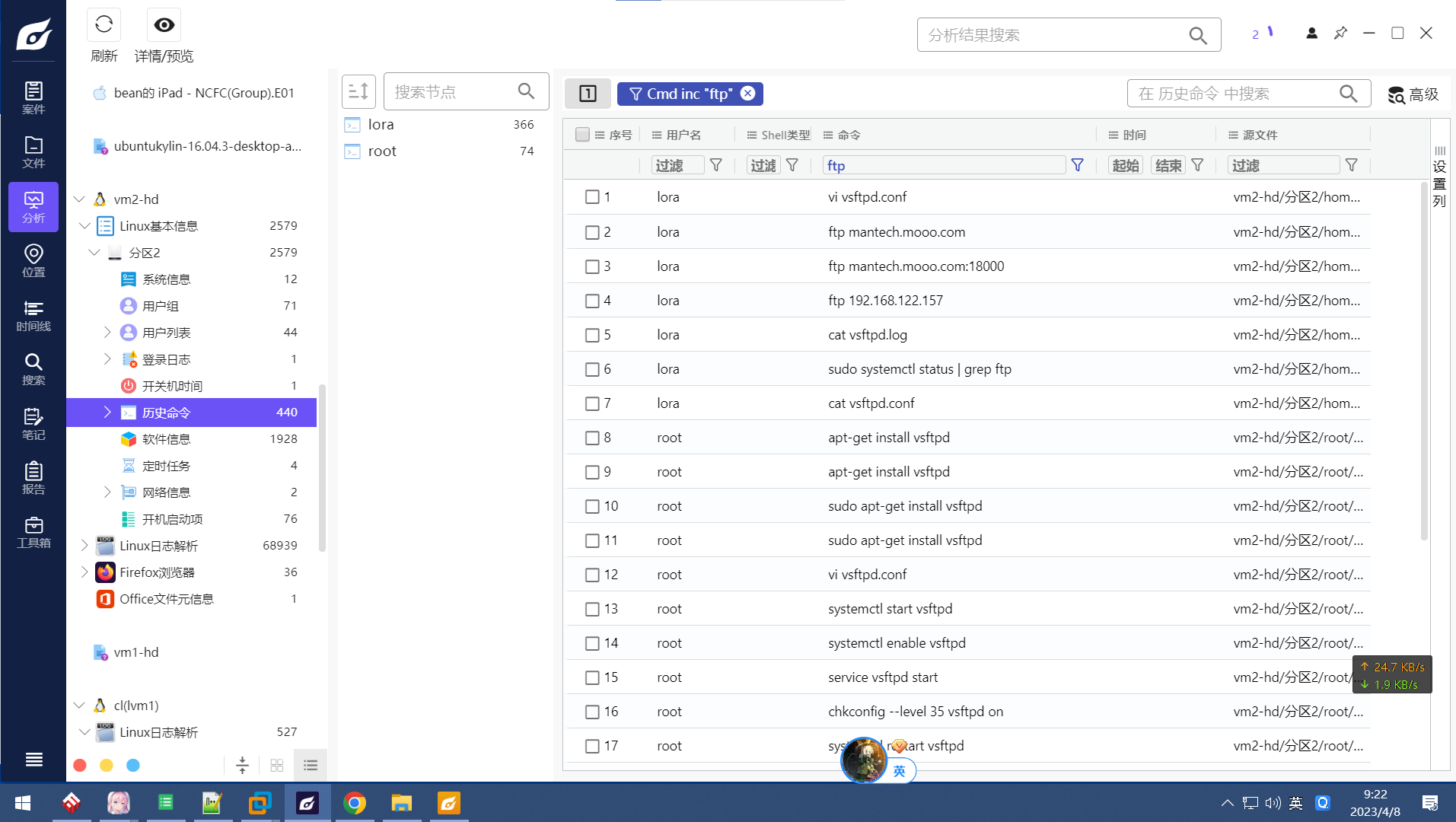

| 29 | 在上述三个虚拟机(Virtual Machine, VM)当中,其中一个安装了FTP服务器服务,它是使用下列哪个本地IP 地址 (Local IP Address) ?D | |

|---|---|---|

| A. | 192.168.122.198 | |

| B. | 192.168.10.10 | |

| C | 192.168.122.214 | |

| D. | 192.168.122.157 | |

| E. | 192.168.122.2 |

看到了vsftd,应该就是这个了。不过弘连的仿真软件偏偏这次给我自动配置好了网络,导致看不到原来的网卡信息……又得手撸

| 30 | 在个人竞赛中,Gary的手提电脑(Win7 OS)发现有勒索程序invoice.exe。就是次团体竞赛中,于题27中提及过的虚拟机(Virtual Machine, VM)里,在哪个位置能发现此勒索程序的原始代码?D | |

|---|---|---|

| A. | …/Python-Serverless-Ransomware-master/… | |

| B. | …/holy_crypt-1.1/… | |

| C | …/setuptools-master/… | |

| D. | …/invoice/… | |

| E. | …/ransomware-master/… |

| 31 | 根据上述勒索程序的原始代码,哪行程序代码显示该程序进行自我复制(Self-replication)?C | |

|---|---|---|

| A. | 8 | |

| B. | 70 | |

| C | 74 | |

| D. | 84 | |

| E. | 119 |

有源码就方便了不少。只不过这个行数好像有点对不上啊……70还只是定参数,所以这里我认为是74

| 32 | 根据上述勒索程序的原始代码,哪行程序代码显示开始进行文件加密(Encryption)?A | |

|---|---|---|

| A. | 8 | |

| B. | 70 | |

| C | 74 | |

| D. | 84 | |

| E. | 119 |

题目不是很严谨啊,这个只是加密函数,对其的调用才是加密的开始。不过做题罢了,没必要较真。

| 33 | 根据上述勒索程序的原始代码,该程序总共能加密多少类型文件?B | |

|---|---|---|

| A. | 19 | |

| B. | 20 | |

| C | 21 | |

| D. | 22 | |

| E. | 不能加密 |

| 34 | 根据上述勒索程序的原始代码,该程序是使用何种加密标准?B | |

|---|---|---|

| A. | Data Encryption Standard (DES) | |

| B. | Advanced Encryption Standard (AES) | |

| C | RSA (Rivest–Shamir–Adleman) | |

| D. | Twofish | |

| E. | Blowfish |

| 35 | 根据上述勒索程序的原始代码,哪行程序代码显示连接指挥及控制(Command & Control, C&C)服务器。E | |

|---|---|---|

| A. | 2 | |

| B. | 70 | |

| C | 74 | |

| D. | 84 | |

| E. | 119 |

| 36 | 于题28中提及过的虚拟机(Virtual Machine, VM)曾经运行过一个私有云软件,提供私有云服务,并储存有一个于2017年 10月30日建立的PCAP文件,下列哪个是其MD5哈希值(Hash value)?A | |

|---|---|---|

| A. | 36a179aebadcd697e11bf0bbad7c4d8a | |

| B. | 88ac535e35792b72efd768c2f8c11f94 | |

| C | 9e4bf671e1d44da9e085c4c790116e59 | |

| D. | 0ac9f639679361708832c77950f93be2 | |

| E. | 1b385451a788a825673c31862566e0a5 |

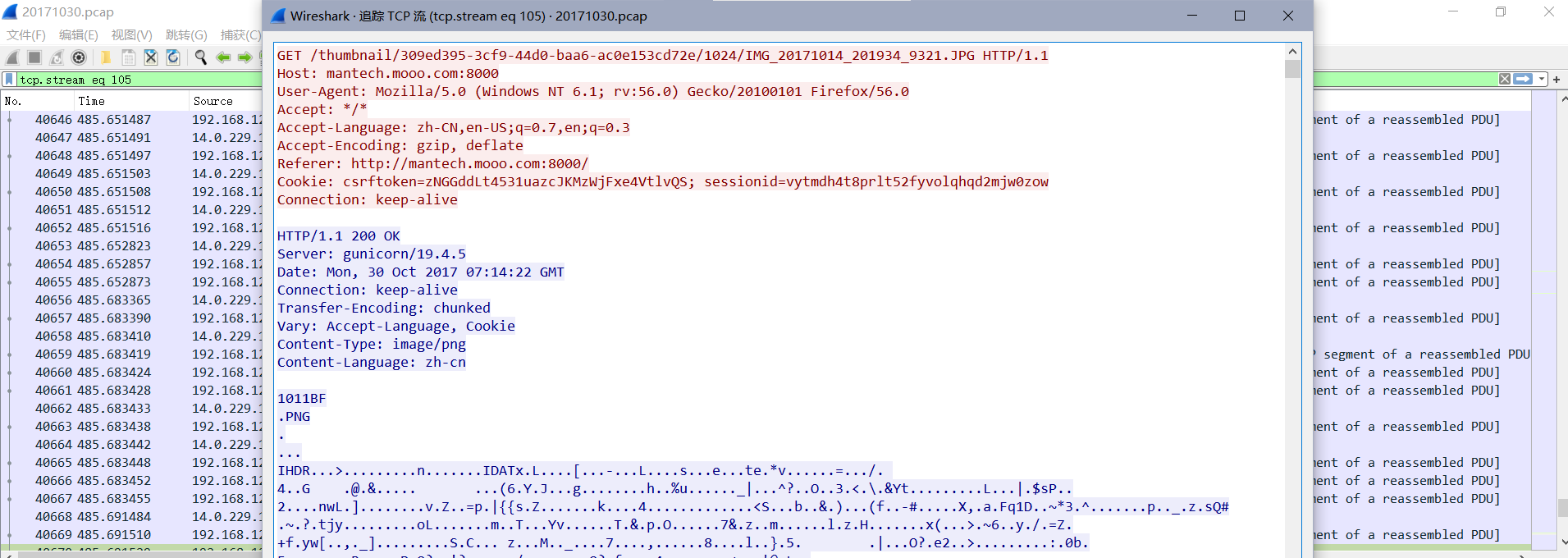

| 37 | 运行在此虚拟机(Virtual Machine, VM)的私有云软件,根据其设定,下列哪项是其对外连结的URL?B | |

|---|---|---|

| A. | http://mantech.mood.com:8000 | |

| B. | http://mantech.mooo.com:8000 | |

| C | http://mantech.mooo.com:8080 | |

| D. | http://mantech.mooo.com:8088 | |

| E. | http://mantech.mooe.com:8000 |

| 38 | 此私有云软件,会使用内置RPC框架(Internal RPC framework),其ID是什么?[注: RPC – 远端过程调用 (Remote Procedure Call) ]C | |

|---|---|---|

| A. | 1318f3e6015c708ef841013094b83689adc97573 | |

| B. | 1318f3e6015d708ef841013094b84689adc97573 | |

| C | 1318f3e6015e708ef841013094b85689adc97573 | |

| D. | 1318f3e6015f708ef841013094b95689adc97573 | |

| E. | 1318f3e6015g708ef841013094b05689adc97573 |

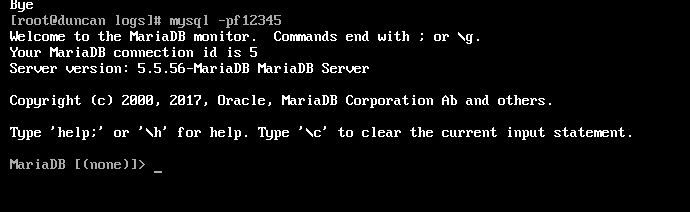

| 39 | 此虚拟机(Virtual Machine, VM)中的私有云软件,会连接上一个本地MySQL 数据库,登入密码是什么?B | |

|---|---|---|

| A. | f0123 | |

| B. | f1234 | |

| C | f1334 | |

| D. | f1134 | |

| E. | f2345 |

额,答案对不上捏。估计是题目问题,这里就取最接近的。

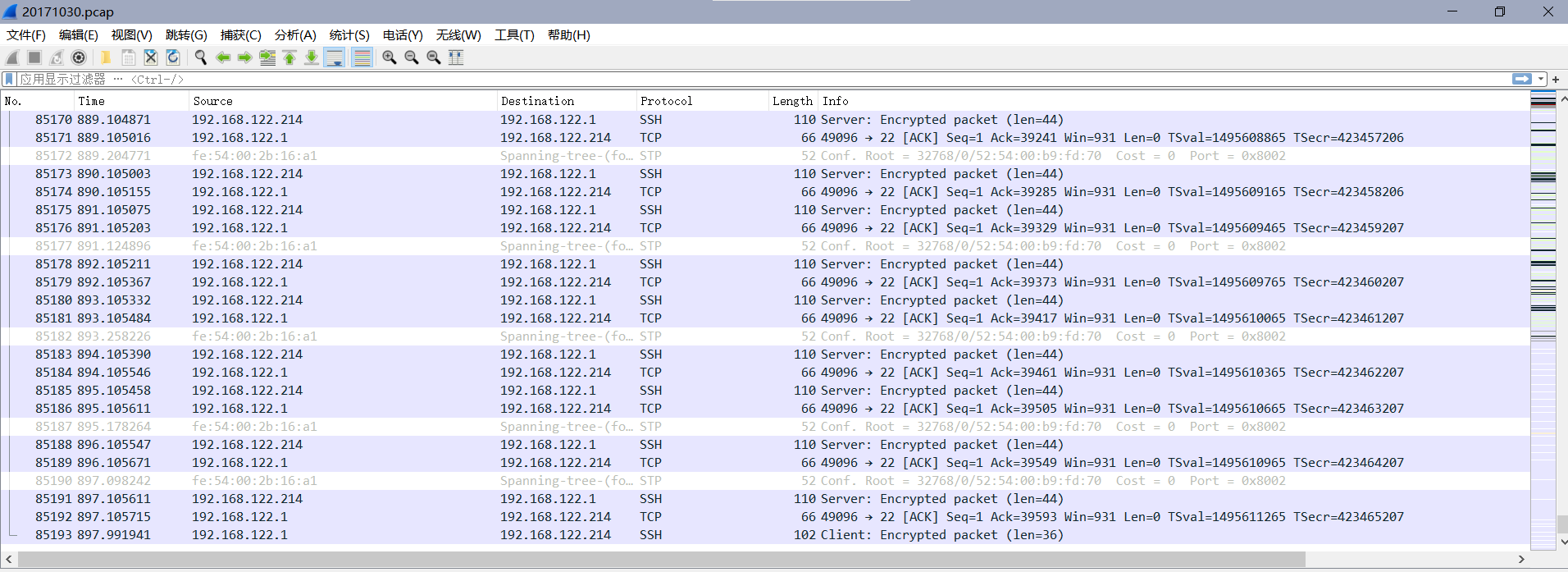

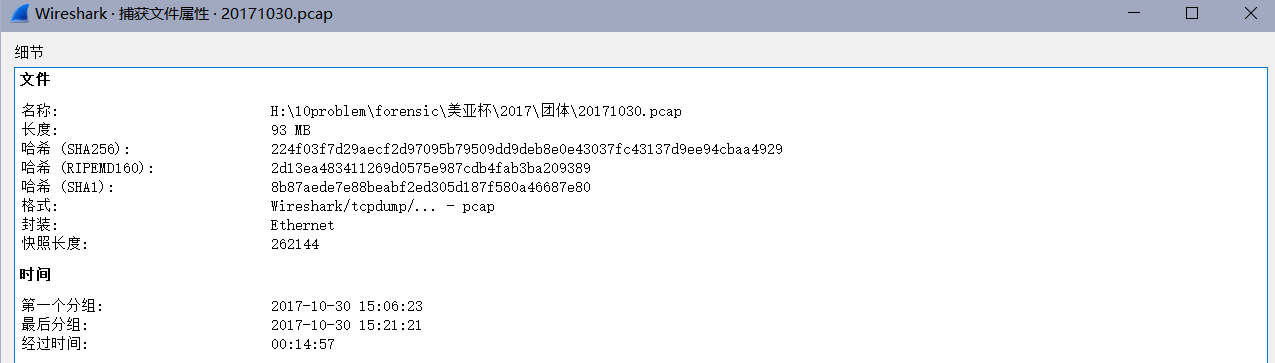

| 40 | 在上述运行私有云软件的虚拟机(Virtual Machine, VM)中,遗留了一个以日期为文件名称的PCAP文件,它共记录了多少个数据包(Packet)?A | |

|---|---|---|

| A. | 85193 | |

| B. | 85194 | |

| C. | 85195 | |

| D. | 85196 | |

| E. | 85197 |

| 41 | 上述PCAP文件共占据了多少时间?B | |

|---|---|---|

| A. | 14分47秒 | |

| B. | 14分57秒 | |

| C. | 15分37秒 | |

| D. | 15分47秒 | |

| E. | 15分57秒 |

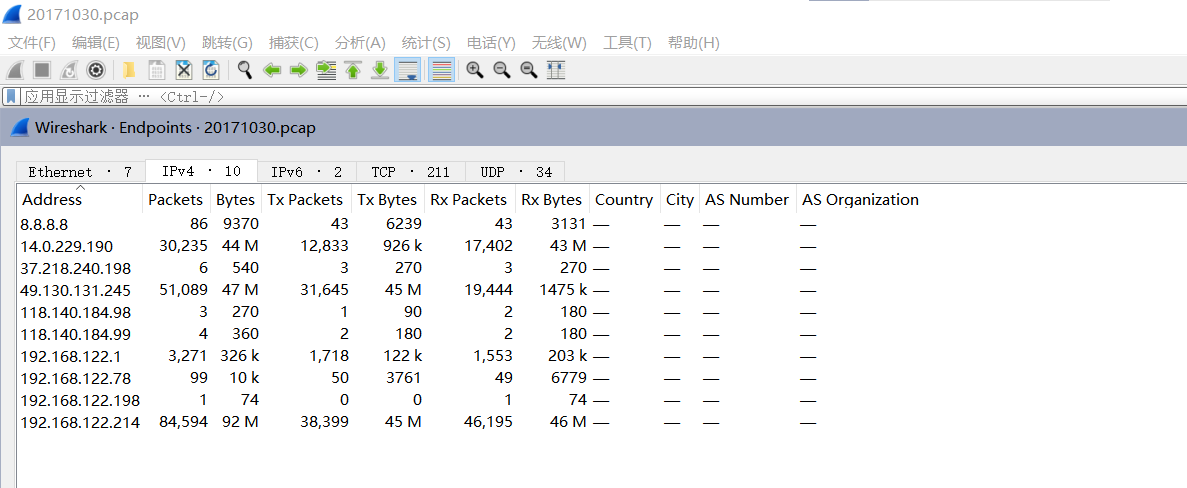

| 42 | 上述PCAP文件记录了多少个公共IP地址(Public IP) ?D | |

|---|---|---|

| A. | 3 | |

| B. | 4 | |

| C. | 5 | |

| D. | 6 | |

| E. | 7 |

“192.168.112.* ”同属一个网段下面,所以推测是内网

| 43 | 根据上述PCAP文件,总流量值最高的公共IP地址是哪个?B | |

|---|---|---|

| A. | 14.0.229.190 | |

| B. | 49.130.131.245 | |

| C. | 118.140.184.98 | |

| D. | 37.218.240.198 | |

| E. | 37.218.240.199 |

| 44 | 根据上述PCAP文件,最高下载流量的公共IP地址是哪个?A | |

|---|---|---|

| A. | 14.0.229.190 | |

| B. | 49.130.131.245 | |

| C. | 118.140.184.98 | |

| D. | 37.218.240.198 | |

| E. | 37.218.240.199 |

其实问的是那个IP接收的流量最多。

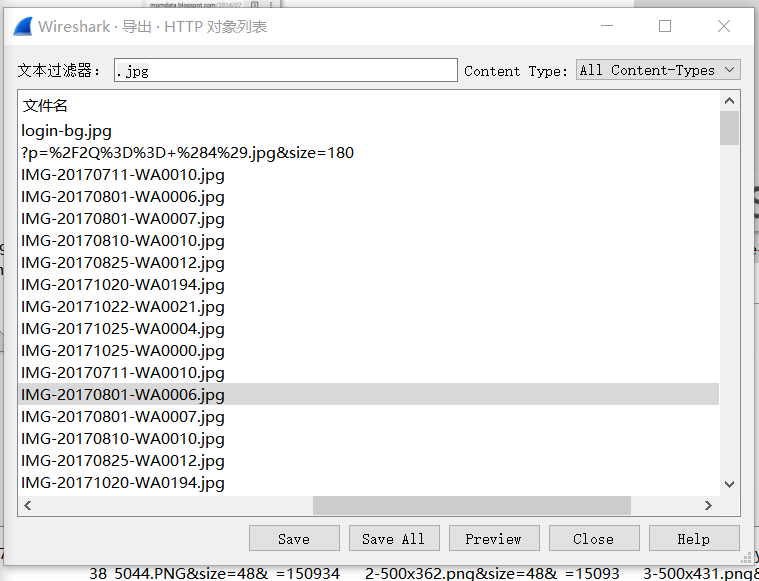

| 45 | 根据调查得知,上述PCAP文件是前文提及的私有云软件尚在运作时的上传/下载资料记录。当中记录了Gary曾于该私有云浏览与案有关的枪械照片,共有三张(不计缩略图)。请按时间顺序,找出其MD5哈希值。第一张枪械照片的MD5哈希值是什么?C | |

|---|---|---|

| A. | 89c68c45a7e4d10f409cf2764fd44c33 | |

| B. | d291d1da748ce7fb4ba408a6bbbcb222 | |

| C. | 37088010ef0f8730c0f8600653b1fca2 | |

| D. | 9fd7afbdb5d682525509b3b57f4c0c91 | |

| E. | 003bc4bfbd364bd447648ea36cd1c514 |

http导出全部文件之后肉眼筛图,量还是很大的……虽然麻烦,但暂时没有更好的办法

然后进行统计:

IMG_20171027_222426_9433(2).GIF:37088010ef0f8730c0f8600653b1fca2

670px-User-Completed-Image-Make-a-Real-Gun-2016.05.29-10.09.02.0(1).jpg:baa1c80a2b2de42a1bd776f3db5ecac4

IMG_20171029_002841_9438(1).JPG:0585b1c1d2e132e32ce3928be2b60d6a

IMG_20171029_215219_9564(1).PNG:f94398336683d9878f9ea7598f2e40dd

| 46 | 第二张枪械照片的MD5哈希值是什么?A | |

|---|---|---|

| A. | 0585b1c1d2e132e32ce3928be2b60d6a | |

| B. | e9a21071a5df65d43ea2a75fab51279e | |

| C. | 5a078264ecd55918308a3164eefee7f3 | |

| D. | a9c2962d2e0f31b067ae1b1d04ec9d94 | |

| E. | b9b039a8aed7132cc9630788f9d698f2 |

| 47 | 第三张枪械照片的MD5哈希值是什么? D | |

|---|---|---|

| A. | b23d4610b0012ac47cb0f60bae8ee0a7 | |

| B. | 7c1bf67df7aab0db10c68f9646e9a674 | |

| C. | bdbb0f0915790aa718d6837025ecf269 | |

| D. | f94398336683d9878f9ea7598f2e40dd | |

| E. | e533c315c7000ad15227a2670f606334 |

| 48 | 上述枪械照片是经下列哪个浏览器软件浏览的?D | |

|---|---|---|

| A. | Chrome | |

| B. | QQ Browser | |

| C. | Internet Explorer | |

| D. | Firefox | |

| E. | Opera |

翻翻流量包就知道了

| 49 | 在题29中提及过的虚拟机(Virtual Machine, VM),曾安装并提供过FTP服务,请问是下列哪种FTP?A | |

|---|---|---|

| A. | vsftp | |

| B. | gftp | |

| C | WinScp | |

| D. | ProFTP | |

| E. | Fire-FTP |

| 50 | 根据该FTP服务器的日志,只记录了一个公共地址IP曾上传(UPLOAP)过资料,是下列哪个? D | |

|---|---|---|

| A. | 125.203.195.185 | |

| B. | 14.0.226.51 | |

| C. | 192.168.1.57 | |

| D. | 210.3.88.181 | |

| E. | 45.64.240.68 |

| 51 | 根据该FTP服务器的日志,用户warrior曾上传过哪些资料?i) Desert.jpgii) 6cd5c528b5f00233ba7e0ba154de0309.jpgiii) Koala.jpgiv) invoice.exev) invoice.02.exe______D | |

|---|---|---|

| A. | i | |

| B. | i, ii | |

| C. | i, ii, iv | |

| D. | ii,iv, v | |

| E. | i, iii, iv, v |

一个个搜过去就行了

2,4,5

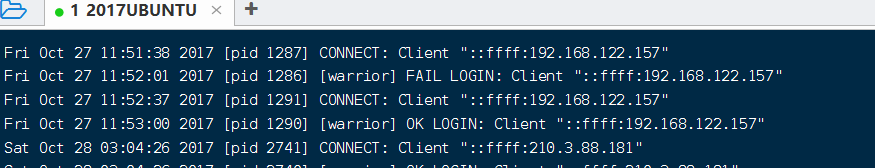

| 52 | 根据该FTP服务器的日志,用户warrior第一次上传的时间为: * | |

|---|---|---|

| A. | 2017-10-27 11:51:38 (UTC) | |

| B. | 2017-10-28 03:35:51 (UTC) | |

| C. | 2017-10-28 09:44:28 (UTC) | |

| D. | 2017-10-28 03:33:22 (UTC) | |

| E. | 2017-10-3102:01:30 (UTC) |

太着急了,没看到是上传……下次得好好看清题目再解题

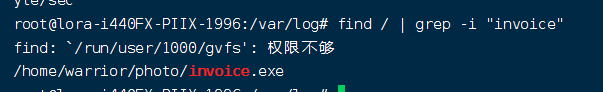

| 53 | 上述安装了FTP 服务器服务的虚拟机(Virtual Machine, VM)内,储存有一个名为invoice.exe的执行文件,下列哪项是其储存位置?C | |

|---|---|---|

| A. | /home/lora | |

| B. | /home/warrior/doc | |

| C | /home/warrior/photo | |

| D. | /etc/doc-base | |

| E. | /var/log |

| 54 | 上述执行文件invoice.exe的MD5哈希值(Hash value)是什么?C | |

|---|---|---|

| A. | 9d377b10ce778c4938b3c7e2c63a229a | |

| B. | bdf3bf1da3405725be763540d6601144 | |

| C | 5690ebcf2a6233ba743fbbd37b0b13a6 | |

| D. | 5a44c7ba5bbe4ec867233d67e4806848 | |

| E. | fafa5efeaf3cbe3b23b2748d13e629a1 |

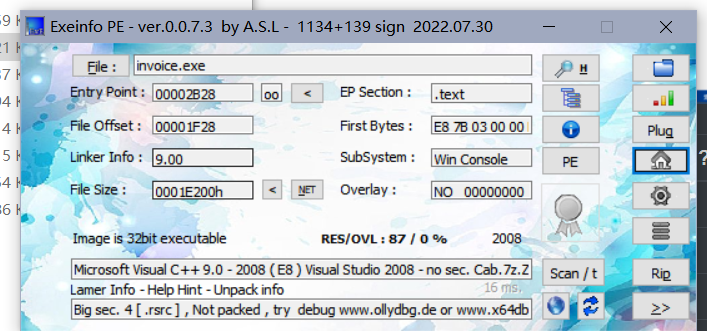

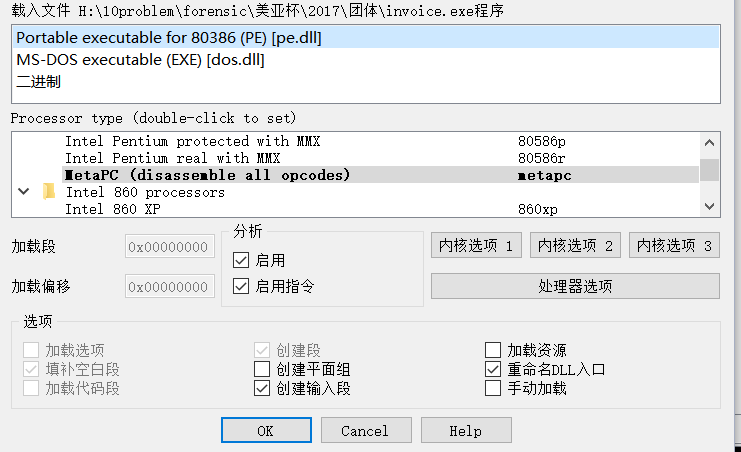

emmmmm,看来还是不能走捷径

| 55 | 上述执行文件invoice.exe是使用了什么执行文件格式(Executable File Format)?A | |

|---|---|---|

| A. | PE32 | |

| B. | PE64 | |

| C | ELF | |

| D. | COFF | |

| E. | XCOFF |

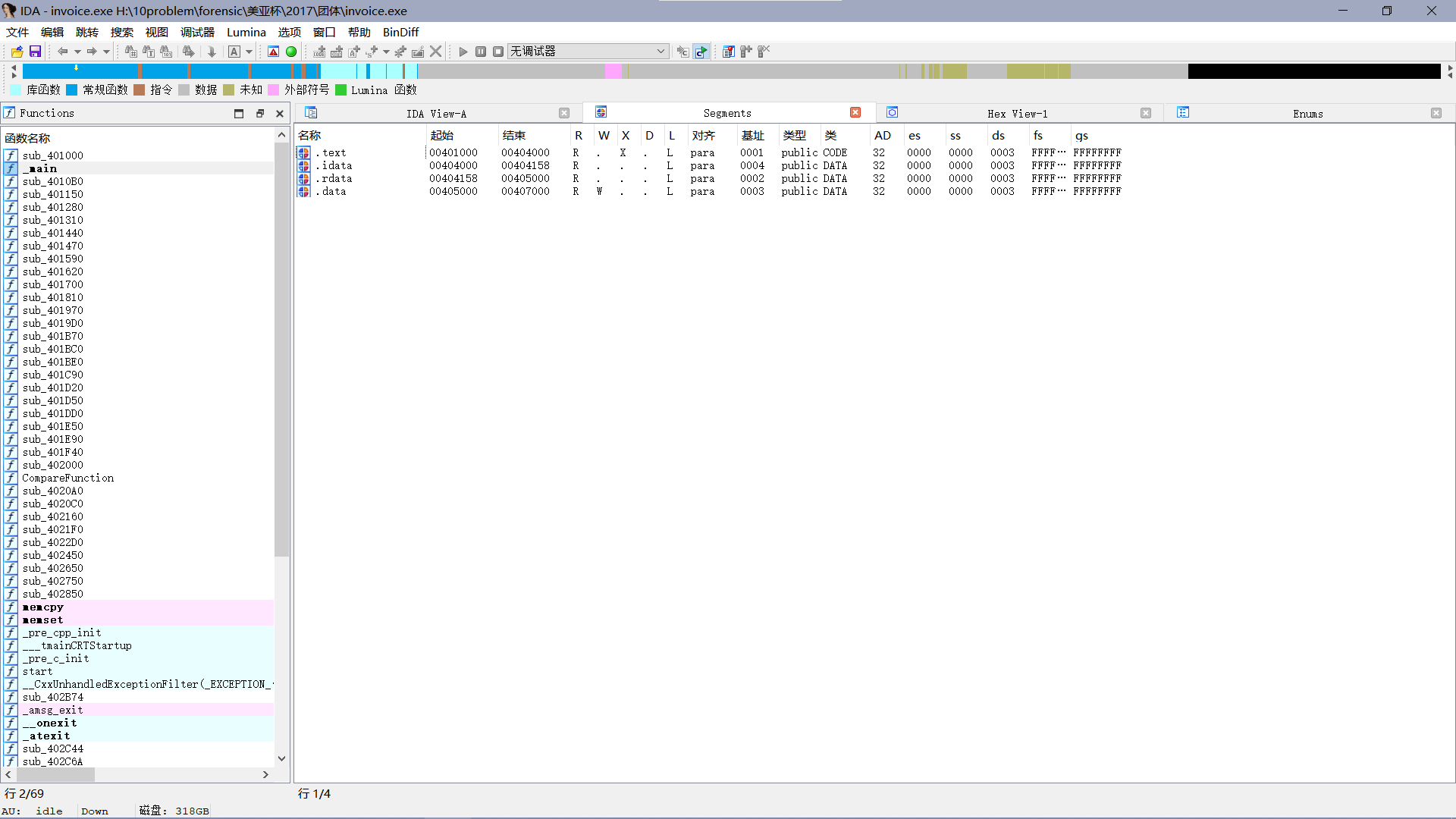

32位PE可执行文件

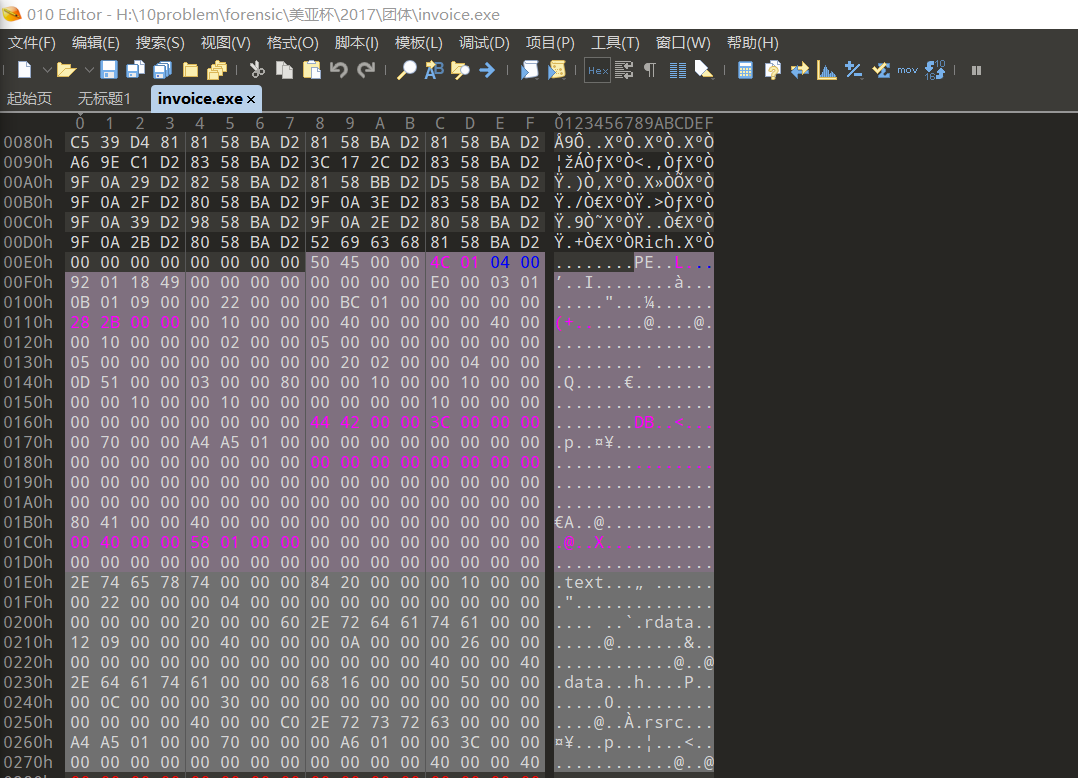

| 56 | 下列哪项不是上述执行文件invoice.exe的执行文件格式的节表(Section Table)?C | |

|---|---|---|

| A. | .text | |

| B. | .rdata | |

| C | .reloc | |

| D. | .data | |

| E. | .rsrc |

直接看一下段就可以了……额,但是没有显示重定位表。不过没关系,还可以看十六进制。

windows

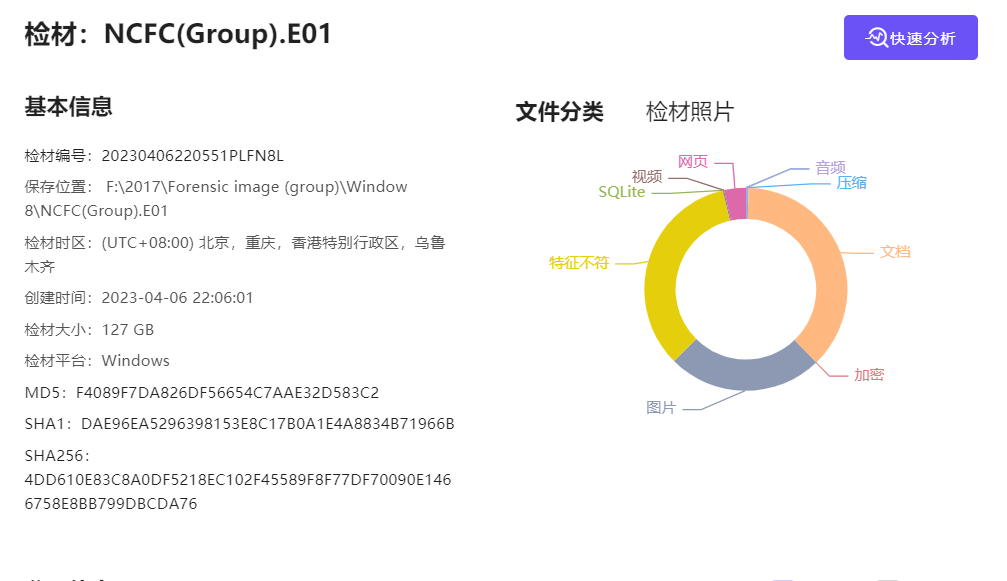

| 57 | Eric的手提电脑内的虚拟机己成功取证并制作成法证镜像文件 (Forensic Image),下列哪个是其MD5哈希值。B |

|---|---|

| A. | 0CFB3A0BB016165F1BDEB87EE9F710C9 |

| B. | F4089F7DA826DF56654C7AAE32D583C2 |

| C. | A0BB016160CFB3A0BB0161661670CFB3 |

| D. | 16160CFB3A0BB016166A0BB016166167 |

| E. | FB3A0BB016165 B016166 A0DF7FJE2EJ0 |

| 58 | 根据上述法证镜像文件 (Forensic Image)显示,Eric是使用的下列哪个虚拟机?C | |

|---|---|---|

| A. | Parallel | |

| B. | Virtual Box | |

| C. | VMware | |

| D. | KVM | |

| E. | Xen |

| 59 | 根据法证镜像文件(Forensic Image),内有多少个硬盘分区? | |

|---|---|---|

| A. | 1 | |

| B. | 2 | |

| C. | 3 | |

| D. | 4 | |

| E. | 5 |

所以,没有盘符的分区也是分区是吧

| 60 | 请找出系统文件“SOFTWARE",请问操作系统的安装日期是? (答案格式 -“世界协调时间":YYYY-MM-DD HH:MM UTC)A | |

|---|---|---|

| A. | 2013-10-17 21:27 UTC | |

| B. | 2013-11-14 02:11 UTC | |

| C. | 2017-09-28 06:16 UTC | |

| D. | 2017-10-02 02:10 UTC | |

| E. | 2017-10-03 12:14 UTC |

注意时区

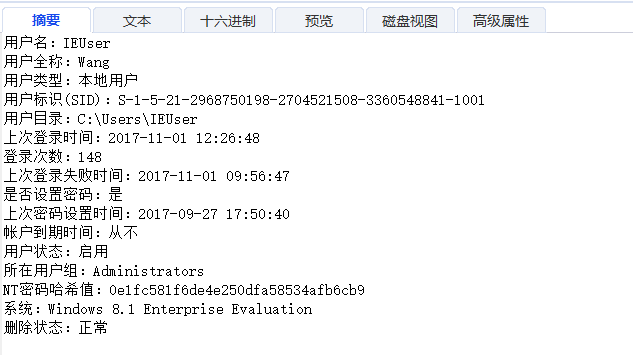

| 61 | 用户“IEUSER"的SID是什么?C | |

|---|---|---|

| A. | 500 | |

| B. | 1000 | |

| C. | 1001 | |

| D. | 1005 | |

| E. | 1007 |

| 62 | 用户“IEUSER"的最后登入日期?D | |

|---|---|---|

| A. | 2013-08-22 | |

| B. | 2017-10-28 | |

| C. | 2017-10-30 | |

| D. | 2017-11-01 | |

| E. | 2017-11-02 |

| 63 | 硬盘的操作系统是什么?B | |

|---|---|---|

| A. | windows7 | |

| B. | windows8 | |

| C. | windows10 | |

| D. | Linux Red Hat 7.1 | |

| E. | MAC OS X |

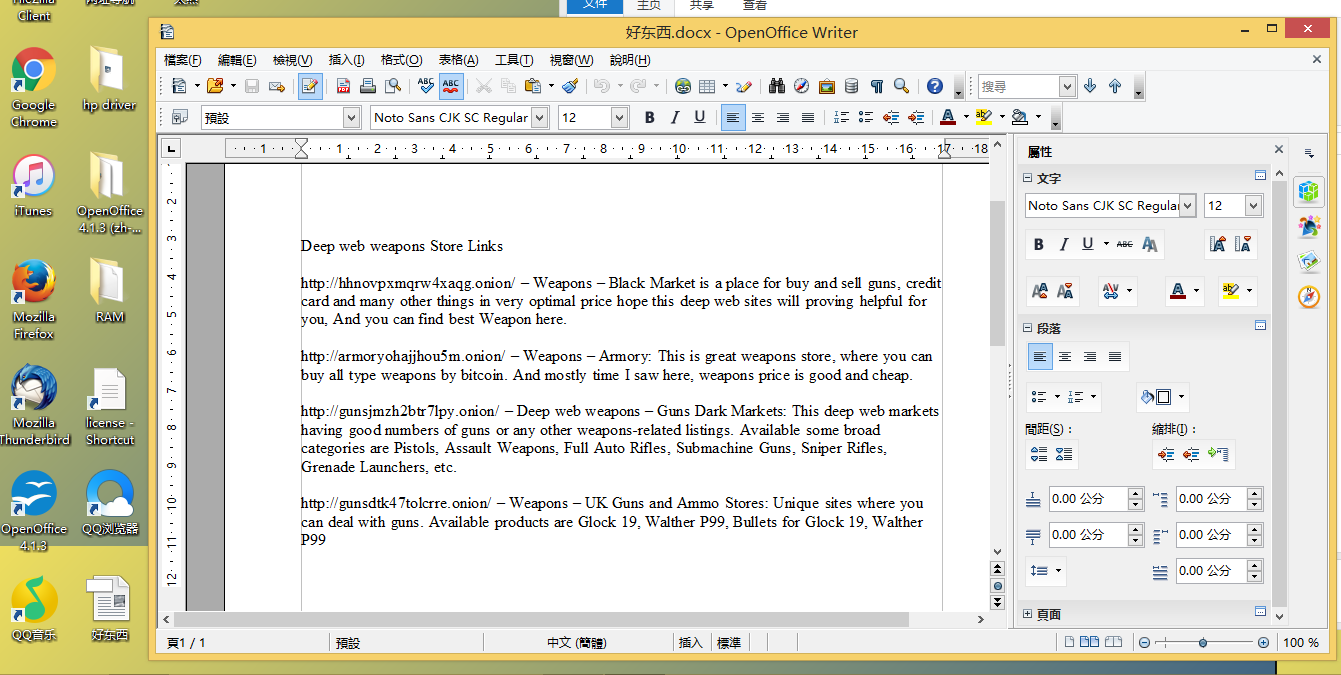

| 64 | 根据执法机关调查所得,Eric曾经对暗网进行资料搜寻,并储存于电脑上。根据Eric 电脑上资料,那些来自暗网(Dark Web)并与洋葱网域(.onion)有关的信息,存放于哪个文件?A | |

|---|---|---|

| A. | 好东西 | |

| B. | 暗东西 | |

| C. | 坏东西 | |

| D. | 宝贝 | |

| E. | 你的宝贝 |

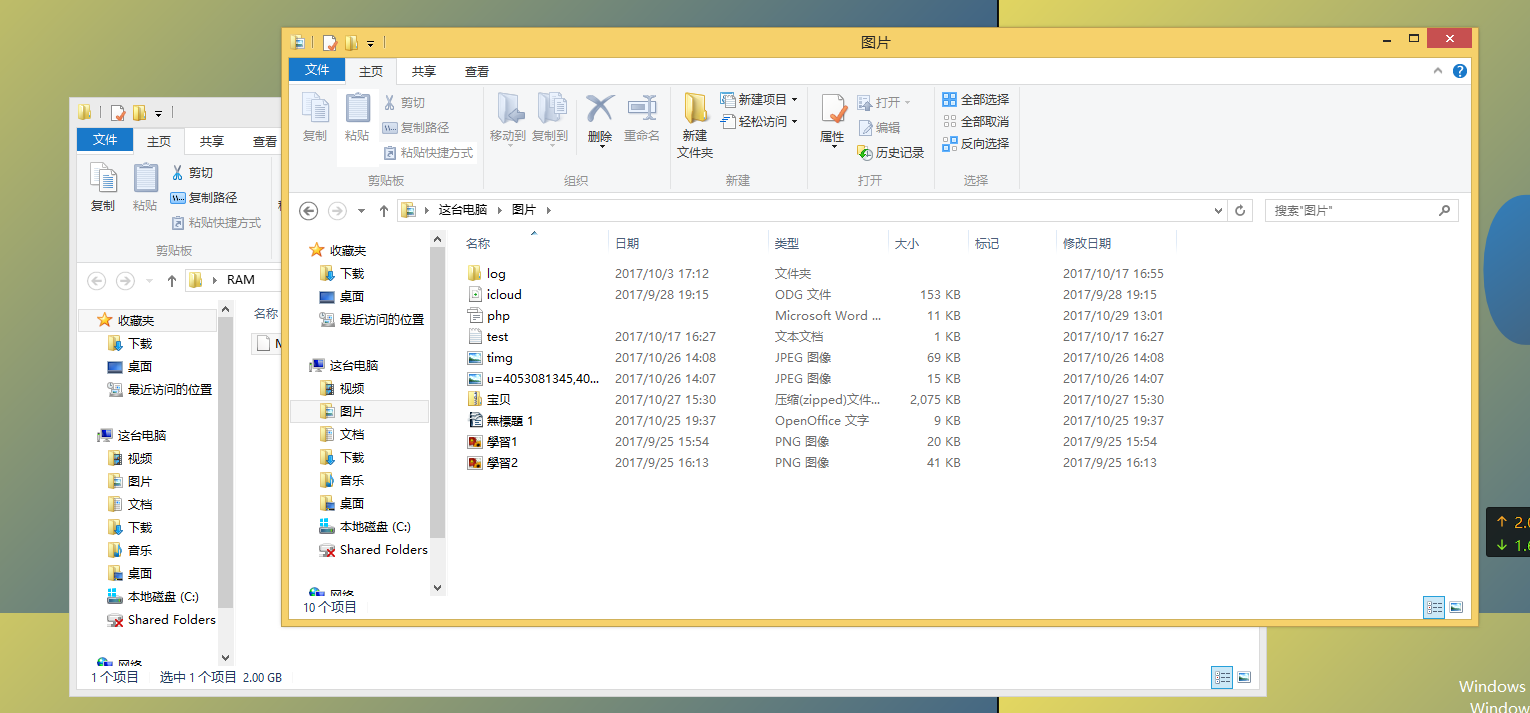

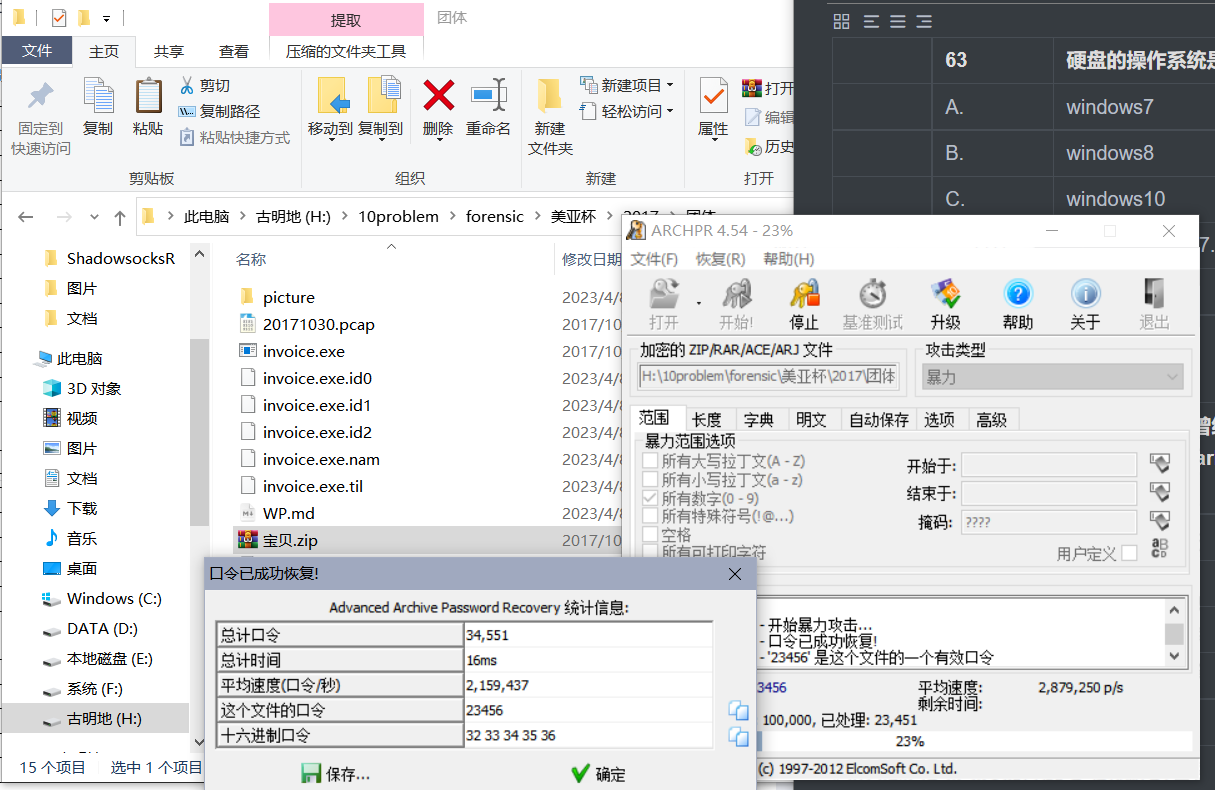

在图片里面找了加密的压缩包,很可能就是这个。

找了一圈,没啥秘钥的线索,所以直接爆破。

很可惜,里面的东西并不是关于暗网的,而是和编写invoice程序有关。不过很可能成为后续的线索,可以留心一下。

桌面上的“好东西”便是关于暗网的。

| 65 | 上述的文件,提及了多少条洋葱网域(.onion)的信息?D | |

|---|---|---|

| A. | 1 | |

| B. | 2 | |

| C. | 3 | |

| D. | 4 | |

| E. | 5 |

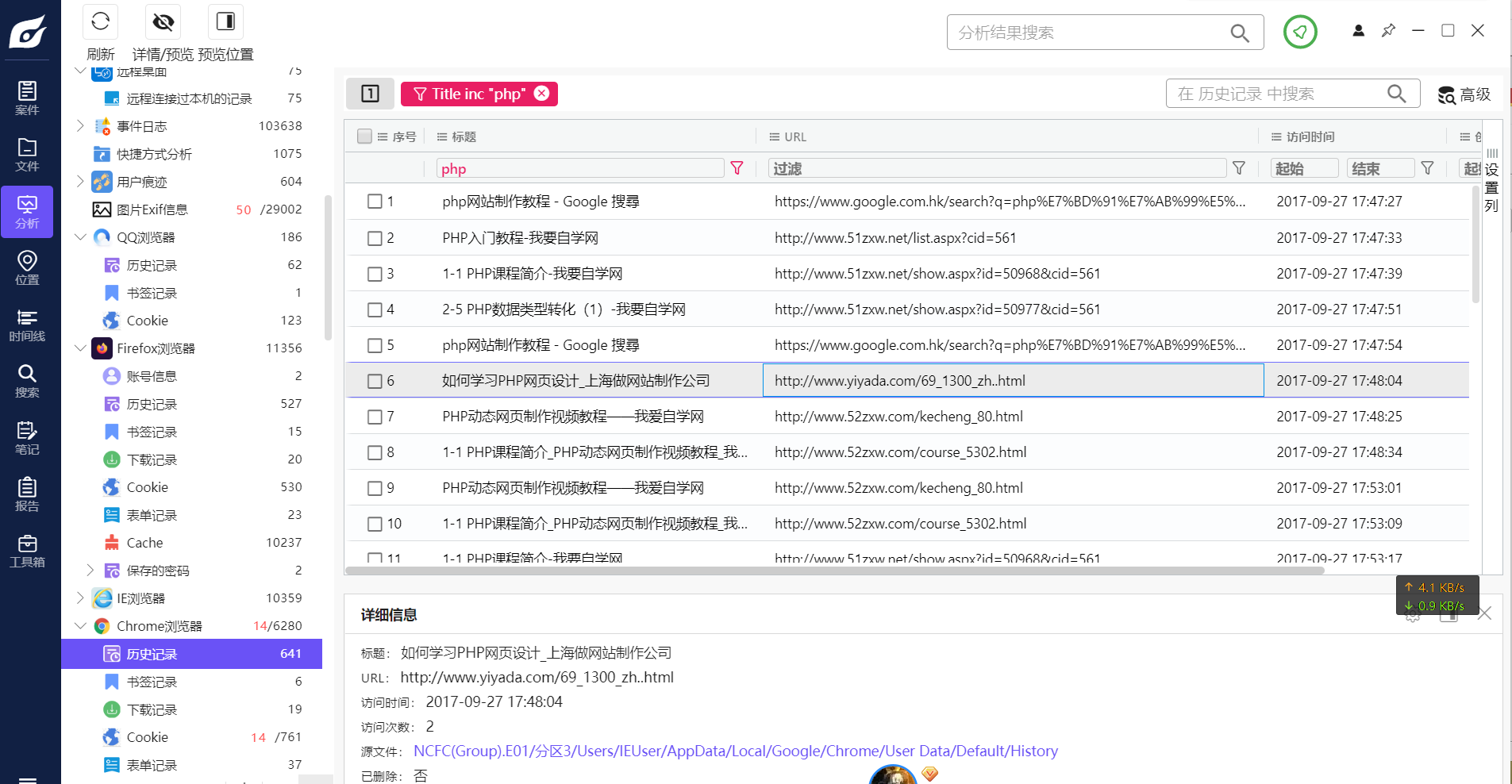

| 66 | Eric 曾在其电脑使用浏览器Chrome,浏览过一些有关“如何学习PHP网页设计”的信息,下列哪项是相关的浏览记录?A | |

|---|---|---|

| A. | www.yiyada.com | |

| B. | www.hackdig.com/ | |

| C. | www.carbonblack.com | |

| D. | www.antiy.com/ | |

| E. | click.alibabacloud.com/ |

| 67 | Eric还曾在其电脑使用浏览器Chrome,搜集过一些有关勒索软件的信息,下列哪项不是相关的浏览记录?C | |

|---|---|---|

| A. | www.hackdig.com/ | |

| B. | click.aliyun.com/ | |

| C. | www.carbonblack.com | |

| D. | click.alibabacloud.com | |

| E. | www.antiy.com/ |

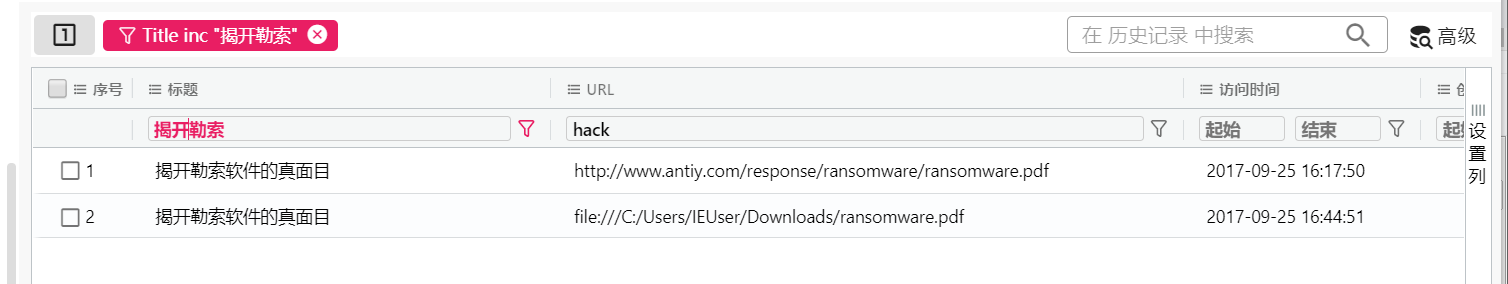

| 68 | 根据执法机关调查所得,Eric更在上述其中一个网站下载了相关的勒索软件信息,是一份名为“揭开勒索软件的真面目”的文件。根据Eric电脑记录,是从哪个网站下载的?E | |

|---|---|---|

| A. | www.hackdig.com/ | |

| B. | click.aliyun.com/ | |

| C. | www.carbonblack.com | |

| D. | click.alibabacloud.com/ | |

| E. | www.antiy.com/ |

| 69 | 续上题,该份名为“揭开勒索软件的真面目”文件的MD5哈希值(Hash value)是什么?E | |

|---|---|---|

| A. | 9110c96baa70c00acd8fbdfe2dc7c397 | |

| B. | 0258646764b1cb36ca2570090062b65c | |

| C. | ce38881d8f63a00973e6324bc1bf9245 | |

| D. | 703899985d881e2d103eb4fd1306be2e | |

| E. | 84af8511ca9a66e79cfb28da0da2ee76 |

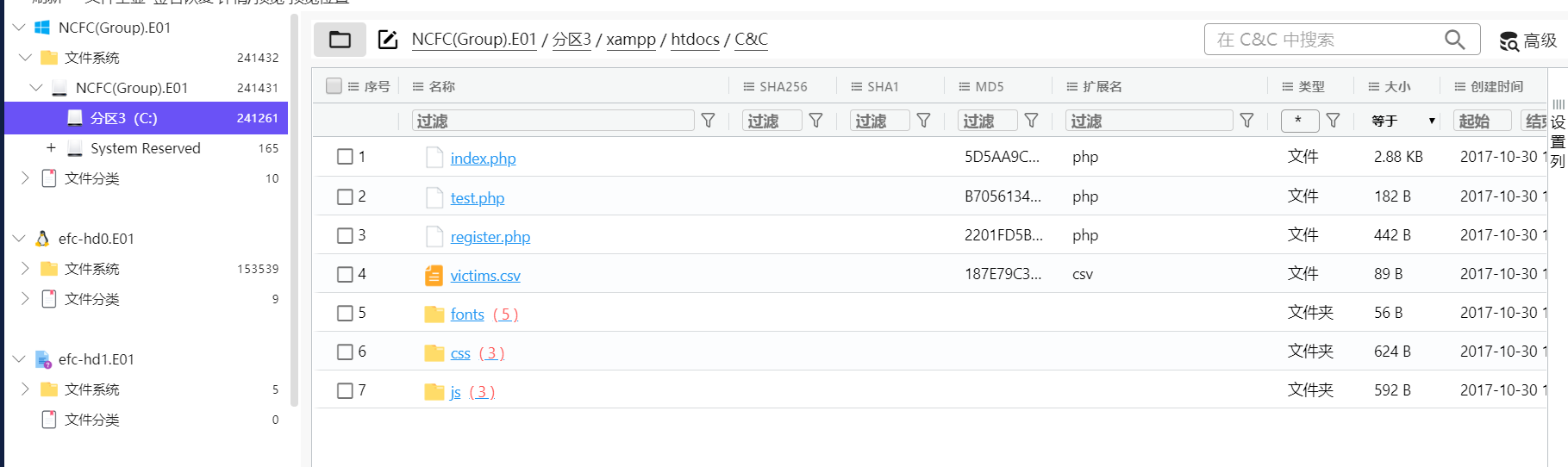

| 70 | Eric 曾在其电脑制造勒索网站,下列哪项是相关网站的首页位置?B | |

|---|---|---|

| A. | \Windows\C&C\ | |

| B. | \xampp\htdocs\C&C\ | |

| C. | \xampp\apache\C&C\ | |

| D. | \xampp\httpd\C&C\ | |

| E. | \inetpub\wwwroot\C&C\ |

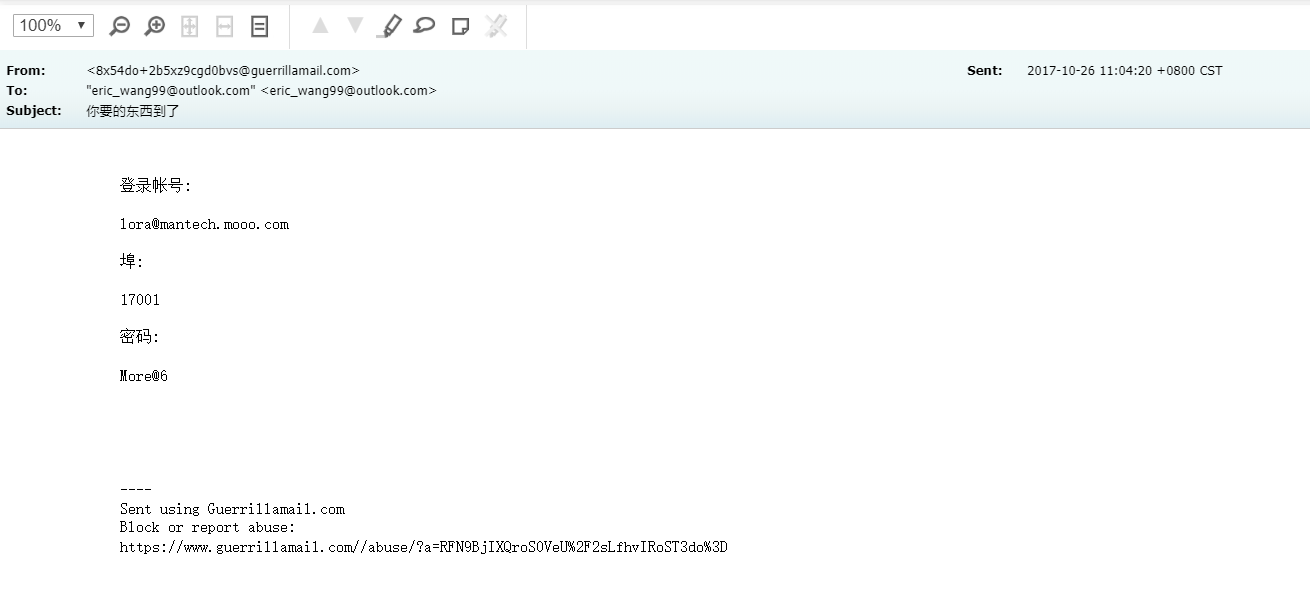

| 71 | Eric 曾经收过一封有关mantech.mooo.com信息之电邮,标题为"你的东西到了",根据Eric计算机记录,下列那个是发信人电邮地址之域名(Domain Name)?A | |

|---|---|---|

| A. | guerrillamail.com | |

| B. | guerrillomail.com | |

| C. | guerrillbmail.com | |

| D. | guerrillcmail.com | |

| E. | guerrilldmail.com |

| 72 | 该封有关mantech.mooo.com信息的电邮,曾提及一个密码(Password),是什么?D | |

|---|---|---|

| A. | Fewer@4 | |

| B. | Much@5 | |

| C. | Less@6 | |

| D. | More@6 | |

| E. | Echo@7 |

| 73 | 该封有关mantech.mooo.com信息的电邮,曾提及其相关连接端口,是多少?E | |

|---|---|---|

| A. | 11000及18000 | |

| B. | 10800及18000 | |

| C. | 16000及18000 | |

| D. | 17000及18000 | |

| E. | 17001 及18000 |

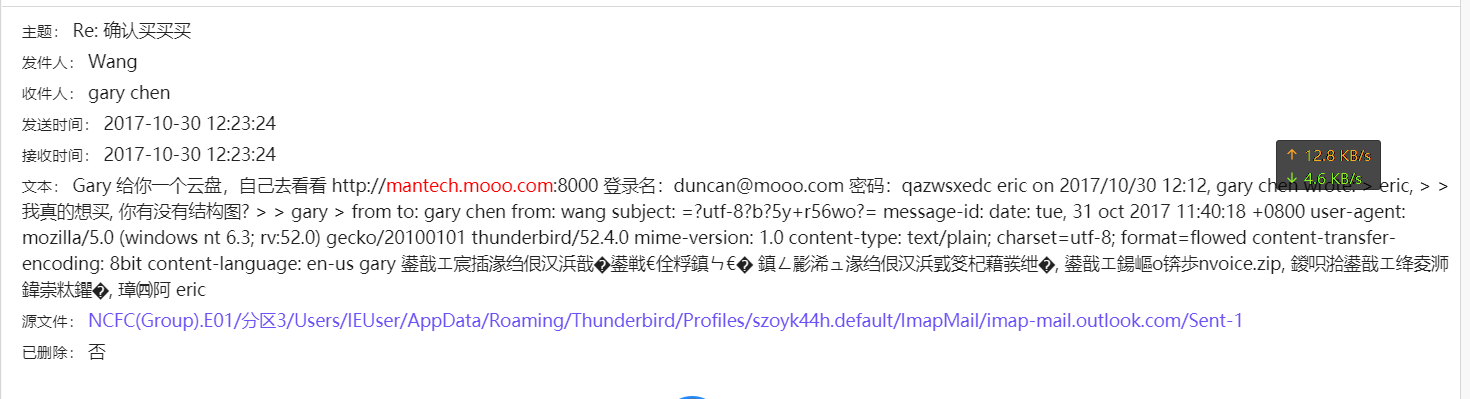

| 74 | 此外,亦有另一封有关mantech.mooo.com信息之电邮,曾提及一个云盘,而其相关端口,是多少?A | |

|---|---|---|

| A. | 8000 | |

| B. | 8001 | |

| C. | 9000 | |

| D. | 9002 | |

| E. | 11000 |

| 75 | Eric 曾经收过一封标题“你要的宝贝到了”的电邮,根据Eric电脑记录,下列哪个是发信人电邮地址(不包括域名)?A | |

|---|---|---|

| A. | 8xhbjn+3u2w1yitqmaws | |

| B. | 8xhbjn+3u2w1yitqmows | |

| C. | 8xhbjn+3u2w1yitqmbws | |

| D. | 8xhbjn+3u2w1yitqmsws | |

| E. | 8xhbjn+3u2w1yitqmtws |

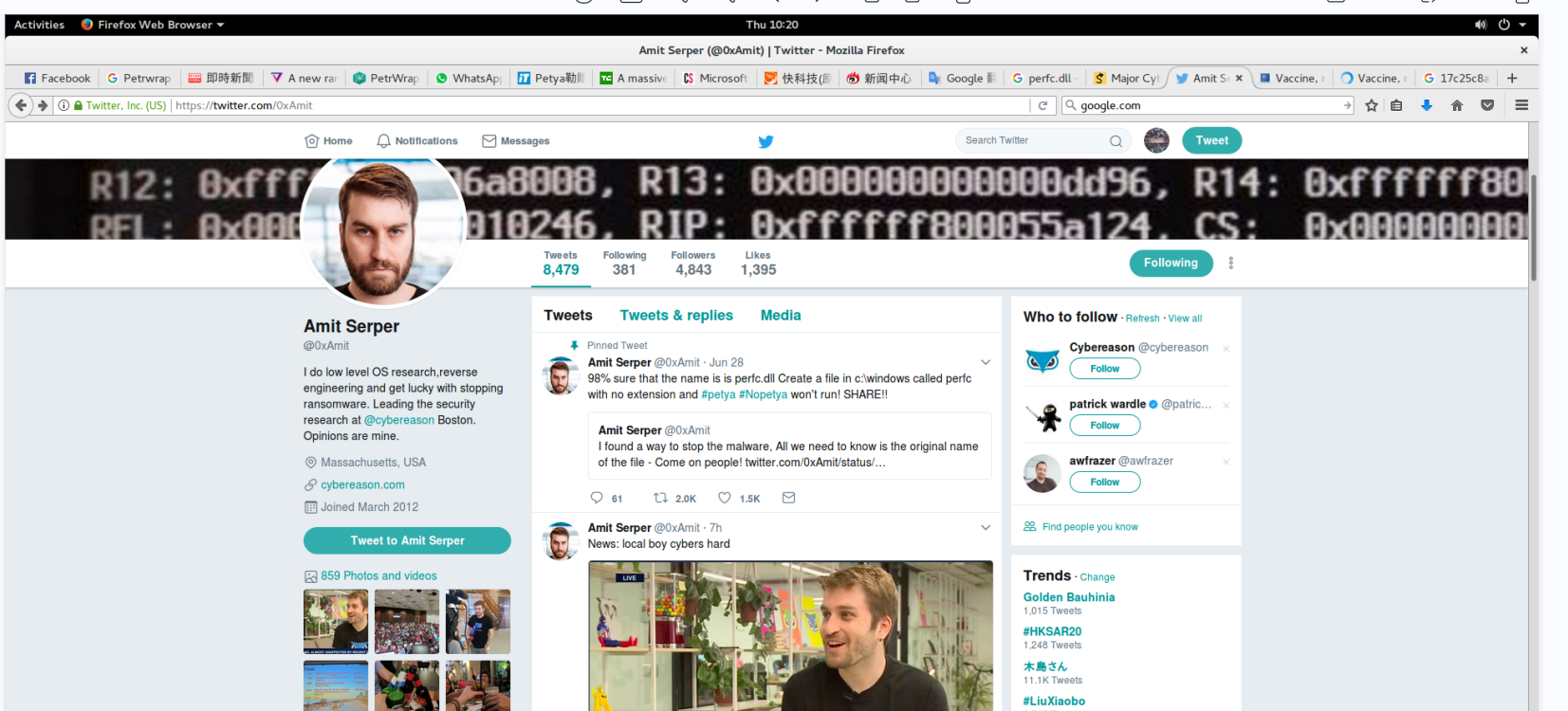

| 76 | 上述该封标题“你要的宝贝到了”的电邮,附有一个电邮附件,详述了如何编写勒索软件。有关资料的提供者是谁?B | |

|---|---|---|

| A. | Dave Ken | |

| B. | Amit Serper | |

| C. | Amit Perper | |

| D. | Chris Kennedy | |

| E. | David Kennedy |

刚刚的压缩包有用了

| 77 | 上述电邮附件,还提及过编写勒索软件相关原始码(Program Code),其中显示Advanced Encryption Standard (AES)加密方法字眼的图片,其MD5哈希值(Hash value)是什么?C | |

|---|---|---|

| A. | a93a6572335e37863f5d611293c6660 | |

| B. | 95c60bbc1cb267f85e51f99c2c9646f5 | |

| C. | 0e20d5f091eac98f6e196dcda2c73837 | |

| D. | ee2b59e91e829e3b3d350d8c14306dcb | |

| E. | f4b881e8a08d4bd40c5ee96ab3580bc8 |

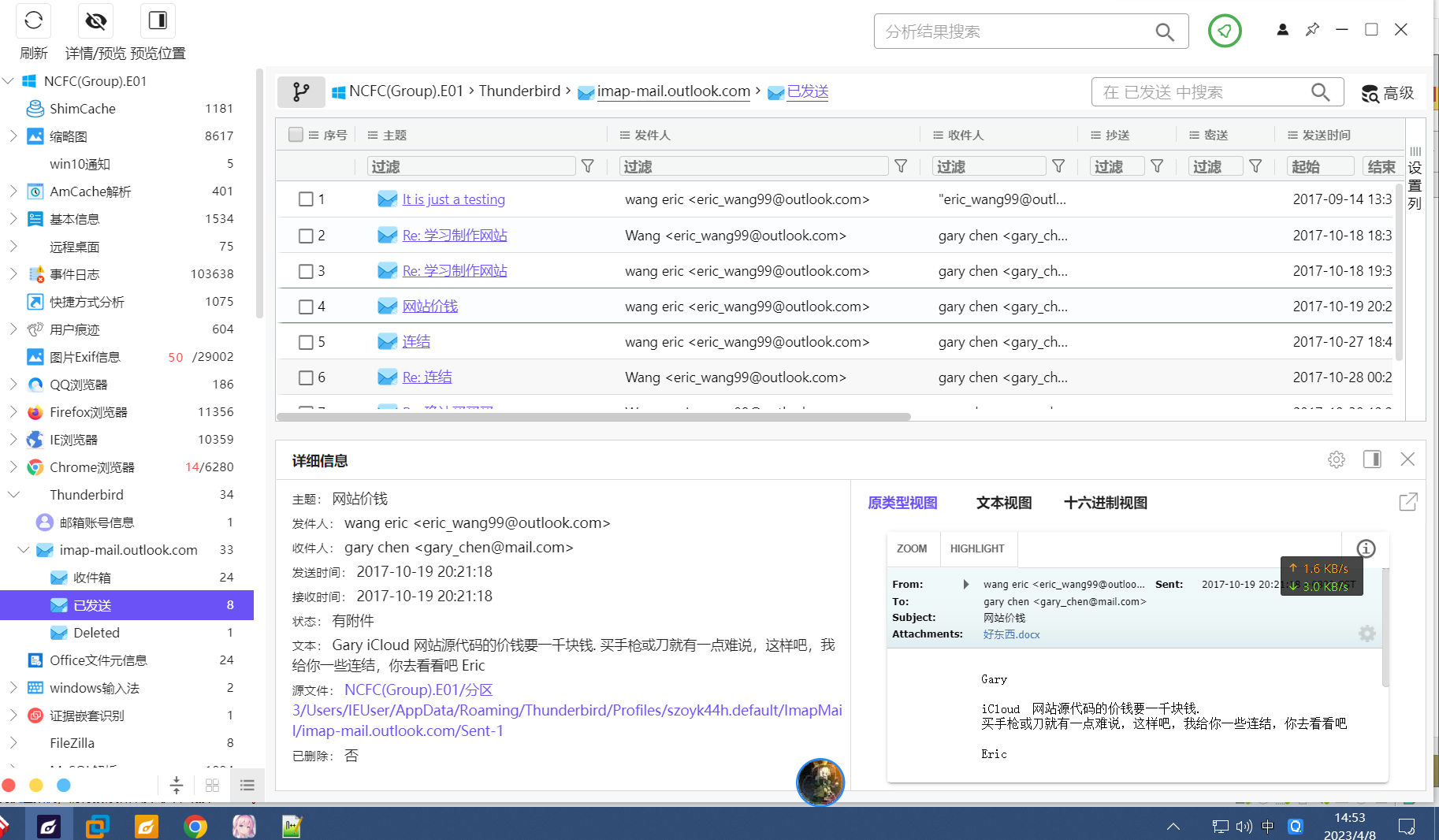

| 78 | 在个人竞赛中,Gary曾经收到一封来自电邮帐号 eric_wang99@outlook.com 的电邮,附加有三张与Apple iCloud有关的钓鱼网站相片。现经执法机关调查后,得知此电邮的发信人就是Eric。在Eric的电脑中,在哪位置可以找到电邮?B | |

|---|---|---|

| A. | \Users\IEUser\AppData\Roaming\Thunderbird\Profiles\szoyi44h.default\ImapMail\imap-mail.outlook.com\Sent-1\网站价钱\ | |

| B. | \Users\IEUser\AppData\Roaming\Thunderbird\Profiles\szoyk44h.default\ImapMail\imap-mail.outlook.com\Sent-1\网站价钱\ | |

| C. | \Users\IEUser\AppData\Roaming\Thunderbird\Profiles\szoyl44h.default\ImapMail\imap-mail.outlook.com\Sent-1\网站价钱\ | |

| D | \Users\IEUser\AppData\Roaming\Thunderbird\Profiles\szoym44h.default\ImapMail\imap-mail.outlook.com\Sent-1\网站价钱\ | |

| E. | \Users\IEUser\AppData\Roaming\Thunderbird\Profiles\szoyn44h.default\ImapMail\imap-mail.outlook.com\Sent-1\网站价钱\ |

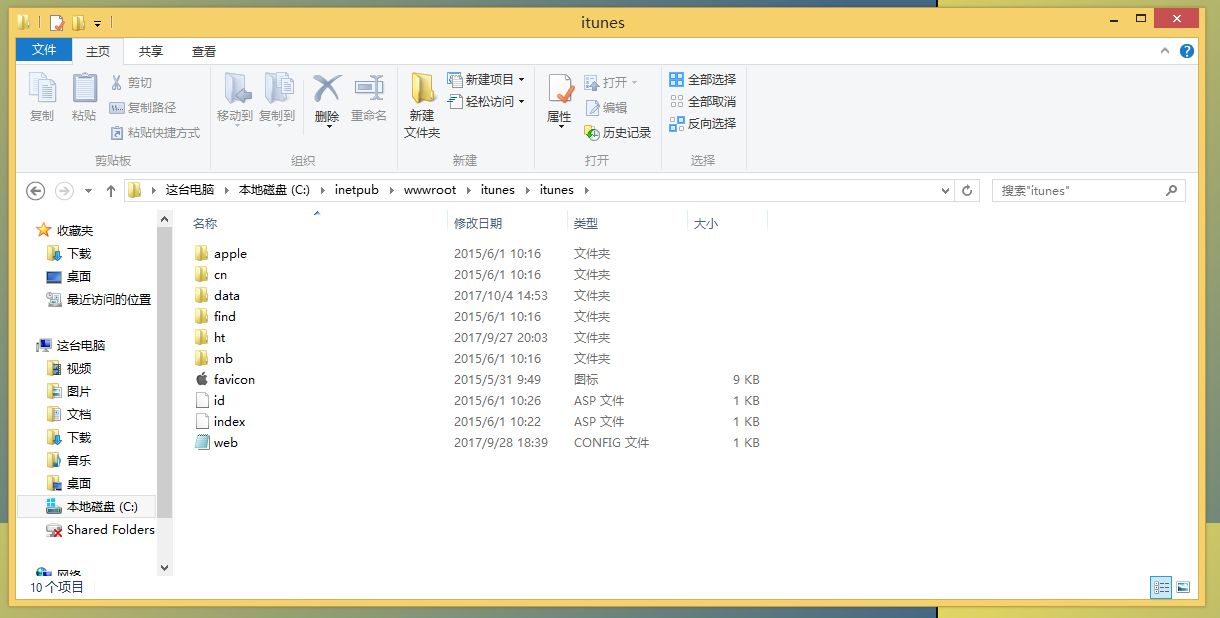

| 79 | 续上题,在Eric的电脑中,在哪位置可以找到上述钓鱼网站资料?D | |

|---|---|---|

| A. | \inetpub\wwwroot\itunes\itones\ | |

| B. | \inetpub\wwwroot\itunes\itenes\ | |

| C. | \inetpub\wwwroot\itunes\itanes\ | |

| D. | \inetpub\wwwroot\itunes\itunes\ | |

| E. | \inetpub\wwwroot\itunes\itumes\ |

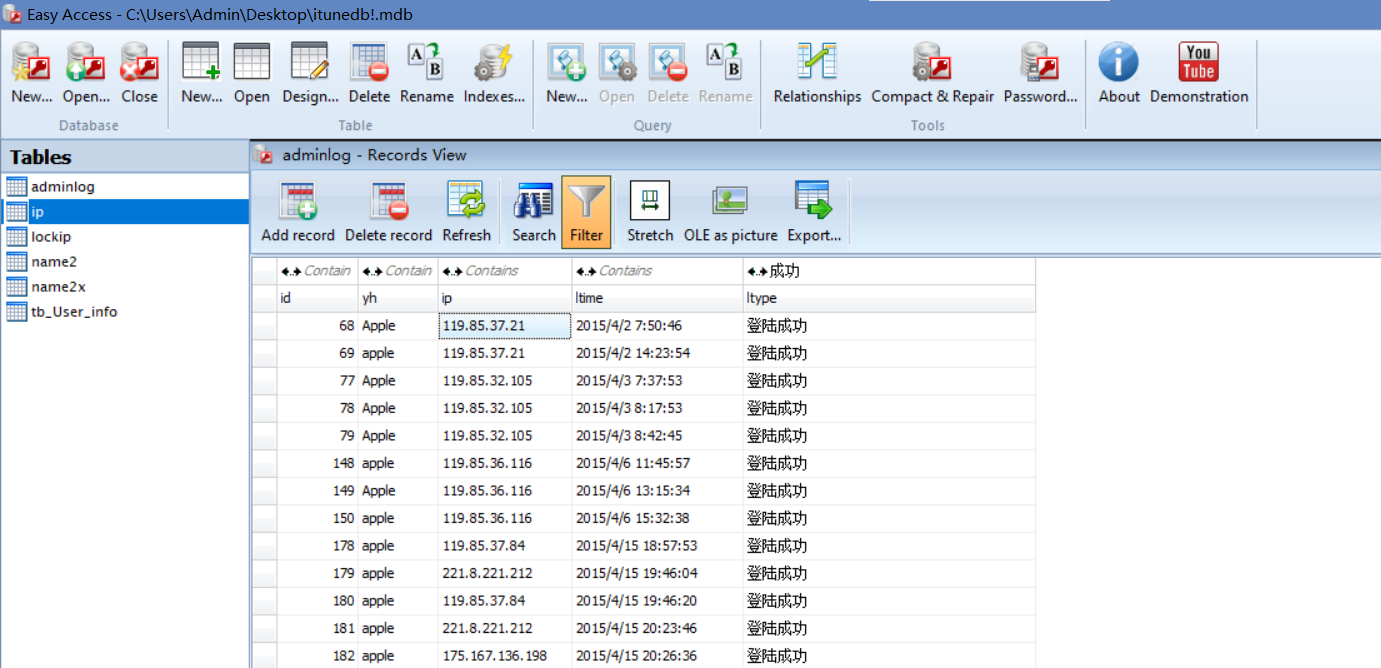

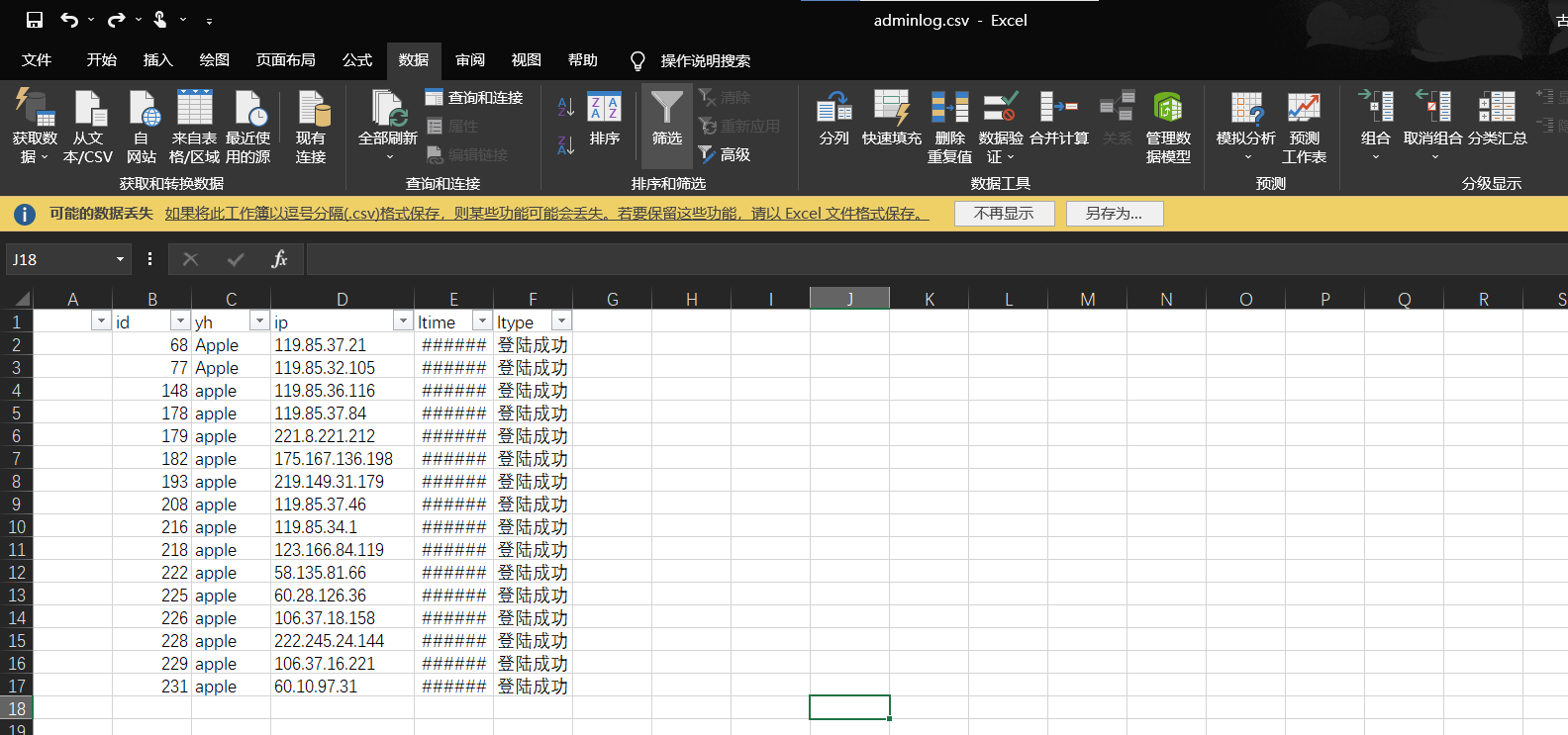

| 80 | Eric电脑储存了一个iCloud 数据库供上述钓鱼网站所使用,根据相关记录,有多少IP地址是“登陆成功”?D | |

|---|---|---|

| A. | 13 | |

| B. | 14 | |

| C. | 15 | |

| D. | 16 | |

| E. | 17 |

| 81 | 根据执法机关调查所得,Eric是使用一个文件传输软件,进行网上远端文件存取,以逃避执法机关追查。下列哪个是相关软件。D | |

|---|---|---|

| A. | vsftp | |

| B. | gftp | |

| C. | ProFTP | |

| D. | Filezilla | |

| E. | Fire-FTP |

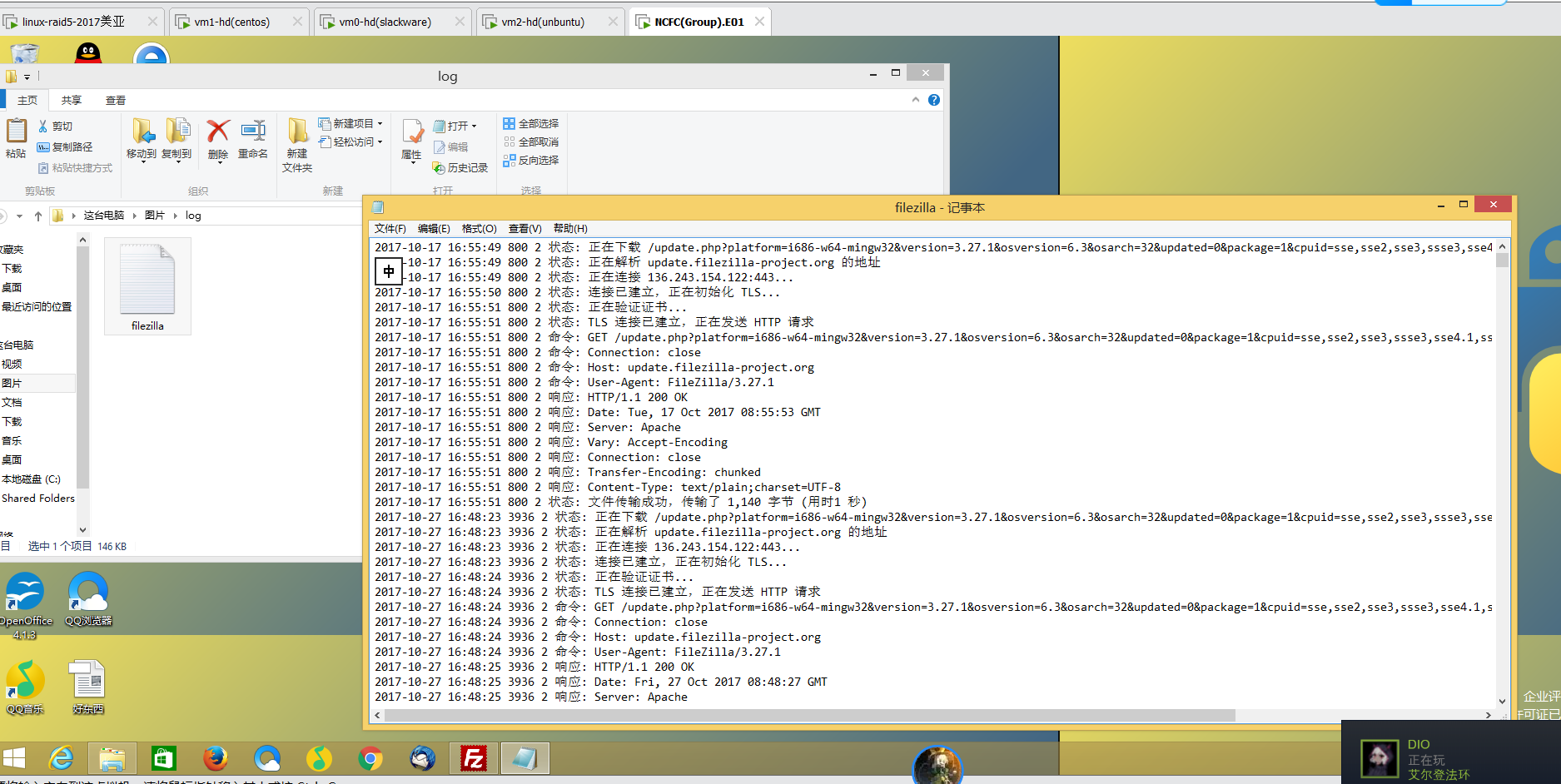

| 82 | 上述文件传输软件相关的传输日志是储存在哪里?A | |

|---|---|---|

| A. | Users\IEUser\Pictures\log\ | |

| B. | Users\IEUser\Documents\ | |

| C. | Users\IEUser\Pictures\log\ | |

| D. | Users\IEUser\Music\ | |

| E. | Program Files\ |

| 83 | 根据上述相关文件的传输日志显示,能成功登入的用户,有以下哪个用户? (请选择其中一项)D | |

|---|---|---|

| 1 | i | amons |

| ii | duncan | |

| 1 | iii | lora |

| 1 | iv | warrior |

| v | eric | |

| A. | i 及 ii | |

| B. | i, iii及 v | |

| C. | i, iv及 v | |

| D. | i, iii 及 iv | |

| E. | 只有iv |

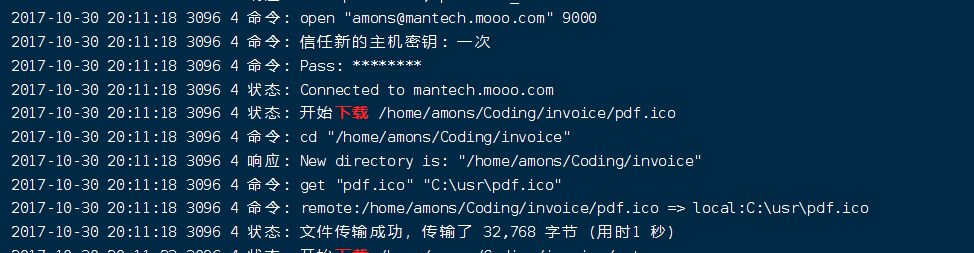

| 84 | 根据上述成功登入的日志记录,该传输服务器的网址是什么? (请选择其中一项)B | |

|---|---|---|

| A. | http://mantech.mooo.com:8000 | |

| B. | http://mantech.mooo.com:9000 | |

| C. | http://mantech.mooo.com:17001 | |

| D. | http://mantech.mooo.com:18000 | |

| E. | http://mantech.mooo.com:18001 |

| 85 | 根据上述相关文件的传输日志显示,能成功从服务器下载文件是以下哪个用户? A | |

|---|---|---|

| A. | amons | |

| B. | duncan | |

| C. | lora | |

| D. | warrior | |

| E. | eric |

| 86 | 根据上述相关文件的传输日志显示,用户是使用了什么传输网址最后成功从服务器下载文件? B | |

|---|---|---|

| A. | http://mantech.mooo.com:8000 | |

| B. | http://mantech.mooo.com:9000 | |

| C. | http://mantech.mooo.com:17001 | |

| D. | http://mantech.mooo.com:18000 | |

| E. | http://mantech.mooo.com:18001 |

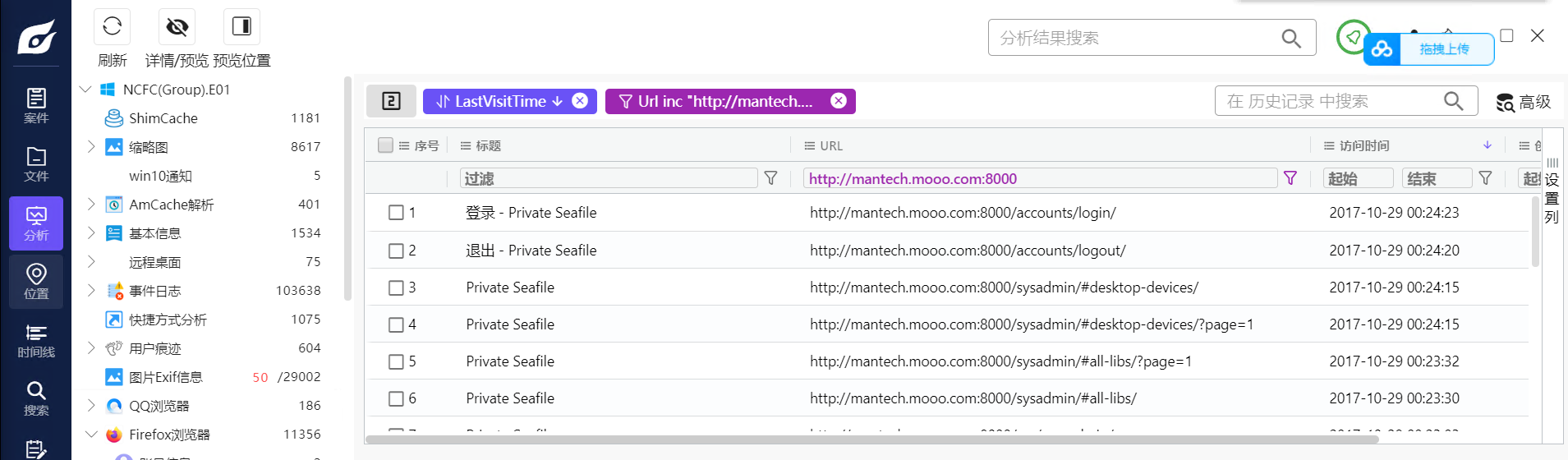

| 87 | 根据Eric电脑的浏览网页记录,他是何时浏览私有云盘http://mantech.mooo.com:8000? A | |

|---|---|---|

| A. | 2017-10-29 | |

| B. | 2017-10-30 | |

| C | 2017-10-31 | |

| D. | 2017-11-01 | |

| E. | 2017-11-02 |

| 88 | 执法机关曾在Eric的电脑进行现场搜证并检取其虚拟内存,放在下列位置中:Users\IEUser\Desktop\RAM\ , 文件名称:Memory.vmem。下列哪项是其MD5哈希值?E | |

|---|---|---|

| A. | 3A70A392F8FF1DE83F8CAE94C4E71427 | |

| B. | 5F1BDEB87EE9F710C90CFB3A0BB01616 | |

| C. | F68778AE77C4E4B88212B179C4622FC4 | |

| D. | 16160CFB3A0BB016166A0BB016166167 | |

| E. | FD3AFD63F34F167EAD59CD66B08ADEBF |

| 89 | 在该段内存中,共运行了多少个进程(以独立程序ID计算)?D | |

|---|---|---|

| A. | 16 | |

| B. | 25 | |

| C. | 48 | |

| D. | 54 | |

| E. | 62 |

| 90 | 就进程w3wp.exe而言,下列哪项是该程序产生次序?C | |

|---|---|---|

| A. | wininit.exe >services.exe > w3wp.exe > svchost.exe | |

| B. | smss.exe >services.exe > svchost.exe > w3wp.exe | |

| C. | wininit.exe >services.exe > svchost.exe > w3wp.exe | |

| D. | csrss.exe >> svchost.exe > services.exe > w3wp.exe | |

| E. | System >services.exe > svchost.exe > w3wp.exe |

| 91 | 根据调查资料,Eric总是使用filezilla软件上传/下载文件。filezilla的程序ID是什么?D | |

|---|---|---|

| A. | 4 | |

| B. | 780 | |

| C. | 820 | |

| D. | 3096 | |

| E. | 3228 |

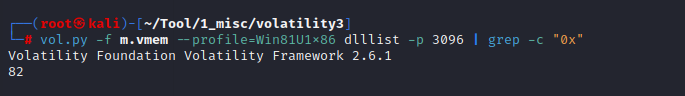

| 92 | 上述filezilla进程的父程序(Parent PID) 是什么?E | |

|---|---|---|

| A. | 516 | |

| B. | 1536 | |

| C. | 1676 | |

| D. | 2284 | |

| E. | 3124 |

| 93 | 你知道程序ID:3932是什么进程(process)吗?B | |

|---|---|---|

| A. | winlogon.exe | |

| B. | QQBrowser.exe | |

| C. | QQProtect.exe | |

| D. | svchost.exe | |

| E. | chrome.exe |

| 94 | 请从该段内存中提取(Extract)上述filezilla进程的原来执行档-filezilla.exe文件,并计算其md5哈希值(hash value)。下列哪行是该md5哈希值?B | |

|---|---|---|

| A. | 43502d07de3d31f05f1623b76c47a58e | |

| B. | 7cac848d4a36e5c5d3773b4cd213fab4 | |

| C. | 2717eae9129e3943d33c639825654425 | |

| D. | 98eb240853589172c82e3d7935e9b7ba | |

| E. | 147fc1da6b0a752be633dcb20553450 |

| 95 | 根据上述的取回的文件filezilla.exe,它在执行时会呼叫多少个动态连结函式库(Dynamic Linked Library)?D | |

|---|---|---|

| A. | 32 | |

| B. | 56 | |

| C. | 73 | |

| D. | 82 | |

| E. | 98 |

| 96 | 在Eric的电脑中,还储存有一个同名的文件filezilla.exe,你能找到该文件的md5哈希值(hash value)吗?C | |

|---|---|---|

| A. | 43502d07de3d31f05f1623b76c47a58e | |

| B. | 7cac848d4a36e5c5d3773b4cd213fab4 | |

| C. | 2717eae9129e3943d33c639825654425 | |

| D. | 98eb240853589172c82e3d7935e9b7ba | |

| E. | 147fc1da6b0a752be633dcb20553450 |

这题真是被坑惨了……我还以为它说电脑内存在着第二个filezilla.exe(事实上内存filescan出来确实是两个),于是穷尽方法去搜索、恢复、提取,但怎样都只有一个。

最后摆烂了,就把那一个的md5填上去,结果对了……

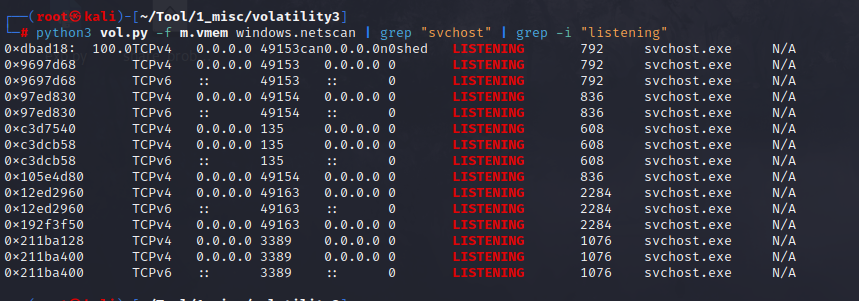

| 97 | 该段内存中有多少个连接埠与svchost.exe 有关? | |

|---|---|---|

| A. | 3 | |

| B. | 4 | |

| C. | 5 | |

| D. | 6 | |

| E. | 7 |

49153

49154

135

49163

3389

可恶,连接埠是进程号的意思。但是埠明明也有端口的意思啊。

PHONE

| 98 | Eric有一个苹果可携式设备,并备份到电脑,密码是wangapple,最后备份的日期是什么?D | |

|---|---|---|

| A. | 2017-10-22 | |

| B. | 2017-10-23 | |

| C. | 2017-10-24 | |

| D. | 2017-10-25 | |

| E. | 2017-10-26 |

| 99 | 该苹果可携式设备,是什么型号?E | |

|---|---|---|

| A. | MLQ32ZP/C | |

| B. | MLQ64ZP/B | |

| C. | MLQ32ZP/B | |

| D. | MLQ64ZP/A | |

| E. | MLQ32ZP/A |

找不着……网上也找不到解答,官方WP也没有解释,整套题目的唯一未解之谜(笑)

| 100 | 该苹果可携式设备名称是什么?B | |

|---|---|---|

| A. | bean的 iPhone | |

| B. | bean的 iPad | |

| C. | bean的iPad Mini | |

| D. | bean的iPod | |

| E. | bean的iPod Touch |

| 101 | 该苹果可携式设备序号是什么?D | |

|---|---|---|

| A. | 4D85FA6D4FD2 | |

| B. | 6F7E653CCSD48 | |

| C. | 3CCSD46F7E653 | |

| D. | DLXRH10JGXQ4 | |

| E. | 10JGXQ4DLXRH |

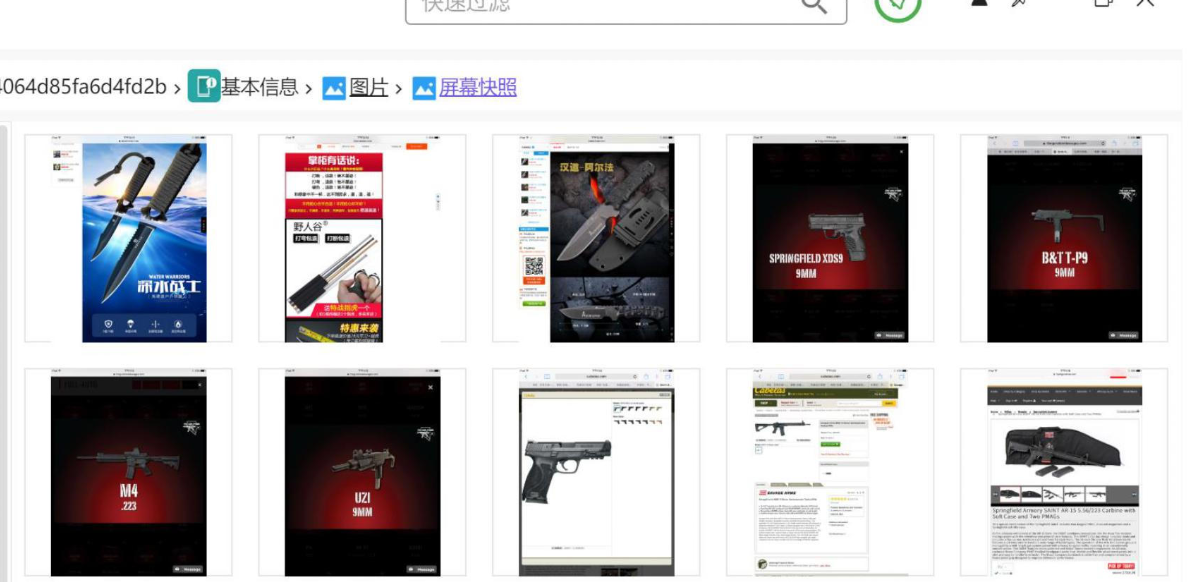

| 102 | Eric的苹果可携式设备备份内,储存了枪的数张相片,是与网页thegunstorelasvegas.com有关,有多少张图片是存放于屏幕快照文件夹内?D | |

|---|---|---|

| A. | 2 | |

| B. | 3 | |

| C. | 4 | |

| D. | 5 | |

| E. | 6 |

| 103 | 根据该苹果可携式设备的备份所显示,下列哪三项有可能是Eric意图购买的枪械型号?C | |

|---|---|---|

| 1 | i. | SPRINGFIELD XDS9 9MM |

| ii | M4.223 | |

| 1 | iii | MP45 M2.0 |

| 1 | iv | Springfield Armory SAINT AR-15 5.56/223 Carbine |

| v | Springfield Armory SAINT AR-15 5.56/224 Carbine | |

| A. | i, ii, iii | |

| B. | iii, iv, v | |

| C. | i, iii, iv | |

| D. | i, iii, v | |

| E. | 全部皆是 |

这题没有其他办法,只有老老实实翻图片。

| 104 | 在Eric的苹果可携式设备的备份内,在其中一张相片中,显示一款枪价值是$949.9,你能找出该相片的MD5哈希值?B | |

|---|---|---|

| A. | 42b3e17a7d431f8c09ff319d970faae2 | |

| B. | 63878942da949014adca2a1ce304caf0 | |

| C. | 4caae44fbe76c22206dc986ac88b3006 | |

| D. | 4bc423d322bca4a1cf7b407ff31ad4cc | |

| E. | 82b53001f6ceb5181ffaef472097c24a |

| 105 | Eric的苹果可携式设备备份内,有多少相片与“深水战士”有关?C | |

|---|---|---|

| A. | IMG_0006.JPG | |

| B. | IMG_0035.PNG | |

| C. | IMG_0060.PNG | |

| D. | IMG_0062.PNG | |

| E. | IMG_0072.JPG |

额,这题目……

总结

这次比赛的重点看来是文件系统啊……先重组软raid,再提取lv,再把lv里面的虚拟机全部仿真才能获得全部信息,真是离谱(指同时起了5个虚拟机)

但题目仍然很有意思的,从中学到不少知识,特别是经过LVM的毒打,能明显感觉自己对linux的文件系统熟悉不少。但比起前面精彩的LVM题目,后面的windows、内存、手机显得很水。总之当成一套专题卷来做的话还是很不错的。

这篇关于美亚杯2017团队赛复盘WP的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!