本文主要是介绍CTF之凹凸攻防 听听歌,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

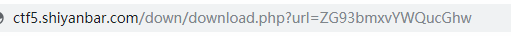

原理:抓包,将.php后缀的文件base64编码后放到download.php?url=xxxxxxx中,下载文件得到flag

竟然让你下载了,那就下载看看

记事本打开查找flag关键字也没有

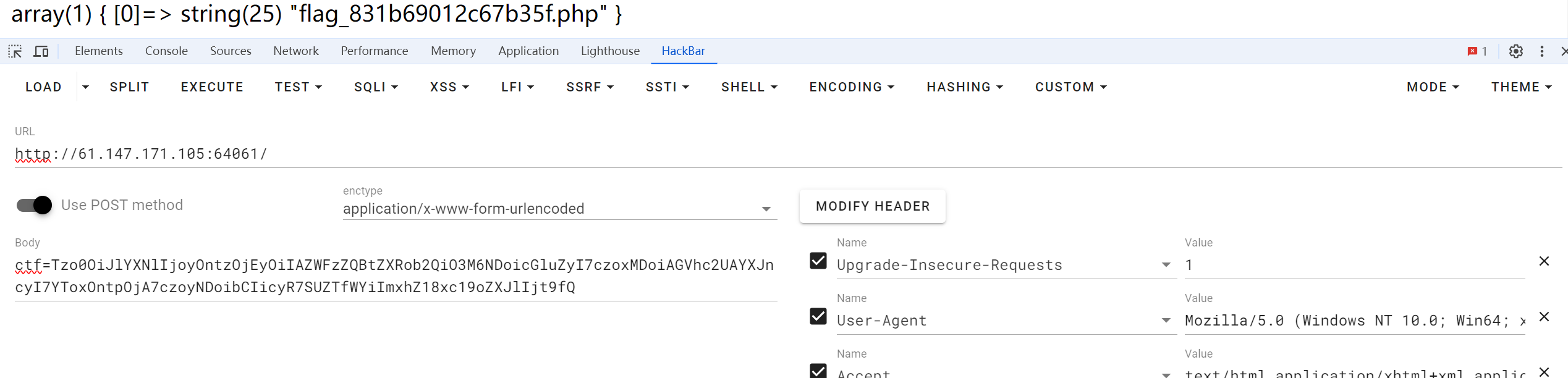

抓包

我们把download.php这个文件下载来看看

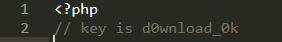

记事本打开

找到了,同样方法把这个 hereiskey.php下载下来

拿下

这篇关于CTF之凹凸攻防 听听歌的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!