本文主要是介绍CTF-misc-(BJDCTF2020)纳尼,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

纳尼

附件下载下来是这样的一个文件

![]()

直接改名字改成1.rar,然后解压有以下文件

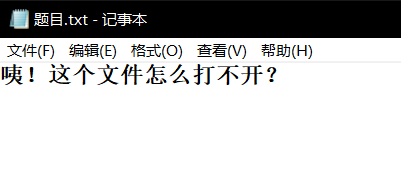

然后打开题目.txt

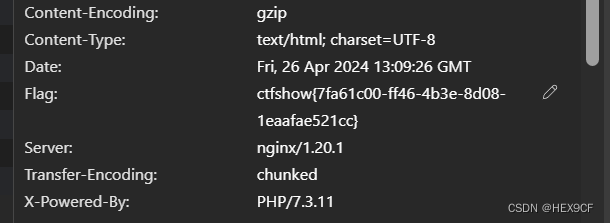

盲猜肯定是文件头或者文件尾出错或者丢失

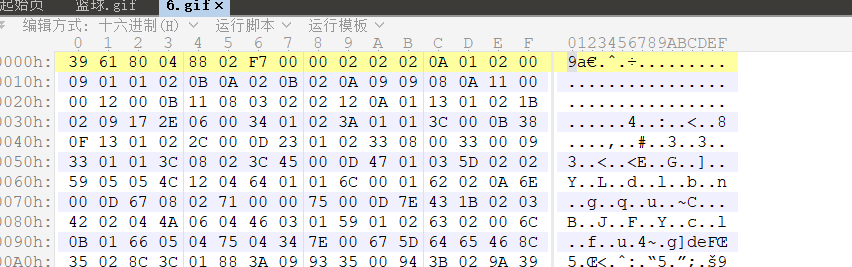

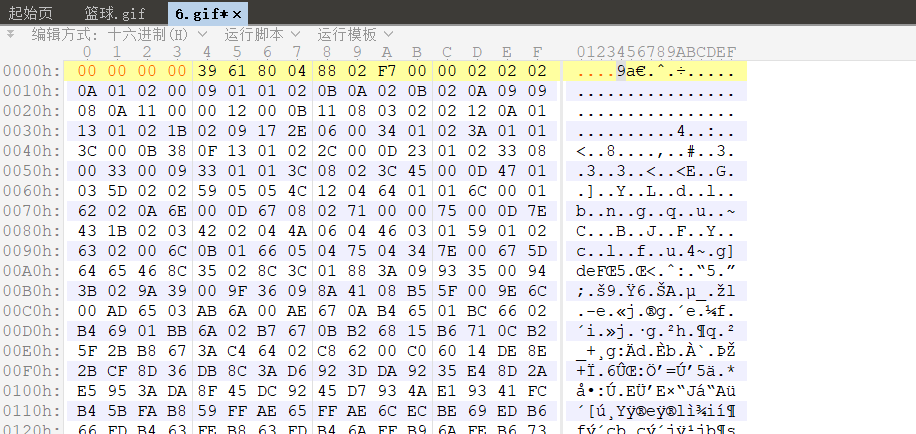

用010打开6.gif

果然就是文件头缺失

gif的文件头为

47 49 46 38文件尾为

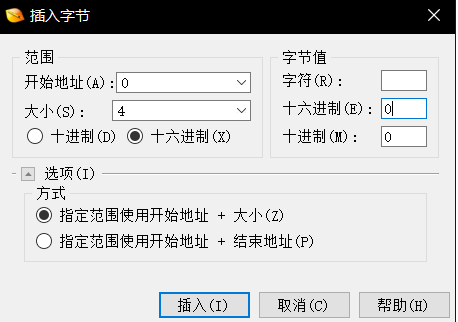

00 3B这里只需要把文件头加上就行了,这里我遇到了一个问题就是加文件头时会替换掉后面的字节,我百度了一下看到人家都是直接写就行,我也不知道为什么,我换了winhex和winshark也是这样,最后我用010添加了4个字节大小的0

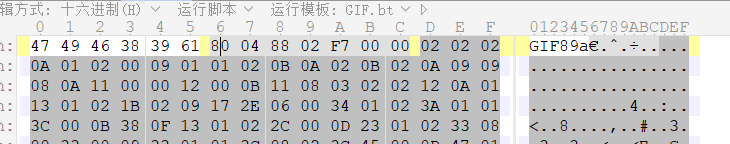

然后再把文件头替换0

然后保存就行了。

这里我刚刚复现的时候发现按一下键盘的insert键就可以直接插入了,我tm..........

保存之后打开

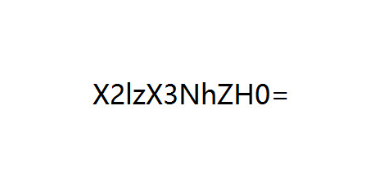

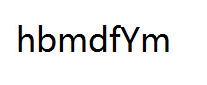

看到了我就想到了base64,然后用工具把GIF分离一下

![]()

![]()

![]()

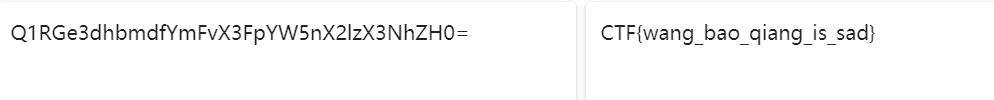

即

Q1RGe3dhbmdfYmFvX3FpYW5nX2lzX3NhZH0=

然后去解码

CTF{wang_bao_qiang_is_sad}

flag拿到万事大吉

然后去提交发现答案不对,我以为我打错字母啥的了,又检查了一遍,发现没打错,于是我就去度娘搜了一下人家的wp发现和他们的一样,正在我郁闷的时候,我突然看到了题目.......

格式为flag{}纳尼???????大家一定要好好审题

提交flag,成功,good

flag{wang_bao_qiang_is_sad}

这篇关于CTF-misc-(BJDCTF2020)纳尼的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![[CTF]-Reverse:Reverse做题笔记](/front/images/it_default.jpg)

![[01]CTF编码工具Koczkatamas安装与使用](https://i-blog.csdnimg.cn/direct/2cb350570fc44209804d38fc53cf4f4a.png)