本文主要是介绍BUUCTF----红帽杯easyre,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1.拿到文件,老规矩,查壳

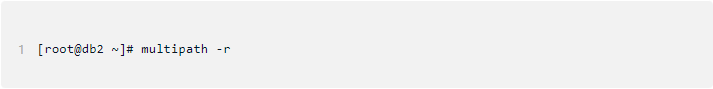

收集信息,无壳,64位程序(使用64位ida)

2.拖入ida

寻找main函数

没找到,那就换种方式,我们找字符串

发现可疑字符串

跟进该字符串

发现了类似主函数的东西

分析它

写个异或脚本,解出v12

这个时候得到一个提示:求的最后的flag的前四位为“flag”(好像没什么用)

接下来继续分析

可以看到接下来off_6cc090是一个字符串base64加密10次的结果

写个脚本,把0ff_6CC90里面的东西,反解密10次

import base64

a = 'Vm0wd2VHUXhTWGhpUm1SWVYwZDRWVll3Wkc5WFJsbDNXa1pPVlUxV2NIcFhhMk0xVmpKS1NHVkdXbFpOYmtKVVZtcEtTMUl5VGtsaVJtUk9ZV3hhZVZadGVHdFRNVTVYVW01T2FGSnRVbGhhVjNoaFZWWmtWMXBFVWxSTmJFcElWbTAxVDJGV1NuTlhia0pXWWxob1dGUnJXbXRXTVZaeVdrWm9hVlpyV1hwV1IzaGhXVmRHVjFOdVVsWmlhMHBZV1ZSR1lWZEdVbFZTYlhSWFRWWndNRlZ0TVc5VWJGcFZWbXR3VjJKSFVYZFdha1pXWlZaT2NtRkhhRk5pVjJoWVYxZDBhMVV3TlhOalJscFlZbGhTY1ZsclduZGxiR1J5VmxSR1ZXSlZjRWhaTUZKaFZqSktWVkZZYUZkV1JWcFlWV3BHYTFkWFRrZFRiV3hvVFVoQ1dsWXhaRFJpTWtsM1RVaG9hbEpYYUhOVmJUVkRZekZhY1ZKcmRGTk5Wa3A2VjJ0U1ExWlhTbFpqUldoYVRVWndkbFpxUmtwbGJVWklZVVprYUdFeGNHOVhXSEJIWkRGS2RGSnJhR2hTYXpWdlZGVm9RMlJzV25STldHUlZUVlpXTlZadE5VOVdiVXBJVld4c1dtSllUWGhXTUZwell6RmFkRkpzVWxOaVNFSktWa1phVTFFeFduUlRhMlJxVWxad1YxWnRlRXRXTVZaSFVsUnNVVlZVTURrPQ=='

for i in range(10):a = base64.b64decode(a)

print(a)得到一个网站,开开心心地打开这个网站

。。。。。。。好像被骗了。。。。。

一夜回到解放前

但是当我们抠off_6cc090里面的数据时,发现它的下面还有一堆不知道是干什么的数据

我们就跳转byte_6CC0A0函数的引用

又发现byte_6CC0A0和byte_6CC0A3都是调用同一函数-------sub400D35

于是我们ctrl+X查找引用

出现了我们没有接触过的东西fini_array,百度出来的结果模模糊糊,后来看大佬的wp才知道

.fini段的解释是:此节区包含了可执行的指令,是进程终止代码的一部分。程序正常退出时,系统将安排执行这里的代码。(摘取来自某位大佬)

首先用第20行的异或,102和103对应的字符分别是”f”和”g”,而且byte_6CC0A0[0]和byte_6CC0A3刚好是一个字符串的第一位和第四位。那么可以想到是”flag”与前四位异或,然后得到一个key,再进行下面for循环的异或。

zui'zuihou

arr = [0x40, 0x35, 0x20, 0x56]

v7 = ''

res = 'flag'

for i in range(4):v7 += chr(ord(res[i])^arr[i])a =[0x40,0x35,0x20,0x56,0x5D,0x18,0x22,0x45,0x17,0x2F,0x24,0x6E,0x62,0x3C,0x27,0x54,0x48,0x6C,0x24,0x6E,0x72,0x3C,0x32,0x45,0x5B,]

flag = ''

for i in range(25):flag += chr(a[i]^ord(v7[i%4]))

print(flag)最后得到flag为flag{Act1ve_Defen5e_Test}

带到网站验证

正确!!!!!! (如果哪里有错误,还请大佬指正)

这篇关于BUUCTF----红帽杯easyre的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)

![BUUCTF—[网鼎杯 2020 朱雀组]phpweb](https://i-blog.csdnimg.cn/direct/6d0c8544ce824c508275d1d3957b1dd1.png)