本文主要是介绍网络安全预习课程笔记(五到八节课),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

前言

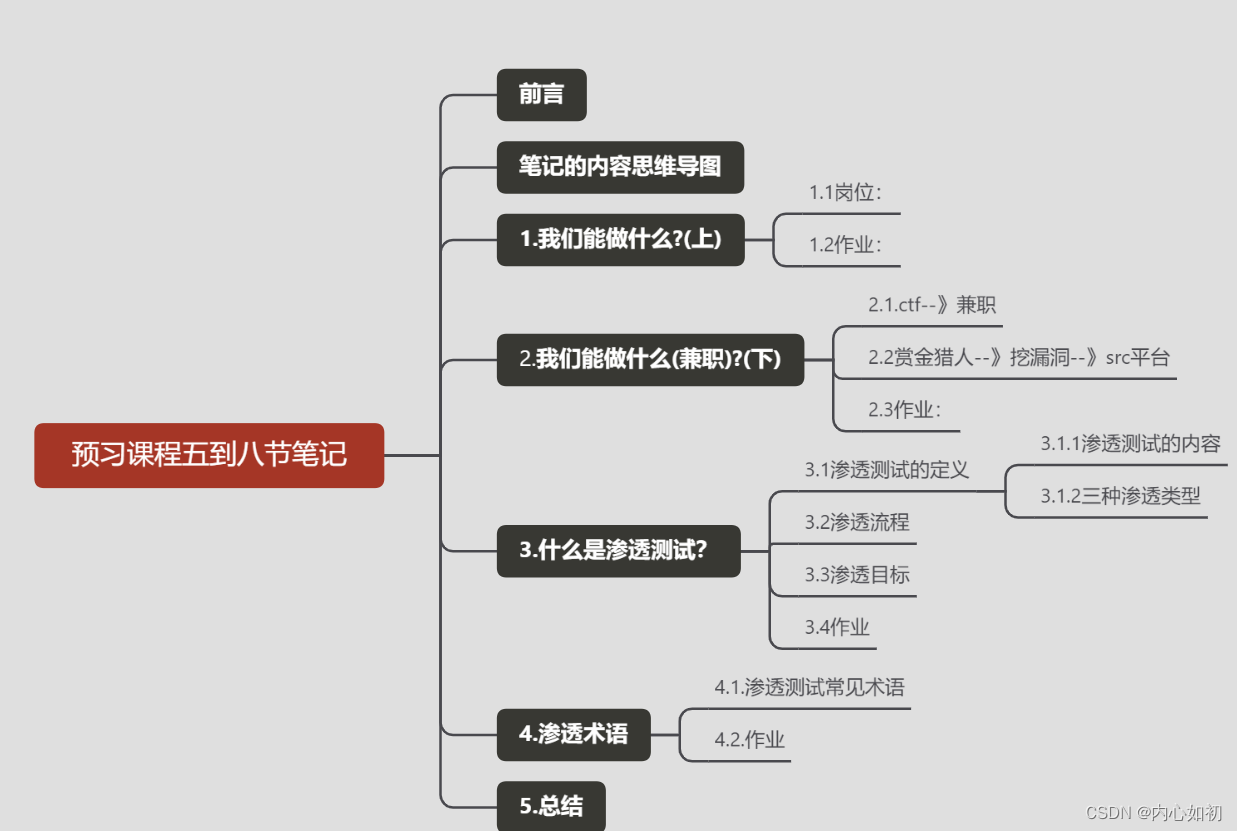

笔记的内容思维导图

1.我们能做什么?(上)

1.1岗位:

1.2作业:

2.我们能做什么(兼职)?(下)

2.1.ctf--》兼职

2.2赏金猎人--》挖漏洞--》src平台

2.3作业:

3.什么是渗透测试?

3.1渗透测试的定义

3.1.1渗透测试的内容

3.1.2三种渗透类型:

3.2渗透流程

3.3渗透目标

3.4作业:

4.渗透术语

4.1.渗透测试常见术语

4.2.作业

5.总结

前言

个人资料;

软工准大二

一名普通本科生

热爱网络安全与编程

目前正在网络安全培训

想寻找志同道合的朋友一起学习共同提高!!!

今天是5-8节预习课的学习笔记,我加以总结。

文章底部有后四节课的资料。

笔记的内容思维导图

1.我们能做什么?(上)

1.1岗位:

应急响应:系统访问不了啦,被黑客入侵了 或操作不当引起的信息泄露 … 蓝队现场讲课:客户需要安全培训 … 作讲师代码审计:需要对系统进行白盒代码审计 … (源码公开,需要从源码找漏洞,要求编程能力非常强) 编程语言——》精通 0day安全研究:漏洞挖掘、各种研究 … 要有编程能力,偏向与研究工具编写:编写各种 EXP/POC 自动化 Py 代码 … 要有开发工具的能力,能够对发现的漏洞进行编写工具,批量检测报告撰写:应急报告、渗透报告、漏洞验证报告 …—— 》在有网络安全的基础上,文笔比较好,或是进行漏洞审核渗透测试: Web 漏洞、内网渗透 …—— 》漏洞挖掘 或 攻防演练 大部分偏向于这个驻场服务:去客户那里上班、外派出去服务,如:护网行动!薪资待遇较高,但时间不会太长CTF 比赛:强网杯、 XCTF 、网鼎杯、各种 CTF.… 兼职二进制 在校感兴趣的话可以学习学习,打打比赛,进行兼职新洞跟进:复现中间件漏洞、 CMS 漏洞、数据库漏洞、操作系统漏洞 …最后主要取决于:…… (取决你的公司、你的部门、你的领导 … )

1.2作业:

这里介绍的都只是少部分的相关网络安全的岗位,可以花时间去收集一下有关网络安全的相关工作岗位,以及薪资待遇情况,方便后续学完之后的就业,同时可以了解从事相关岗位需要了解和学习哪些相关知识。

这里我做了一个简单的示例。

- 安全运维工程师

- 职位描述:

- 服务器与网络基础设备的安全加固;

- 安全事件排查与分析,配合定期编写安全分析报告,专注业内安全事件;

- 跟踪最新漏洞信息,进行业务产品的安全检查;

- 负责信息安全策略/流程的制定,安全培训/宣传及推广;

- 负责Web漏洞和系统漏洞修复工作推进,跟踪解决情况,问题收集。

- 职位要求:

- 熟悉主流的Web安全技术,包括SQL注入、XSS、CSRF等OWASP TOP 10安全风险;

- 熟悉Linux/Windows下系统和软件的安全配置与加固;

- 熟悉常见的安全产品及原理,例如IDS、IPS、防火墙等;

- 掌握常见系统、应用的日志分析方法;

- 熟练掌握C/PHP/Perl/Python/Shell等1或多种语言;

- 具有安全事件挖掘、调查取证经验;

- 网络基础扎实,熟悉TCP/IP协议,二层转发和三层路由的原理,动态路由协议,常用的应用层协议;

- 较好的文档撰写能力、语言表达和与沟通能力。

- 薪资待遇

- 10k-20k

2.我们能做什么(兼职)?(下)

2.1.ctf--》兼职

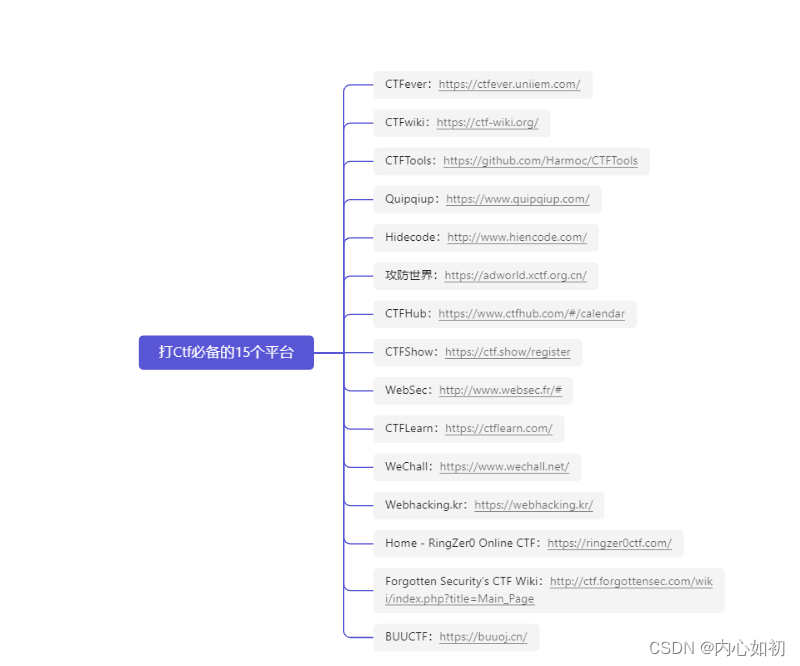

这是我已知的一些ctf平台:

2.2赏金猎人--》挖漏洞--》src平台

这是我搜集的一部分挖掘平台:

2.3作业:

了解各大厂商的SRC,同时关注一些你感兴趣的SRC,因为有些SRC会不定期的举行活动,赏金翻倍哦,或者有新人福利。

3.什么是渗透测试?

3.1渗透测试的定义

3.1.1渗透测试的内容

渗透测试 ( PenetrationTesting ),就是一种通过 模拟 恶意攻击者的技术与方法,挫败目标系统 安全控制措施 ,取得 访问控制权 ,并发现具备业务影响后果安全隐患的一种 安全测试与评估方法 。

3.1.2三种渗透类型:

1.黑盒:直接给你一个目标,没有任何信息,去攻击。2.白盒:会给你源码和账号密码等信息去直接进行测试。3.灰盒:前两者两者都有,会给你一个环境之类的。

3.2渗透流程

1 交互:与客户谈相关的报酬或其他事宜。2. 信息收集:搜集一些目标的相关资产信息。3.威胁建模:停下键盘,去考虑搜集到的信息有可能会出现什么漏洞什么手段攻击比较好。4.漏洞分析:有什么漏洞,漏洞的利用方式等等。4. 渗透攻击:通过隐蔽方式攻击后5. 后渗透攻击(内网渗透):去获取目标权限,获取一些权限。6. 撰写报告

3.3渗透目标

1.操作系统:win等

2.数据库:与we网站相关各种数据库3.应用系统: web 组成应用(搭建网站所使用的一些)4.网络:网络通信,网络协议,网络设备。

3.4作业:

熟悉渗透测试PTES标准,可以模拟想象一下五一出去玩,利用PTES标准,你的游玩过程是什么样子的嘞,方便我们更好理解性记忆。

4.渗透术语

4.1.渗透测试常见术语

漏洞: 硬件、软件、协议 —— 》缺陷 —— 》未授权 —— 》访问、破坏系统木马 :获取用户权限的程序或者代码后门 :后续进行系统留下的隐蔽后门程序病毒 :破坏 —— 》自动传播shell : 服务器的命令执行环境webshell: 网站控制权poc :出现漏洞,通过复现漏洞, 验证漏洞的程序或代码exp :通过poc发现漏洞然后利用 漏洞的程序或代码获取权限肉鸡 :鬼儡 机,被控制的机器,可以作为跳板提权 :权限提升 kali root......

4.2.作业

1.渗透测试专业名词收集+名词解释+自己理解性记忆

2.形成一份文档

5.总结

通过这几节课的学习,我不仅对于网络安全相关的岗位有了更加清晰的理解,同时对于渗透测试的内容和流程有了模糊的了解,在学习后对于自己能做的事情有了方向和目标。

对于我来说在学习过程中遇到了很多问题,其中之一就是信息搜集能力和总结能力,自己搜集信息能力较强但总结能力过弱。并且在了解一些渗透术语时,有很多我没有接触过的一些信息理解起来不是很容易,常常需要多去查找一些相关的信息辅助我去了解和学习它。总之我收获到了很多。

每日一言:

人生很是奇妙,有时候自己觉得璀璨夺目,无与伦比的东西,甚至不惜抛弃一切也要得到的东西,过了一段时间或者稍微换个角度再看一下,便觉得它们完全失去了光彩。

如果我的学习笔记对你有用,不妨点赞收藏一下。

这篇关于网络安全预习课程笔记(五到八节课)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!