本文主要是介绍CAN 显性和隐性,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

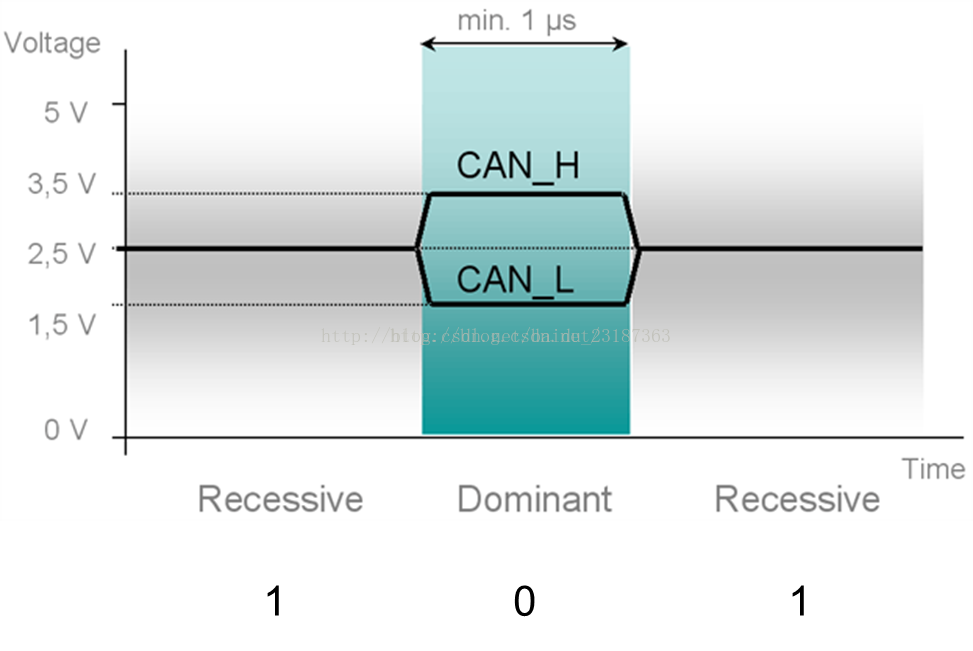

CAN2.0B规范定义了两种互补的逻辑数值:显性和隐性。同时传送显性和隐性位时,总线呈现显性状态;同时传送显性状态位时,总线呈现显性状态;同时传送隐性状态位时,总线呈现隐性状态。显性数值表示逻辑0,隐性数值表示逻辑1。

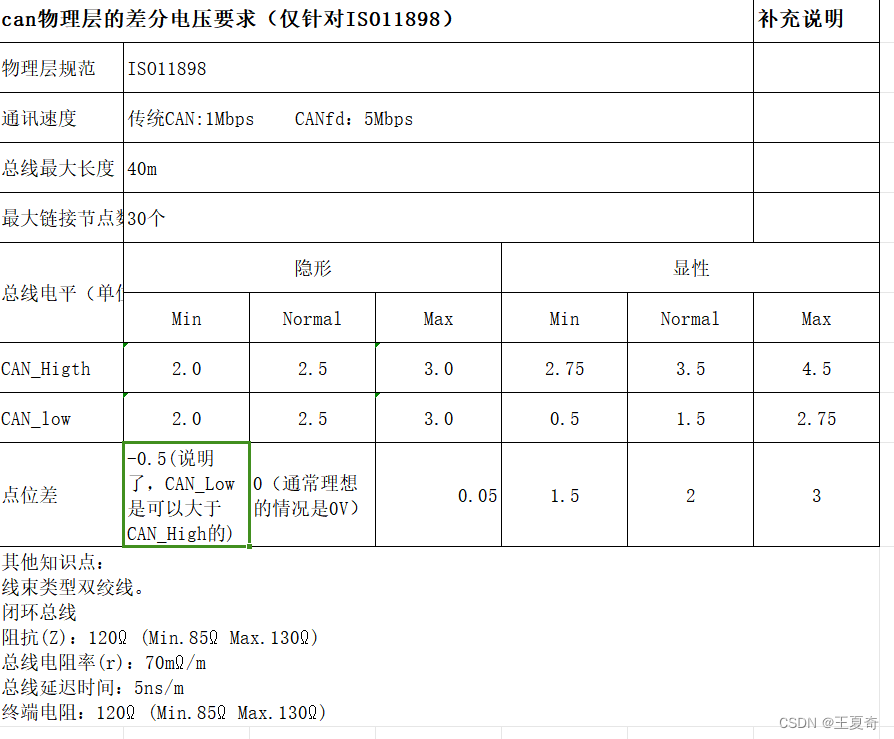

典型地,CAN总线为隐性(逻辑1)时,CAN_H和CAN_L的电平都为2.5V(电位差为0V);CAN总线为显性(逻辑0)时,CAN_H和CAN_L电平分别为3.5V和1.5V(电位差为2.0V)。

这篇关于CAN 显性和隐性的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!