本文主要是介绍locked勒索病毒利用零日漏洞,企业服务器数据瞬间遭受致命加密,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

引言:

事件概述:

.locked勒索病毒加密算法:

数据恢复建议:

locked勒索病毒数据恢复案例:

什么叫零日漏洞?

对策建议:

引言:

近日,网络安全界再次爆发了一起令人震惊的事件,一种名为"Locked"的勒索病毒利用软件中的零日漏洞,迅速传播并瞬间加密了大量企业服务器。这一事件引发了广泛的关注和恐慌,暴露出网络安全的脆弱性和企业在面对新兴威胁时的不足之处。本文将对这一事件进行深入分析,探讨相关的影响和可能的防范措施。

事件概述:

Locked勒索病毒是一种针对企业网络系统的恶意软件,它利用软件中的零日漏洞实施攻击。零日漏洞是指尚未被软件开发者意识到或修复的安全漏洞,因此攻击者可以利用这些漏洞进行未经授权的访问和操控。据安全专家的分析,Locked勒索病毒利用了一款广泛使用的企业级软件的未知漏洞,成功侵入了大量企业服务器。

一旦进入服务器,Locked病毒会立即启动加密过程,将服务器上的关键数据和文件加密成无法解读的格式,以此作为勒索的筹码。随后,黑客团伙向受害者发送勒索信息,要求支付巨额比特币作为解密数据的赎金。这场攻击造成了巨大的经济损失和业务中断,许多企业陷入了瘫痪状态。

文件扩展名变化:被.locked勒索病毒加密的文件通常会修改其文件扩展名,例如将"1.docx"变为"1.docx.locked"。这个修改是为了使用户无法正常打开或使用文件。

勒索提示信息:一旦文件被加密,.locked勒索病毒通常会在受感染的计算机上留下勒索说明文件READ_ME1.html,这里会写明通常要求受害者支付赎金才能获取解密密钥或工具。

.locked勒索病毒加密算法:

.locked勒索病毒使用的具体加密算法没有被公开透露。目前常见的勒索病毒使用的加密算法,如RSA(Rivest-Shamir-Adleman)或AES(Advanced Encryption Standard)。这些算法被广泛用于数据保护和加密,它们使用复杂的数学运算和密钥来确保加密的强度和安全性。

READ_ME1.html勒索说明信文件内容:

send 0.1btc to my address:bc1ql8an5slxutu3yjyu9rvhsfcpv29tsfhv3j9lr4. contact email:service@hellowinter.online,if you can't contact my email, please contact some data recovery company(suggest taobao.com), may they can contact to me .your id: ATNHyywGECFodSqtf/jkfdfgfghjghfdfhgjfgdewp0N+4Eh/9iorcheFmJnlNyDbHSdOd7/py3j1YxlI1armW1SRE1txzLwQHf8TM1/Z2r9qq+smQq65MszuFsavyEKcCWhe0HOKAU/72c5CGmtbTU8Khlu3WRSwl6marXFFRRM7ECcrvGK+kM2sBCfmd+IxCdsJaP7VJoQG8RSWOtPTqZ3eN9ZOU50s4j2Y2laJh78NCBy5CDgsbqipdEYvP0uZAD2xfLoUozcwi//e/919WWmdioxjjaDciQsYOQ56379sUxxcm0HOvsVz2gfJh386ZEslJMtki/TsZR3AucHUVgMYpMyjM4wlG9KFJupnmAlEXV05gS1Vs5nrAgsVXOxicsgy6BFzZK0IV3MAZSlBh2IlUyqg5fKskr6mlC0RAL8QfjDg1iBC+Y2iQ0Z7grdnhM8UIHwekew80RB6oZX8PVIaCHfS0fwdp6S8MVjfmaUJ8OTULkb70ihdwdHrjh3N3iiDzBvQvMSdAAGRLK1b3xvHFpViTr23mfT2ptDXUpOlZB12rNSY079eCww4OXdeieWBuTCu1fm5jOeh2iXQtv4xDs16kODE3q+AWCw6R8voJbjrrCiGPnSKyUj/ZsFbwJfs9UiVuuvuMMmktaH7pMbaWOEXvHBS0ZlghrdE6p8e+9jHIBzH2VGG4FJJqeYpODH6DFeyTTTFisTct7w0e7ZWziDnCQ+xWrjBDSBG0/OKN5A7dmtEUXYliZwdKioT15hvSRxaxIjLia6/rEXJcrXmN+cipFga/IZmc5MYWfmTty0bLHA4QASSPe7d8vT5DAsz4ky57xxV8IS89XVo4BtueW/Yt4Nb80AcDYwIIVdqEwcBNx+jkAvKpPqifxATrMMcQynWXu91ciqoHztZUbvpZk2KZ1LUt1ZWeNYIjag5V3kDtYgt2ZDUYjWNbVRpyYLuBMVkDN5W6J+q+tkc4pOl06mAlS9+Blfn4BWRaFZxfPfDN9dwxD5tXsFu2iWGMX2s7iiWvL4WYDsxj5onsE5tVSgbtjnKRLvGMxKWwYPaJRIV0bYMN4FhjvI45PbVioKG0pfPRdpg0NXWcKMT98Fiou584NatcJoFAoDPKf2wmmWvEyEmzgxKXsq0iUJfNgW9KqwuYSz+vnd8azTuiW3AecKKvjJhZPrTYHfH4UilJezdYayO3uwbR0=

影响分析:

这次Locked勒索病毒的攻击给企业带来了严重的后果。首先,大量企业的服务器遭受了不可逆转的数据损失,这对企业的运营和业务稳定性造成了极大的影响。其次,企业需要面临极高的赎金要求,以恢复加密的数据,这对企业的财务状况带来了严重压力。此外,企业还需要承担声誉受损、客户信任流失等间接损失。

数据恢复建议:

当企业遭遇locked勒索病毒导致数据加密的情况时,建议企业采取以下步骤联系专业的数据恢复公司进行数据恢复工作:

立即断开与受感染服务器的网络连接,确认数据恢复需求:评估受感染的服务器中的数据重要性和价值,确定需要恢复的数据范围。这将帮助数据恢复公司更好地理解任务的复杂性和工作的范围。

寻找专业的数据恢复公司:进行市场调查,寻找信誉良好、经验丰富且专门从事数据恢复的公司。查看他们的客户评价、专业资质和成功案例,确保选择的公司具备恢复被勒索病毒加密数据的技术和能力,以防遭遇骗子公司二次遭受损失。

遵循数据恢复公司的指导:专业的数据恢复公司将为企业提供详细的指导,包括如何准备服务器、准备数据存储设备、执行数据恢复操作等。遵循他们的建议和要求,确保恢复工作能够高效进行。

请注意,数据恢复并不总是100%成功的,并且可能需要一定的时间和成本。因此,在恢复数据之前,企业还应考虑备份数据的有效性和完整性,以便在类似事件发生时能够快速恢复数据。数据备份是预防勒索病毒攻击的重要措施之一。

如果您在面对被.locked勒索病毒攻击导致的数据文件加密问题时需要技术支持,欢迎联系91数据恢复的技术服务号(sjhf91),我们可以帮助您找到数据恢复的最佳解决方案。

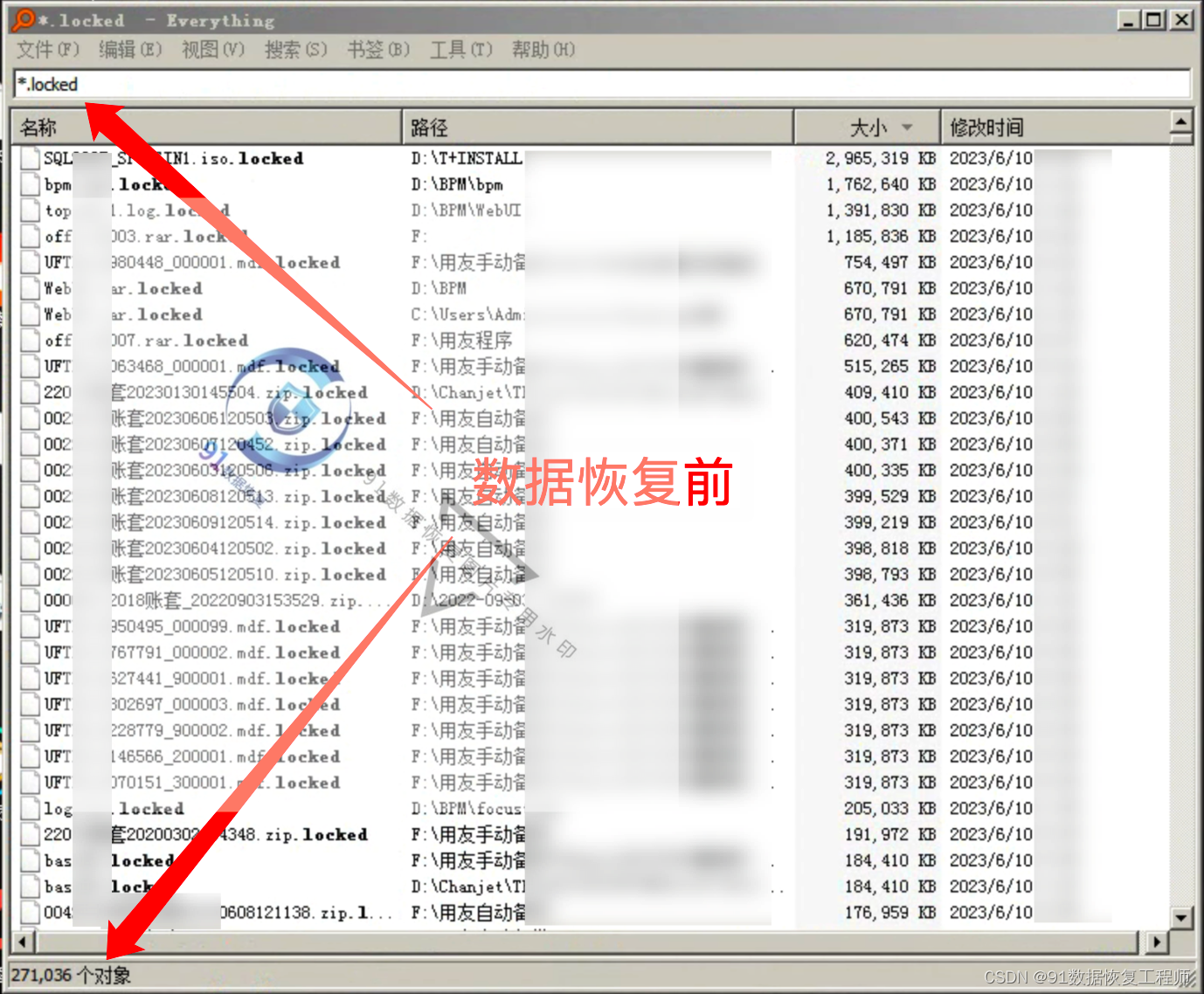

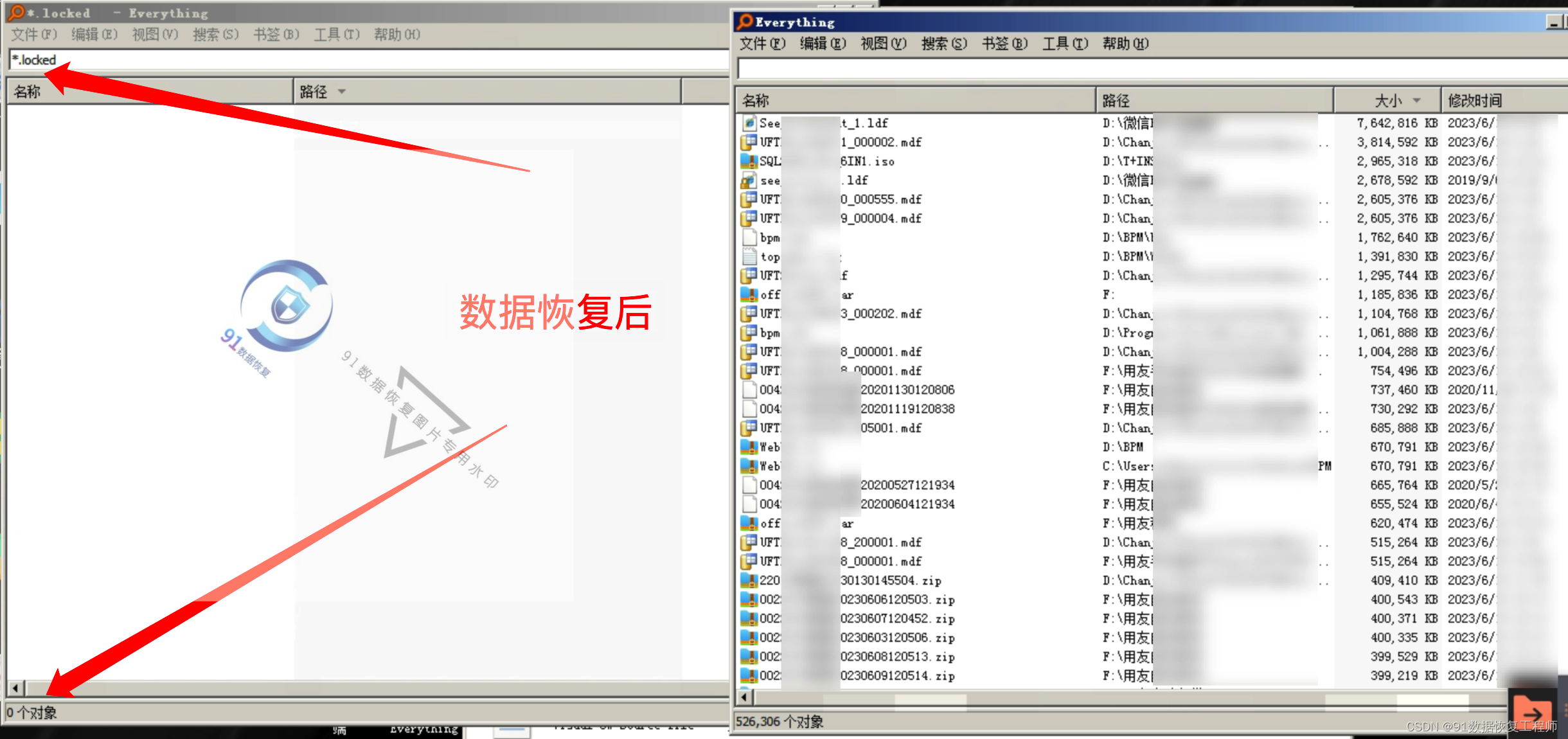

locked勒索病毒数据恢复案例:

什么叫零日漏洞?

零日漏洞(Zero-day vulnerability)指的是软件、操作系统或其他技术中的未经公开披露或开发者意识到的安全漏洞。它得名于攻击者利用这类漏洞进行攻击的时间点,即漏洞被公开之前的那一天,因此被称为“零日”。

漏洞的存在使得攻击者能够利用软件或系统中的弱点,执行未经授权的操作,如远程执行代码、绕过身份验证、获取敏感数据等。攻击者通常利用这些漏洞进行恶意活动,如入侵计算机、传播恶意软件、进行网络钓鱼等。

零日漏洞之所以被认为是危险和具有挑战性的,是因为软件开发者对其存在一无所知。这意味着没有及时发布补丁或修复,使得攻击者能够利用漏洞进行长时间的攻击,而不被发现或阻止。

发现零日漏洞通常是由安全研究人员、黑客或情报机构等专业人士进行,他们致力于发现和报告漏洞,以促使软件供应商及时修复。然而,有些漏洞可能会被黑客团体或恶意分子发现并利用,这对软件用户和企业构成了潜在的风险。

对于软件商和用户来说,零日漏洞的存在是一个持续的威胁。软件商需要积极监测和修复漏洞,确保软件的安全性和可靠性。用户则需要保持软件和系统的更新,并采取额外的安全措施,如使用防火墙、反病毒软件和入侵检测系统,以最大程度地减少受到零日漏洞攻击的风险。

对策建议:

面对此类新兴的威胁,企业和组织需要采取积极的措施来保护自身的网络安全。以下是一些建议的对策:

及时更新和修补:软件厂商和企业应该及时修补和更新软件,包括安装新的补丁和漏洞修复。及时更新软件可以减少被零日漏洞攻击的风险。

强化网络安全意识培训:企业员工应接受网络安全意识培训,了解常见的网络威胁和攻击方式,学会警惕可疑邮件、链接和下载。

备份数据:定期备份企业重要数据,并将备份存储在离线、安全的地方。这样即使遭受勒索病毒攻击,企业也能迅速恢复数据。

强化网络安全防护:企业应投资于强大的网络安全解决方案,包括防火墙、入侵检测系统和恶意软件检测工具,以增强网络的安全性。

建立灾难恢复计划:企业应制定灾难恢复计划,明确应对恶意软件攻击的步骤和责任分工,确保在遭受攻击后能够迅速应对和恢复。

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,halo勒索病毒,.malox勒索病毒,mallox勒索病毒,xollam勒索病毒,faust勒索病毒,.kat6.l6st6r勒索病毒,lockbit勒索病毒,locked1勒索病毒,lockbit3.0勒索病毒,eight勒索病毒,locked勒索病毒,locked1勒索病毒,.[MyFile@waifu.club].mkp勒索病毒,mkp勒索病毒,[torres@proxy.tg].mkp勒索病毒,milovski勒索病毒,milovski-V勒索病毒,.[back23@vpn.tg].makop勒索病毒,makop勒索病毒,devos勒索病毒,.[back23@vpn.tg].eking勒索病毒,eking勒索病毒,[newfact@rape.lol].eking勒索病毒,.[comingback2022@cock.li].eking勒索病毒,Globeimposter-Alpha865qqz勒索病毒,.[hpsupport@privatemail.com].Elbie勒索病毒,.Elibe勒索病毒,.[hudsonL@cock.li].Devos勒索病毒,.[myers@cock.li].Devos勒索病毒,[tomas1991goldberg@medmail.ch].Devos勒索病毒,.[hudsonL@cock.li].Devos勒索病毒,[myers@airmail.cc].Devos,.[killhackfiles@cock.li].Devos勒索病毒,.[support2022@cock.li].faust勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒,faust勒索病毒等。

这篇关于locked勒索病毒利用零日漏洞,企业服务器数据瞬间遭受致命加密的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!