本文主要是介绍TP-Link Archer A7路由器命令注入漏洞的分析与利用,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

这篇文章将详细分析和实现CVE-2020-10882远程代码执行的漏洞的利用,此漏洞是在Pwn2Own 2019中TP-Link Archer C7上的命令注入漏洞。

此漏洞使网络附近的攻击者可以在TP-Link Archer A7 AC1750路由器的受影响版本上安装执行任意代码,利用此漏洞不需要任何身份验证。

漏洞成因是tdpServer服务中存在特定缺陷,该服务默认情况下侦听UDP端口20002。解析slave_mac参数时,该过程在使用用户执行的系统调用之前未正确验证用户提供的字符串,攻击者可以利用此漏洞在root用户的上下文中执行代码。

0x01 环境配置

本文中,调试和大多数分析都是在路由器上完成的。关于如何通过USB-TTL设备从路由器获取交互式shell的说明和文章,此处将不介绍。OpenWRT在此处和此处均提供了使用指南。

https://forum.openwrt.org/t/solved-archer-c7-ru-v5-install-throught-uart/28948/8 https://openwrt.org/toh/tp-link/archer-c7-1750#tab__hardware_details

对于代码分析,使用绑定方法来定位漏洞函数。可以从下面下载漏洞版本固件和补丁版本固件:

补丁版本: Archer A7(US)_V5_200220 漏洞版本: Archer C7(US)_V5_190726

https://static.tp-link.com/2020/202003/20200313/Archer A7(US)_V5_200220.zip https://static.tp-link.com/2019/201908/20190816/Archer C7(US)_V5_190726.zip

请注意,Archer C7和A7系列共享了大多数二进制文件,因此从技术上讲,我们分析的是C7或A7固件映像都没有关系。

0x02 BinDiffing

我要做的第一件事是从固件中提取MIPS(Big Endian)二进制文件并将其加载到Ghidra中。由于我对Ghidra的分析没有太多经验,奇热因此我按照BinDiffHelper项目的说明进行操作。此外,下载并安装bindiff6。

https://github.com/ubfx/BinDiffHelper https://www.zynamics.com/bindiff/manual/

使用Ghidra和Bindiff分析后,有一些函数的相似度很低。

跟踪这些地址,我发现其中一些实际上是字符串的地址,只有FUN_00414D14函数似乎是相关功能函数,也许这就是漏洞函数。

0x03 静态分析

在这里,我将说明为什么此函数似乎是我们分析的重点。首先,参考ZDI上的CVE报告说明(重点已添加):

tdpServer服务中存在特定缺陷,该服务默认情况下侦听UDP端口20002。解析slave_mac参数时,该过程在使用用户执行的系统调用之前未正确验证用户提供的字符串。攻击者可以利用此漏洞在root用户的上下文中执行代码。

从描述中,我们看到其中有一个slave_mac的变量,这似乎是需要控制的参数。在反编译中,我还发现运行此二进制文件时会转储许多详细信息。

漏洞函数

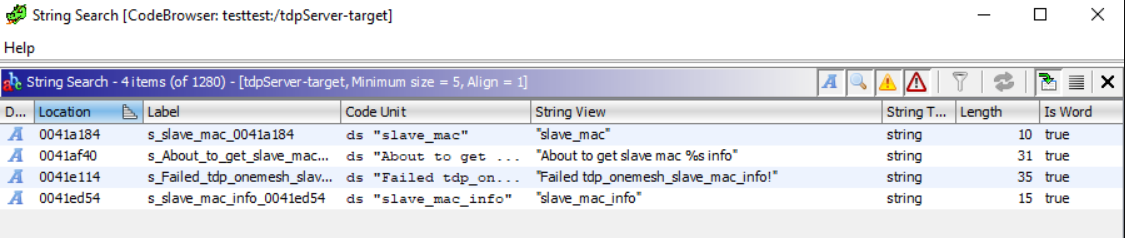

搜索slave_mac发现一些信息:

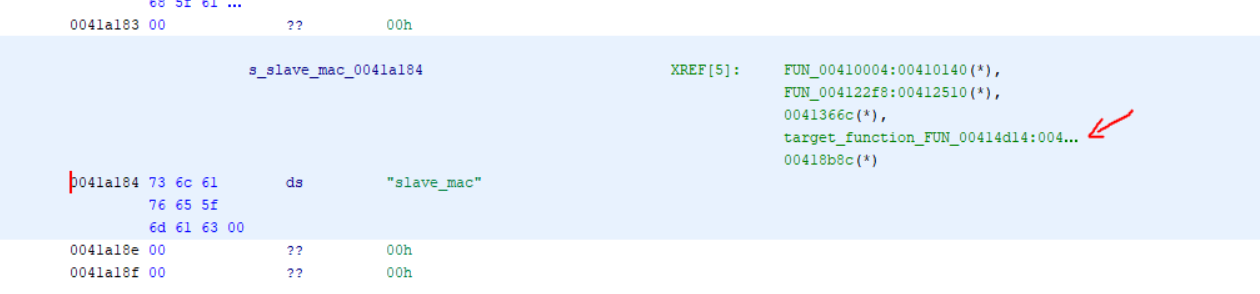

点击第一个搜索结果,有多个包含字符串slave_mac的地方。

在这里我们看到还有对函数FUN_00414d14的引用。这意味着这是我们感兴趣的地方,对于其他函数,Bindiff反馈它们之间没有联系。

"tdpUciInterface.c:644","About to get slave mac %s info"字符串所在的函数,该函数很可能是slave_mac解析前将要获得的。该字符串只有一个引用,即地址0x40e7e4。根据Bindiff的分析这里没有太多差异。

第三个字符串Failed tdp_onemesh_slave_mac_info!是在同一个函数作为第一个字符串中找到slave_mac的FUN_00414d14。

对于最后一个字符串slave_mac_info,我找不到任何函数的引用。

system()函数

根据CVE的描述,它提到了系统调用,这很可能意味着对system()函数的调用,而不是对内核的系统调用。现在的计划是寻找带有攻击者可以控制的参数的函数调用。

至少有3个系统调用调用了FUN_00414d14函数

根据Bindiff的结果,只有0x411790对0x414d14进行了一些更改。但是,在函数0x411790中,我们无法对其进行控制,因此排除此函数。

这意味着我们已经缩小了函数范围0x414d14。在所有三个系统函数中,有一个system()是未对参数进行硬编码:

snprintf(interesting_acStack7432,0x1ff,

"lua -e \'require(\"luci.controller.admin.onenmesh\").sync_wifi_specified({mac=\"%s\"})\'"

, to_be_controlled_acStack4248);

0x04 漏洞利用开发

在该漏洞函数中,可以通过slave_mac值控制参数,并且从JSON有效内容解析时,路由器中没有检查。这意味着,如果我们可以制作有效的payload,则最终可以控制传递给system()的内容。

经过分析,我们可以继续以下内容:

1. 为MIPS Big Endian设置GDB服务器

2. 测试与tdpServer的连接

3. payload开发

4. 漏洞利用

设置GDB服务器

从路由器获得shell后,可以在计算机上设置HTTP服务器传输gdbserver.mipsbe到路由器,以便我们可以从计算机进行调试。

要设置gdbserver,请在目标路由器上使用以下命令:

$ wget http:///gdbserver.mipsbe $ chmod +x gdbserver.mipsbe $ ./gdbserver.mipsbe 0.0.0.0:8908 /usr/bin/tdpServer

路由器会侦听我们要调试的端口。

现在,在你的计算机上,我们必须确保已安装gdb-multiarch,并将架构设置为“ mips”,并将字节序设置为big:

gdb-multiarch ... ... gef➤ set arch mips The target architecture is assumed to be mips gef➤ s

这篇关于TP-Link Archer A7路由器命令注入漏洞的分析与利用的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!