本文主要是介绍【杭州云栖】阿里云高级技术专家赵伟:安全加速 SCDN 设计与案例,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

此前,阿里云发布了SCDN安全加速解决方案,在CDN加速的基础上,将专业的安全能力赋能 CDN,实现既有加速又有安全的服务。在本次杭州云栖-飞天技术汇CDN与边缘计算专场中,阿里云高级技术专家赵伟从业务背景、架构设计和客户案例几个方面对SCDN的设计进行了阐述。

“由于我平时本身就在负责CDN的安全工作,所以接触到很多来自客户的安全诉求比较多。”赵伟说到:“最常见的场景,就是客户反馈攻击请求比较大,已经打得源站扛不住了,这种都是以动态或者穿透缓存的请求来攻击源站,由于客户源站的能力相对有限,回源QPS一旦高起来,源站就很有可能易扛不住,进而导致整个服务受到影响。第二个场景就是部分 CDN 客户具有很强的安全意识。所以购买CDN服务的同时会考虑购买其他安全服务产品,当客户需要添加一个域名时,就需要逐个产品添加一遍。有的客户域名可能是几十个甚至上百个,多个产品都添加一遍,工作量会比较大,客户也会吐槽,为什么不能在一个地方集中接入一次,这样逐个产品添加太痛苦了。”

“还有的客户会面临当前攻击手段的变换,通过肉鸡直接访问网站的一些大文件,短时间内域名的服务带宽从几百兆到上G甚至几十G,这会产生大量的费用。或者网站内容被被人爬去,包括重要的数据,网站的风格等等,给网站的原创者带来损失。”

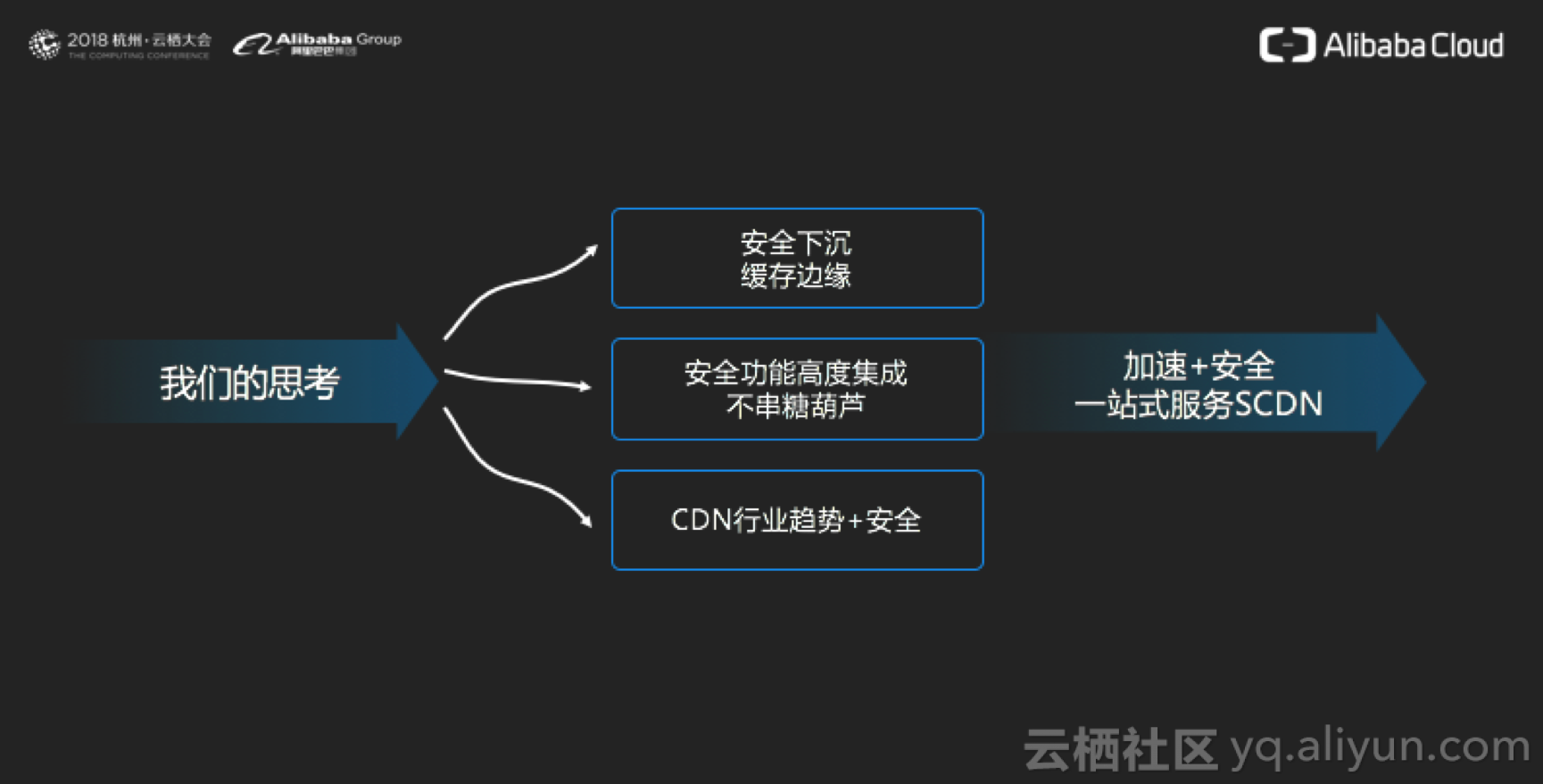

面对着这些客户的反馈和诉求,赵伟所在的团队认为,首先要将安全功能下沉到边缘,安全防护在第一道防线部署;其次,边缘节点上的安全功能需要高效的集中在一起,可以让客户一站式的方便接入。最后,近几年来CDN已经成为了互联网流量的主要入口,所以攻击也会相应达到CDN的边缘服务上,所以在CDN上赋能安全是自然而然的事情。因为,阿里云推出了SCDN安全加速解决方案,将安全功能赋能给CDN,成为拥有专业安全防护能力的CDN服务。

安全加速SCDN的架构

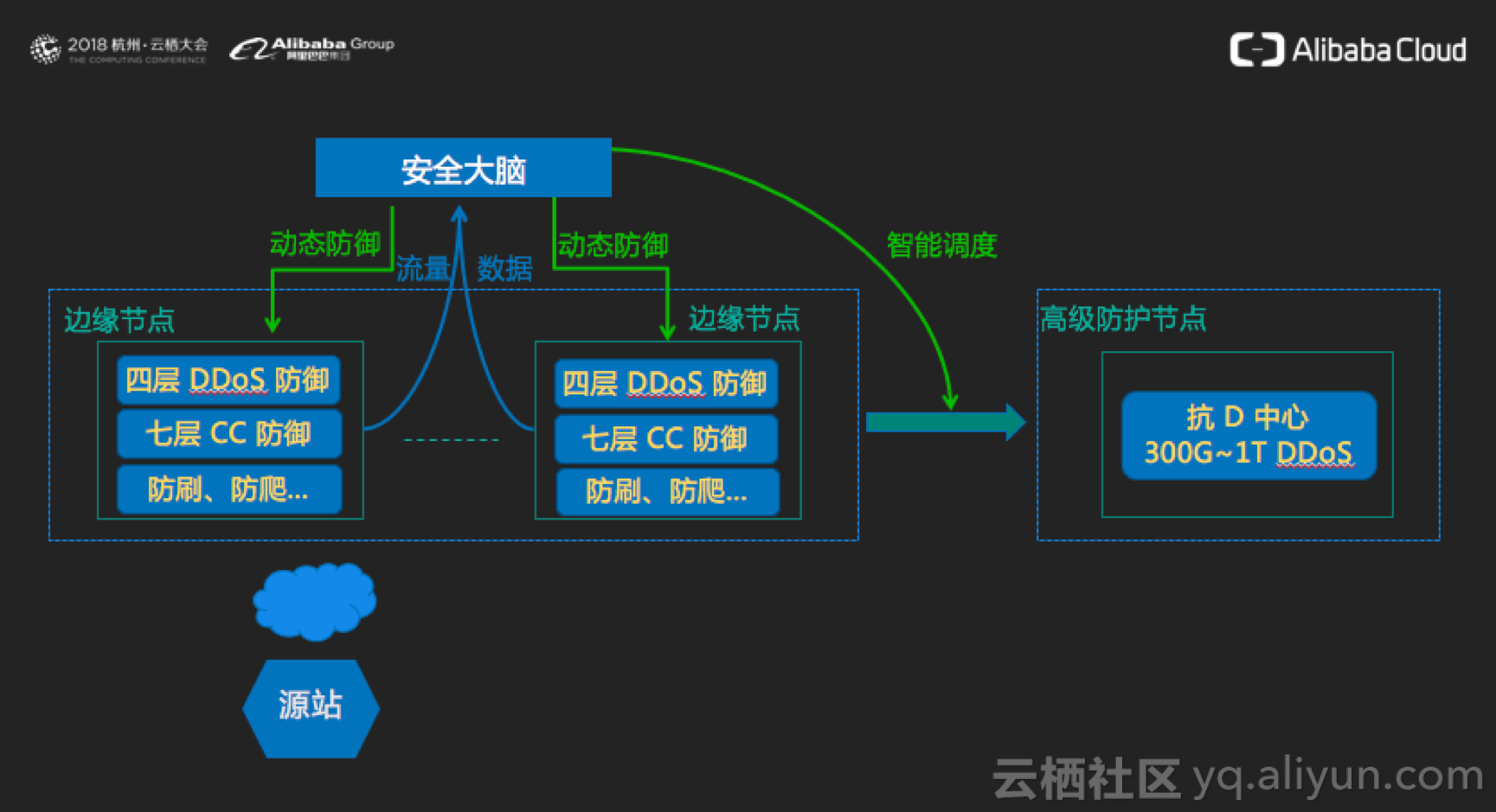

从架构图上可以看到,边缘节点一定是同时具有 DDoS、CC攻击清洗能力的节点,并且具备更多应用层防护能力的节点。此外,随着近几年 DDoS 攻击的带宽量越来越大,而且去年到今年的大流量DDoS攻击已经突破 1T 的量级,这个攻击量超过了普通CDN节点的防护能力,架构中的抗 D 中心就是为了解决超大流量攻击而设计的。

还有一个环节不容忽视,就是DNS。一旦域名的 DNS 服务器被攻击导致无法正常解析,那么对应域名的 CDN 正常服务也就无从谈起。

SCDN 整个架构中,核心的功能包括流量统计模块、攻击检测模块,智能调度模块,具体下图中所示。

其中流量统计模块会将四层流量、七层流量等及时的上传给安全中心即安全大脑。 安全大脑对于边缘节点的DDoS 攻击,根据流量的严重程度做出决策。一旦 DDoS 攻击的流量打满整个边缘节点,导致正常请求无法进入节点,安全大脑会通过智能调度机制,将攻击流量迁移到SCDN 专用抗 D 中心。抗D中心具备 300G~1T 的攻击清洗能力。对于 CC 攻击以更多应用层攻击行为,安全大脑会具体针对不同的攻击行为,动态下发不同的防御策略给各个边缘节点。因此,经过边缘节点的层层防护以及抗D中心的大流量清洗,正常的请求就可以继续得到服务,动态的请求会最终安全的到达源站。

针对DDoS防护与应用层防护

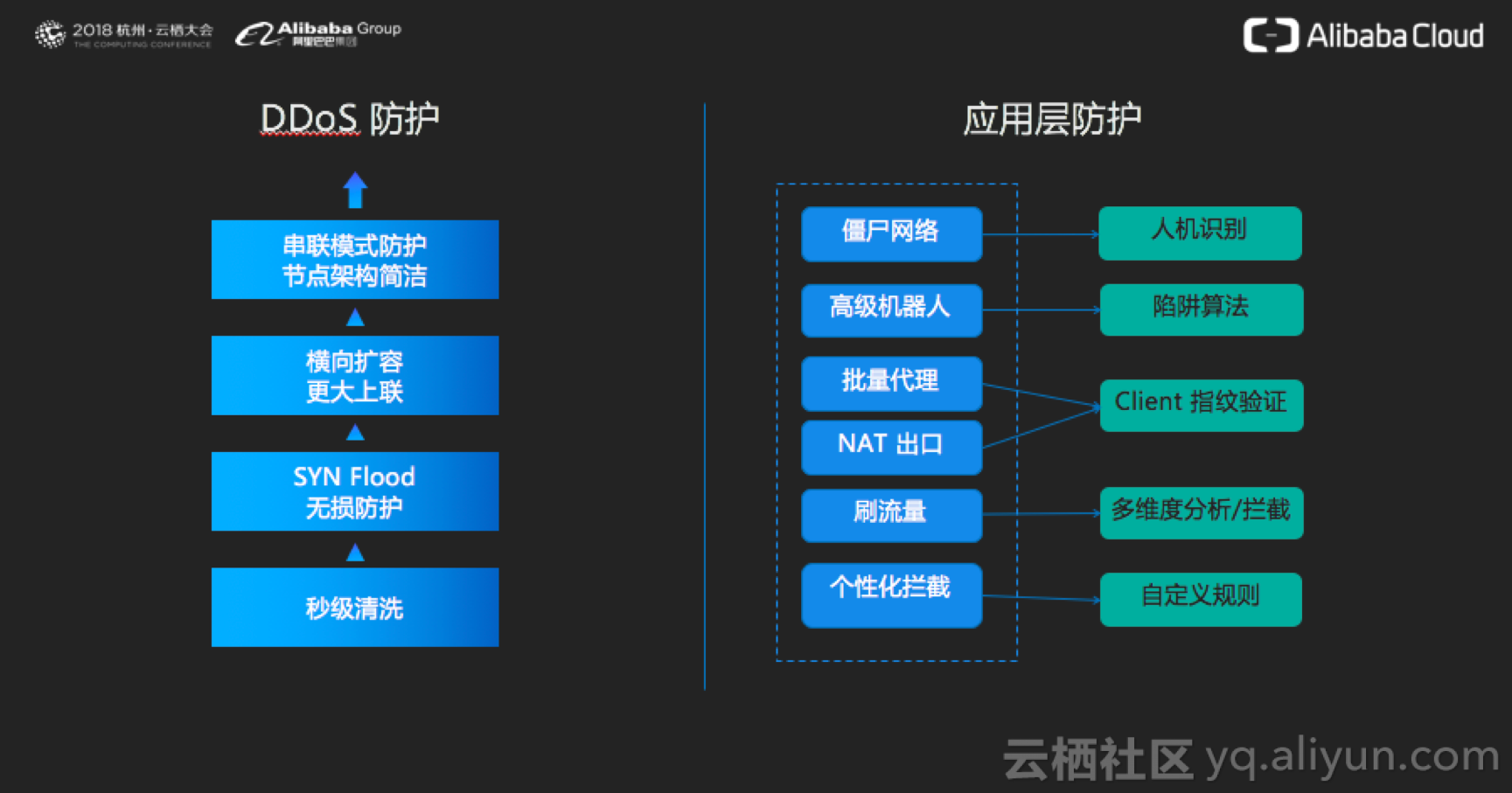

对于 DDoS 防护,是和边缘节点集中部署在一起,而且串联的部署在缓存之前。相比于传统的旁路部署,SCDN 边缘节点架构简洁。同时,节点设计之初就考虑好了横向扩容方案,后期SCDN节点会根据业务扩容需求,实现快速的横向扩容,并且具备线性提升的 DDoS 和 CC 防护能力。因为 DDoS 实时检测访问流量,对于任何异常行为,可以实时进行清洗,达到秒级防护。

对于 CC 防护,通过 SCDN 实际服务客户中不断的进行攻防对抗,积累汇总了多种防护机制。人机识别是可以快速识别通过僵尸网络机器人发起的攻击,并将攻击请求进行拦截。至于那些尝试绕过人机识别机制的机器人,SCDN特有的陷阱算法为这类机器人量身定做了识别机制。Client 指纹验证可适用两种场景:一种是通过批量代理发起了攻击的恶意行为;一种是 IPv4 地址紧张的情况下,很多高校和企业常用的 NAT 做法,这种请求大多数是正常的访问。Client 指纹验证根据识别出来的真实 Client 的行为,做出不同的防护处理。SCDN 会实时采集和分析域名的多个维度的流量,包括URL、IP 等,一旦检测到异常的流量行为,实时下发动态防御机制,阻断刷流量行为。最后,SCDN 还开放了自定义的 CC 防护规则,满足特殊需要场景下的手动配置防护策略。

SCDN的优势与应用场景

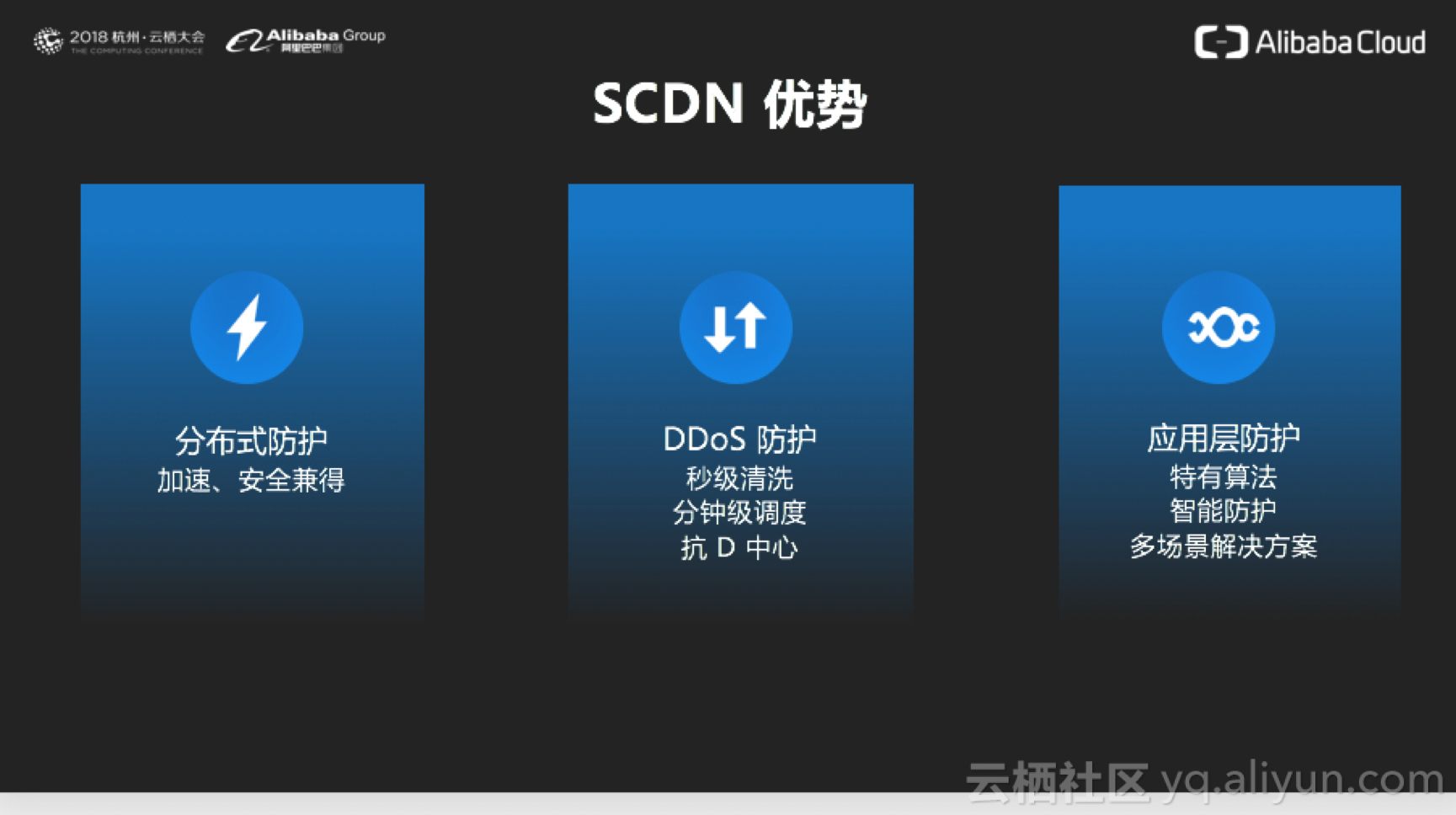

由于 SCDN 是构建于 CDN 之上,因此自然集成了CDN的分布式优势,所以说SCDN具备分布式的防护优势,加速和安全两者兼得。DDoS 的防护实现了秒级清洗,并在大流量攻击下实现分钟级智能调度。七层防护的多种防护算法,可以有效果防护各种应用层的攻击行为。

SCDN 可以适用大部分既需要加速有需要安全的场景,包括理财类、电商类、游戏类、房产类、医疗类等等。

SCDN服务模式

SCDN 当前提供两种防护模式:

一种是基础防护,侧重于七层防护,提供有限四层 DDoS 防护。这种防护模式适用于 CC 攻击频发,但是 DDoS 攻击较少的场景。

另外一种就是标准防护,兼顾七层和四层防护。对于大流量的四层DDoS防护,可以通过抗 D 中心进行清洗。标准防护可以选择弹性防护带宽。超过 300G 的防护带宽可以进行定制。

SCDN客户案例

为了让观众更好的理解SCDN的服务模式和应用场景,赵伟老师为大家介绍了几个典型的客户服务案例。

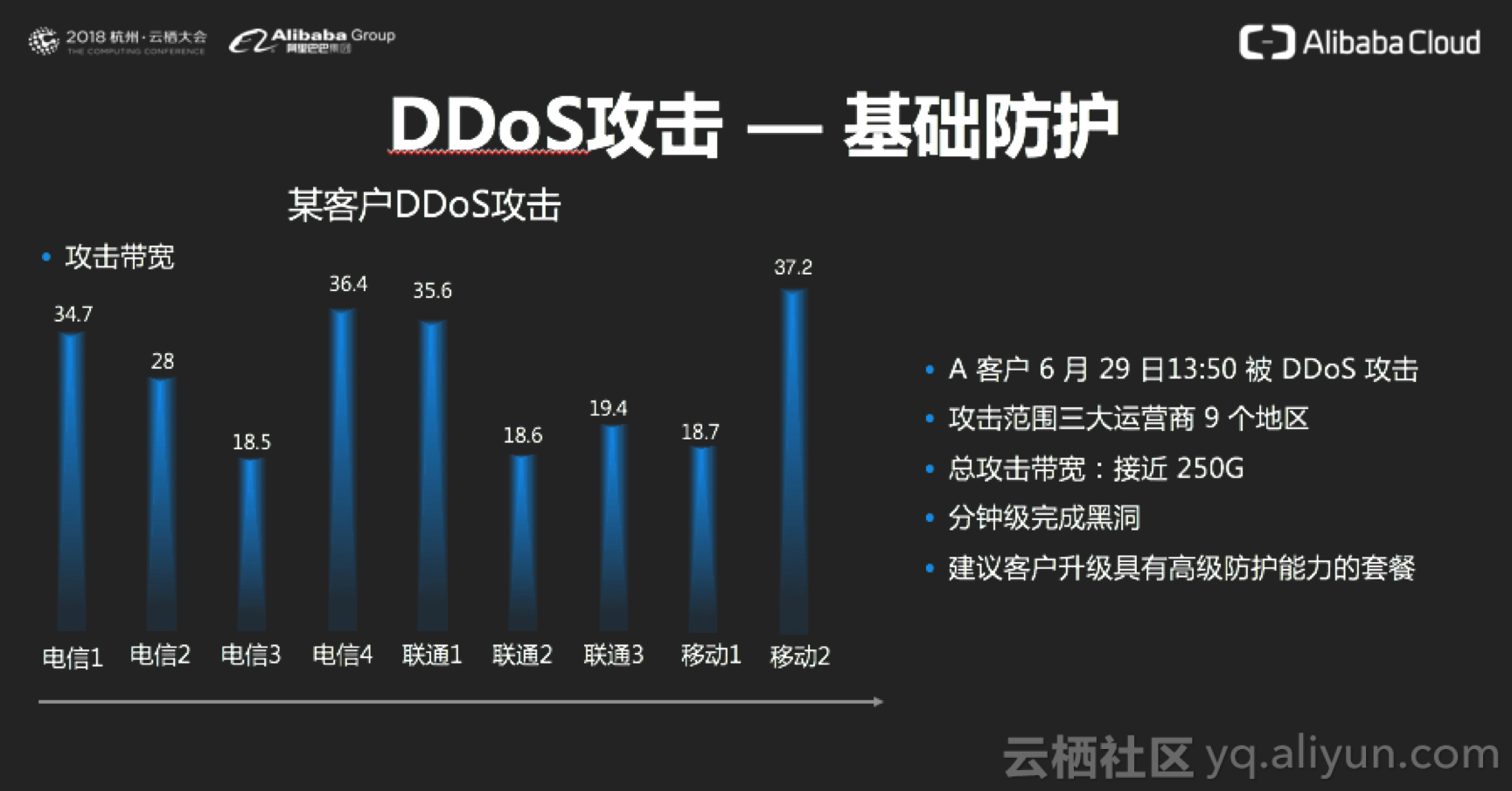

第一个客户案例,采用的是基础防护。A 客户在 6月29日被 DDoS 攻击,攻击波及电信联通移动三大运营商共 9 个地区,单个地区峰值带宽最大超过 37G,总攻击带宽峰值接近 250G。 SCDN 在一分钟以内完成了所有节点攻击的处理。同时鉴于攻击规模和强度,建议客户升级标准防护。

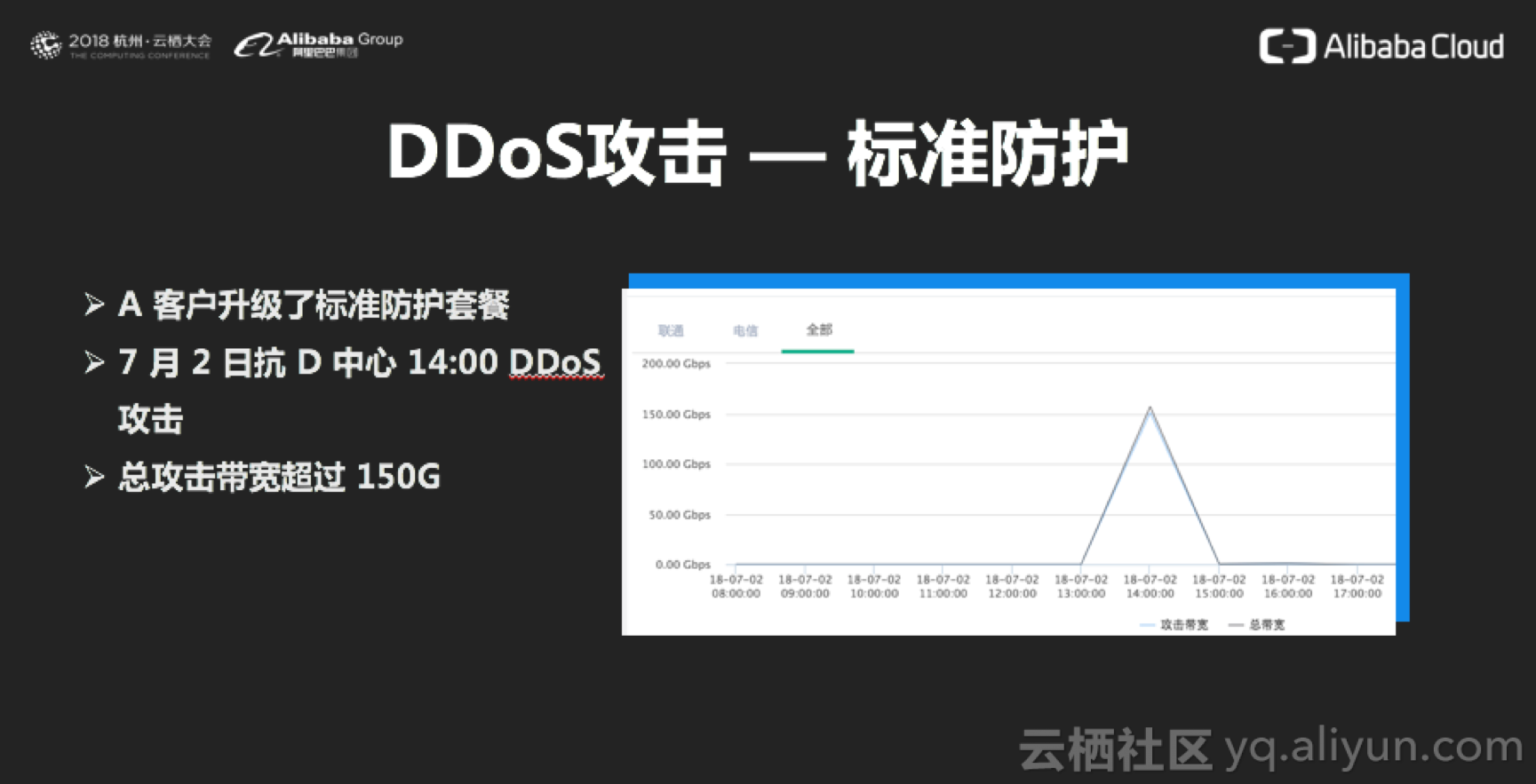

客户采纳我们的建议,并且及时升级到标准防护。7月2日,抗D中心成功拦截了该客户的大流量 DDoS 攻击,攻击带宽为 150G。当时看这个攻击量还是不小的,不过结合最近 SCDN 客户的 DDoS 攻击规模来看,攻击超过 300G 甚至 600G 以上的攻击也在不断发生。

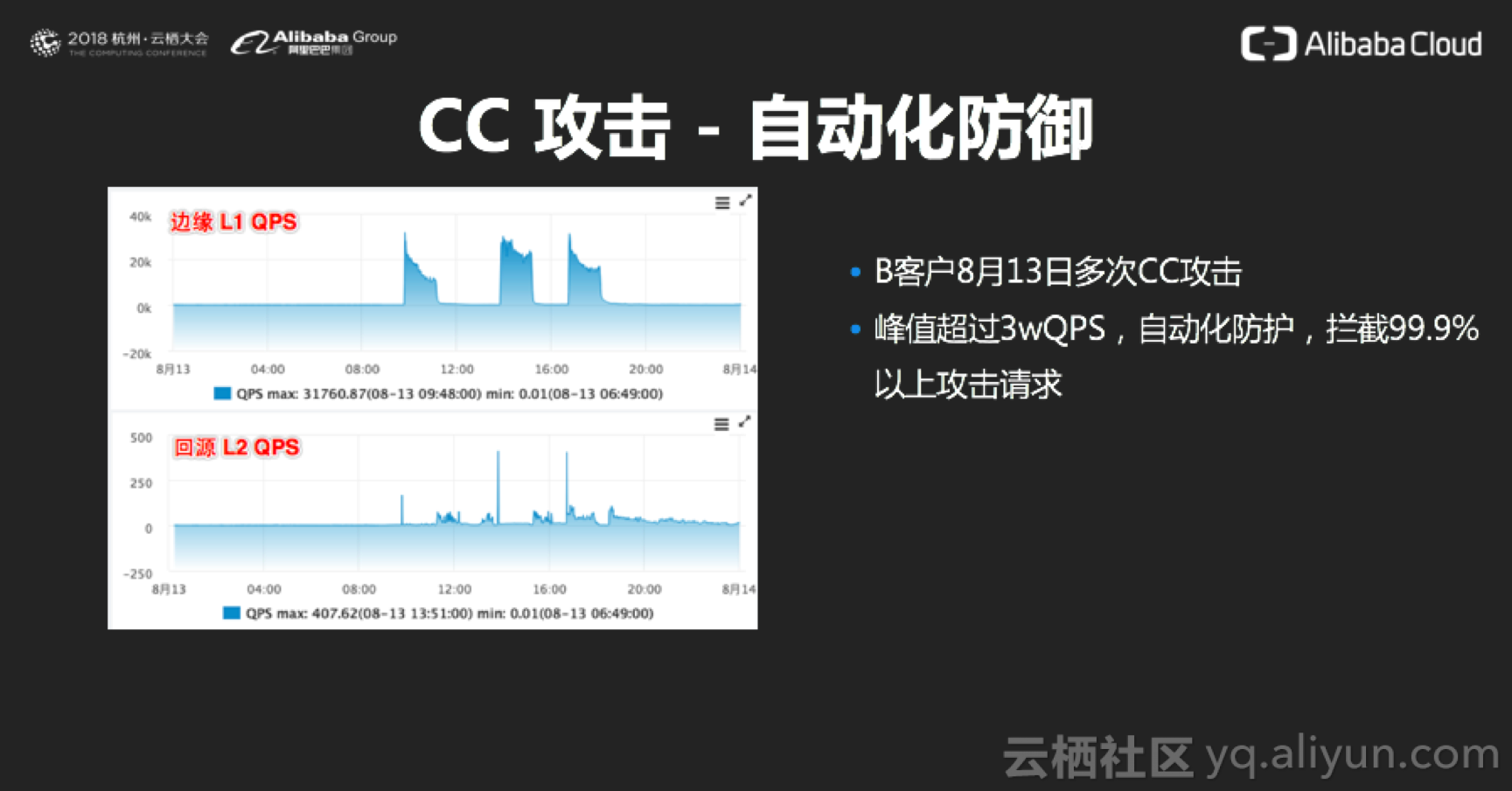

第二个客户案例是 CC 攻击。B 客户的域名在 8 月 13 日遭遇多次 CC 攻击。SCDN 进行了自动化防护。图中边缘 L1 就是攻击者攻击的边缘节点,QPS 超过 3w。经过 SCDN 的清洗,回源到 L2 节点最终到客户源站的 QPS 基本上只有几十,超过 99.9% 的请求都被自动化防御。

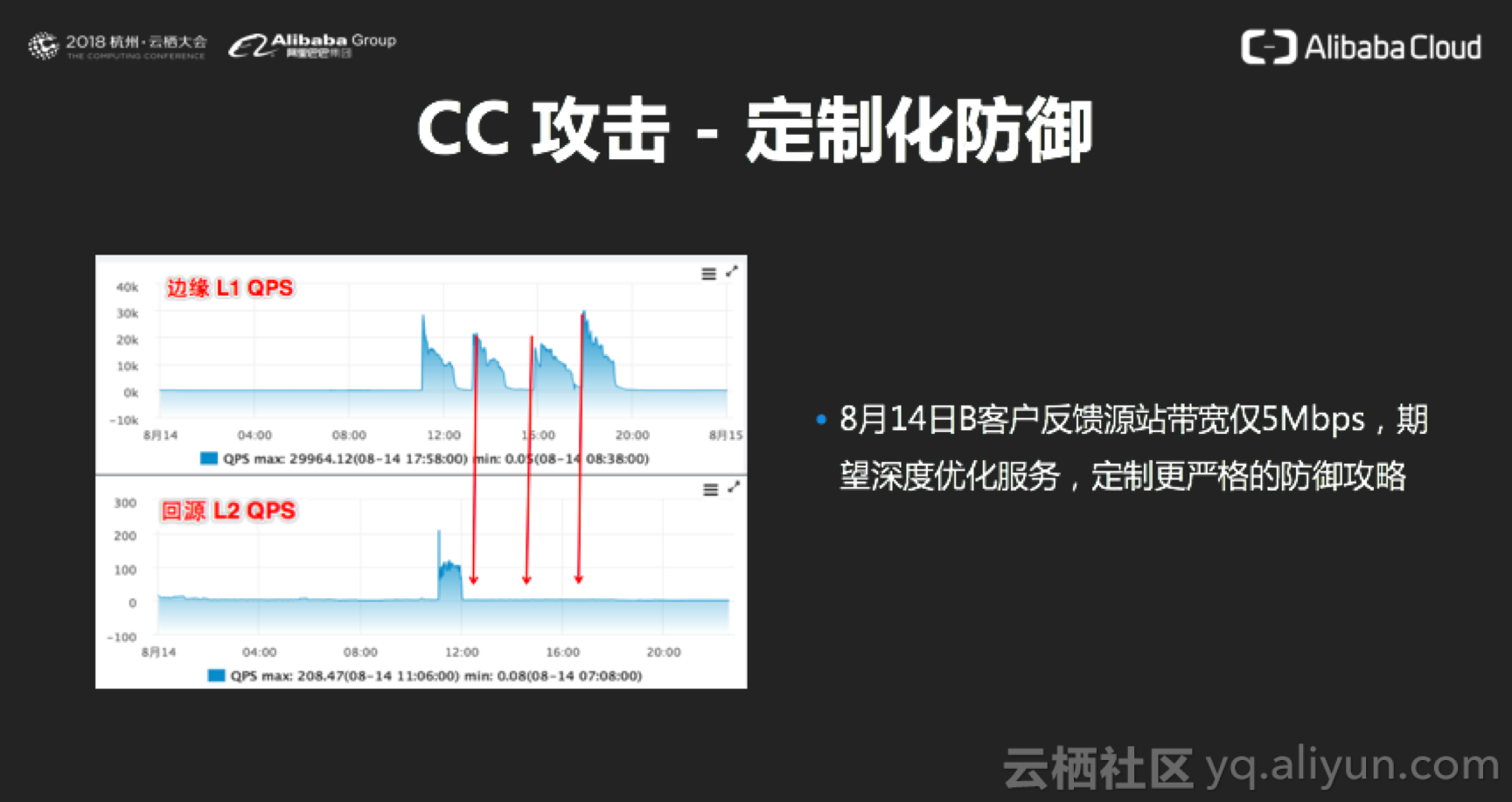

同样是B 的客户于 8 月 14 日反馈,源站带宽有 5Mbps,希望有更严格的防御策略。相比于现在很多家庭带宽都已经超过 100Mbps的,5Mbps 的带宽是很容易跑满的。一旦跑满,源站的响应时间就变长,进而影响整个服务质量。我们立即分析并配置了更严格的策略。从图中可以看出,12 点之后的边缘 L1 攻击 QPS 还是不时的超过 2w,但是回源到源站的请求,已经非常平稳,和攻击之前的基本一致,防御效果也得到客户的肯定。

第三个客户案例是DNS 防护,这个案例是内测阶段发生的。当时接入内测服务的 C 客户是一个游戏客户。赵伟说到:“游戏类域名是攻击的重灾区。当时客户接入服务后,发现仍然不可服务。经过快速分析,定位到客户用的 NS 已经不给解析结果了。客户使用的是第三方面免费的 NS 服务,登陆控制台后发现,是有大流量 DNS 攻击,导致 NS服务商直接将客户的游戏域名拉黑了。客户向我们寻求解决方案,我们建议接入我们的 NS 防护。接入之后,发现 DNS 的攻击持续在 1.2亿QPS 的规模。不过在我们的防护之下,这个规模的攻击已经不再影响服务,DNS 解析正常。客户也反映游戏进行很顺利。后面攻击者见攻击没有效果,也停止了 DNS 攻击。”

SCDN未来规划

SCDN从2017年 9 月份发布内测,2017年12月份发布公测,到 2018年5月份正是商业化。阿里云CDN希望每一个阶段将产品做得更加稳定高效。尤其是在今天DDoS 攻击规模越来越大的情况下,只有更全面的打磨好安全防护的能力,才可以给更多客户提供更稳定的服务。那么在未来,SCDN的规划如何?

SCDN 下一步的规划包括以下四个方面:

1) 海外SCDN。目前包括国内出海客户以及海外使用 CDN的客户,都又很明确的安全诉求。这是 SCDN 下一步的规划重点。

2) 按量付费。虽然已经有了基础防护和标准防护两个版本,但是为了满足更多客户的诉求,SCDN 计划推出适用更多客户的按量付费版本,将阿里云的技术提升转化为给客户的红利。

3) 行业解决方案,将阿里云服务的多个行业的客户的防御方式进行梳理和沉淀,汇总出对应行业的解决方案,让后续接入的客户快速应用起来。

4) IPv6 攻防,国家今年已经开展全面支持 IPv6计划。接下来国内 IPv6 的服务一定会多起来,SCDN 也会及时开展 IPv6 攻防。

在分享的最后,赵伟老师表达了对 SCDN 终局的思考,他认为:从长远看,基础安全能力应该会成为 CDN 的缺省属性。客户一旦接入 CDN 服务,自然具备基础的安全防护能力。同时,包括大流量抗 D 以及更多应用层防护高级功能会通过组件的方式提供,也就是高级安全功能组件化。客户可以选择CDN,然后在根据自己的安全需求,添加一到多个高级安全组件,自行定制出适合对应业务的安全方案。

点击了解阿里云SCDN产品详情

点击了解CDN与视频云产品家族与优惠活动

这篇关于【杭州云栖】阿里云高级技术专家赵伟:安全加速 SCDN 设计与案例的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!