本文主要是介绍mysql漏洞如何打补丁_漏洞治理(漏洞情报)调研报告,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

君哥有话说

漏洞运营和安全资产运营是快速收敛攻击面的最有效的两个措施,需要企业安全建设负责人首要关注,并投入大量精力确保漏洞管理的各项细节落地,包括漏洞发现、漏洞推修、漏洞验证等各个环节,这里面的细节很多,比如覆盖率、漏扫范围、漏扫技术细节(未登陆扫描、被动式扫描)、漏扫类别、漏洞修复方式、不能修的漏洞补偿性措施、漏洞考核、避免历史漏洞重现等等。推荐泉哥的一本书《漏洞战争:软件漏洞分析精要》

1 调研背景

在大型网络安全攻防活动前夕,互联网上又出现不少漏洞治理相关文章,部分微信群也纷纷进行热议。关于漏洞的治理,仍旧是网安行业经久不衰的话题。

漏洞治理的第一环便是 -- 漏洞发现。漏洞发现的途径较多,主要以漏洞情报、漏洞扫描、安全测试、红蓝对抗、安全设备日志与告警分析等方式展开。然而,令人头疼的要数漏洞情报产生的漏洞,每天会有大量的漏洞情报,但并不是所有的漏洞甚至高危漏洞都应该在企业内部进行处置。

安全人员也往往疲于奔命在漏洞监测、判断、推修、验证等工作上,由于实际水平的差距,做得好的企业并不多。为了拉平在漏洞情报方面处理信息的能力,故发起此次调研。

感谢参与者的无私分享,才会有这份简单、真实的调研报告。

1.1 核心关注

本次调研核心关注:

根据互联网上的漏洞情报,各行各业会关注并修复哪些漏洞?

判断这些漏洞是否必须修复,有哪些依据可供参考?

1.2 计划输出

“漏洞情报产生漏洞的处置依据”

“漏洞情报方面的必修漏洞清单”

2 基础信息

2.1 发布时间

本次调研活动共发起2次,第一次是在金融业企业安全建设实践微信群(05-13),另一次是通过个人的微信公众号“我的安全视界观”(05-16)向关注者推送,截止时间均在5月的最后一天,共收到36份答卷。

2.2 统计方法

针对多选题,选项百分比 = 该选项被选择次数÷有效答卷份数,每道多选题的各选项百分比之和可能超过百分之一百。

2.3 地理位置

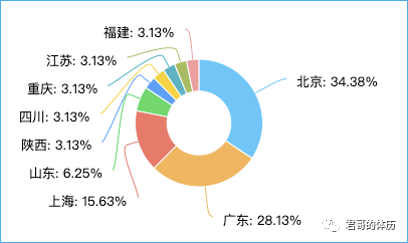

参与调研的“分享者”主要还是集中在北京、广东和上海,虽然总人数不多,但具备一定的代表性,符合网安行业的热度分布,也进一步说明该报告的真实性。

2.4 所在行业

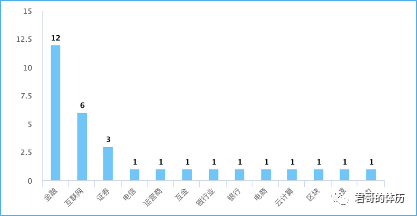

从参与调研的行业来看,金融最多。在输出下图时,为了偷懒直接去掉填写基本无意义的内容,比如信息安全行业、IT…;也没有对相同行业不同描述进行合并,比如银行和银行业…;故从数量上来说会比总数少且不是那么严谨。

3 结果分析

3.1 漏洞情报来源

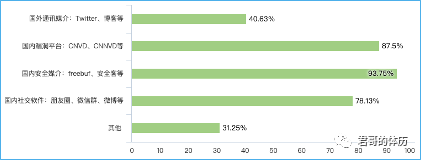

在提供的4个选项中,通过国内安全媒介获取漏洞情报的占比高达93.75%。也就是说,100个从业人员中就会有93人通过关注安全媒介进行漏洞情报搜集。(这似乎与人们常说的漏洞情报、是否启动应急看朋友圈有所出入?)

在其他选项中,软件官方网站、上级通知、国外安全网站、公众号等也纷纷被提及。

3.2 情报获取方式

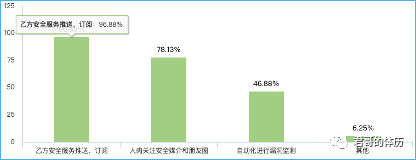

大多数的调研者主要通过乙方的服务推送获取情报,这部分可能包括:安全公司的公众号、邮件免费订阅等服务。

3.3 关注漏洞类型

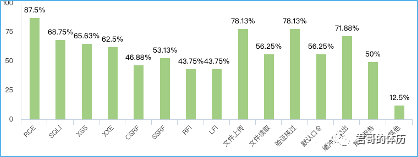

毫无疑问,最吸引人关注的是RCE。在预置的14类漏洞中,高达11类占比在50%及其以上,笔者心里不禁窃喜,与大家的意见还是比较一致的。也有分享者提出应该添加移动类漏洞、系统层提权漏洞、其他办公软件的高危漏洞。(确实,此次列举的漏洞比较局限于Web类)

3.4 内部推修依据

受影响的资产

这篇关于mysql漏洞如何打补丁_漏洞治理(漏洞情报)调研报告的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!