本文主要是介绍【AFL学习笔记(一)】简单的使用AFL进行漏洞挖掘测试,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

首先声明一点,ALF都是在Linux系统上运行

本文使用的是Ubuntu 20.4 版本进行演示

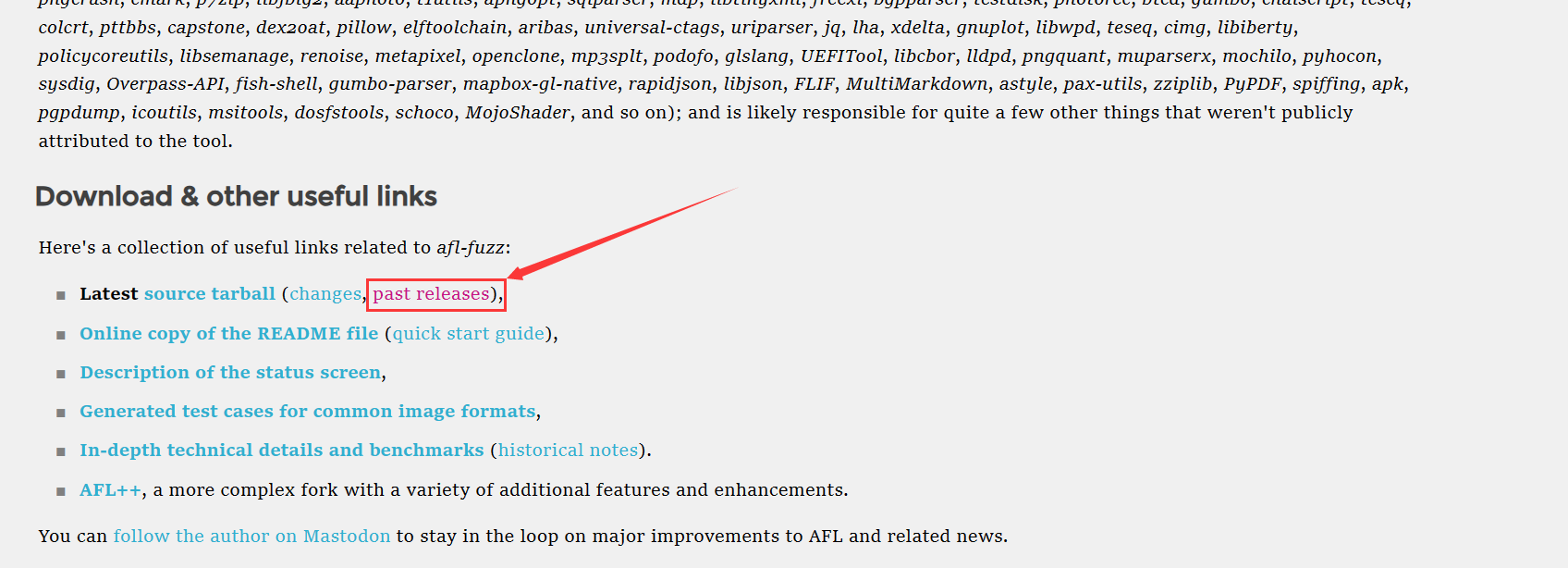

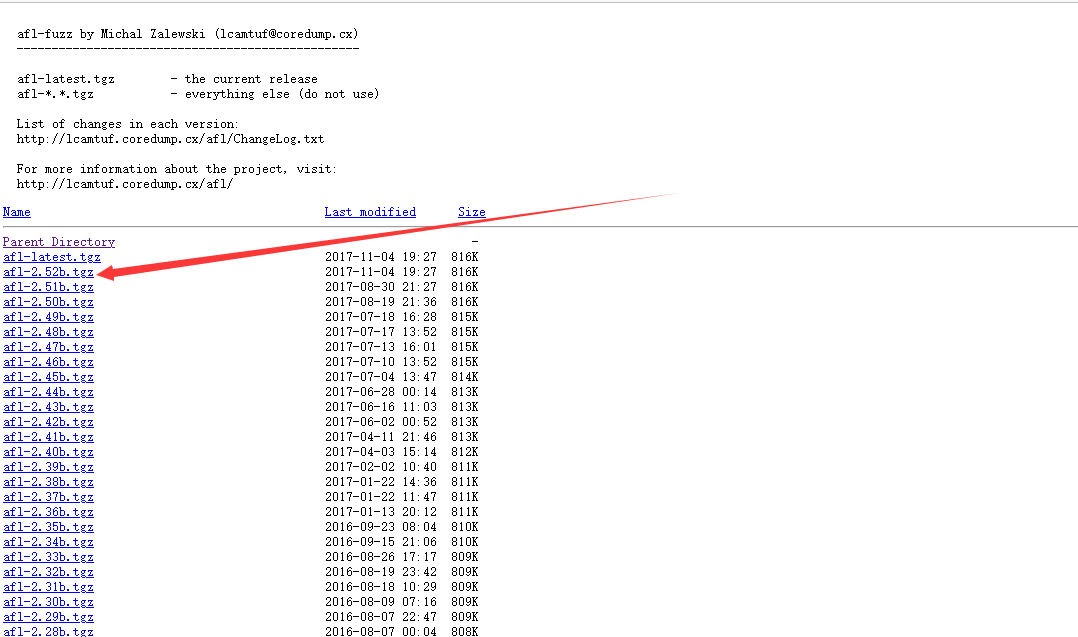

Step 1 下载afl-2.52b

官网地址afl2.52b

直接下载地址直接下载地址

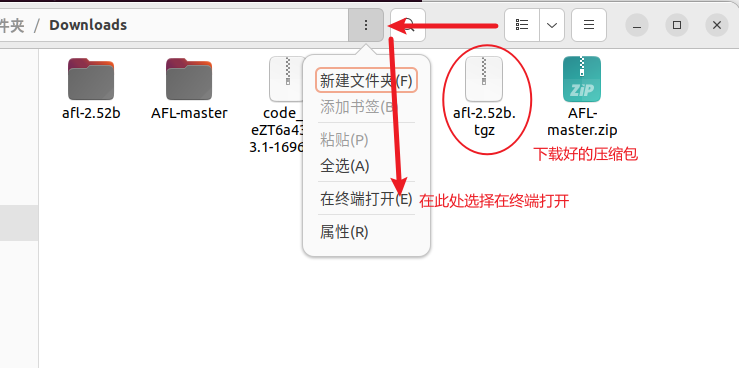

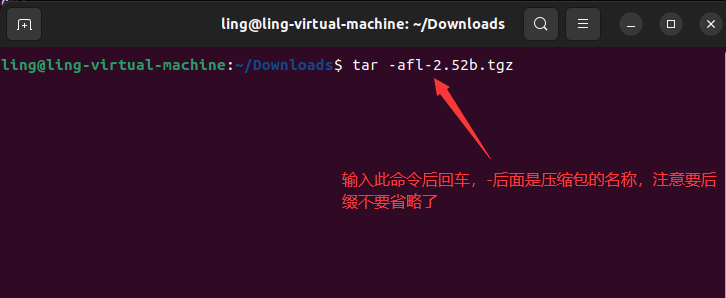

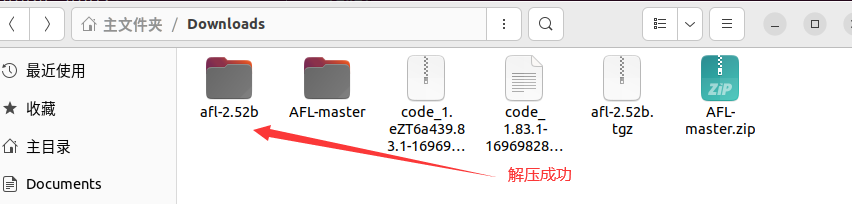

下载完成之后在Ubuntu系统上进行解压:

tar -afl-2.52b.tgz

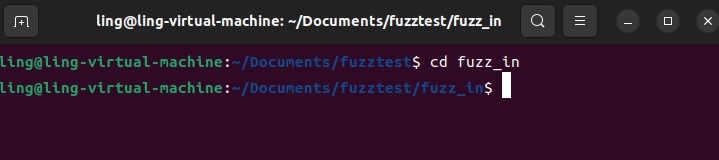

Step 2 创建测试用例

①:创建测试用例文件夹

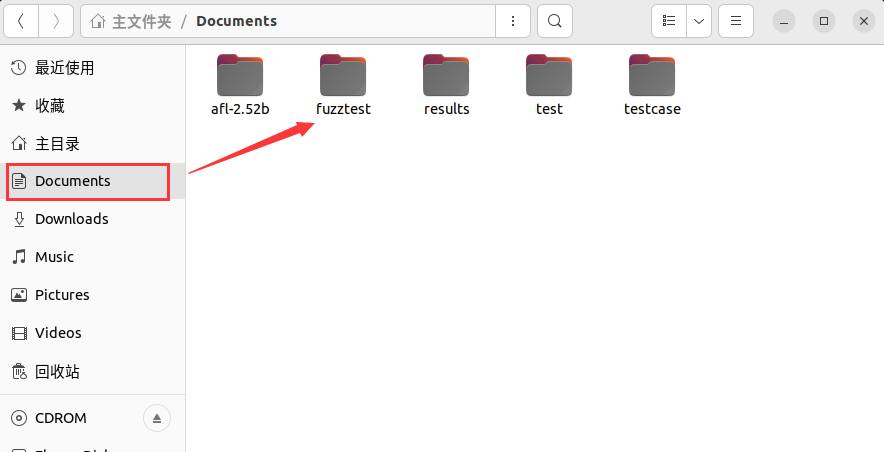

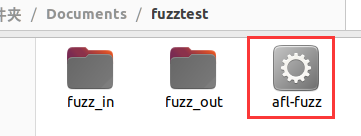

我们在任意的地方创建一个文件夹,例如本人创建的文件夹名称为fuzztest

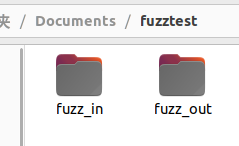

②:创建子文件夹

再在fuzztest文件夹中创建两个文件夹,分别为fuzz_in 和 fuzz_out 当然你也可以根据你的想法自己来命名文件夹,这两个文件夹的作用:

fuzz_in 放测试用例,种子文件之类的,

fuzz_out 为输出结果文件夹。

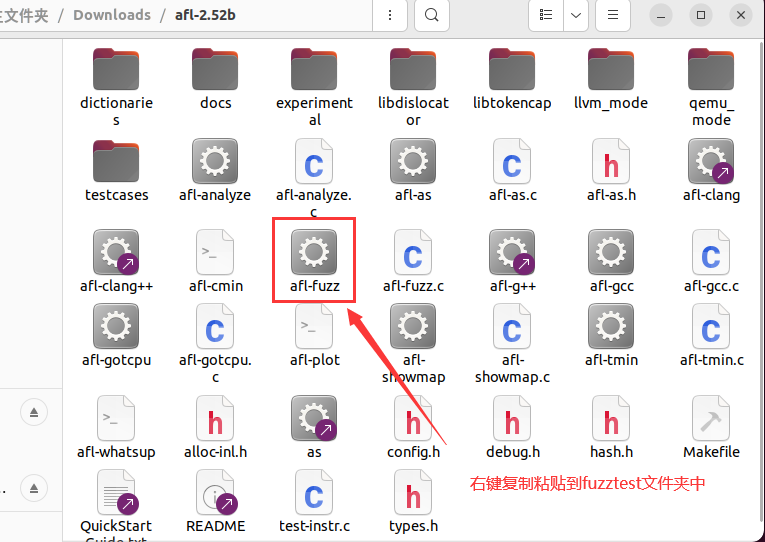

将刚刚解压后的文件夹打开,复制afl-fuzz到fuzztest文件夹中

③:创建测试程序

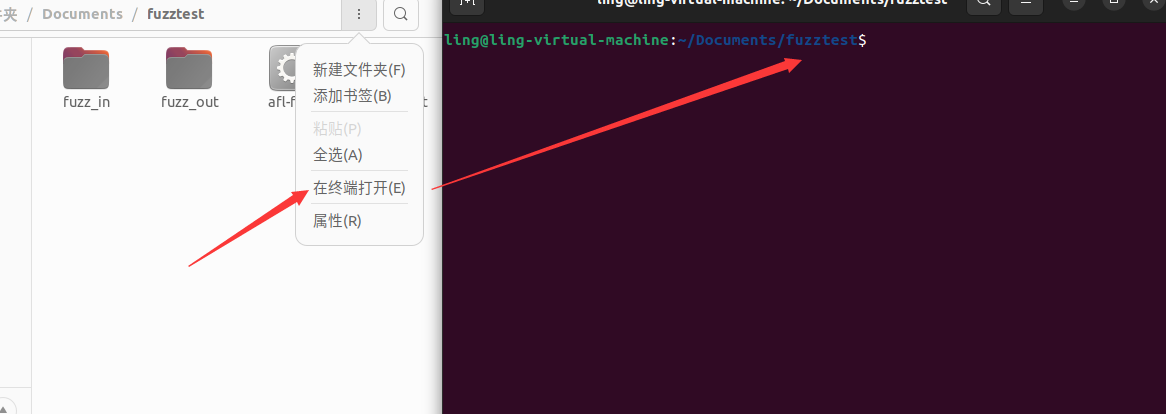

在fuzztest文件管理器界面点击在终端打开

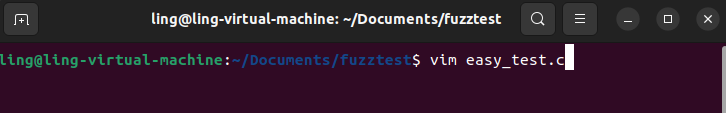

输入vim easy_test.c创建c语言文件

如果提示没有安装vim 可以进行vim安装。

安装命令如下。

sudo apt-get install vim

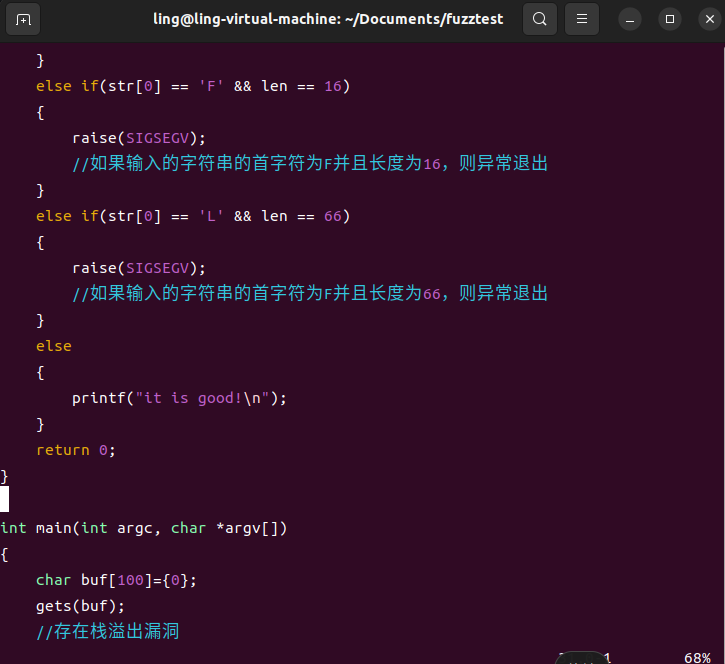

回车之后进入输入界面,复制如下代码

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

#include <string.h>

#include <signal.h> int AFLTest(char *str)

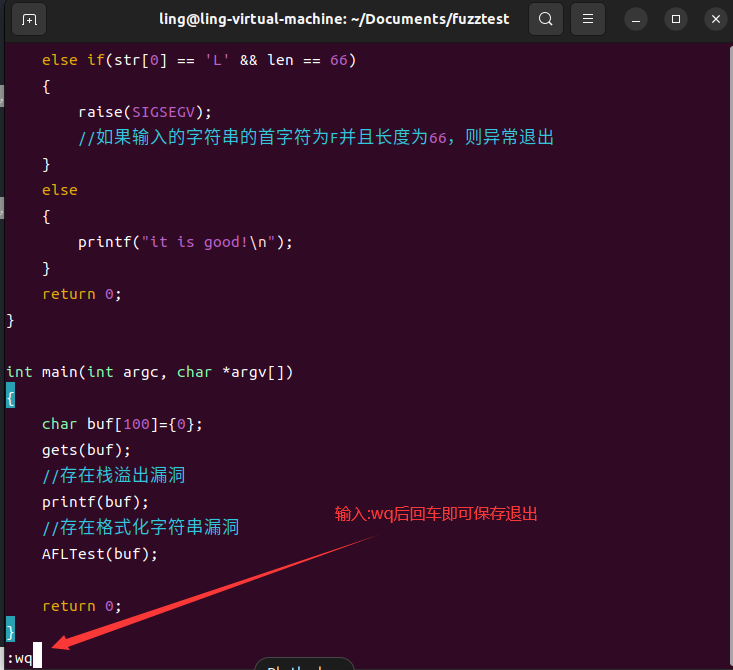

{int len = strlen(str);if(str[0] == 'A' && len == 6){raise(SIGSEGV);//如果输入的字符串的首字符为A并且长度为6,则异常退出}else if(str[0] == 'F' && len == 16){raise(SIGSEGV);//如果输入的字符串的首字符为F并且长度为16,则异常退出}else if(str[0] == 'L' && len == 66){raise(SIGSEGV);//如果输入的字符串的首字符为F并且长度为66,则异常退出}else{printf("it is good!\n");}return 0;

}int main(int argc, char *argv[])

{char buf[100]={0};gets(buf);//存在栈溢出漏洞printf(buf);//存在格式化字符串漏洞AFLTest(buf);return 0;

}

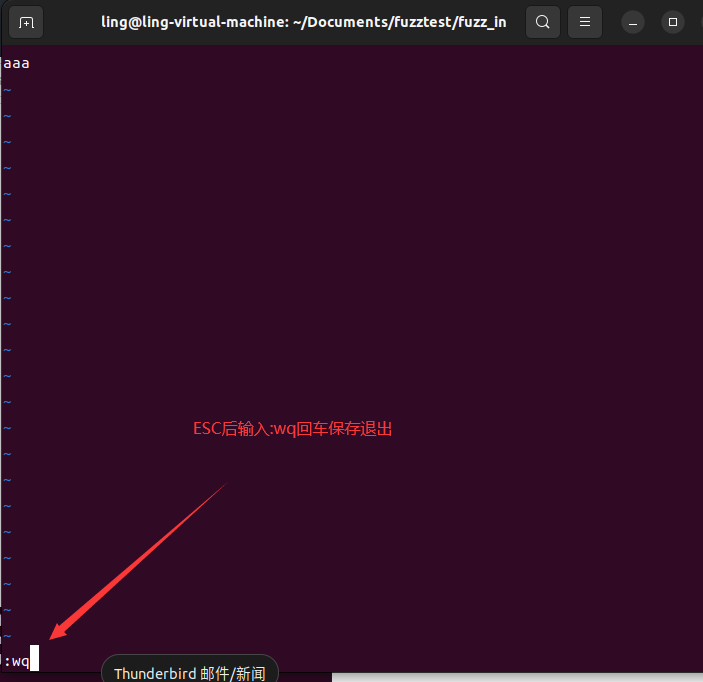

粘贴完成之后,按ESC,再输入:wq(保存并退出)

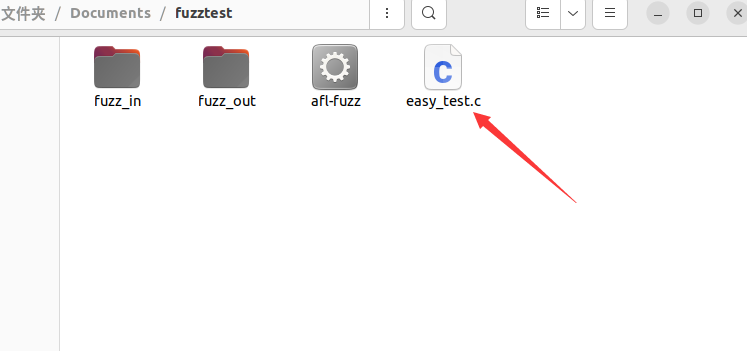

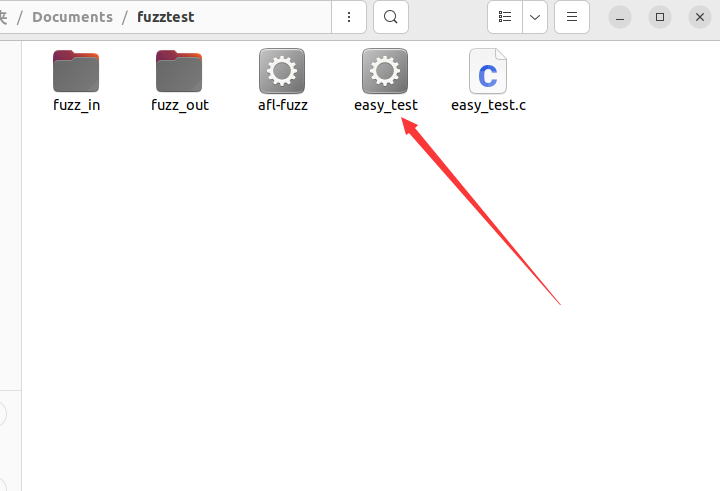

此时我们可以看见fuzztest文件夹中已经创建了一个easy_test.c文件。

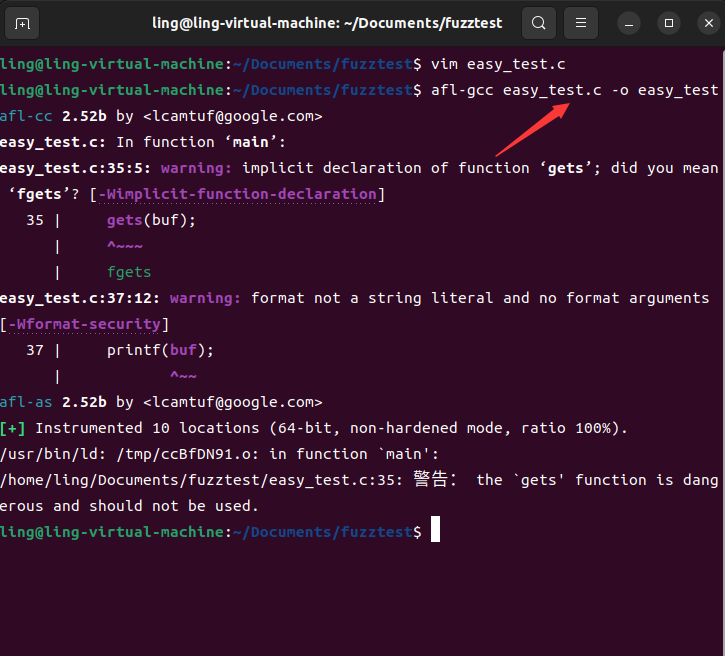

接下来对easy_test.c文件进行编译。

输入:

afl-gcc easy_test.c -o easy_test

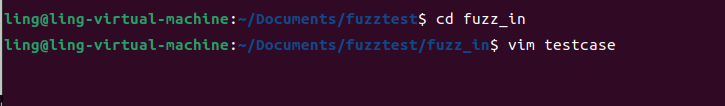

④:创建测试用例

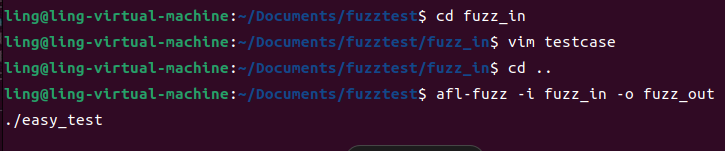

输入cd fuzz_in回车:

cd fuzz_in

在fuzz_in创建测试文件testcase文件

随便输入一些字符,例如 aaa

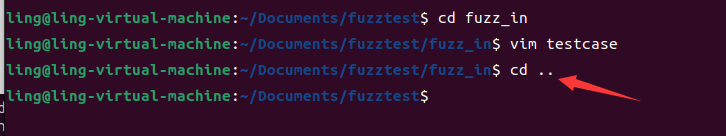

再输入cd … 返回上一层

Step 3 开始运行测试

输入

afl-fuzz -i fuzz_in -o fuzz_out ./easy_test

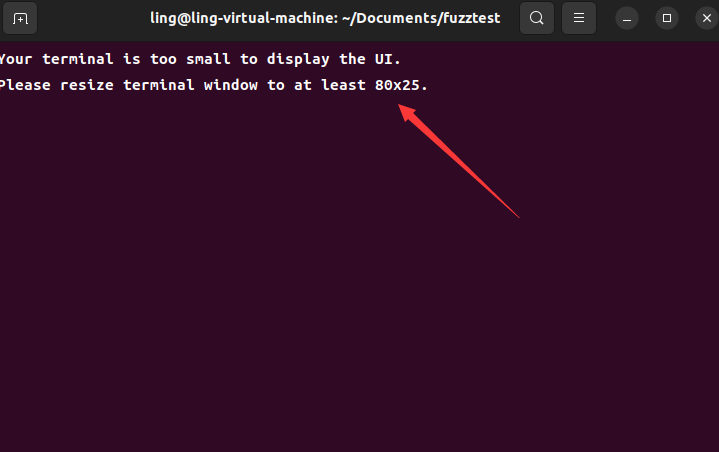

这句话的意思是终端窗口太小了,我们可以终端窗口全屏或者放大一些。

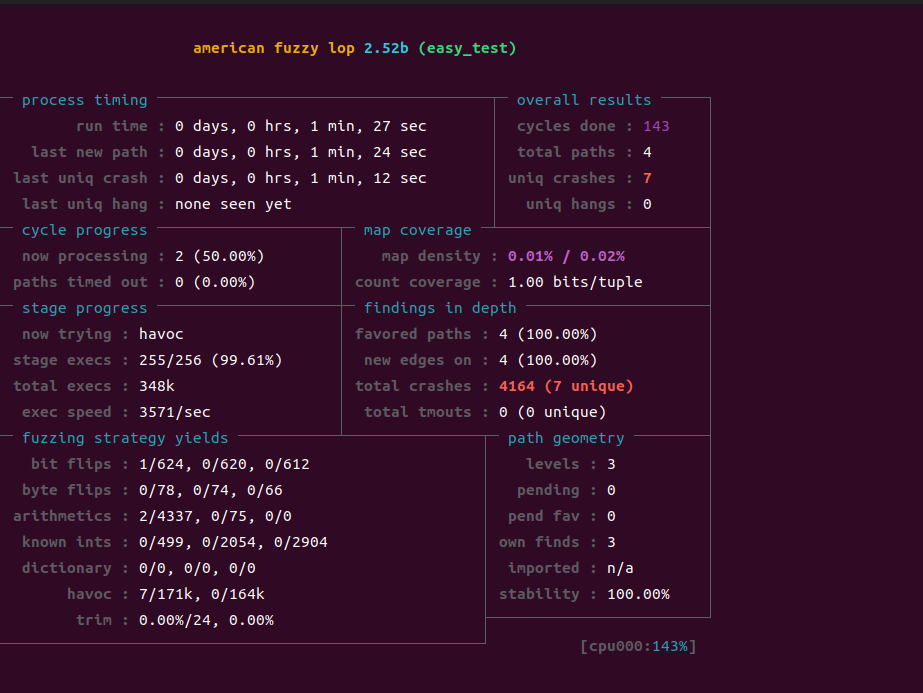

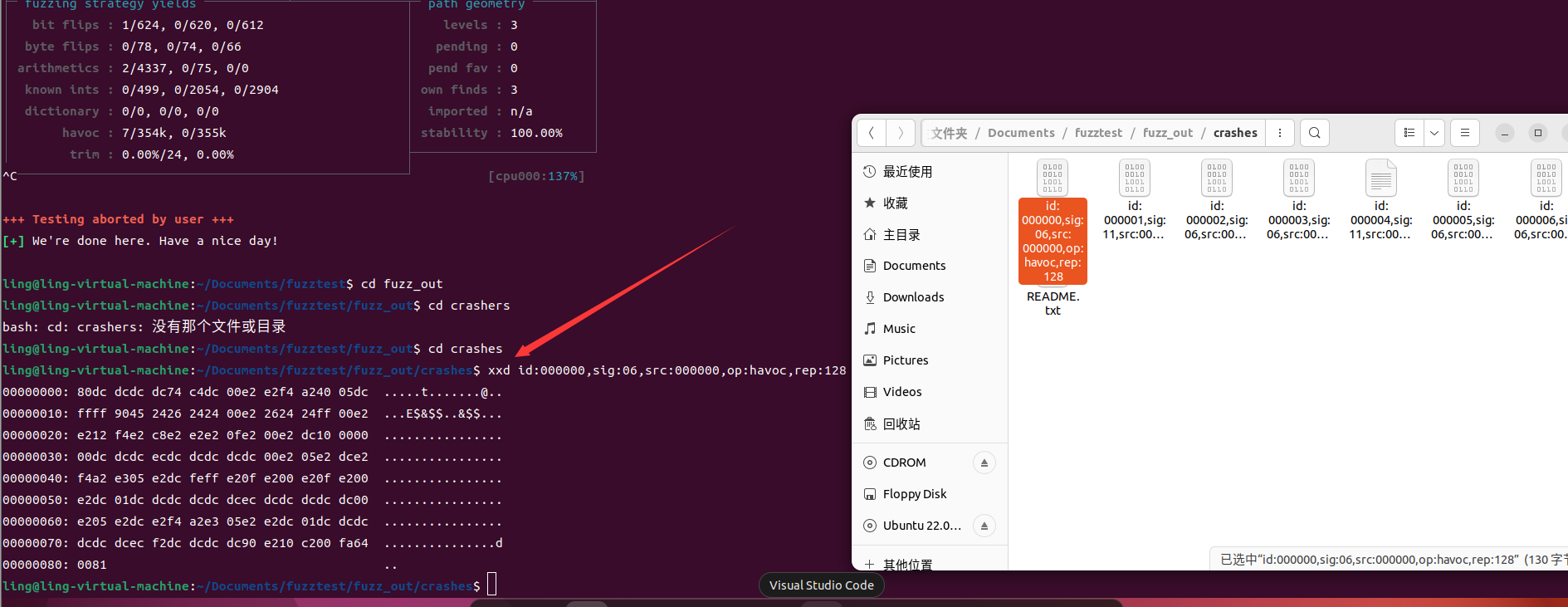

放大窗口之后已经开始进行fuzz测试了,值得一提的是,这里需要你自己选择结束测试的时间,结束测试按ctrl+c即可。

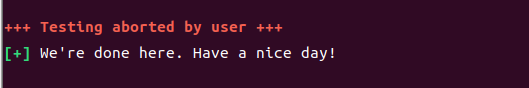

出现这一句话代表测试结束

出现这一句话代表测试结束

我们可以在fuzz_out的文件中看到一些输出结果,其中crashes文件夹为测试出来的漏洞文件

可以可以进入文件夹,输入xxd 文件名查看具体内容,例如

xxd 文件名

参考文章

利用AFL进行模糊测试

这篇关于【AFL学习笔记(一)】简单的使用AFL进行漏洞挖掘测试的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!