本文主要是介绍交换机STP的安全保护措施,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

交换机STP的安全保护措施

本篇讲一下交换机生成树的安全保护措施,防止不法分子利用STP的特性来截取流量的走向和破坏网络的稳定性,也能有效的防止环路的形成。

安全原理

我们知道,STP的选举规则是在一个广播域中优先级小的选举为根桥,因此决定了流量的走向。那么只需在其对应的网络加入一台交换机,修改该交换机的优先级,使其抢占根桥,那么该广播域的流量走向将由该交换机决定,该交换机就能对流量进行监控等等非法活动。

那么我们对应的解决办法也是围绕着不能使其抢占根桥,从而不对我们原来的网络环境造成影响。

STP的保护措施及命令

BPDU保护:在对应的接口开启该功能,该功能会直接将收到BPDU的接口down掉。此时接口处于双down状态,并且若是想重新启动,则需先shutdown再no shutdown。原因是此时是处于err-disabled状态。也可以设置一段时间之后自动启动。

SW2(config)#int e0/0

SW2(config-if)#spanning-tree bpduguard enable //开启STP保护

SW2(cofig)#errdisable recovery cause bpduguard //开启BPUD导致的端口关闭恢复起来

SW2(cofig)#errdisable recovery interval 30 //设置接口恢复时间为30秒(最低30秒)

sw2(config)#spanning-tree portfast bpduguard default //在所有portfast接口开启BPDU保护,配置之前需配置好protfast接口

STP桥保护:在接口开启根桥保活后,若交换机的接口接收到了更优BPDU时,将该接口阻塞;直到该接口不再收到更优BPDU才恢复,从而保护根桥不会被抢。此时接口处于双UP,只是接口生成树状态为BKN。

sw2(config)#interface e0/0

sw2(config-if)#spanning-tree guard root 接口开启根网保护

BPDU过滤:开启BPDU过滤后,若接入层接口收到BPDU信息,将仅丢弃BPDU数据帧,正常转发用户流量(不参与生成树)

sw2(config)#interface e0/0 接口开启或关闭

sw2(config-if)#spanning-tree bpdufilter enable

实例举例

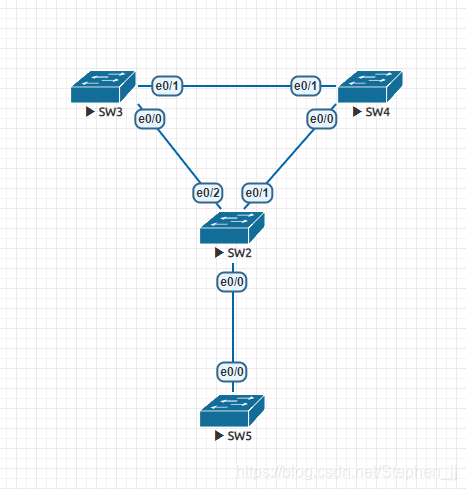

配置前提:在SW2,SW3,SW4形成的生成树基础上,加入一个SW5,并修改SW5优先级为最小,使得SW5抢占根桥。

需求:要求对SW2做STP保护,使得SW5无法抢占根桥,即无法对SW2上面的链路造成影响。要求使用三种STP保护措施分别分析。

配置:

先将SW5得e0/0接口down掉,由于这里是EVE做测试,不支持热插拔。

SW5(config)#spanning-tree vlan 1 priority 4096 //修改SW5优先级

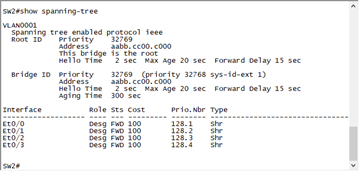

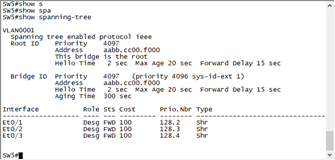

做保护之前,我们先来查看SW2与SW5的生成树状况。

可以看出,此时SW2作为(SW2,SW3,SW4)这个区域的根桥。

SW5作为(SW5)区域的根桥。

倘若将SW5的接口e0/0打开,SW5就会抢占根桥。

Interesting e0/0

no shutdown

关闭SW5接口e0/0,开始做STP配置

第一种保护方式,BPDU保护:直接将收到BPDU的接口down掉。

Interesting e0/0

no shutdown

SW2(config)#int e0/0

SW2(config-if)#spanning-tree bpduguard enable //开启STP保护

配置完成,将SW5的e0/0接口打开,查看是否能抢占根桥。

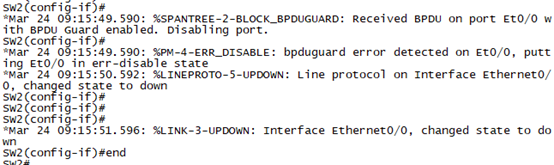

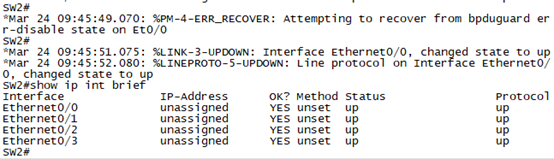

可以看到STP保护生效,由于检测在e0/0接口检测到BPDU报文,所以直接把e0/0接口直接down掉,并且SW5也无法抢占根桥。(这也是这种STP保护的特性)

补充配置:

sw2(config)#spanning-tree portfast bpduguard default //在所有portfast接口开启BPDU保护,配置之前需配置好protfast接口

SW2(cofig)#errdisable recovery cause bpduguard //开启BPUD导致的端口关闭恢复起来

SW2(cofig)#errdisable recovery interval 30 //设置恢复时间30秒(最低30秒)

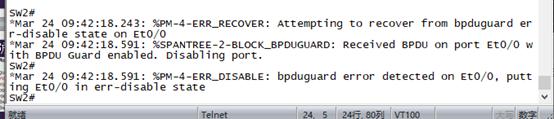

配置完成,我们等待30秒

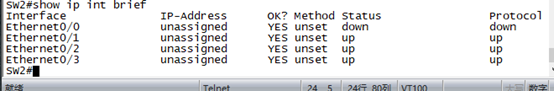

可以看到,30秒后,SW2的f0/0将重新变为UP,但是由于SW5还是继续发BPDU问题,所以又变为DOWN,若是此时将SW5的e0/0接口关掉,可以清楚的看到SW2的接口重新UP起来。

第二种保护方式

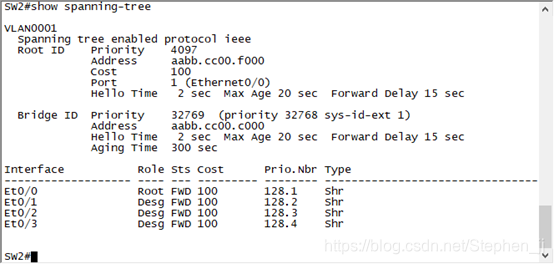

STP桥保护:在接口开启根桥保活后,若交换机的接口接收到了更优BPDU时,将该接口阻塞;直到该接口不再收到更优BPDU才恢复,从而保护根桥不会被抢。

配置:

sw2(config)#interface e0/0

sw2(config-if)#spanning-tree guard root 接口开启根网保护

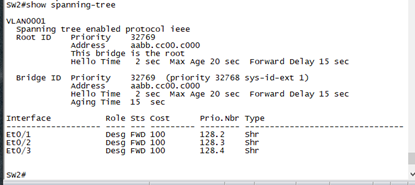

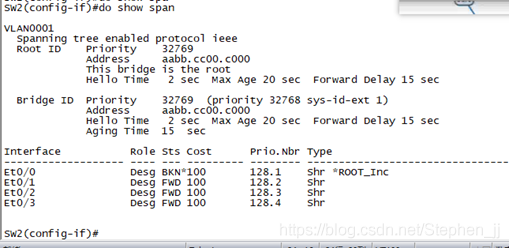

配置完成,来查看SW2的生成树状态

可以看出,SW5也无法抢到根桥,并且将e0/0直接给阻塞掉。但是这里不会down掉接口,与第一种方法又有所区别。

第三种方法

BPDU过滤:开启BPDU过滤后,若接入层接口收到BPDU信息,将仅丢弃BPDU数据帧,正常转发用户流量(不参与生成树)

sw2(config)#interface e0/0 接口开启或关闭

sw2(config-if)#spanning-tree bpdufilter enable

sw2(config)#spanning-tree portfast bpdufilter default //在所有portfast接口开启BPDU过滤,配置之前需配置好protfast接口

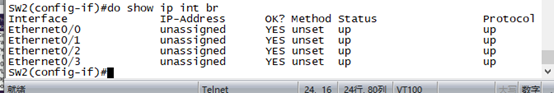

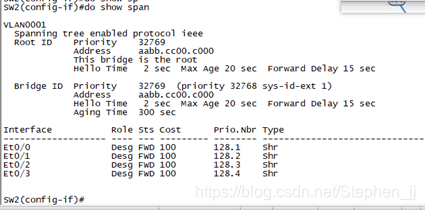

配置完成,打开接口SW5的e0/0接口,查看SW2生成树状态。

可以看出生成树没被抢,而且也没发生端口状态变化,这种STP保护方法就是启动过滤BPDU的效果。

最后

到此,三种STP保护方法介绍完毕,各有所长,重点看需求如何再考虑运用。感谢观看!谢谢!

这篇关于交换机STP的安全保护措施的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!