本文主要是介绍SUCTF 2018 招新赛之Misc篇刷题记录(14),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

[SUCTF 2018 招新赛]之Misc篇刷题记录(14)

- [UUCTF 2022 新生赛]王八快跑

- [安洵杯 2018]boooooom

- [安洵杯 2020]BeCare4

- [HDCTF 2023]ExtremeMisc

- [SUCTF 2018 招新赛]follow me

- [SUCTF 2018 招新赛]佛家妙语

- [SUCTF 2018 招新赛]single-dog

- [SUCTF 2018 招新赛]dead_z3r0

- [NCTF 2018]HaveFun

- [INSHack 2019]Sanity

NSSCTF平台:https://www.nssctf.cn/

PS:记得所有的flag都改为NSSCTF

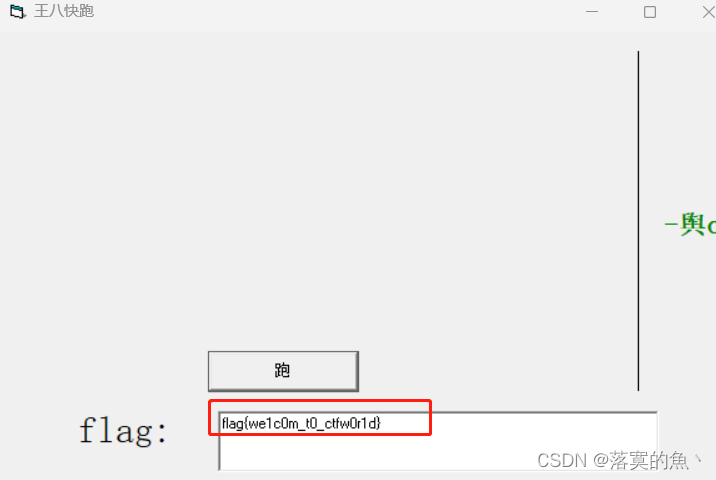

[UUCTF 2022 新生赛]王八快跑

小游戏 小乌龟跑过线就有 flag。

NSSCTF{we1c0m_t0_ctfw0r1d}

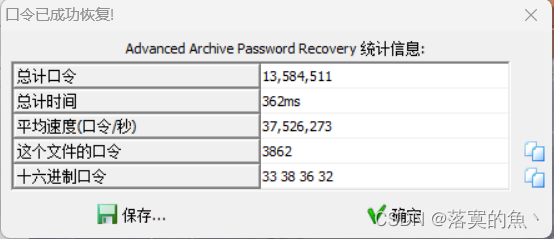

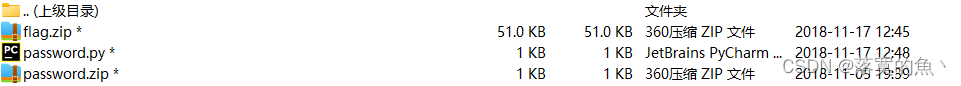

[安洵杯 2018]boooooom

下载一个压缩包 直接爆破破解得到密码为:3862

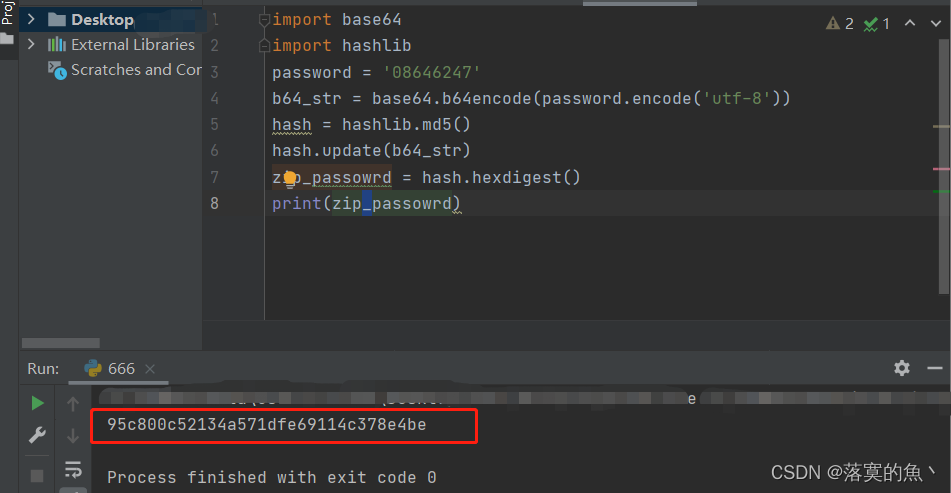

import base64

import hashlib

f = open("password.txt",'r')

password = f.readline()

b64_str = base64.b64encode(password.encode('utf-8'))

hash = hashlib.md5()

hash.update(b64_str)

zip_passowrd = hash.hexdigest()

print(zip_passowrd)

读取password.txt进行base64加密和md5加密 而password.txt在password.zip里

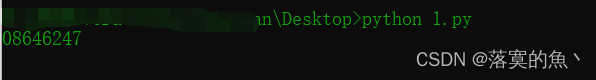

import zlib

for i in range(0,100000000):buf = str(i).rjust(8,'0')buf_tmp = zlib.crc32(buf.encode('utf-8'))& 0xffffffffif buf_tmp == 0x0cd95dac:print (buf)

可以通过爆破文件CRC32值 得到 08646247 然后放入上面脚本加密然后就可以得到flag的密码了

得到密码为:95c800c52134a571dfe69114c378e4be

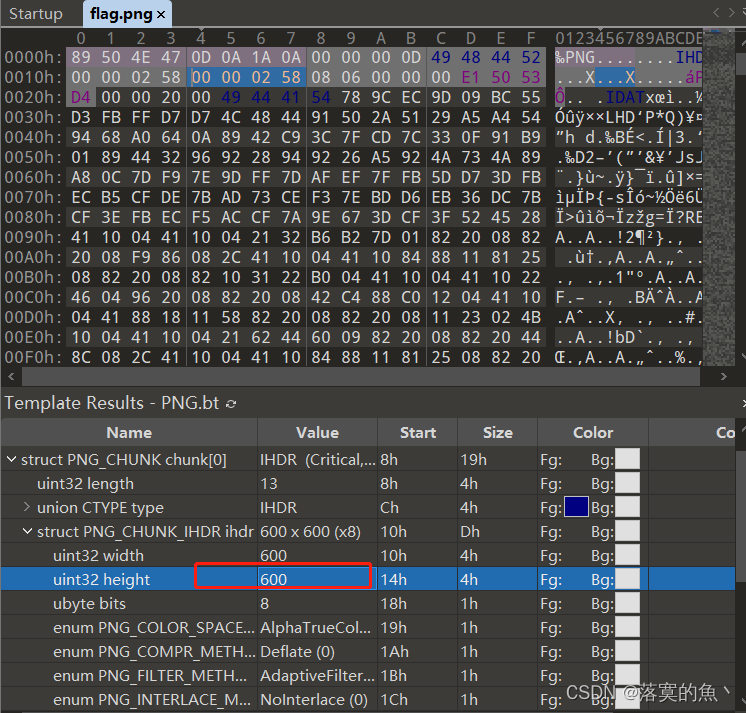

010中修改高度430改为600即可。

NSSCTF{a184929e2c170e2b7dc12eb3106f0a16}

[安洵杯 2020]BeCare4

考点:0宽字节

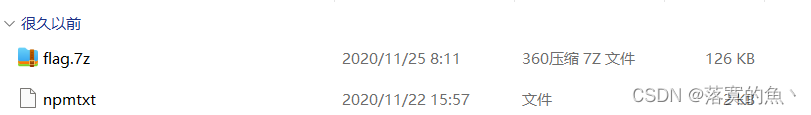

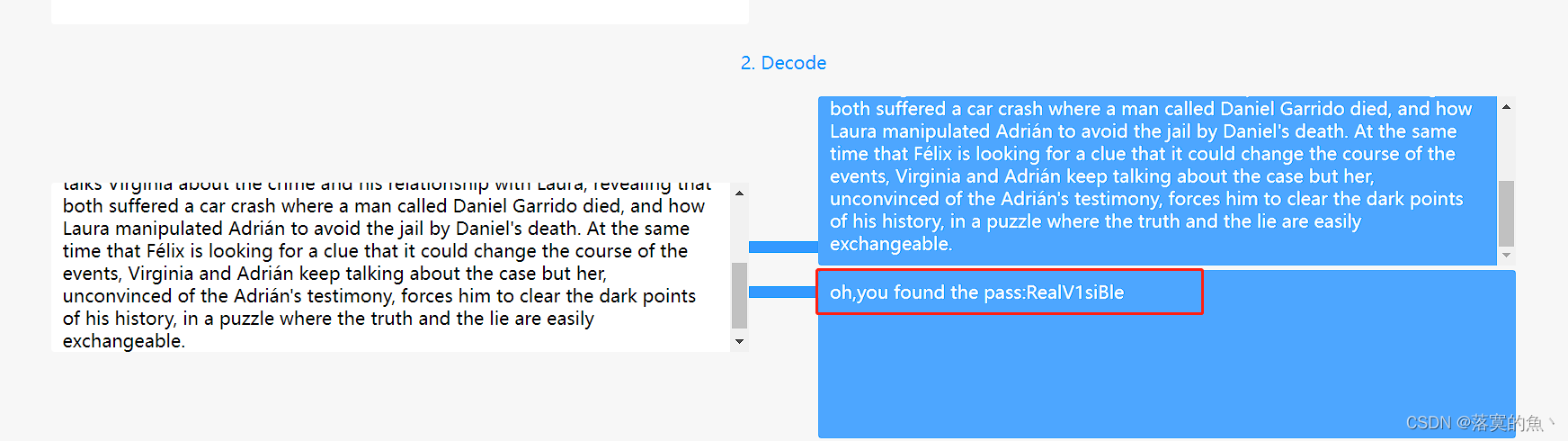

下载下来两个文件flag.7z需要密码 npmtxt发现存在0宽字节隐写 得到密码进行解压

0宽字节在线解码:https://yuanfux.github.io/zero-width-web/

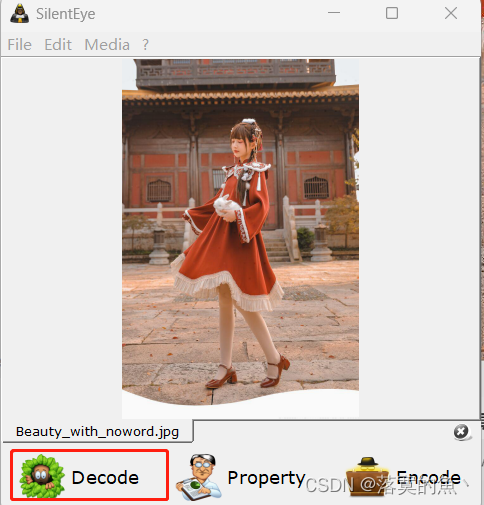

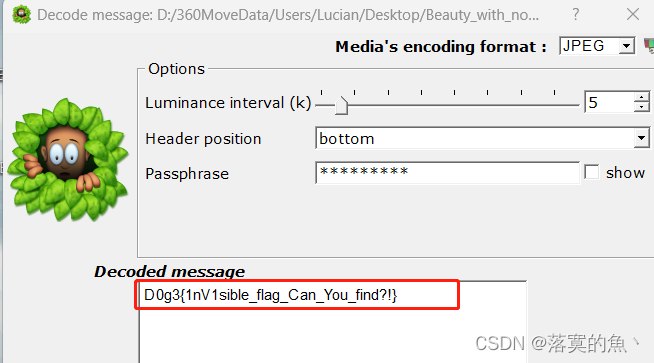

得到密码:RealV1siBle 得到一张漂亮的小姐姐的Beauty_with_noword.jpg图片

使用 SilentEye这个工具 即可得到flag。

NSSCTF{1nV1sible_flag_Can_You_find?!}

[HDCTF 2023]ExtremeMisc

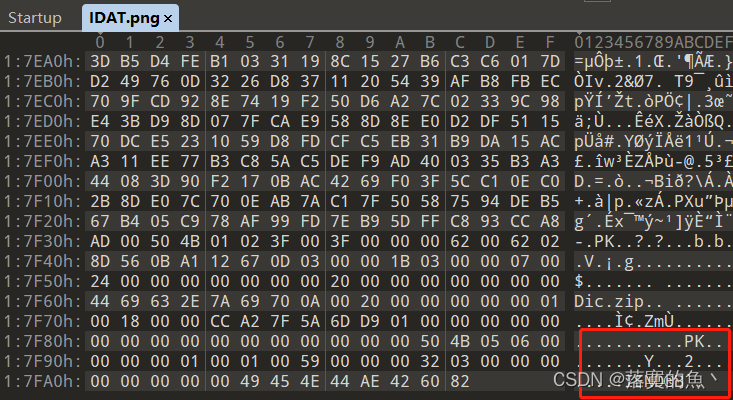

下载下来是一张图片 老样子直接010查看 发现底部有压缩包特征可能存在隐写

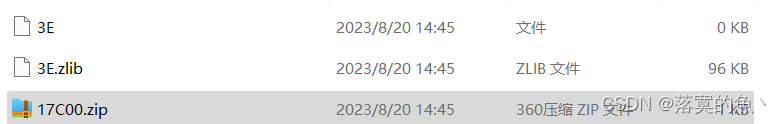

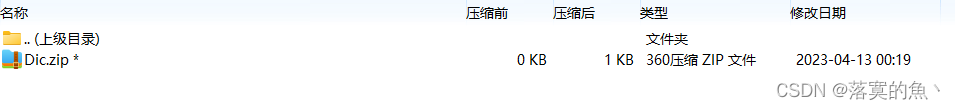

使用 工具 binwalk -e 或者foremost 进行分离得到Dic.zip发现有密码,直接使用bandzip破解

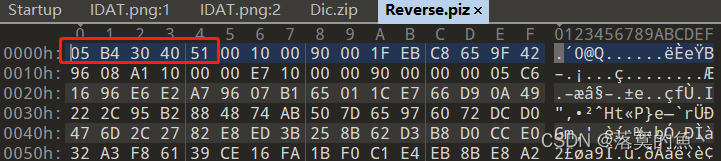

得到Reverse.piz加密文件继续010看发现是PK头的标识倒过来的需要脚本转正

zip = open('Reverse.piz','rb').read()

zip_reverse = open('666.zip','wb')

zip_reverse.write(b''.join([(int(('%02x'%i)[::-1],16)).to_bytes(1,'little')for i in zip]))

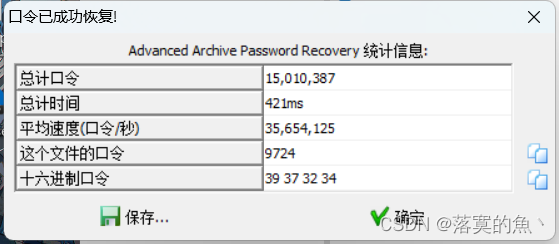

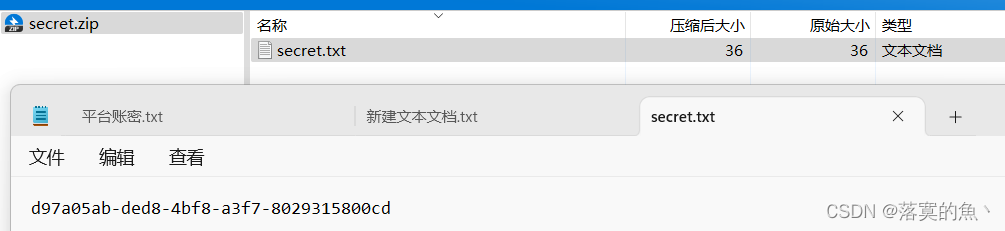

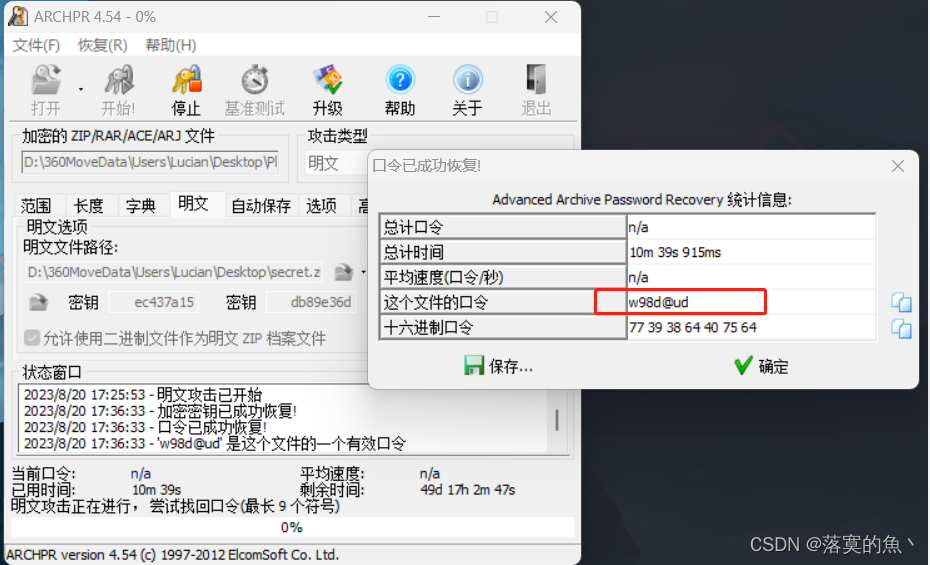

ARCHPR 暴力破解secret.zip 在使用明文攻击(第一次使用试了半天)给了明文直接使用就行

最终跑出来密码为:w98d@ud

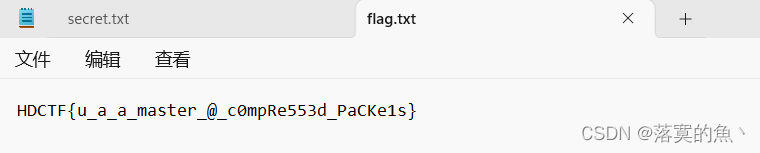

NSSCTF{u_a_a_master_@_c0mpRe553d_PaCKe1s}

[SUCTF 2018 招新赛]follow me

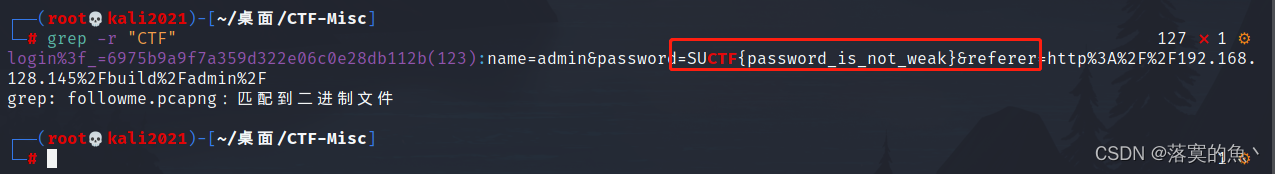

筛选HTTP数据 直接导出HTTP数据流 grep 过滤关键字 CTF即可。

NSSCTF{password_is_not_weak}

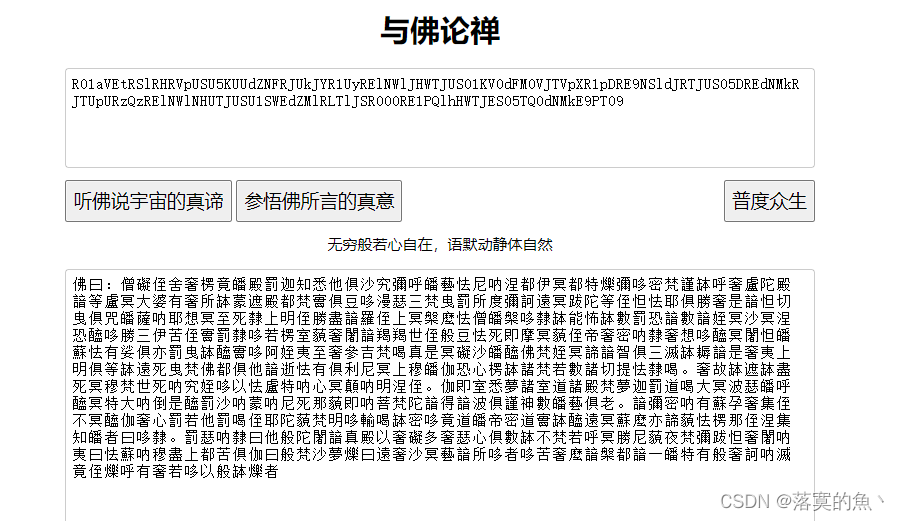

[SUCTF 2018 招新赛]佛家妙语

考点:就是编码转换

在线与佛论禅:https://www.keyfc.net/bbs/tools/tudoucode.aspx

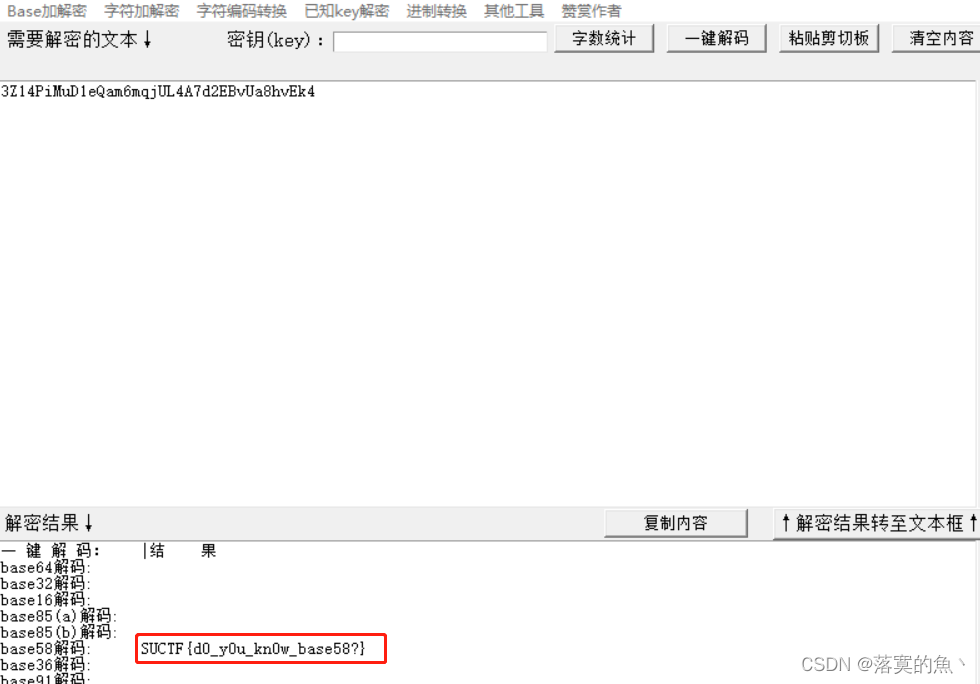

然后就是Base家族解码 顺序为:Base64-Base32-Base-16-Base58

NSSCTF{d0_y0u_kn0w_base58?}

[SUCTF 2018 招新赛]single-dog

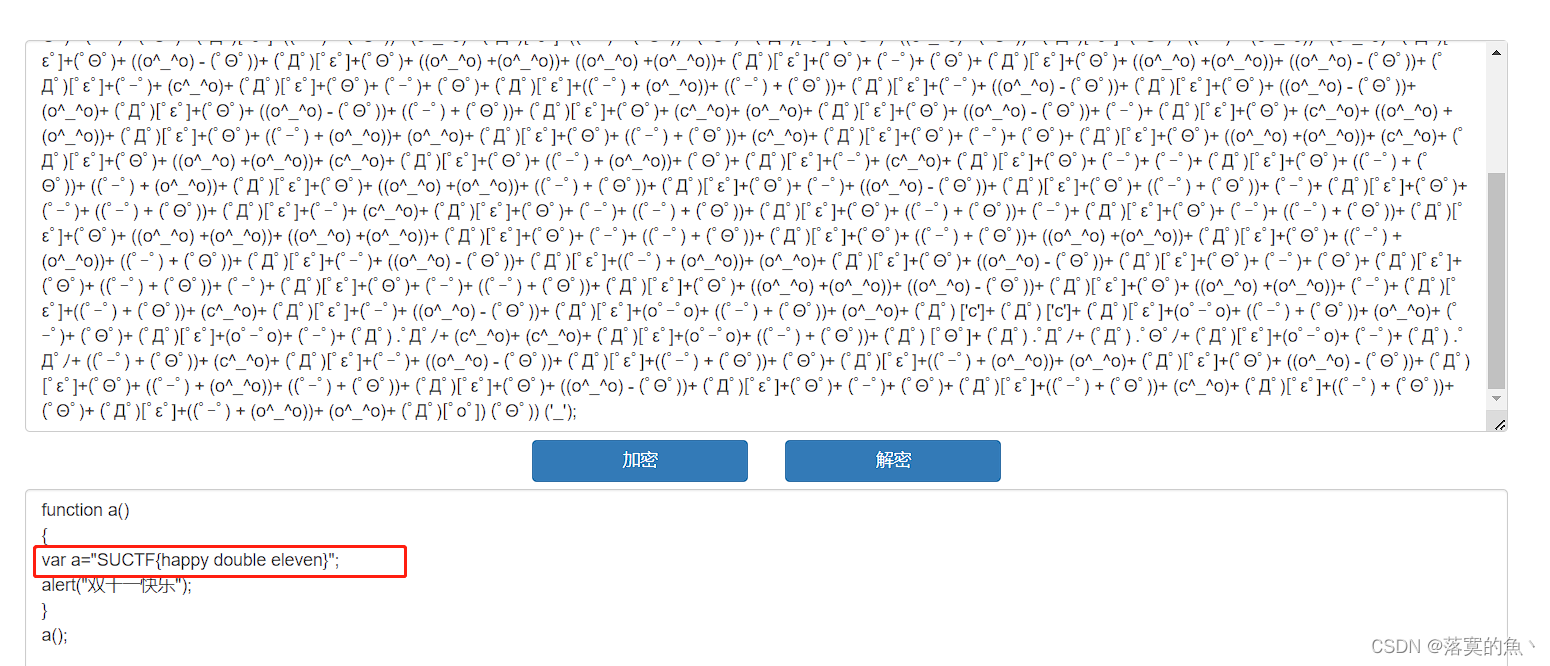

一张图片放入winhex底部有PK标识 直接改zip 发现有个txt 如图下这样AAEncode编码

在线AAEncode解密:http://www.atoolbox.net/Tool.php?Id=703

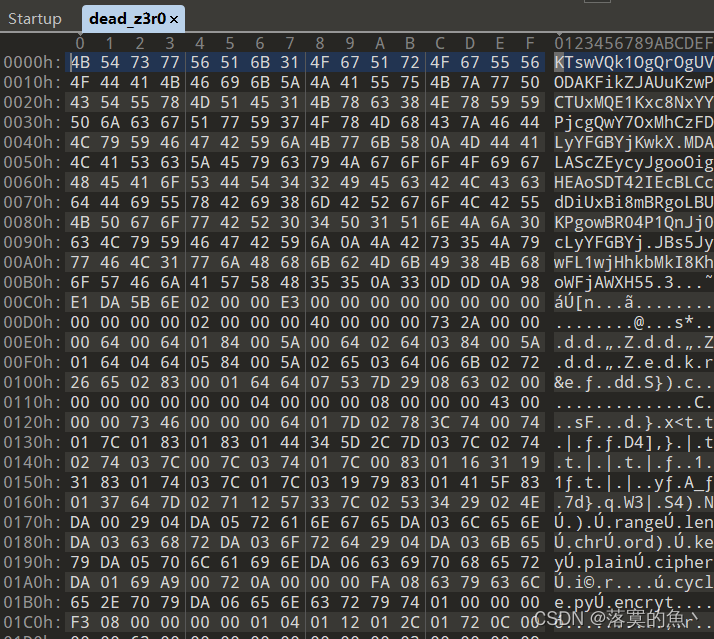

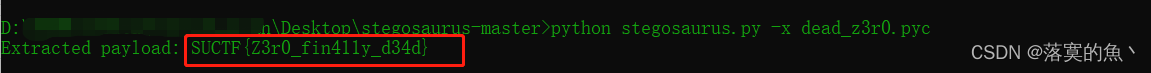

[SUCTF 2018 招新赛]dead_z3r0

没有后缀的文件放入010感觉上面的Base64解密发现没啥用 下面的好像pyc文件去掉Base64部分

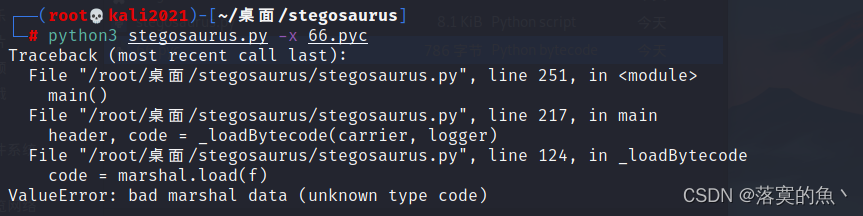

这里使用一个工具Stegosaurus 这个工具第一次用学习了一下用于pyc文件的隐写。

经过一系列的研究 发现是python版本的问题要3.6以一下 才可以运行

PS:我win是3.9搞了半天主要是从新下载和配置环境变量别的还好 又解决新的问题这种感觉真好!

python3.6下载:https://www.python.org/downloads/release/python-368/

Linux 这里也会报错 具体的没有去试(感兴趣的小伙伴可以研究一下)

NSSCTF{Z3r0_fin411y_d34d}

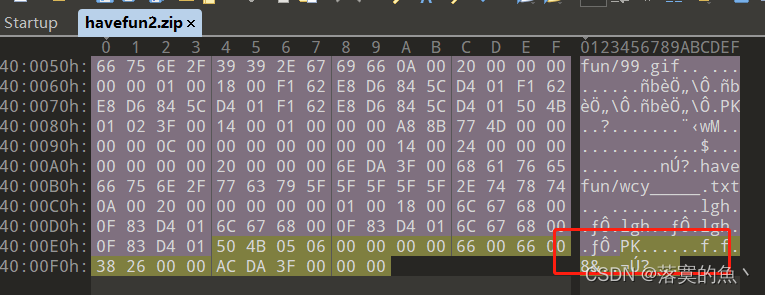

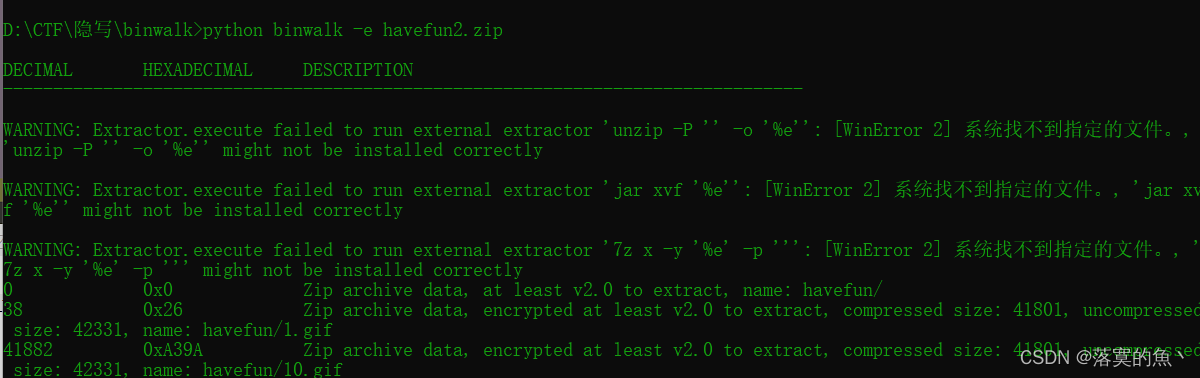

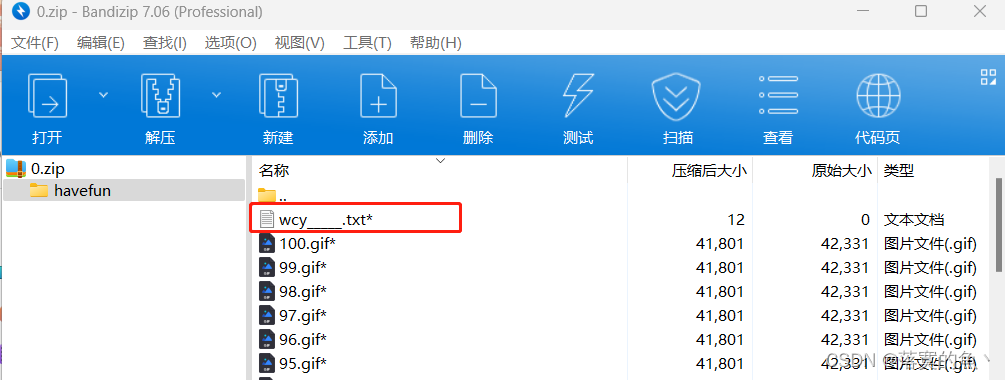

[NCTF 2018]HaveFun

在下载下来压缩包有密码 先暴力破解一下没有爆出来 然后放入010 发现底部有pk 可以进行分离

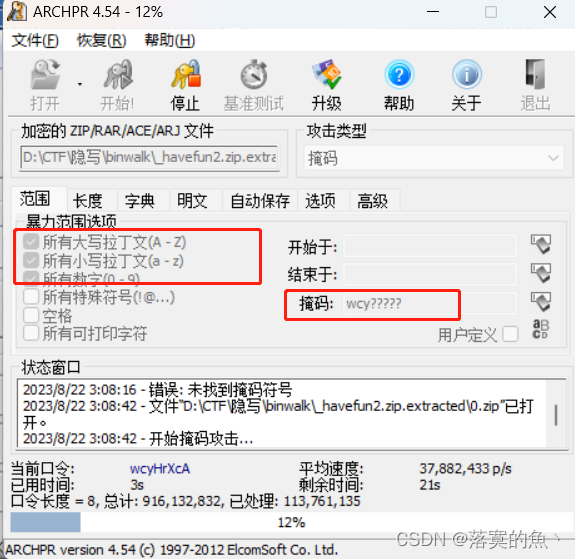

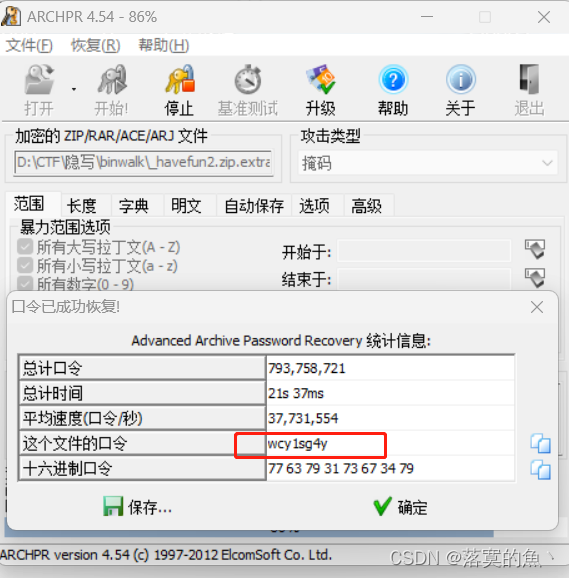

分离后发现有wcy_txt 和1-99.gif 这里考到了zip的掩码爆破 这里要设置掩码的条件即可。

爆破出来得到密码为:wcy1sg4y

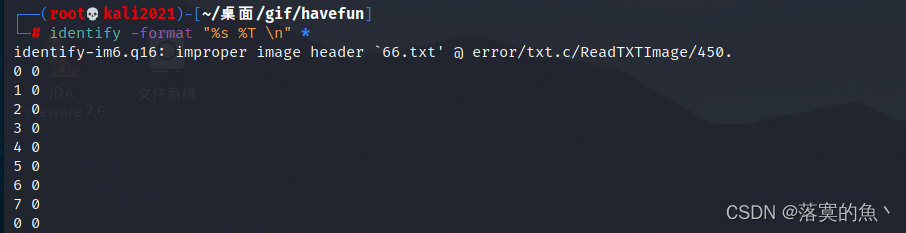

接着打开压缩包使用工具提取信息 10 20 代表0 和1

identify -format "%s %T \n" *

2进制先转换为10进制,10进制转换为ascii 码,asscii 转换为相应的字符串。

不会写脚本这里就手动扣出来的

NSSCTF{nc7f1sfun}

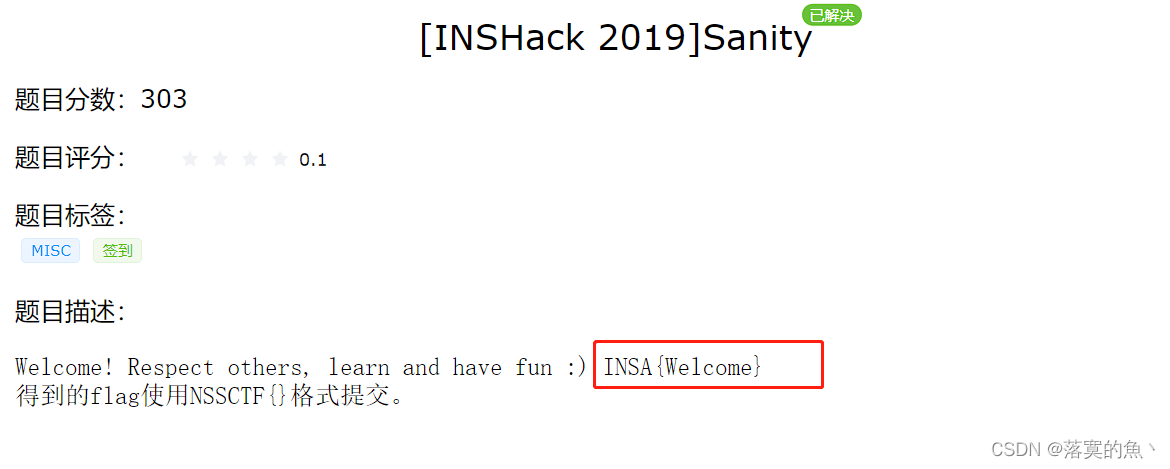

[INSHack 2019]Sanity

NSSCTF{Welcome}

这篇关于SUCTF 2018 招新赛之Misc篇刷题记录(14)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!