本文主要是介绍CTF隐写术挑战,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

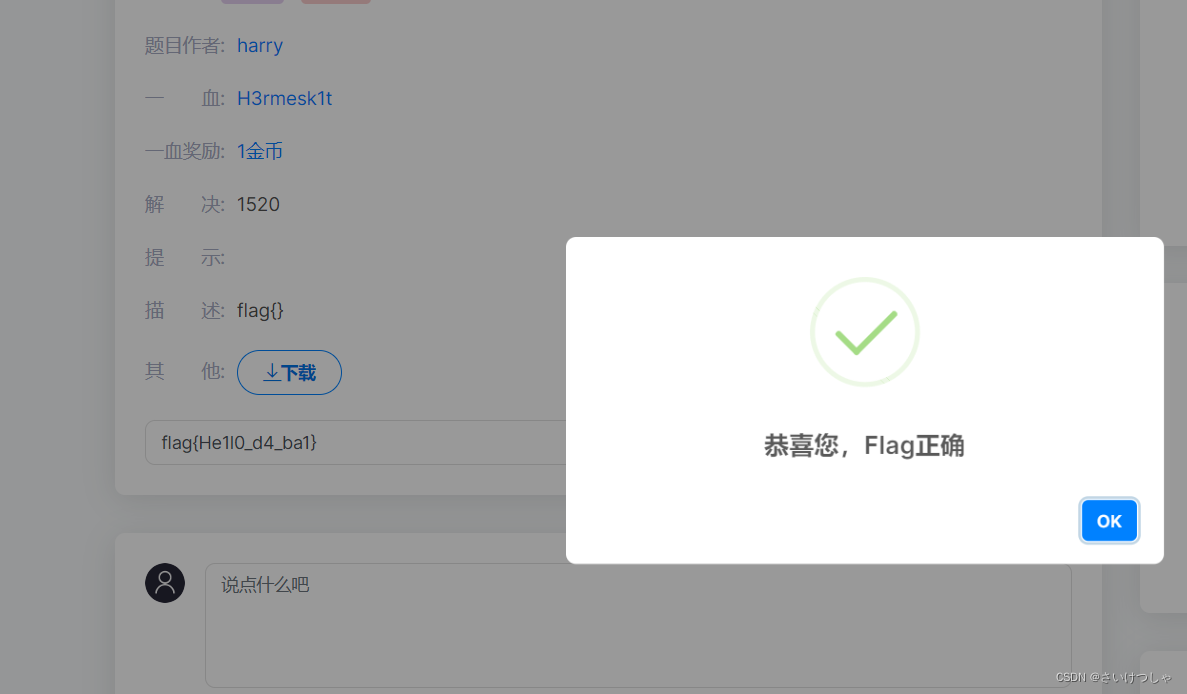

第一题:跳转提示

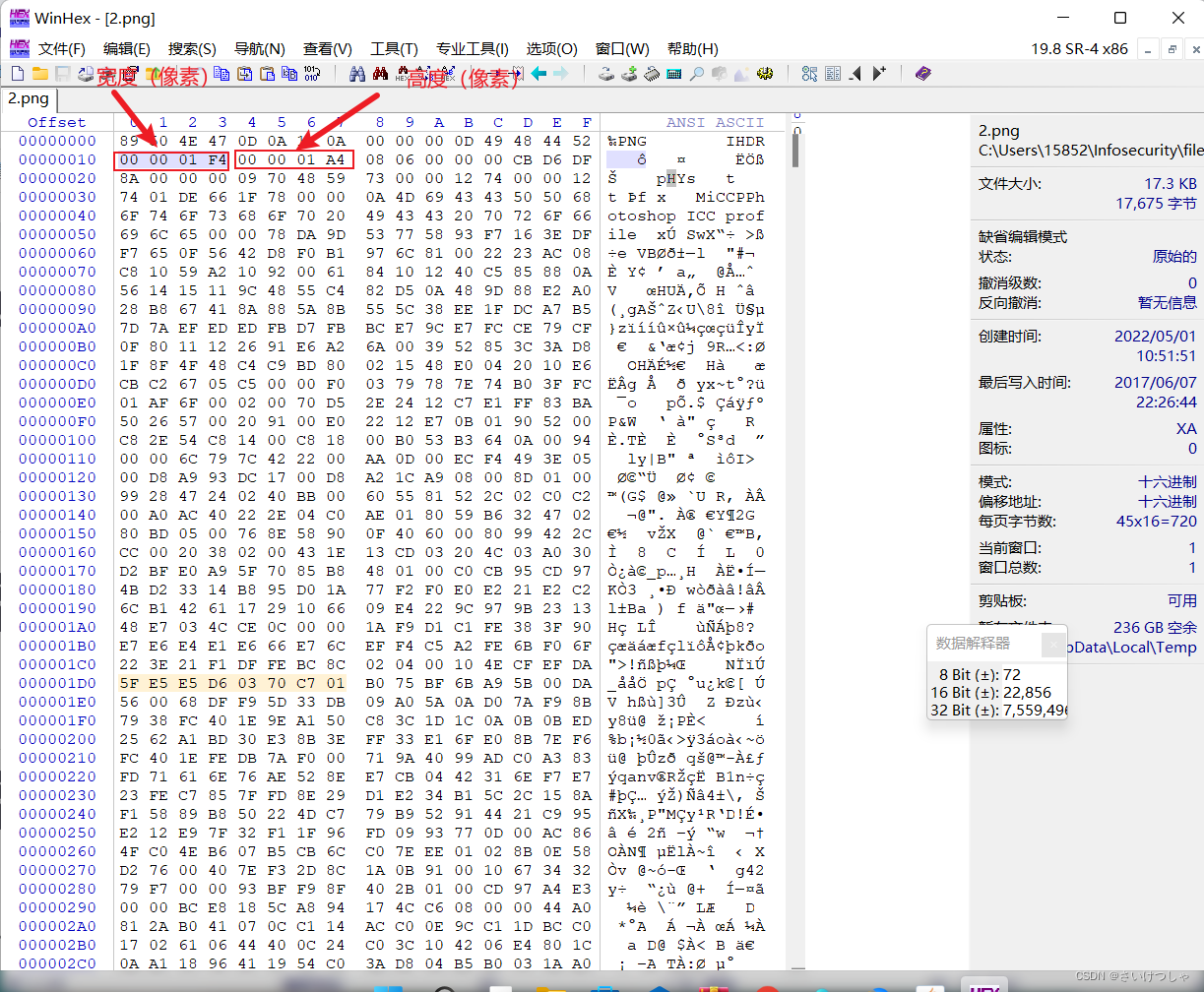

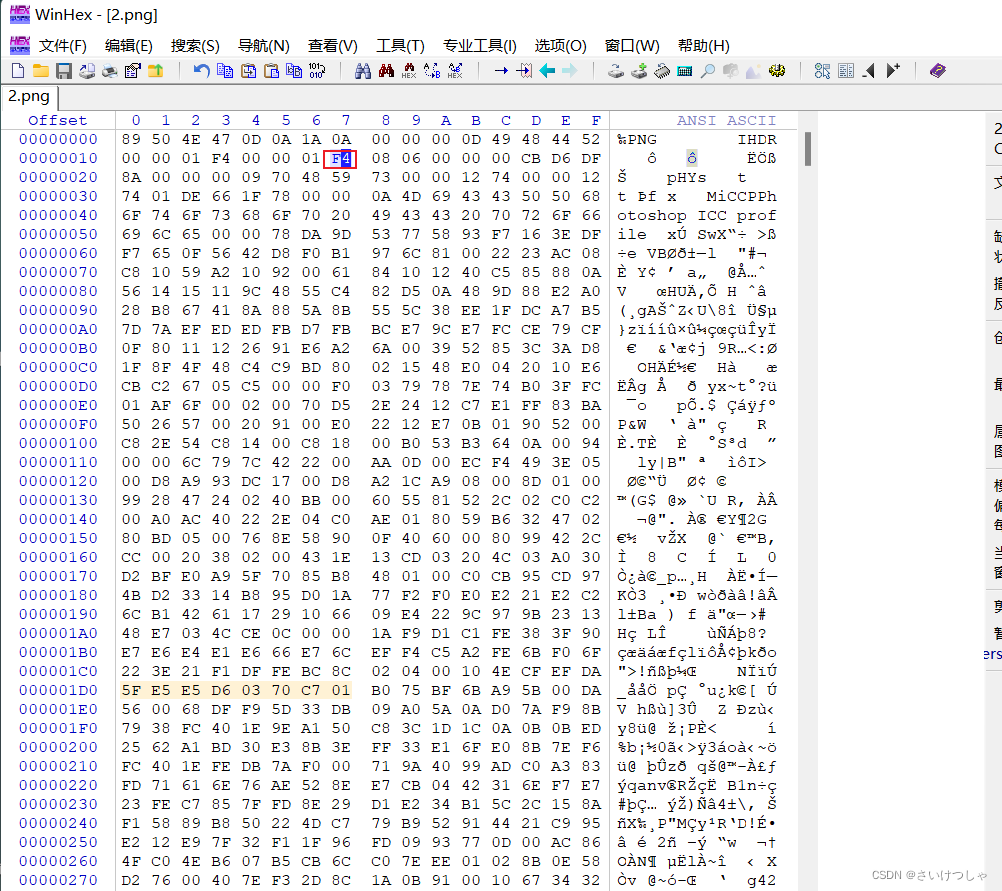

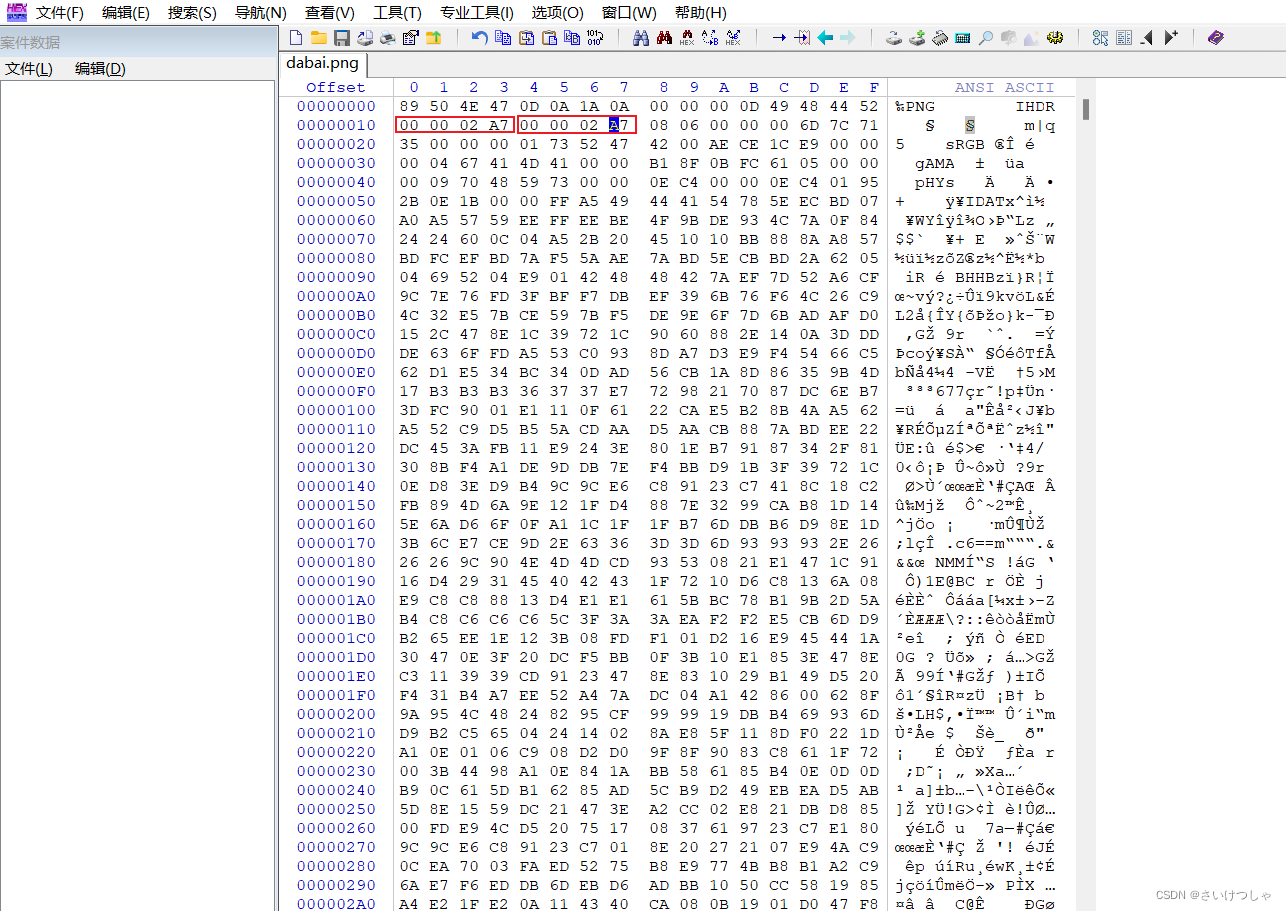

1、查看图片的尺寸: 500x420 的 png 图片,这种情况考虑把尺寸调成正方形

看看。

2、调整方法为用 winhex 打开图片,第 16-23 位负责图片大小,前四位负责

宽,后四位负责高,修改之后就可以看到 flag 值。Ctf 比赛中是看谁先拿到

FLAG 谁取胜。

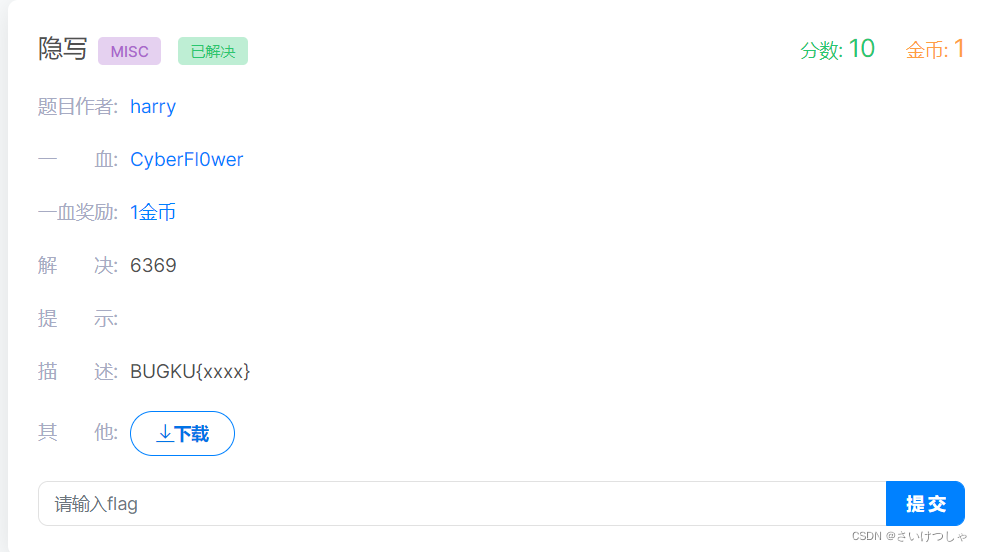

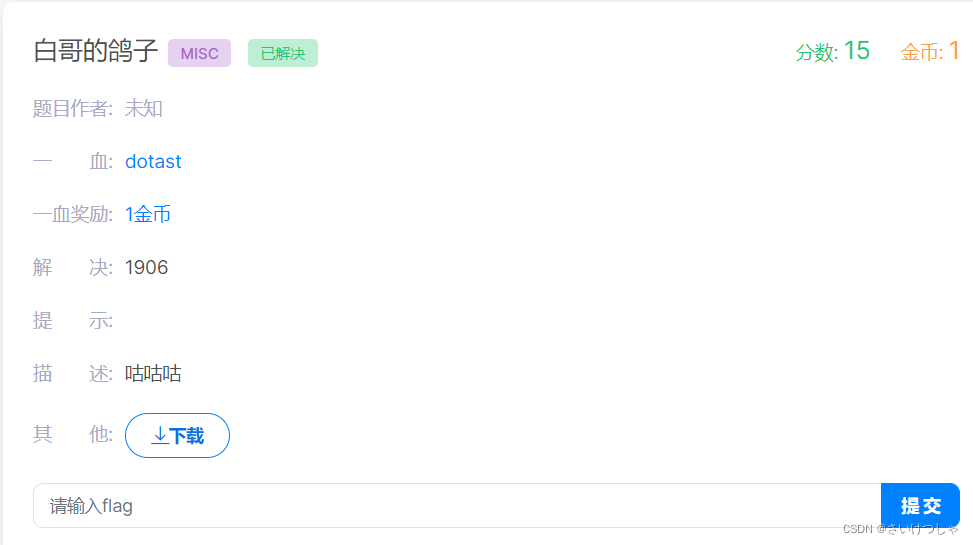

第二题:跳转提示

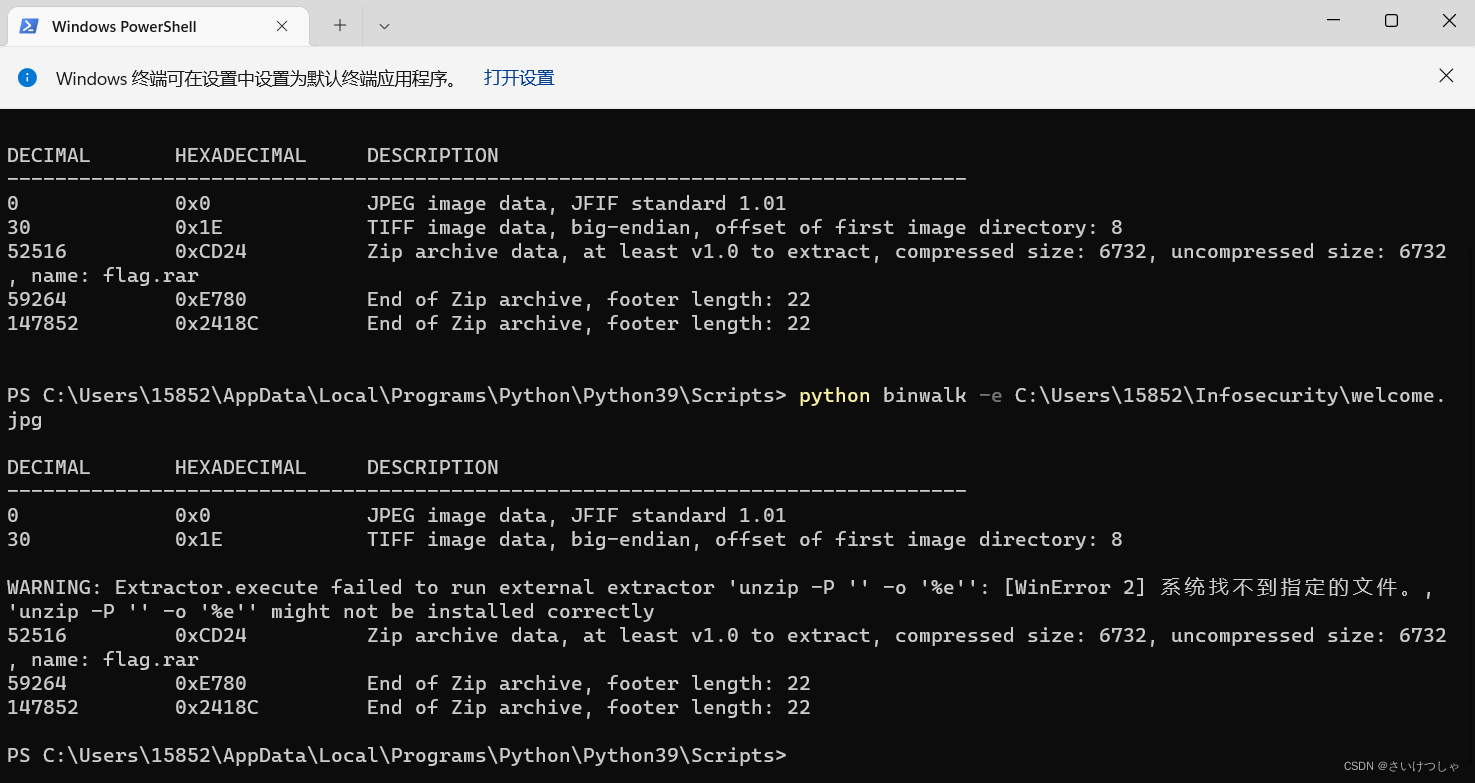

1、使用 binwalk 工具分析图片,发现是合成文件,且有一部分文件是 zip 压缩

包。

2、使用 binwalk 自动分离文件(-e)

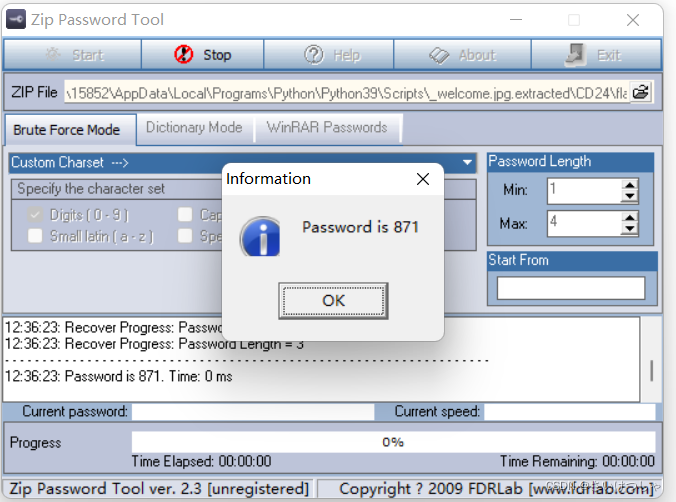

3.得到上述文件夹,点击进入是一个压缩包,将压缩包解压后得到一个压缩包flag.rar和一个提示.jpg. 解压 flag.rar 发现需要密码,使用暴力破解工具: http://www.zip-password-cracker.com/download.html解压密码破解得到 871.

在通过一两个步骤就能得到 flag。

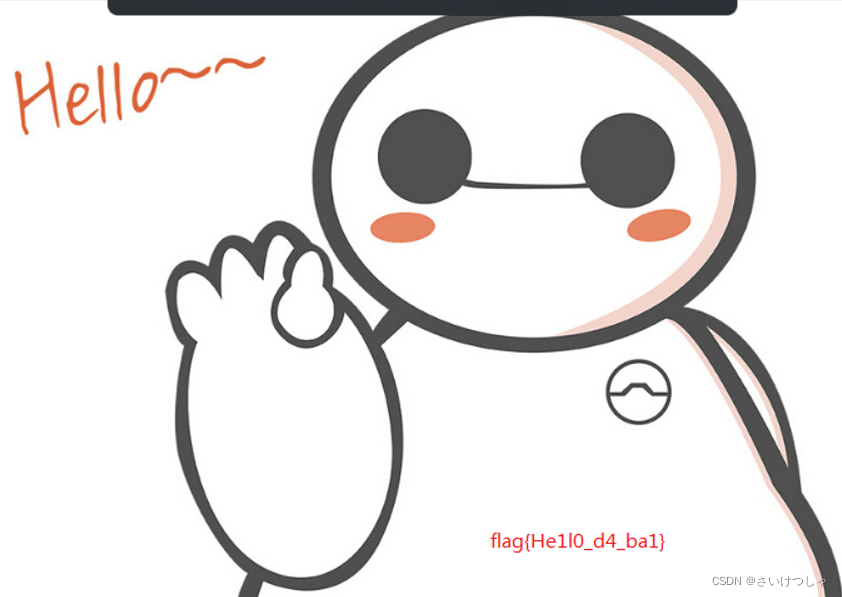

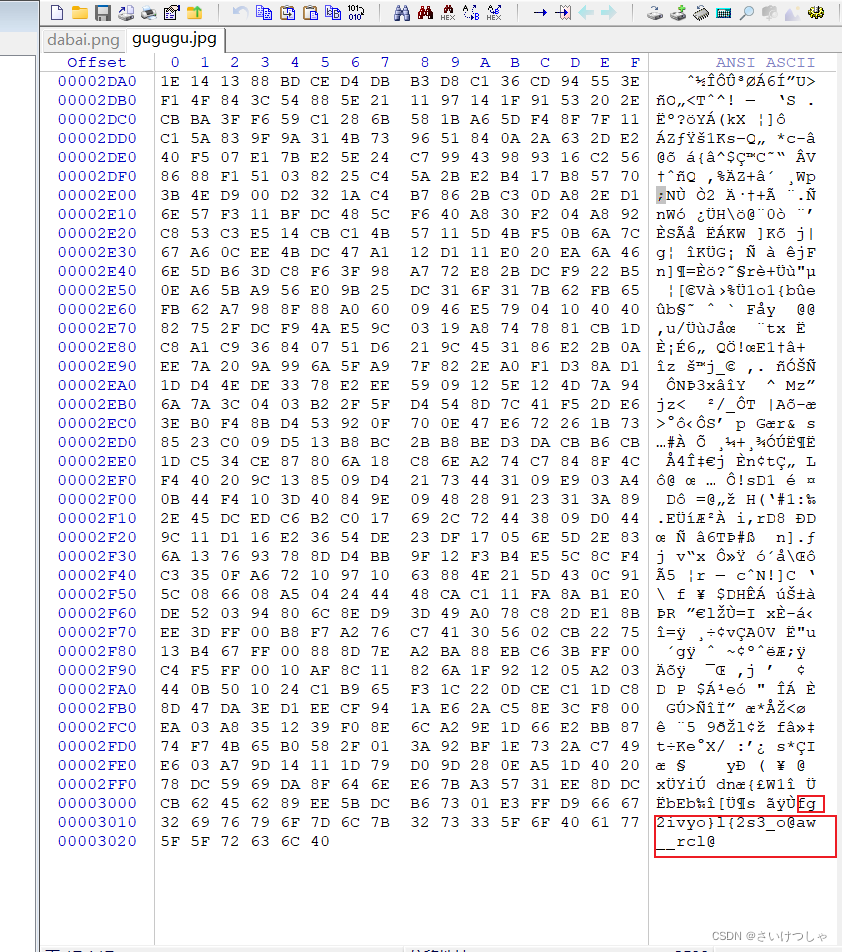

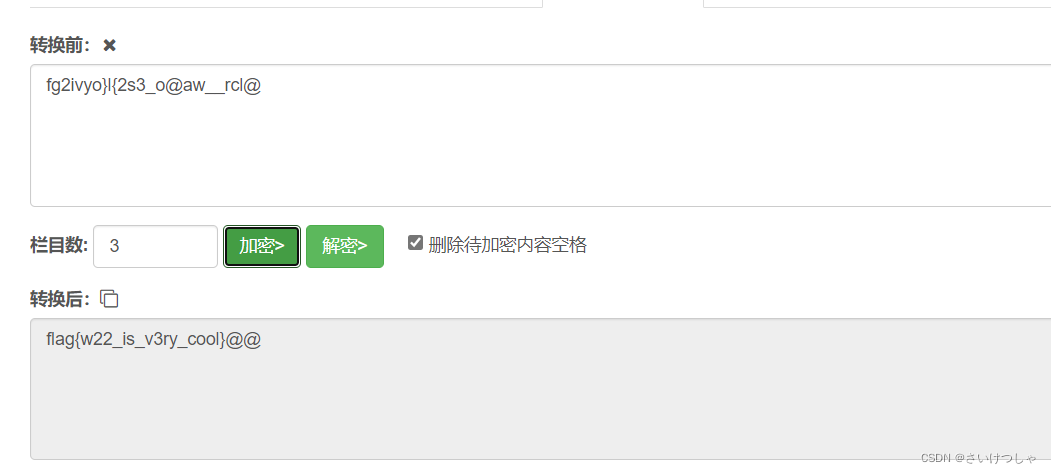

第三题:跳转提示

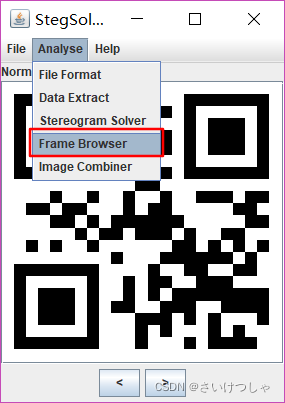

1、发现下载下来是一个 gif 图片,并且是会动的二维码,我们可以猜测 flag 很

有可能是藏在这些动的二维码里面,这个时候我们可以使用工具尝试分解 gif 里

面的数据

2、分离出来发现是 18 张不完整的 gif 图片,如果尝试每张去修复,工作量太大

了,这个时候我们尝试去使用stegsolve的帧浏览

3、这个时候可以清晰的看到每一张二维码,微信打开扫一下

4、每一张扫出一个字母,18 个字母拼凑起来就是 flag

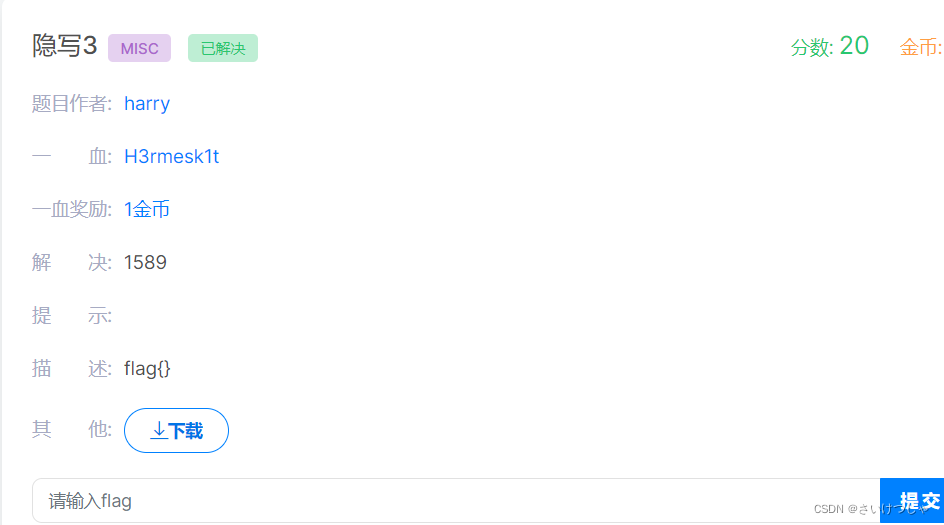

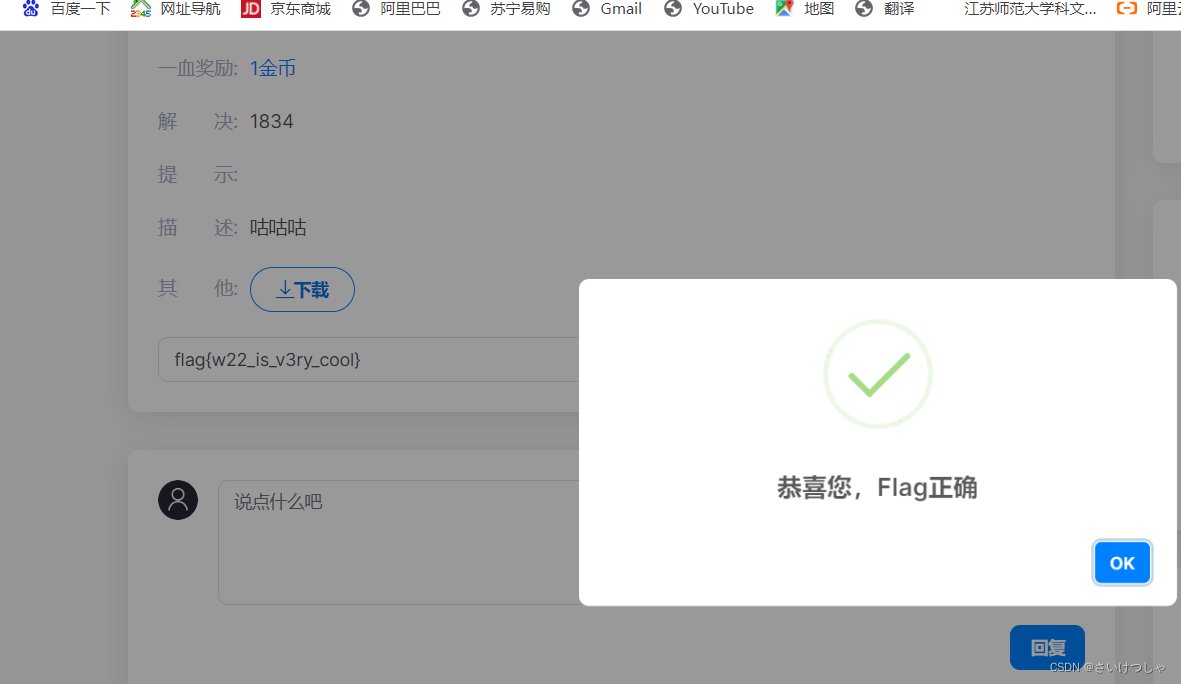

第四题:https://ctf.bugku.com/challenges/detail/id/16.html

解题思路省略,自己思考。(同实验一)

第五题:https://ctf.bugku.com/challenges/detail/id/14.html

请参看解题步骤: https://blog.csdn.net/wliiam/article/details/104034238

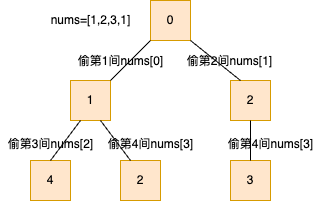

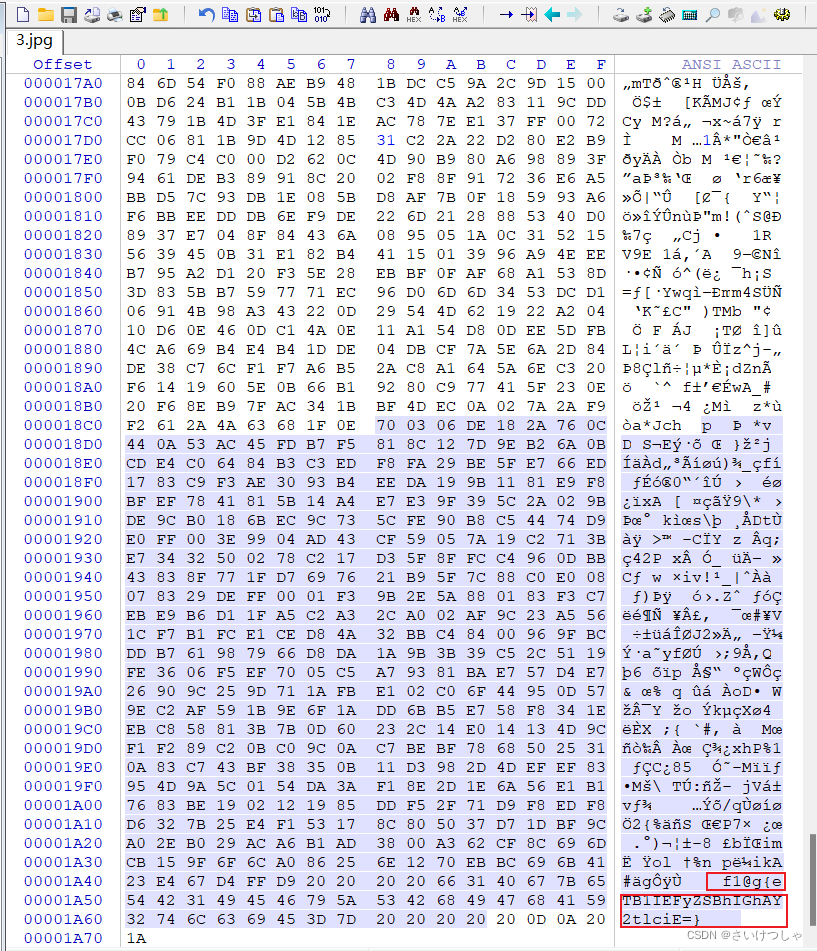

问答题:(1) 第一题中为什么就必须要修改 16-23 字节,而不修改其他地方呢?

https://www.cnblogs.com/lidabo/p/3701197.html

winhex修改png图片大小_weixin_34281477的博客-CSDN博客

文件头/文件署名域:89 50 4e 47 0D 0A 1A 0A

IHDR:00 00 00 0D 49 48 44 52

宽:00 00 01 F4

高:00 00 01 A4

CRC:08 06 00 00 00 CB D6 DF

而图片的大小是由宽度和高度负责,所以对应位数为16-23字节

这篇关于CTF隐写术挑战的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)