本文主要是介绍【PHP】crypt加密(不可逆),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

crypt(不可逆加密)

crypt ( string $str [, string $salt ] ) : string

参数

* str -- 待散列的字符串。

* salt -- 可选。用于增加被编码字符数目的字符串,以使编码更加安全。如果未提供 salt 参数,则每次调用该函数时会随机生成一个。

Warning:This function is not (yet) binary safe! (这个函数还不是二进制安全的!)

crypt() 函数返回使用 DES、Blowfish 或 MD5 算法加密的字符串。如果失败则返回一个小于 13 个字符并保证不同于 salt 的字符串。

在不同的操作系统上,该函数的行为不同,某些操作系统支持一种以上的算法类型。在安装时,PHP 会检查什么算法可用以及使用什么算法。

确切的算法依赖于 salt 参数的格式和长度。salt 可以通过增加由一个特定字符串与一个特定的加密方法生成的字符串的数量来使得加密更安全。

这里有一些和 crypt() 函数一起使用的常量。这些常量值是在安装时由 PHP 设置的。

- [CRYPT_SALT_LENGTH] - 默认的加密长度。使用标准的 DES 加密,长度为 2

- [CRYPT_STD_DES] - 标准的基于 DES 加密有 2 个字符的 salt,来自字母表 "./0-9A-Za-z"。在 salt 中使用无效的字符将引发函数失败。

- [CRYPT_EXT_DES] - 扩展的基于 DES 加密有 9 个字符的 salt,由 1 个下划线,后边跟 4 个字节的迭代次数和 4 个字节的 salt 组成。这些被编码为可打印字符,每个字符 6 位,最低有效字符优先。值 0 到 63 被编码为 "./0-9A-Za-z"。在 salt 中使用无效的字符将引发函数失败。

- [CRYPT_MD5] - MD5 加密有 12 个字符的 salt,以 $1$ 开始。

- [CRYPT_BLOWFISH] - Blowfish 加密有一个以 $2a$、$2x$ 或 $2y$ 开始的 salt,一个两位数的 cost 参数 "$",以及来自字母表 "./0-9A-Za-z" 中的 22 个字符。使用字母表以外的字符将引发函数返回一个长度为 0 的字符串。"$" 参数是以 2 为底的基于 Blowfish 散列算法的迭代次数的对数,必须在 04-31 范围内。在该范围以外的值将引发函数失败。

- [CRYPT_SHA_256] - SHA-256 加密有 16 个字符的 salt,以 $5$ 开始。如果 salt 字符串以 "rounds=<N>$" 开始,N 的数字值用于表示散列循环被执行的次数,这与 Blowfish 中的 cost 参数类似。默认的循环次数是 5000,最小值是 1000,最大值是 999,999,999。任何超出这个范围的 N 的值将会转换成最接近的边界值。

- [CRYPT_SHA_512] - SHA-512 加密有 16 个字符的 salt,以 $6$ 开始。 如果 salt 字符串以 "rounds=<N>$" 开始,N 的数字值用于表示散列循环被执行的次数,这与 Blowfish 中的 cost 参数类似。默认的循环次数是 5000,最小值是 1000,最大值是 999,999,999。任何超出这个范围的 N 的值将会转换成最接近的边界值。

在该函数支持多种算法的系统上,上面的常量如果支持则设置为 "1",否则设置为 "0"。

注释:没有相应的解密函数。crypt() 函数使用一种单向算法。

盐值salt

自定义盐值时:

当写有盐值时,取前两个字符为盐值(不足两个字符则返回*0):

$str = '123456';

$salt = "test";

echo crypt($str, $salt);

// 结果:teMGKvBPcptKo$str = '123456';

$salt = "abctest";

echo crypt($str, $salt);

// 结果:ab01FAX.bQRSU

不足两个字符时:

$str = '123456';

$salt = "a";

echo crypt($str, $salt);结果如下:

不写盐值时:

不写时会自动生成盐值。

$str = '123456';

$res = crypt($str);

echo $res;

// 结果:$1$W0YtLdHC$GCYyvP3n5G1lp0WzetQu.0此时应当使用 crypt() 得到的完整结果 $res 作为盐值进行密码校验,以此来避免使用不同散列算法导致的问题。(如上所述,基于标准 DES 算法的密码散列使用 2 字符盐值,但是基于 MD5 算法的散列使用 12 个字符盐值。)为了防止基于时间的攻击,PHP 5.6提供了一个更为安全的字符串比较方法hash_equals()

$str_input1 = "123456";

if (hash_equals($res, crypt($str_input, $res))) {echo "Password verified!";

} else {echo "Password failed!";

}

// 结果:Password verified!$str_input2 = "12345";

if (hash_equals($res, crypt($str_input, $res))) {echo "Password verified!";

} else {echo "Password failed!";

}

// 结果:Password failed!关于算法

那crypt是怎么根据盐值判断不同的算法呢?其实它是按照一定规则去匹配盐值,如果符合某个算法的规则,就表示使用哪种算法。我们逐一看下目前支持的几种算法。

1.标准DES(Standard DES)

在没有匹配到其他算法的情况下,则使用标准DES算法,此时取前两个字符为盐值(不足两个字符则返回*0):

echo crypt('rasmuslerdorf', 'rl');// 输出结果如下:

// rl.3StKT.4T8M盐值的字符必须是./0-9A-Za-z里的字符,否则会引起 crypt()失败(个人测了下,好像字符的范围要比文档里说的大)。

使用这个算法时,

$str只取前面8个字符,所以无论字符串有多长,如果前8个字符一样,在盐值一样的情况下,返回的哈希值也是一样的。

2.扩展DES(Extended DES)

以下划线_开头,后面紧接着4字节的迭代次数和4字节的盐值:

echo crypt('rasmuslerdorf', '_J9..rasm');// 输出结果如下:

// _J9..rasmBYk8r9AiWNc同样的,那8个字节的字符必须是./0-9A-Za-z里的字符。

3.MD5

以$1$开头,然后是12个字符以内的盐值:

echo crypt('rasmuslerdorf', '$1$rasmusle$');// 输出结果如下:

// $1$rasmusle$rISCgZzpwk3UhDidwXvin0其实例子里的$1$rasmusle$最后一位改成任何字符都不会影响结果,例如$1$rasmuslea和$1$rasmusle1得到的结果跟$1$rasmusle$是一样的,因为最后一位一定是$,没有的话会自动补上。例如$1$rasm会变成$1$rasm$,$1$会变成$1$$。

4.Blowfish

以$2a$、$2x$或者$2y$开头,然后是用于cost参数的两位数字,紧接着一个$字符,最后是22位./0-9A-Za-z范围里的字符:

echo crypt('rasmuslerdorf', '$2a$07$usesomesillystringforsalt$');// 输出结果如下:

// $2a$07$usesomesillystringfore2uDLvp1Ii2e./U9C8sBjqp8I90dH6hi两位数字用于表示Blowfish算法的迭代次数,是以2位底的对数,范围为04-31。在PHP 5.3.7版本之前,只支持$2a$作为前缀,5.3.7之后,增加了$2x$和$2y$两种前缀,用于解决一些安全性问题。如果使用5.3.7版本或以上,建议使用$2y$。

使用这个算法的时候,

$str最长支持72个字符,超过会被截掉。

5.SHA256

以$5$开头,然后是16个字符的盐值,盐值之前还可以使用rounds=<N>$的格式表明哈希的循环次数(N):

echo crypt('rasmuslerdorf', '$5$rounds=5000$usesomesillystringforsalt$');// 输出结果如下:

// $5$rounds=5000$usesomesillystri$KqJWpanXZHKq2BOB43TSaYhEWsQ1Lr5QNyPCDH/Tp.6rounds的默认值为5000,范围是1000到999,999,999,如果N不在这个范围里,会被截取到最接近的范围里。

PHP 5.3.2增加的算法,算法的实现基于Ulrich Drepper的实现。

6.SHA512

以$6$开头,然后是16个字符的盐值,盐值之前还可以使用rounds=<N>$的格式表明哈希的循环次数(N):

echo crypt('rasmuslerdorf', '$6$rounds=5000$usesomesillystringforsalt$');// 输出结果如下:

//$6$rounds=5000$usesomesillystri$D4IrlXatmP7rx3P3InaxBeoomnAihCKRVQP22JZ6EY47Wc6BkroIuUUBOov1i.S5KPgErtP/EN5mcO.ChWQW21rounds的默认值为5000,范围是1000到999,999,999,如果N不在这个范围里,会被截取到最接近的范围里。

PHP 5.3.2增加的算法,算法的实现基于Ulrich Drepper的实现。

如何判断支持哪种算法

crypt提供了以下的常量来标识是否支持某个算法(1表示支持,0表示不支持):

-

CRYPT_STD_DES

-

CRYPT_EXT_DES

-

CRYPT_MD5

-

CRYPT_BLOWFISH

-

CRYPT_SHA256

-

CRYPT_SHA512

关于输出结果

从上面的那些例子的输出可以看到,crypt方法输出的结果其实包含了盐值本身。所以我们能从输出结果的本身知道这个结果是使用哪个算法和什么盐值进行运算的。

另外,如果盐值包含了非法的字符,例如通常盐值都要求是./0-9A-Za-z范围里的字符,如果不是的话,crypt会返回结果*0。另外,在5.5.21之前的5.5分支版本以及5.6.5之前的5.6分支版本,如果$salt的值为*0,会返回一个使用DES算法的哈希值,而之后的版本则返回*1。

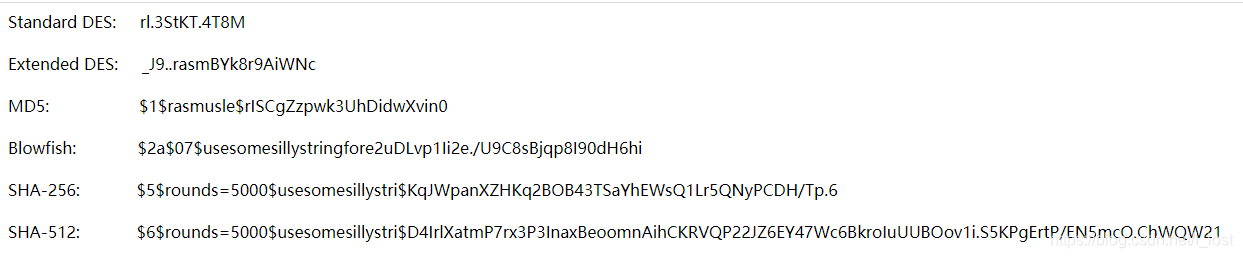

if (CRYPT_STD_DES == 1) {echo "Standard DES: " . crypt('rasmuslerdorf', 'rl');

}

if (CRYPT_EXT_DES == 1) {echo 'Extended DES: ' . crypt('rasmuslerdorf', '_J9..rasm') . "\n";

}

if (CRYPT_MD5 == 1) {echo 'MD5: ' . crypt('rasmuslerdorf', '$1$rasmusle$') . "\n";

}

if (CRYPT_BLOWFISH == 1) {echo 'Blowfish: ' . crypt('rasmuslerdorf', '$2a$07$usesomesillystringforsalt$') . "\n";

}

if (CRYPT_SHA256 == 1) {echo 'SHA-256: ' . crypt('rasmuslerdorf', '$5$rounds=5000$usesomesillystringforsalt$') . "\n";

}

if (CRYPT_SHA512 == 1) {echo 'SHA-512: ' . crypt('rasmuslerdorf', '$6$rounds=5000$usesomesillystringforsalt$') . "\n";

}结果如下:

参考:

https://www.php.net/manual/zh/function.crypt.php

https://www.runoob.com/php/func-string-crypt.html

https://segmentfault.com/a/1190000009219416

这篇关于【PHP】crypt加密(不可逆)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!