本文主要是介绍Blockchain-Enhanced Data Sharing With Traceable and Direct Revocation in IIoT 论文学习,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Blockchain-Enhanced Data Sharing With Traceable and Direct Revocation in IIoT

IEEE TRANSACTIONS ON INDUSTRIAL INFORMA TICS,2021

文章目录

- Blockchain-Enhanced Data Sharing With Traceable and Direct Revocation in IIoT

- Summary

- Research Objective(s)

- Background / Problem Statement

- Method(s)

- System Architecture

- Protocol Design

- Evaluation

- Security Proof

- Simulation Experiment

- Communication Overhead

- Storage Overhead

- Throughput of Blockchain

- Conclusion

- Notes

- References

Summary

Research Objective(s)

为了实现智能工厂数据的安全存储、访问控制、信息更新和删除,以及恶意用户的跟踪和撤销:在智能工厂工业物联网中提出了一种支持可追溯性和可撤销性的区块链增强安全访问控制方案。

Background / Problem Statement

目前,许多成熟的工业物联网云平台都可以为智能工厂服务。然而,由于工业物联网云平台的半可靠性特性,如何实现智能工厂数据的安全存储、访问控制、信息更新和删除,以及恶意用户的跟踪和撤销,成为一个亟待解决的问题。为了解决这些问题,本文在智能工厂工业物联网中提出了一种支持可追溯性和可撤销性的区块链增强安全访问控制方案:

区块链首先进行统一身份认证,并存储所有公钥、用户属性集和吊销列表。系统管理员生成系统参数,并向用户颁发私钥。域管理员负责制定域的安全策略和隐私保护策略,并执行域的加密操作。如果属性满足访问策略,且用户ID不在撤销列表中,则可以从边缘/云服务器获取中间解密参数。在决策双线性Diffie-Hellman (Decisional Bilinear Diffie-Hellman)假设条件下,恶意用户可以在各个阶段被跟踪和撤销,从而保证了系统的安全性,能够抵御多种攻击。

本文主要贡献:

- 首先,提出了一种基于属性的智能工厂访问控制方案,支持追溯和撤销。在DBDH假设下,它被证明是安全的。与其他方案相比,该方案公钥和私钥的大小更短,在公钥生成、数据加密和数据解密阶段的时间开销更小。

- 其次,使用区块链执行统一身份验证,并负责存储所有公钥、用户属性集和挂起列表。

Method(s)

System Architecture

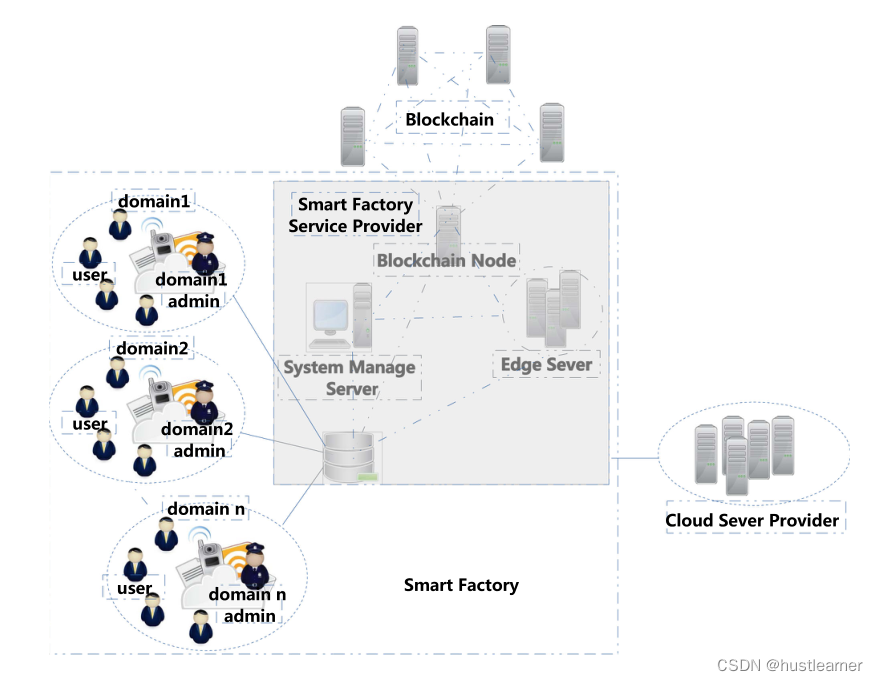

安全和保护隐私的SFBD共享系统的框架:

系统中有五个实体:Domain、Blcokchain、System Manage Server、Edge Server、Cloud Server Provider。

- Domain(域):智能工厂的基本管理单位,包括用户、设备、传感器和域管理员。生成构成SFBD的大量(所有类型的)数据。用户和管理员不仅可以访问自己域的数据,还可以访问来自其他域的数据。域管理员负责设置域安全和隐私保护策略,执行加密操作。受信任。

- Blockchain(区块链):区块链对智能工厂进行统一身份认证,所有用户必须在区块链上注册。区块链存储系统管理器、域管理器和用户的公钥,以及可跟踪列表。本文中的区块链是一个联盟链。

- System Manage Server(SMS,系统管理服务器):SMS是一个为用户提供智能工厂服务的工厂管理组织。SMS为整个系统生成公钥和主密钥,为用户生成私钥和证书。受信任。

- Edge Server(ES,边缘服务器):ES存储经过加密的工厂临时数据,用于策略匹配,为用户提供数据服务。如果策略匹配成功,则生成并发布解密参数。否则,它将不返回任何内容。受信任。

- Cloud Server Providert(CSP,云服务提供商):存储工厂历史加密数据,支持策略匹配,为用户提供数据服务。如果策略匹配成功,则生成并发布解密参数。否则,它将不返回任何内容。半信任。

安全模型什么鬼?

Protocol Design

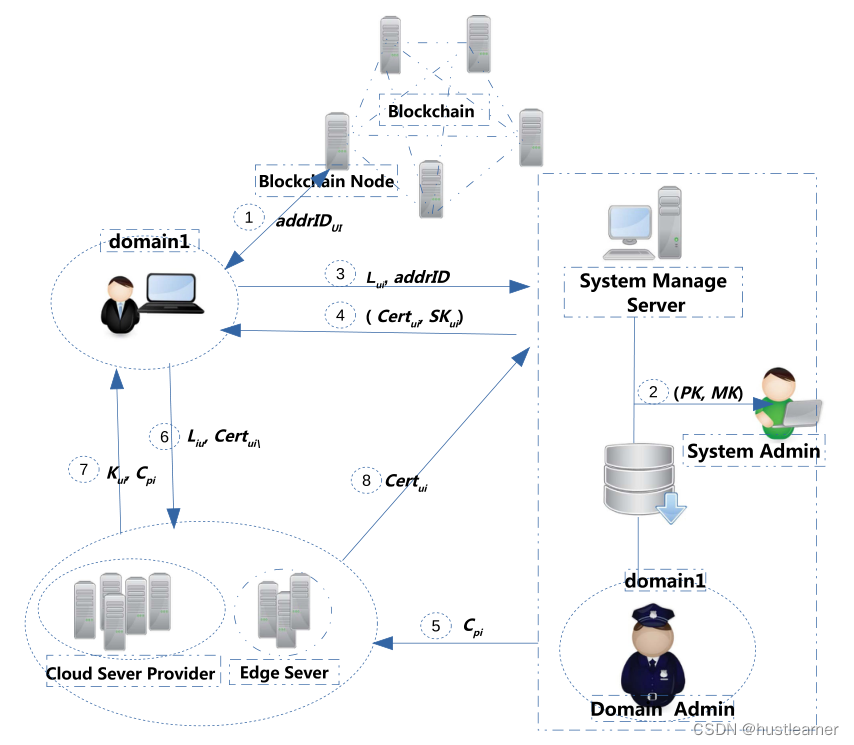

智能工厂系统的实现过程:

由9个阶段组成:初始化、系统设置、密钥生成、数据加密、数据解密、恶意用户跟踪、数据重加密、用户更新私钥、CSP或ES更新用户存储私钥。

- 初始化:在区块链上完成用户注册。首先,用户在区块链上注册,在用户侧设置账号password,获取账号公私钥对(pubKey, priKey)。然后,user获取根据pubKey生成的名为addrIDui的帐户地址,并将addrIDui发布到区块链。

- 系统设置:生成MK和PK。MK由系统管理员保密,PK被发送到区块链。同样为每个域管理员生成DMK和DPK。DMK由域管理员保密,DPK也被发送到区块链。

- 密钥生成:每个用户注册时,系统选择用户的Lui和addrIDui作为其输入参数。输出SKui和Certui。具体来说,一个用户可能在多个域中,因此其可以获得相应的域密钥。SKui将通过安全通道发送给用户。Certui将被公开并发布到区块链。

- 数据加密:根据域的访问策略,构造l×n加权访问控制矩阵M,其中l表示属性个数。如果密文是临时使用的或最近使用的,系统管理员将密文的摘要发送给ES,否则发送给CSP。

- 数据解密:ES或CSP通过TKui帮助用户完成许多复杂的计算。首先,对属性的密文项进行解密;然后,对域的密文项进行解密,如果一个人有多个域密钥,只选择相应的域密钥,这个阶段的解密由云服务器完成,用户只需要做简单的计算。

- 恶意用户跟踪:当用户被入侵导致数据泄露时,必须跟踪该恶意用户,并将其添加到撤销列表r中。

- 数据重新加密:当数据泄露时,可以使用数据头查询恶意数据,并将addrIDui添加到撤销列表中,对数据重新加密。当用户的私钥泄露时,首先找到用户的身份,然后重新加密域的密文。

- 用户更新私钥:系统管理器为每个用户生成TransSK,然后用户更新私钥DSKui和DSKGR。

- CSP或ES更新用户的存储私钥:当收到TransCloudSK时,CSP或ES更新用户的存储私钥。

Evaluation

Security Proof

Simulation Experiment

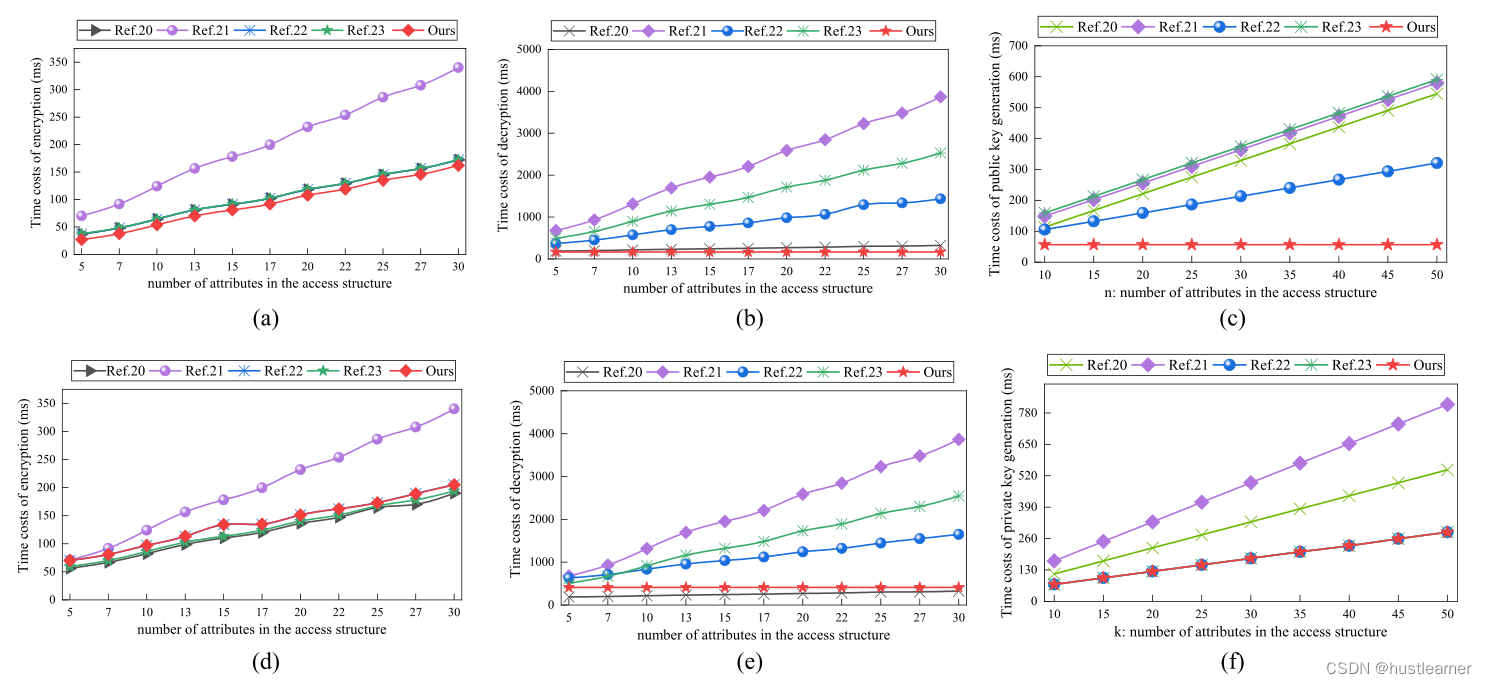

本文方案和其他论文提出的四种方案进行了对比,只有本文的方案可以提供用户跟踪。

对于模拟实验,文本在一台机器上运行100次线性对和指数运算,其中操作系统为Windows 8(64位,Intel Core i5 CPU, @2.4 GHz和4g RAM)。

Communication Overhead

x:公钥/私钥生成时间随访问结构中属性的数量:r。

y:加密/解密的时间成本。

| (a)r = 1时的加密成本 | (b)r = 1时解密的时间成本 | (c)生成公钥的时间成本 |

| (d)r = 3时加密的时间成本 | (e)r = 3时解密的时间成本 | (f)生成私钥的时间成本 |

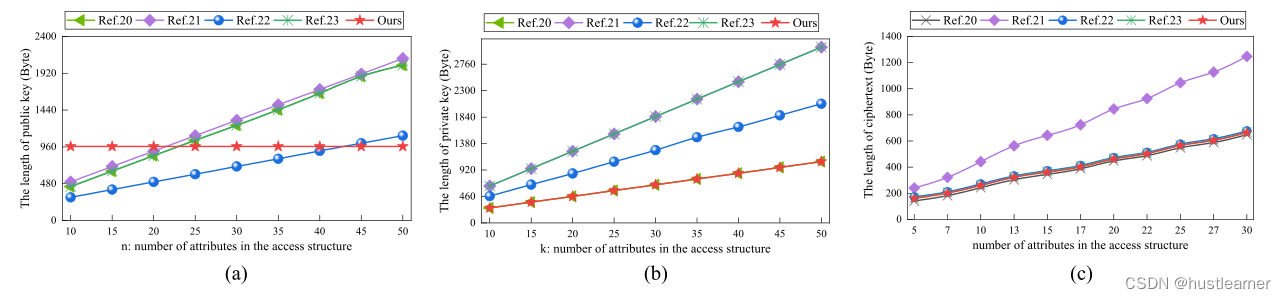

Storage Overhead

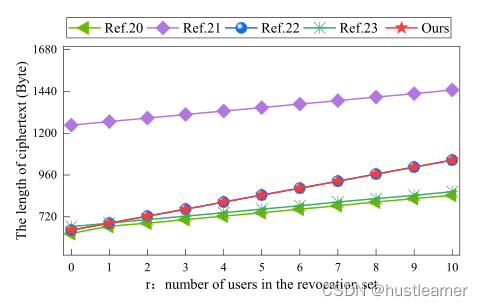

按属性数计算公钥/私钥/密文的存储开销。

| (a)公钥的存储开销 | (b)私钥的存储开销 | (c)密文的存储开销 |

密文的存储开销与撤销集中的用户数量的关系:

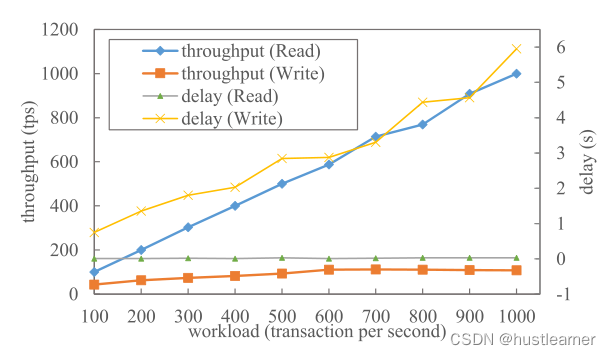

Throughput of Blockchain

所谓的区块链吞吐量是每秒可以处理的事务(访问)数量。

选择以太坊私有链作为建设方案中区块链的平台。操作环境为Ubuntu Linux 18.04LTS, Intel core8565u CPU × 4 1.80 GHz,内存8gb。

实验中我们测试了智能工厂中区块链的两种接入情况:

- 智能工厂中的大量应用程序从区块链读取数据;

- 智能工厂中有大量的应用程序与区块链进行事务处理,并向区块链写入数据。

实验中使用的每秒事务数从100到1000,实验结果是平均10次运行。

当在区块链中执行READ操作时,本文的系统可以提供高吞吐量和低延迟,在区块链中执行WRITE操作时吞吐量和时延都是可以接受的。

Conclusion

在工业物联网中,智能工厂数据在云端的安全存储和共享对于不同的系统和用户来说是一个相当大的挑战。在本文中,我们提出了一个增强的安全访问控制方案,该方案支持基于用户身份的可跟踪性和撤销性。在该方案中,生成唯一的身份参数并嵌入到私钥生成阶段,以识别和抵御合谋攻击。解密密钥可以由具有满足访问策略的属性且不在撤销列表中的用户计算。恶意用户可以根据跟踪列表进行跟踪并直接撤销。未来的研究潜在方向包括针对不同用户泄漏行为的部分而非完全撤销,以及对直接撤销模式实施细粒度限制。

Notes

References

这篇关于Blockchain-Enhanced Data Sharing With Traceable and Direct Revocation in IIoT 论文学习的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!