本文主要是介绍scapy中sniff怎么设置只捕获DNS流量?,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

现在自己要做一个分析DNS的程序,需要借助到scapy的sniff函数实时捕获网卡上的DNS流量,实现原理是需要设置sniff函数中的filter参数端口为53,因为DNS的端口为53

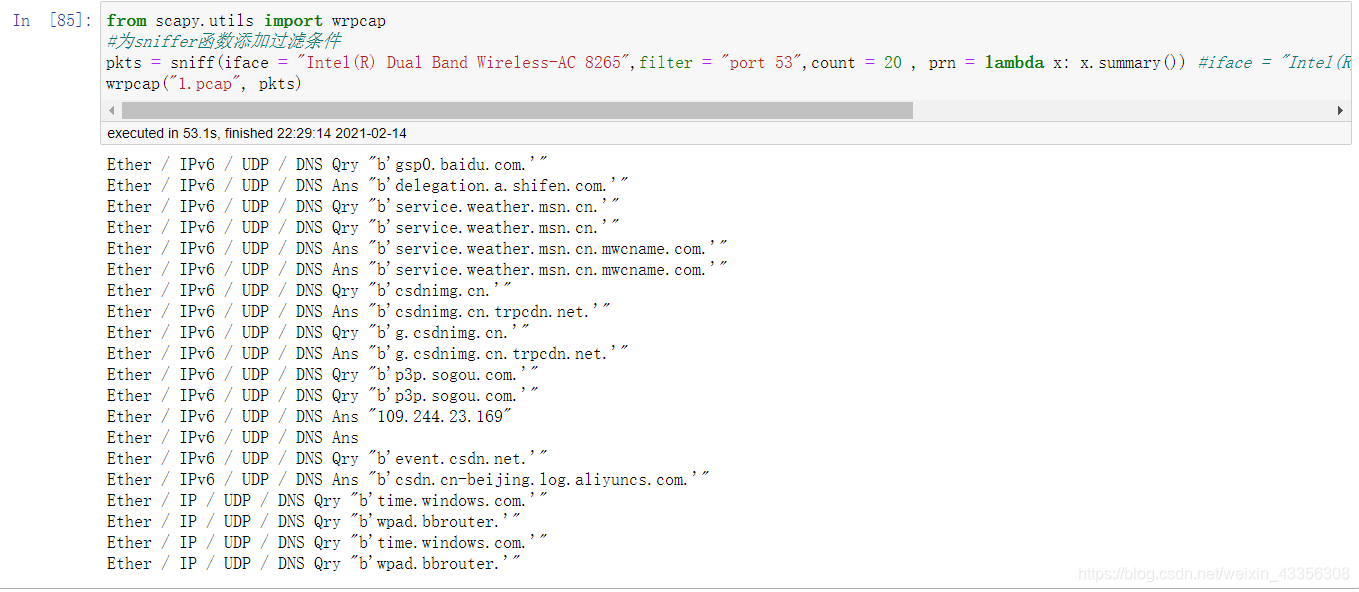

pkts = sniff(iface = "Intel(R) Dual Band Wireless-AC 8265",filter = "port 53",count = 20 , prn = lambda x: x.summary())

想到这样过滤的思路如下:

之前自己经过上网查询后,知道了sniff中的filter参数属于BPF语法(跟wireshark过滤语法相同),在wireshark中设置“捕获过滤器”语法也能照搬。(所以后面也会用wireshark设置“捕获过滤器”语法举例子)

filter的用法

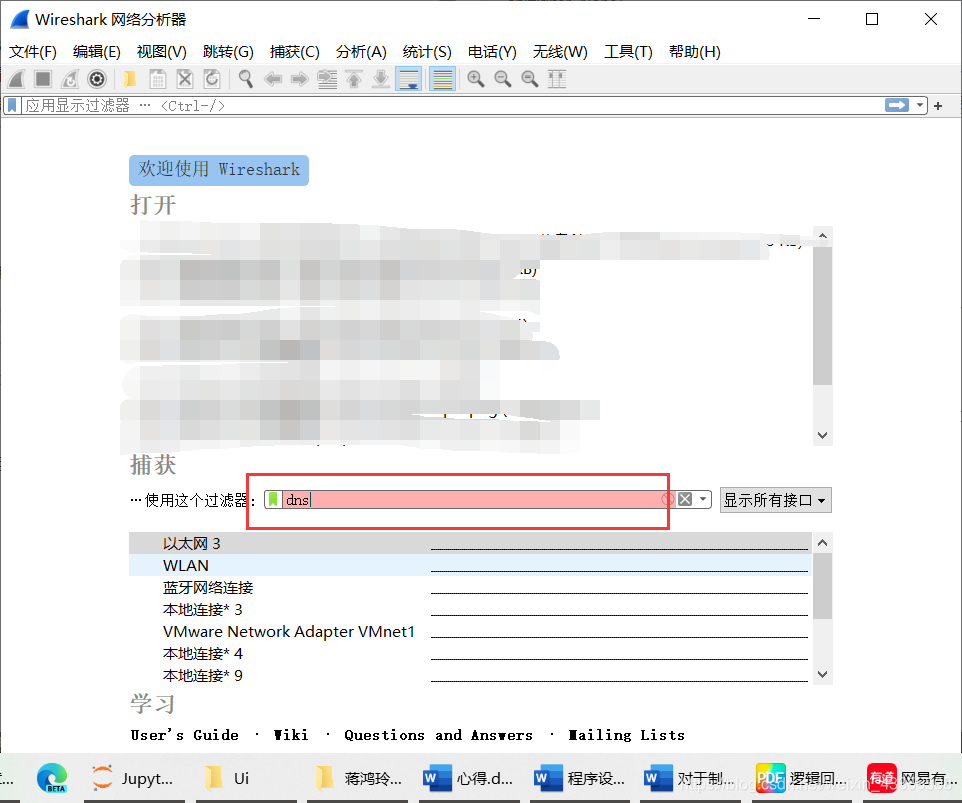

但是发现协议中并没有"DNS"这个协议,自己如果直接设置 dns过滤器,显示无法设置,如下:(为了演示直观,展示了Wireshark界面,而不是sniff函数,两者的过滤语法是相同的)

后来从这篇博文中获得灵感,

Wireshark使用教程(因为其中也会用到BPF语法)

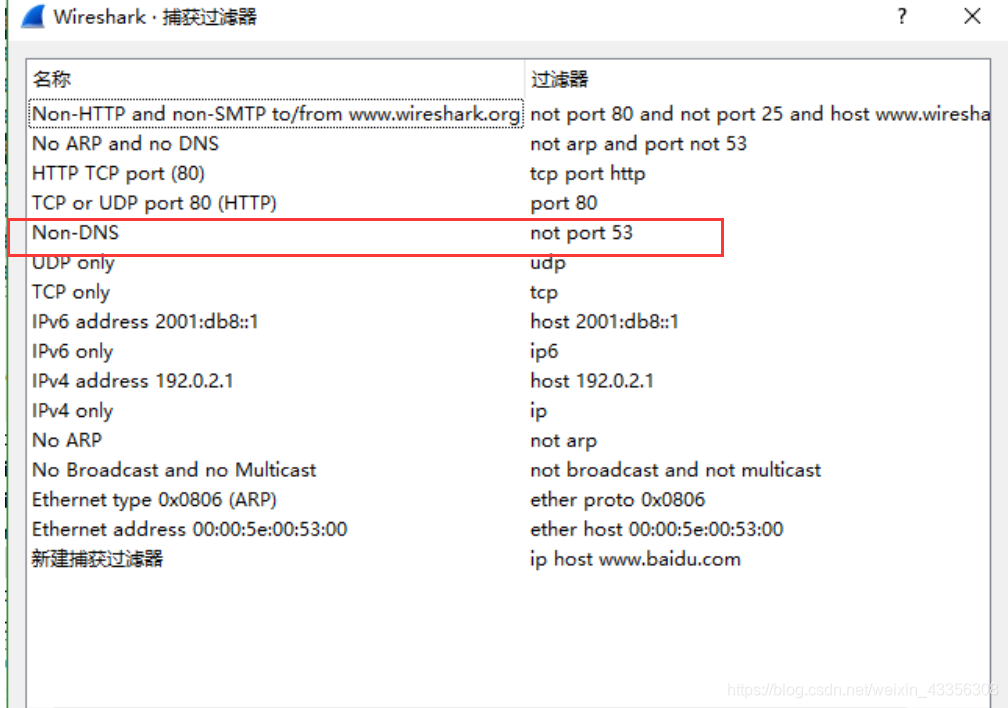

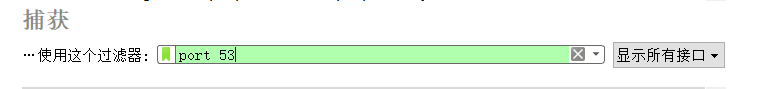

我们知道DNS所占端口号是53,意思是只要设置过滤出端口号为53的流量记录,就相当于过滤出协议为DNS的流量,所以如下设置:

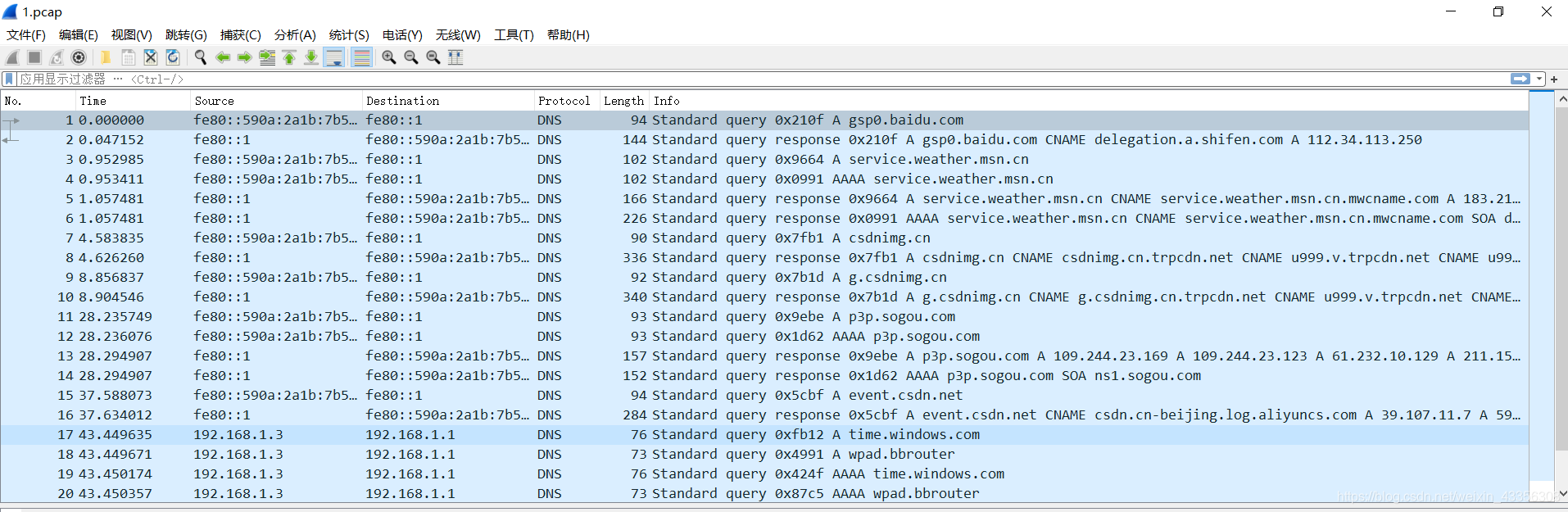

捕获流量均为DNS

同理,在sniff的filter中也这么写,

其中

wrpcap("1.pcap", pkts)

这句可以把抓到的流量,存储为1.pcap文件,

pkts = sniff(iface = "Intel(R) Dual Band Wireless-AC 8265",filter = "port 53",count = 20 , prn = lambda x: x.summary())

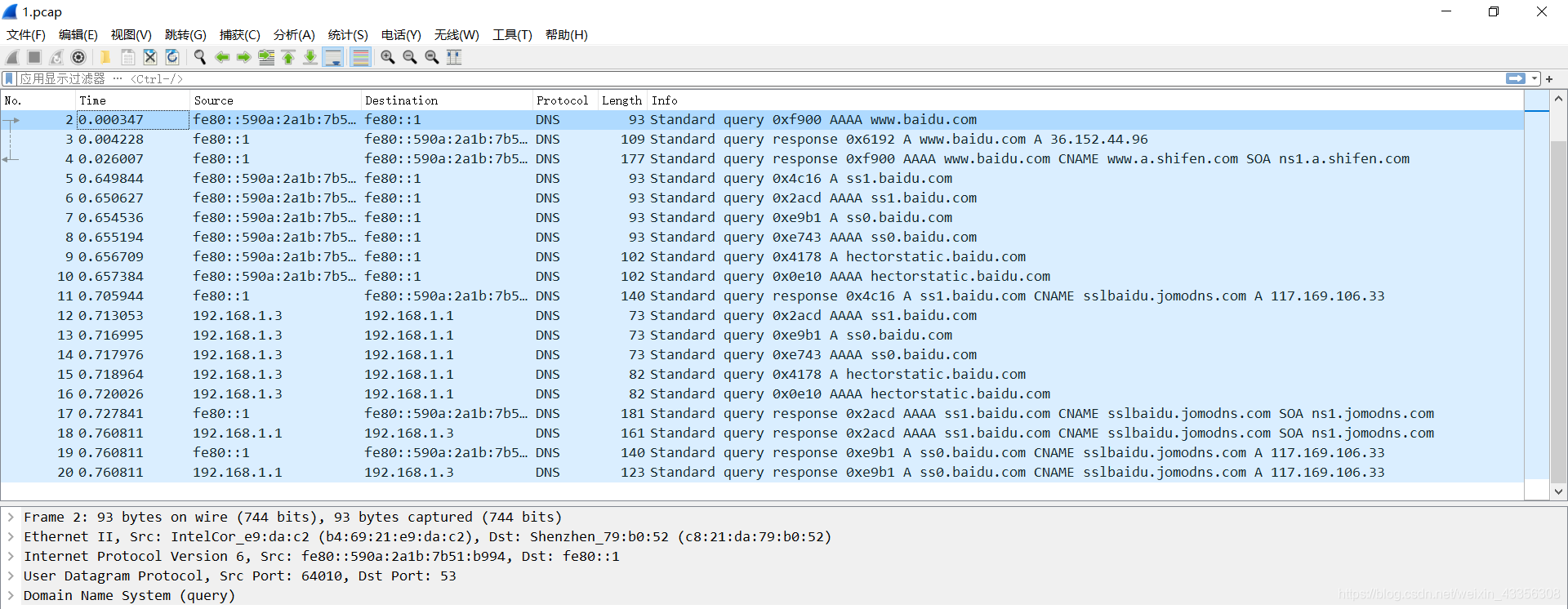

用Wireshark打开pcap文件,验证确实全部都为DNS流量

这篇关于scapy中sniff怎么设置只捕获DNS流量?的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!