本文主要是介绍ME60旁挂核心实现WLAN业务员的Portal和RADIUS认证/多运营商出口选路,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

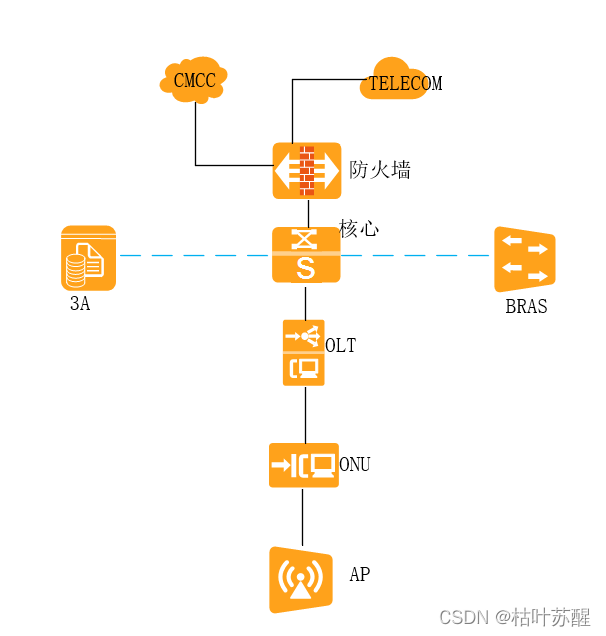

1.客户现网结构如下:AP-ONU-OLT-CORE-FW-ISP(核心板随AC)

2.因现场基站信号较差,解决方案为增加城市热点。

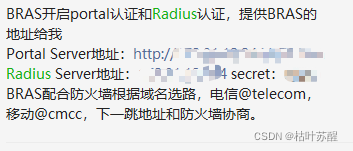

接到调试通知如下通知,

#用户登录输入账号密码,选择运营商,radius服务器会下发不同domain的域名给bras,bras通过domain中user-group来做出口选路#

小白一枚,公司主做光网络的,之后去现场了解到客户新增3A服务器旁挂核心,因现网核心运营业务较多,将业务迁移至bras不方便,遂按旁挂核心做业务,望大神指错。

核心:S12700 V200R019C00SPC500

BRAS: ME60 V800R010C10SPC500

(核心是2台S12708虚拟化,ME60只有一台,起初考虑到如在ME60上做业务会出现单点故障,但核心又默认运行在统一模式,不能使用user-group选路,ucl-group也不能区分domain,多次联系400也没有解答。同时设备不能重启升级,而且也担心重启之后,万一出现个别业务起不来或者单板故障起不来,所以才有了这个奇诡的拓扑。)

①那么至此,只能将ME60插电开机,怼上光模块,怼上跳线,硬件调测,链路调测,然后开telnet

-------------------------以下参数按实际需求调整-----------------------------------------------------------------------

system-view

telnet server enable

telnet server-source -i { interface-type interface-number | interface-name }//指定Telnet服务器的源接口,不同版本略有区别

user-interface maximum-vty 21 //配置可以同时登录到ME设备的VTY类型用户界面的最大个数。

user-interface vty 0 20

authentication-mode password

user privilege level 3

set authentication password cipher ******* //*******密码

idle-timeout 300 0 //闲置切断时间

---------------------------------------------------------------------------------------------------------------------------------

②因为菜,中间走了不少弯路,华为的教程看着有点晦涩,核心过保,me60来路不明,所以400的支持上也没有多少,直到看到了以下文章,才决定继续往下调。H3C SR8804-X(BRAS)多运营商出口选路配置解析 - 简书 (jianshu.com)

############################################################################核心上新建一个SSID用来做测试,新建一个地址池,新建一个业务vlan 3000,直接转发模式,二层隔离。

同时将对应vlan下发olt/onu,测试终端能够获取到IP地址。

这些常规操作就不分享了。

###########################################################################

③华为参考文档配置二层IPoE接入(Web+MAC认证) - ME60 V800R011C10 配置指南 - 用户接入 02 - 华为 (huawei.com)

ME60 多出口重定向(策略路由)的两种选路配置方法- 华为 (huawei.com)

③配置二层IPoE接入,核心上透传业务vlan 3000,删除测试用地址池

ME60:

----------------------------按实际需求起地址池-------------------------------------------------------------------------

ip pool vlan3000 bas local

gateway 172.16.1.1 255.255.255.0

section 0 172.16.1.2 172.16.1.200

dns-server 221.131.143.69 218.2.135.1 112.4.0.55

option 43 ip 172.16.1.1 //可能不需要

------------------配置RADIUS服务器组----------------------------------------------------------------------------------

radius-server group d

radius-server authentication 192.168.8.249 1812 //端口号和radius服务器厂商确认

radius-server accounting 192.168.8.249 1813 //端口号和radius服务器厂商确认

radius-server type standard

radius-server shared-key-cipher Root@1234 //秘钥和radius服务器厂商确认

commit

quit

--------------------------------AAA方案-----前域不认证不计费/后域认证计费-------------------------------------

authentication-scheme auth authentication-mode radius accounting-scheme acct accounting-mode radius authentication-scheme nauth authentication-mode none accounting-scheme nacc accounting-mode none

-----------------------证前域pre-web--------------------------------------------------------------------------------------

user-group web-before

aaa

http-redirect enable

domain pre-web

authentication-scheme nauth

accounting-scheme nacc

ip-pool vlan3000

user-group web-before

web-server 192.168.8.251 //同radius服厂商上确认

web-server url http://192.168.8.251 //同radius服厂商上确认,如果测试中出现系统繁忙,需检查实际弹出的重定向的URL

web-server url-parameter //portal重定向携带的参数需要同radius厂商确认

web-server redirect-key user-mac-address wlanusermac

web-server redirect-key mscg-ip wlanacip

web-server redirect-key user-ip-address wlanuserip

web-server redirect-key mscg-name wlanacname

--------Web认证服务器---------------------------------------------------------------------------------------------------

web-auth-server enable

web-auth-server source interface GigabitEthernet1/0/0.2010 //这里设定的子接口与3A服务器同网段,并告知3A服务器做

web-auth-server 192.168.8.251 port 50100 key cipher webvlan // 地址,端口,密码同radius服厂商上确认,端口不确定可以用50100或者50200测试

-----------ACL规则----------------------------------------------------------------------------------------------------------

acl number 6004 //前域拒绝所有未认证的流量

rule 3 permit ip source user-group web-before destination user-group web-before

rule 5 permit ip source user-group web-before destination ip-address any

acl number 6005 //放行到DNS和3A服务器的流量

rule 5 permit ip source user-group web-before destination ip-address 192.168.8.251 0

rule 10 permit ip source ip-address 192.168.8.251 0 destination user-group web-before

rule 15 permit ip source user-group web-before destination ip-address 192.168.8.252 0

rule 20 permit ip source ip-address 192.168.8.252 0 0 destination user-group web-before

rule 25 permit ip source user-group web-before destination ip-address 127.0.0.1 0

rule 30 permit ip source ip-address 127.0.0.1 0 destination user-group web-before

acl number 6008 //HTTP重定向

rule 5 permit tcp source user-group web-before destination-port eq www

rule 10 permit tcp source user-group web-before destination-port eq 8080

rule 20 permit ip source user-group web-before

rule 25 permit udp source user-group web-before

rule 30 permit tcp source user-group web-before destination ip-address any

//紫色字体部分配置非必要

traffic classifier web-be-permit

if-match acl 6005

traffic classifier web-be-deny

if-match acl 6004

traffic classifier redirect

if-match acl 6008

traffic behavior perm1

permit

traffic behavior deny1

deny

traffic behavior redirect

http-redirect plus

traffic policy web

share-mode

classifier web-be-permit behavior perm1

classifier redirect behavior redirect

classifier web-be-deny behavior deny1

traffic-policy web inbound //在全局下应用策略

---------------------------------------------------------------------------------------------------------------------------------

user-group cmcc

user-group telecom

domain cmcc

authentication-scheme auth

accounting-scheme acct

radius-server group d

policy-route 1.1.1.1 //运营商选路

user-group cmcc

domain telecom

authentication-scheme auth

accounting-scheme acct

radius-server group d

policy-route 2.2.2.2 //运营商选路

user-group telecom

//policy-route这里似乎是失效的,具体原因未知,和400确认过,一般不用policy-route,需要用策略路由做下一跳。一开始是不知道的,这里先接着往下做配置做上线测试。

------------------------BAS口下配置------------------------------------------------------------------------------

interface GigabitEthernet1/0/0.3000

user-vlan 3000 //核心透传vlan3000

bas

#

access-type layer2-subscriber default-domain pre-authentication web-before //认证后域可以不用

dhcp session-mismatch action offline

authentication-method web

user detect retransmit 2 interval 32 //用户异常下线防护

-------------测试-------------------------------------------------------------------

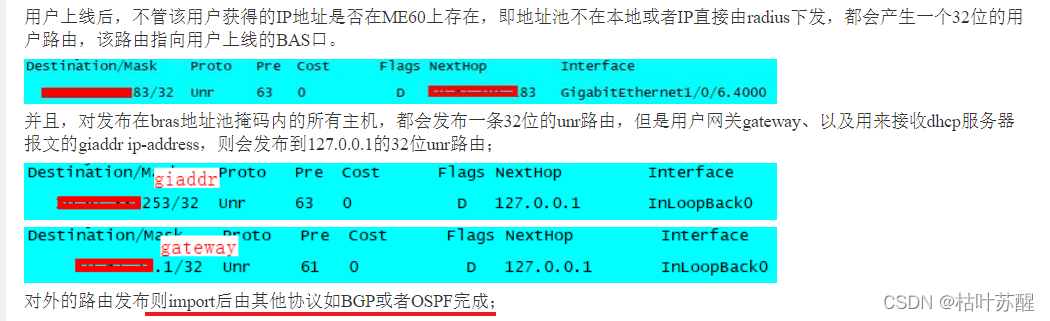

①至此终端连接无线,能够获取ip,但是没有路由,所以认证页面不能主动快速弹出,无奈400,这里要感谢400小姐姐提示的UNR路由。

unr路由产生场景(20200820更新) (huawei.com)

②添加对应路由,portal页面可以正常弹出,然后又发现了一个坑,出口选路没有实现,无奈用方法二测试成功。

防火墙侧:

G1/0/1 192.168.31.2/24 cmcc

G1/0/2 192.168.32.2/24 telecom

ME60侧策略路由:

acl number 6100

rule permit ip source user-group cmcc

quit

acl number 6101

rule permit ip source user-group telecom

quit

traffic classifier 6100

if-match acl 6100

traffic classifier 6101

if-match acl 6101

traffic behavior 6100

redirect ip-nexthop 192.168.31.2

quit

traffic behavior 6101

redirect ip-nexthop 192.168.32.2

quit

traffic policy web

classifier 6100 behavior 6100

classifier 6101 behavior 6101

interface GigabitEthernet1/0/0.2033 //核心上放行对应vlan到防火墙

vlan-type dot1q 2033

ip address 192.168.31.3 255.255.255.0

interface GigabitEthernet1/0/0.2034 //核心上放行对应vlan到防火墙

vlan-type dot1q 203

ip address 192.168.32.3 255.255.255.0

防火墙侧做nat,并为对应流量选择下一跳 ,自此出口选路应该可以正常生效。

-----------------------------其他----------------------------------------------------------------------------------

和3A服务器对接其他内容,未测试,思路如下。

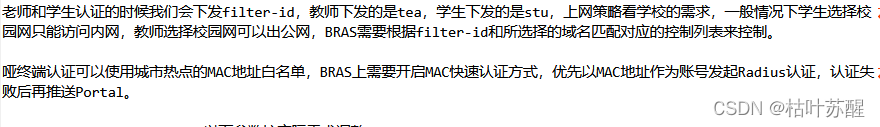

①filter-id = user-group

一个域下只能携带一个user-group,同一个user-group可以用在多个domain下;这个功能需要3A服务器下发带域和user-group功能实现

②mac认证

认证前域mac-auth,Web认证域pre-web,认证后域cmcc和telecom(不动)

radius-server group d radius-attribute include hw-auth-type radius-server attribute translate radius-attribute translate extend hw-auth-type vendor-specific 2011 109 access-request account

authentication-scheme mac-auth

authening authen-fail online authen-domain pre-web

domain mac-auth radius-server group d authentication-scheme mac-auth accounting-scheme acct ip-pool vlan3000 mac-authentication enable

BAS接口修改 access-type layer2-subscriber default-domain pre-authentication mac-auth

-----------问题------------------------------------------------------------------------------

①radius认证超时---检查路由

②系统繁忙---检查与3A服务器对接参数

如果还有其他问题,可以参考华三的一些配置思路来处理

ME60的操作思路和olt挺像,部分命令需要commit生效

③认证前域需要能够访问自服务网页

acl number 6005 //放行自服务

rule permit ip source user-group web-before destination ip-address 自服务ip 0

rule permit ip source ip-address 自服务ip 0 destination user-group web-before

那么问题就出现了,在认证后域是无法访问自服务,还需要放行后域访问自服务ip

rule permit ip source user-group cmcc destination ip-address 自服务ip 0

rule permit ip source ip-address 自服务ip 0 destination user-group cmcc

rule permit ip source user-group telecom destination ip-address 自服务ip 0

rule permit ip source ip-address 自服务ip 0 destination user-group telecom

---------------ME60排错操作步骤----------------------------------------------------------------

- 可使用以下命令查看配置信息。

- 执行命令display portal [ interface vlanif interface-number ],查看VLANIF接口下Portal认证的配置信息。

- 执行命令display web-auth-server configuration,查看Portal认证服务器相关的配置信息。

- 执行命令display server-detect state [ web-auth-server server-name ],查看Portal服务器状态信息。

- 执行命令display user-group [ group-name ],查看用户组的配置信息。

- 执行命令display access-user user-group group-name,查看用户组内上线用户的信息。

- 执行命令display static-user [ domain-name domain-name | interface interface-type interface-number | ip-address start-ip-address [ end-ip-address ] | vpn-instance vpn-instance-name ] *,查看静态用户的信息。

- 执行命令display portal quiet-user { all | server-ip ip-address | user-ip ip-address },查看Portal认证静默用户信息。

- 执行命令display portal user-logout [ ip-address ip-address [ vpn-instance vpn-instance-name ] ],查看Portal认证用户的下线临时表项信息。

- 执行命令display aaa statistics access-type-authenreq,查看认证请求数。

- 执行命令display portal free-rule [ rule-id ],查看portal认证用户的免认证规则。

- 执行命令display url-template { all | name template-name },查看URL模板的配置信息。

这篇关于ME60旁挂核心实现WLAN业务员的Portal和RADIUS认证/多运营商出口选路的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!