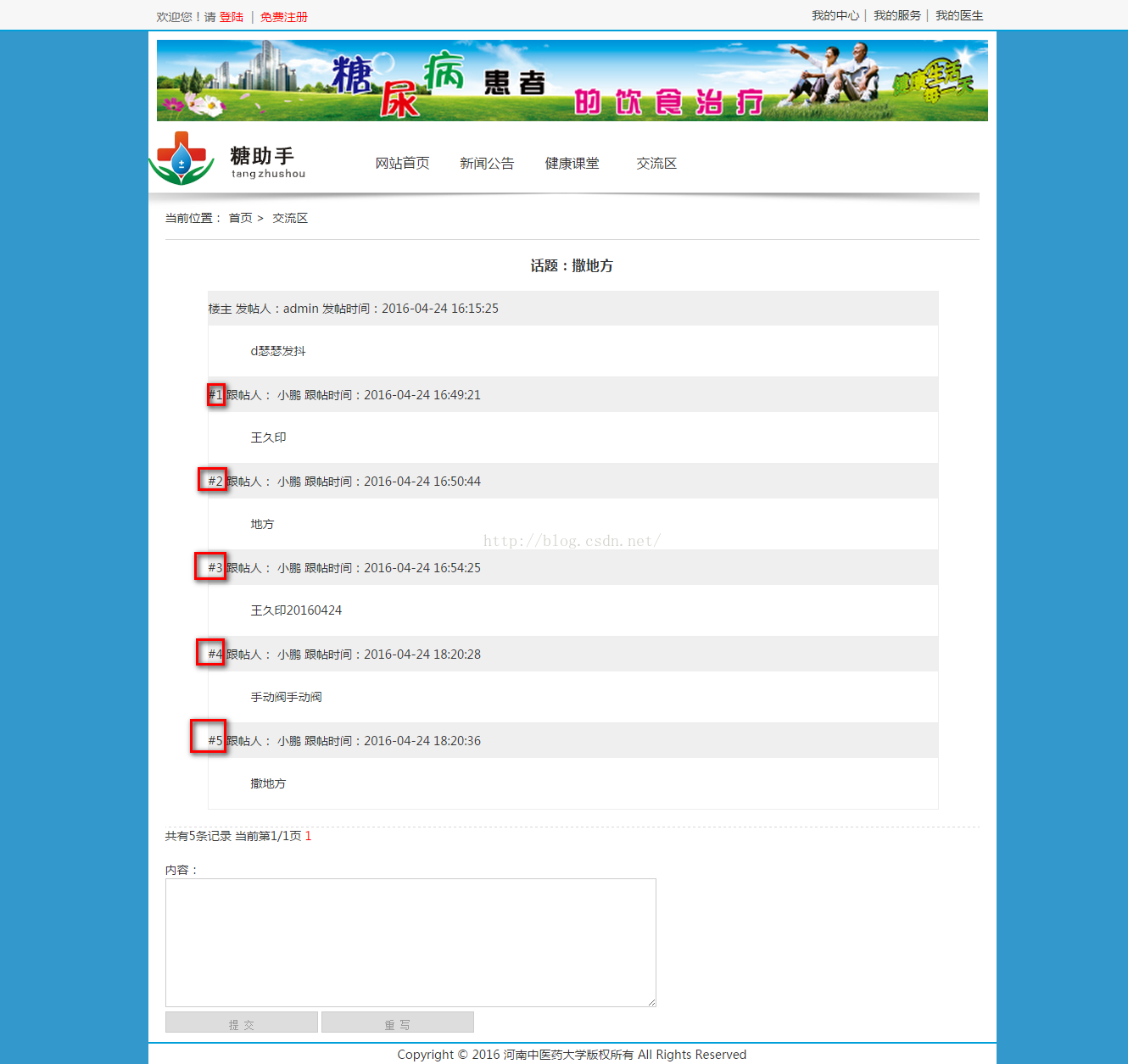

本文主要是介绍【BugKu-CTF论坛writeup(杂项)】就五层你能解开吗,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

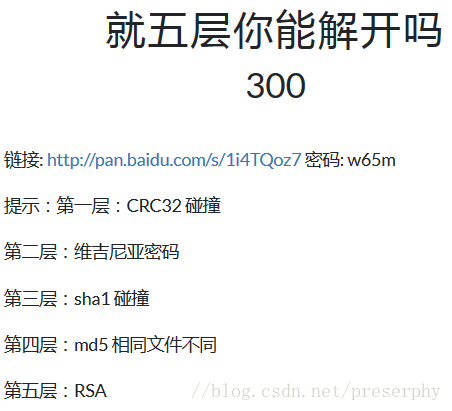

在网盘里下载下来一个压缩包文件。然后开始根据提示来做。

==========================================================================

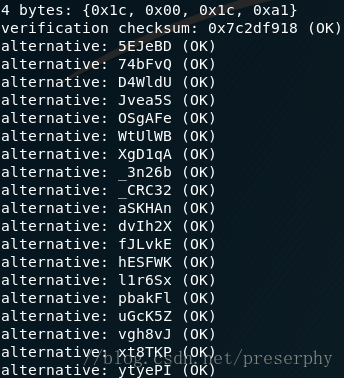

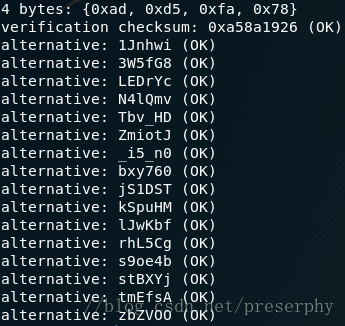

第一层:CRC32碰撞

借助了网上大神的脚本,附github链接https://github.com/theonlypwner/crc32

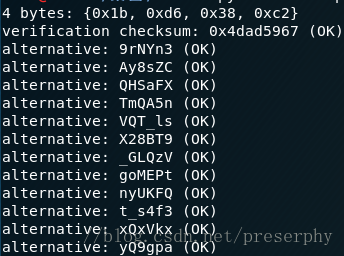

碰撞结果如下

从里面选取有意义的字符串连接起来。发现可以连成_CRC32_i5_n0t_s4f3

输入密码解压。解压成功。

第二层:维吉尼亚密码

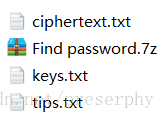

继续解压里面的压缩包。得到下面几个文件

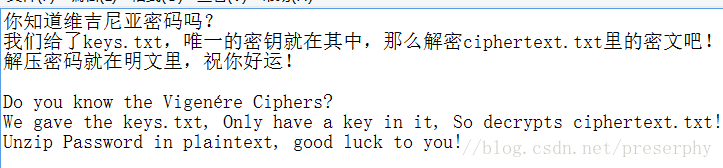

先看一下tips

百度了一下维吉尼亚密码。可以知道维吉尼亚密码就是由单一的凯撒密码演变过来的多表查询密码,具体的加解密方式百度百科就有,很简单,这里不再赘述。破解的脚本网上也有很多,也可以自己写,这里就不放出来了。

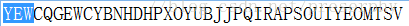

我们来看一下密文。开头是三个字母的单词,常用的三个字母的单词作为开头的就是the、her、she、his、but、and等等,我试了一下,假如rla对应的明文是the,那么它的密钥就是YEW。

找到了一串以YEW开头的密钥 ,试着用这个密钥破解一下。果然解出来了一段有意义的文字

,试着用这个密钥破解一下。果然解出来了一段有意义的文字

用这个密码进行解密压缩包,成功。

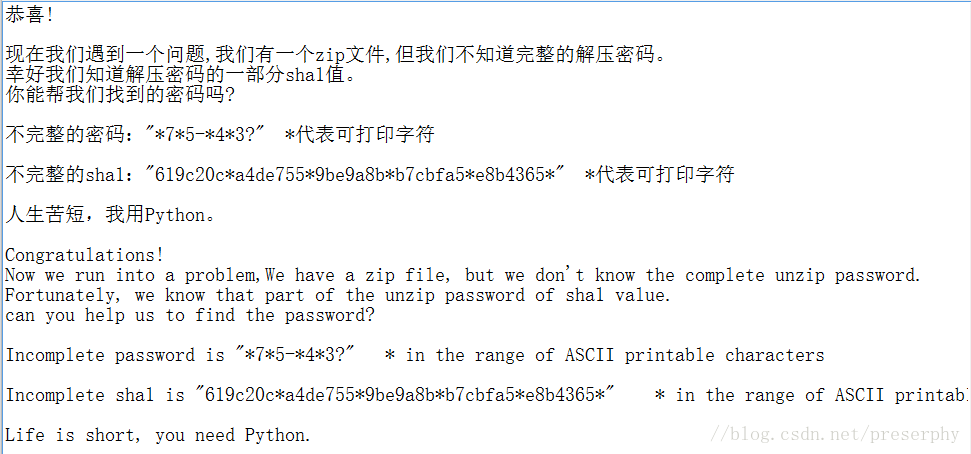

第三层:sha1 碰撞

行吧,继续使用脚本进行解密。(所以这道杂项就是考python脚本的么?)

嗯,继续用这个密码解密压缩包。成功。

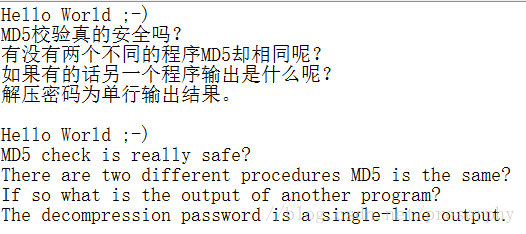

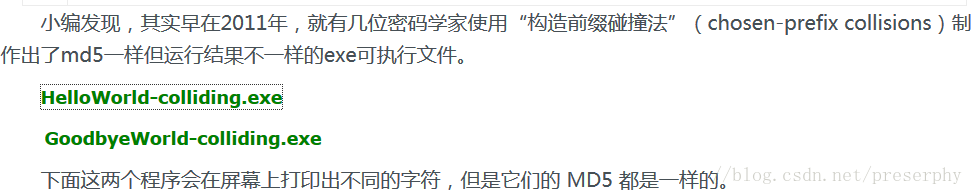

第四层:md5 相同文件不同

看到这段话让我很迷茫,所以就不得不去百度了一下。然后看到了安全客的一篇文章

把这两个可执行文件下载下来运行了一下,第一个输出了 ,第二个输出了

,第二个输出了

所以我们尝试使用Goodbye World :-(作为密码解压压缩包。成功。

第五层:RSA

可以看到有个RSA公钥文件,一个名为flag的加密后的文件。

想哭,最后一步卡住了……先存草稿,改天继续…………

------------------------------------------------------------------------------------------------------------------------

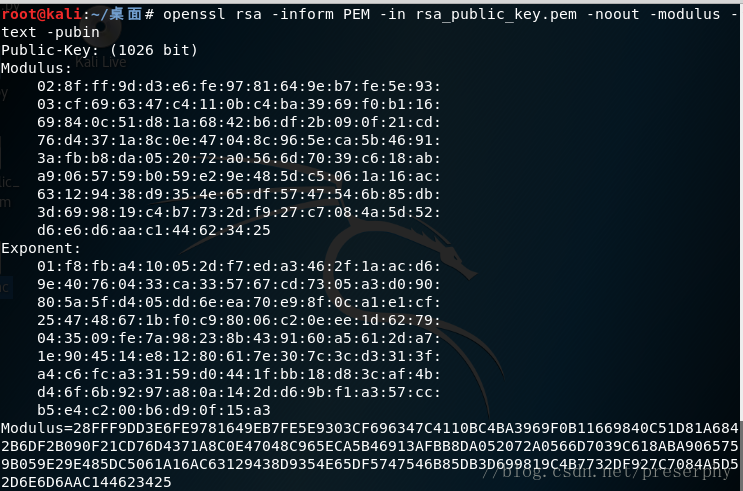

同学说可以用openssl打开pem文件查看,所以我就查了一下openssl命令的使用方法,然后尝试打开

可以看到Exponent很大,Exponent就是指数,百度了一下,发现当指数很大的时候,可以使用维纳攻击。在github上找了一下维纳攻击的工具,果然有…github真的是个很可爱的地方/

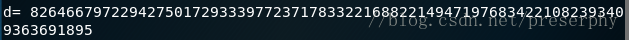

所以我们现在知道了私钥d那么就可以生成私钥文件来破解flag了。

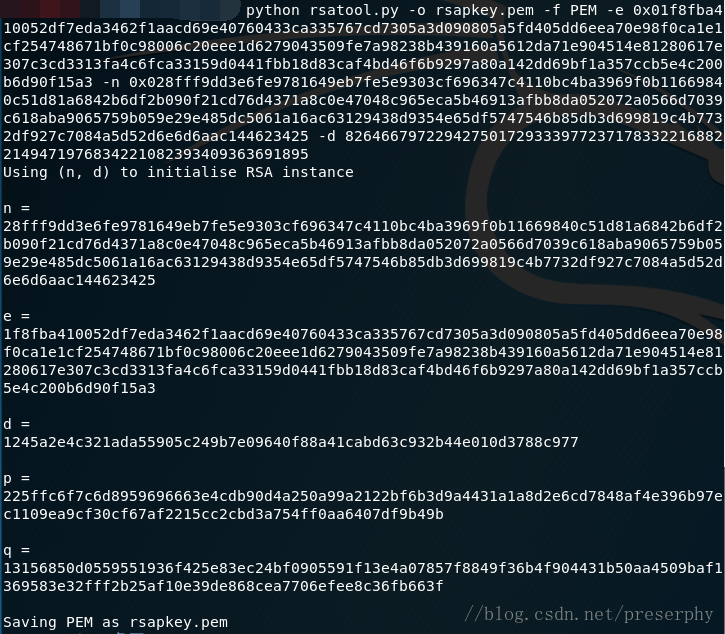

先生成私钥文件【这里卡了我好久,我是在github上面找的rsatool可以在知道d,n,e的情况下生成私钥的pem文件,但是它依赖于gmpy一个很强大的数学库,然而我安装过程中各种报错各种百思不得其解…后来发现虚拟机没有联网呵呵呵……】

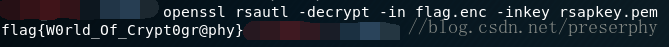

接下来就是利用openssl进行解密了——

好了,到这里就找到flag了!!!!!!

======================================================================

心痛,折腾了这么久终于做出来了。不过,在做题的过程中学到了不少东西,还收获了好几个工具脚本嘿嘿嘿&…

这篇关于【BugKu-CTF论坛writeup(杂项)】就五层你能解开吗的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!