本文主要是介绍Tomcat Ajp(CVE-2020-1938) 漏洞复现与修复,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

前言

2月20日,国家信息安全漏洞共享平台(CNVD)发布了Apache Tomcat文件包含漏洞(CNVD-2020-10487/CVE-2020-1938)。该漏洞是由于Tomcat AJP协议存在缺陷而导致,攻击者利用该漏洞可通过构造特定参数,读取服务器webapp下的任意文件。若目标服务器同时存在文件上传功能,攻击者可进一步实现远程代码执行。

- 本文参考链接

漏洞复现

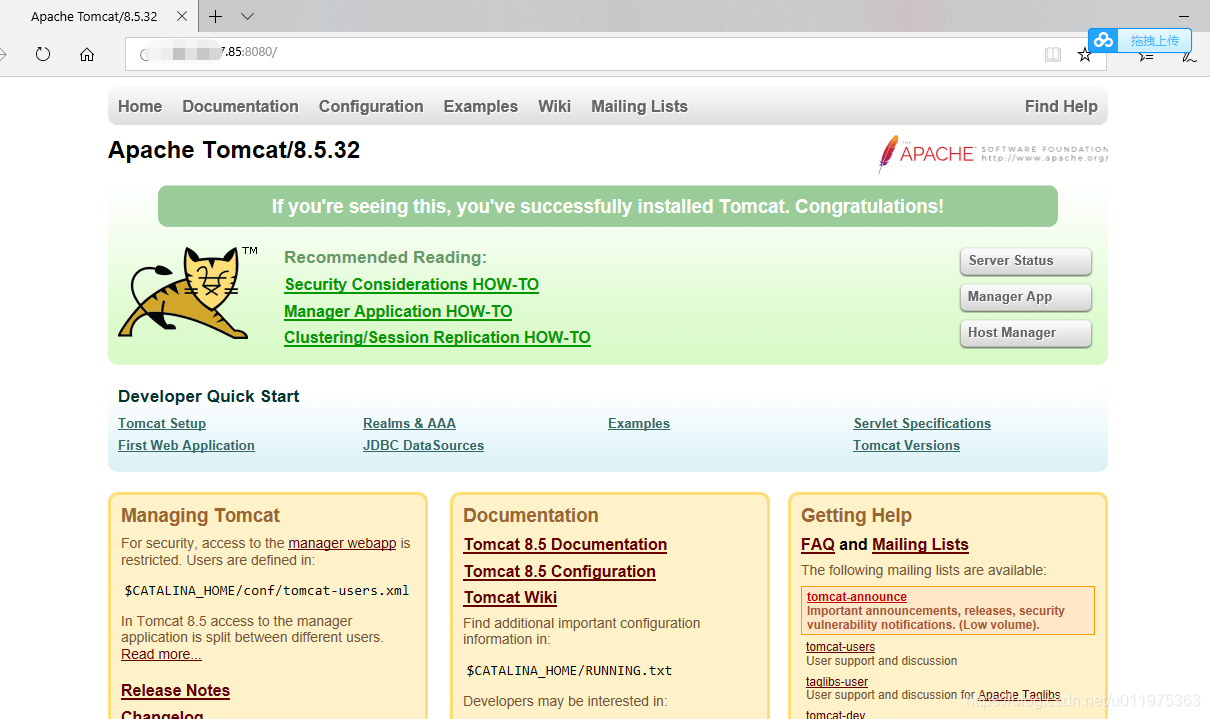

使用docker 环境。

- 寻找容器

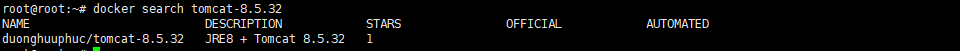

docker search tomcat-8.5.32

- 下载容器

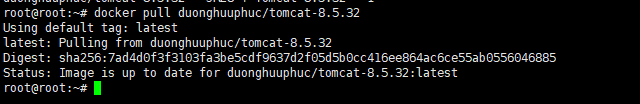

docker pull duonghuuphuc/tomcat-8.5.32

- 查看docker镜像

docker images

- 启动镜像,运行一个web容器

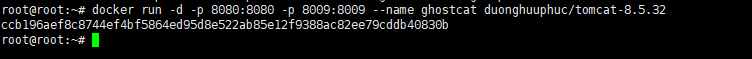

- -d :容器在后台运行

- -p 将容器的8080端口映射到本机8080端口,8009端口映射到8009端口(前一个8080指本机的端口,在1-65535内即可,后一个8080为容器内web服务开放的端口

- -name 将容器命名为 ghostcat

docker run -d -p 8080:8080 -p 8009:8009 --name ghostcat duonghuuphuc/tomcat-8.5.32

就这样环境搭建成功。

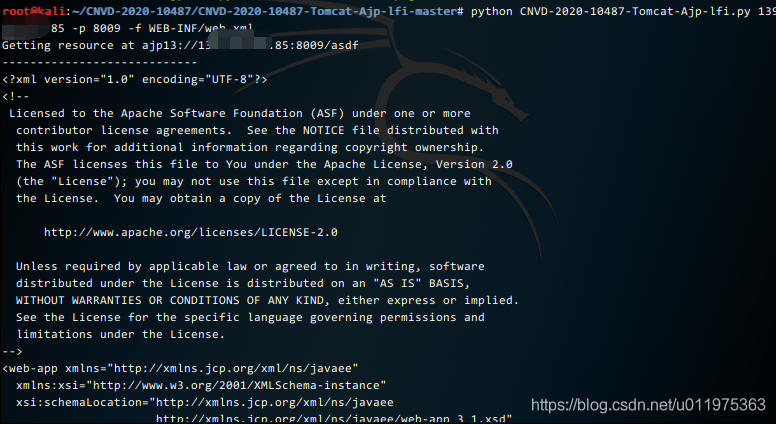

使用Poc进行测试,复现成功:

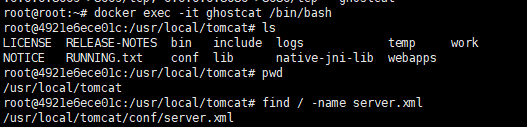

漏洞修复

此处采用直接关闭AJP Connector,要修改的文件为server.xml

- 进入docker 容器

docker exec -it ghostcat /bin/bash

- 查看需要关闭的端口:

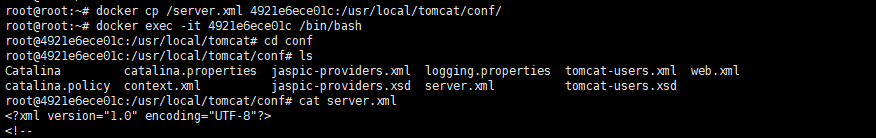

- 由于在容器中无法使用vi修改文件,需要将server.xm 文件复制到出来

docker cp 4921e6ece01c:/usr/local/tomcat/conf/server.xml /

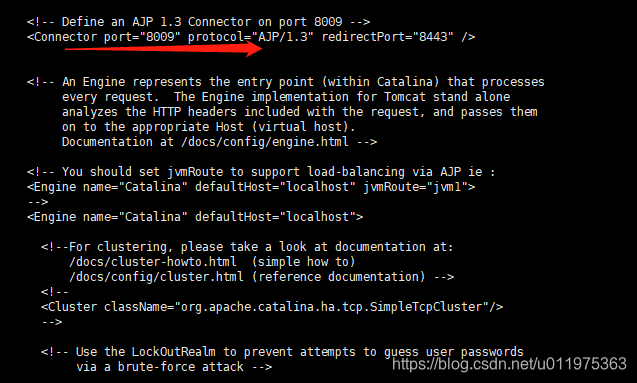

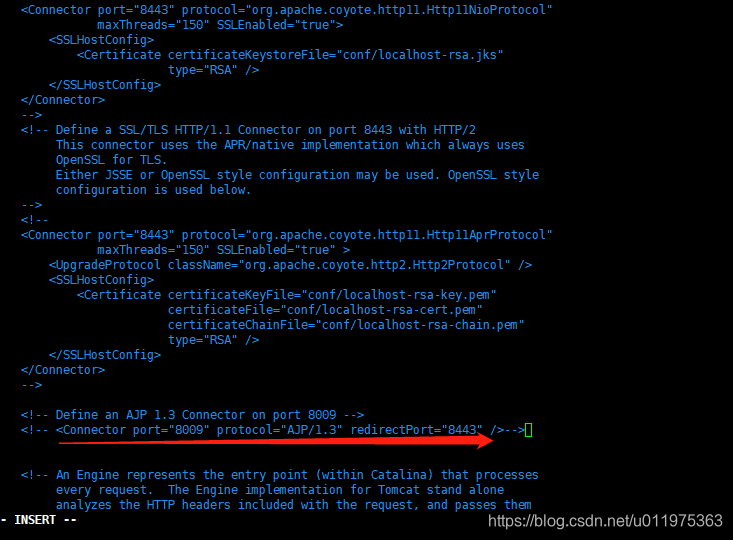

- 进行修改:

vi server.xml

- 将8009端口那行代码注释掉

- 将修改后的文件 复制到容器中

docker cp /server,xml 4921e6ece01c:/usr/local/tomcat/conf/server.xml

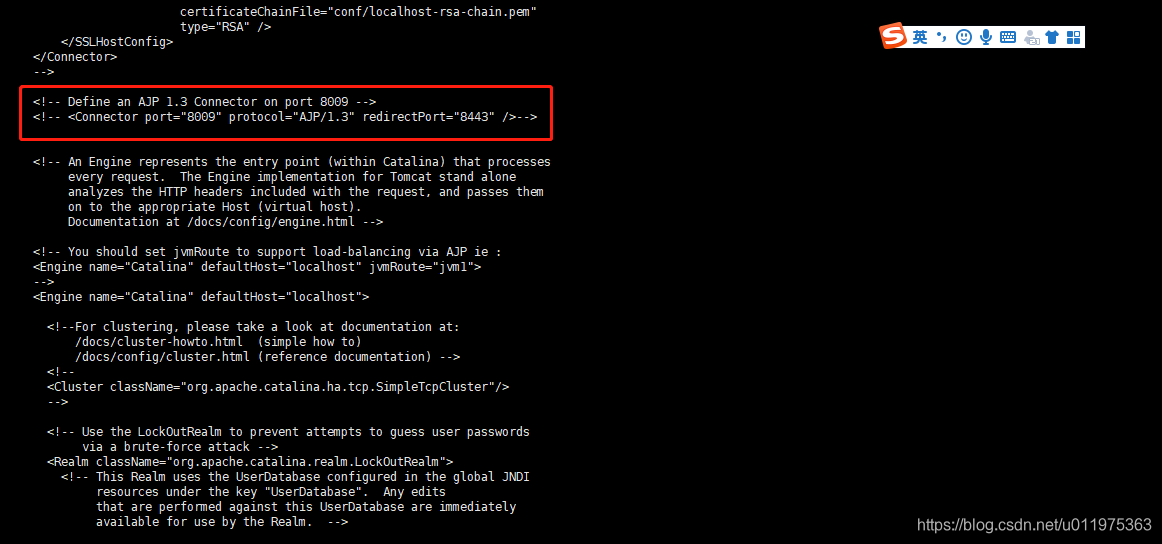

- 可以看到 容器中的server.xml文件已被修改

- 重启docker

docker restart 4921e6ece01c

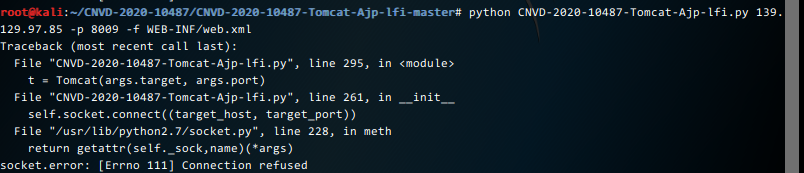

- 使用poc 进行测试,漏洞修复

这篇关于Tomcat Ajp(CVE-2020-1938) 漏洞复现与修复的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!