ajp专题

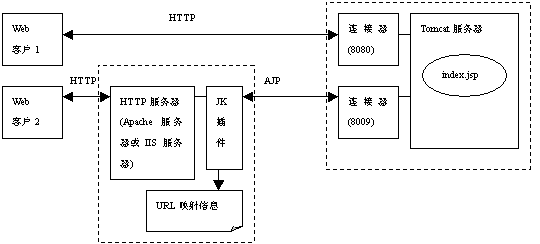

Apache + Tomcat + ajp 协议配置

前端 web 服务器使用 apache 的好处就不在赘述,这里重点讲一下如何使用 ajp 协议和 http 协议与后端 tomcat 服务器通信的区别。 apache作为代理服务器可以使用 http 协议与后端 tomcat 服务器进行通信,也可以使用 ajp 协议与 tomcat 通信。两者的主要区别如下: ajp:使用二进制进行通信,拥有极高的效率,同时也会耗费更多的系统资源; ht

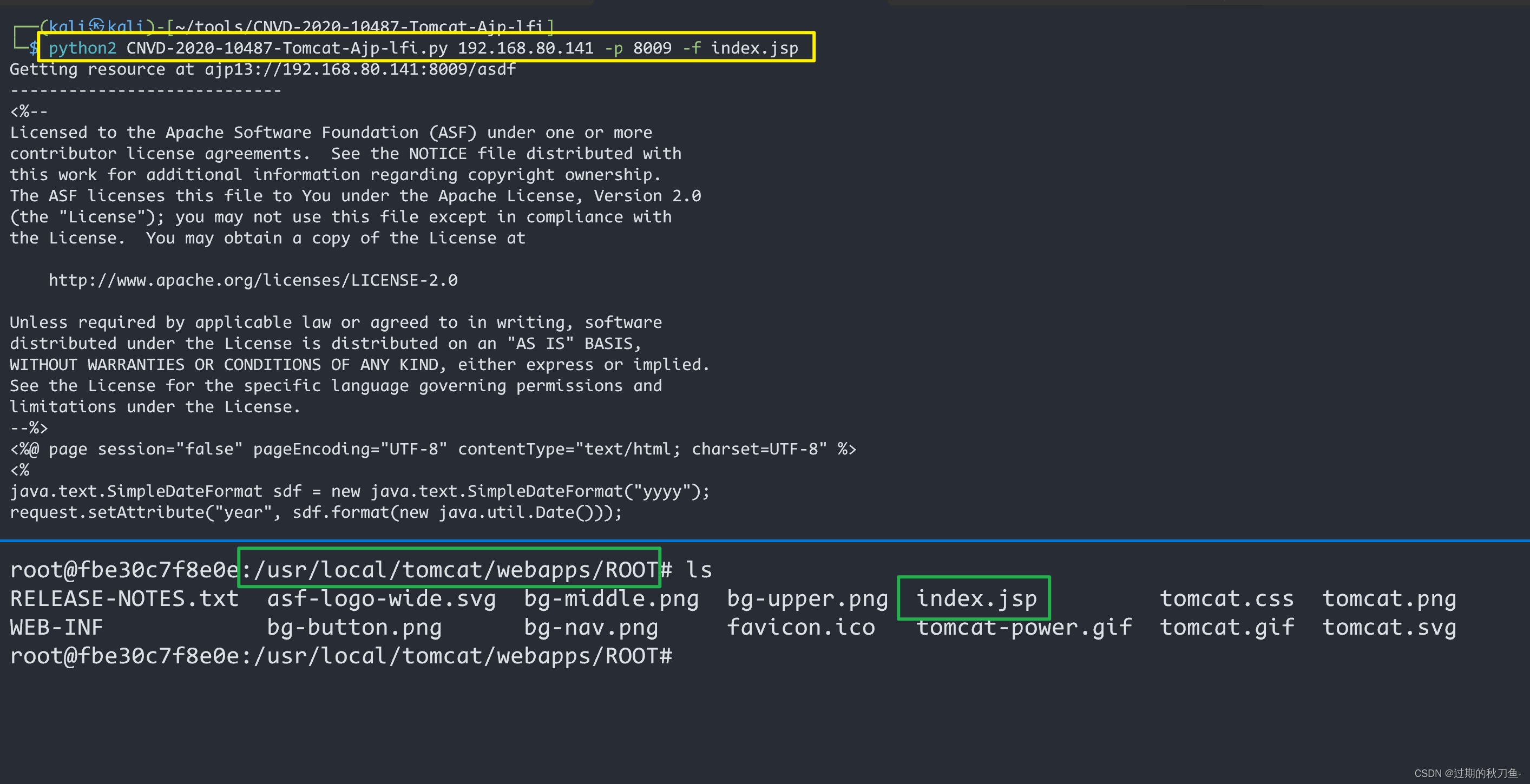

Tomcat Ajp(CVE-2020-1938) 漏洞复现与修复

前言 2月20日,国家信息安全漏洞共享平台(CNVD)发布了Apache Tomcat文件包含漏洞(CNVD-2020-10487/CVE-2020-1938)。该漏洞是由于Tomcat AJP协议存在缺陷而导致,攻击者利用该漏洞可通过构造特定参数,读取服务器webapp下的任意文件。若目标服务器同时存在文件上传功能,攻击者可进一步实现远程代码执行。 本文参考链接 漏洞复现 使用docke

严重: Failed to initialize end point associated with ProtocolHandler [ajp-apr-8009] java.lang.Except

端口号8009被占用,这里提供查询出被占用的进程,杀掉他 Step 1:运行 -> cmd Step 2:命令窗口中输入:netstat -ano|findstr 8009,使用该命令可查出占用该端口的进程PID,这里是8903。 Step 3:使用taskkill /f /pid 8903,如果显示终止成功,则表明OK了,此时再去启动Tomcat,问题就不存在了。

tomcat 的http和ajp协议

AJP13是定向包协议。因为性能原因,使用二进制格式来传输可读性文本。WEB服务器通过 TCP连接和SERVLET容器连接。为了减少进程生成 socket的花费,WEB服务器和SERVLET容器之间尝试保持持久性的TCP连接,对多个请求/回复循环重用一个连接。一旦连接分配给一个特定的请 求,在请求处理循环结束之前不会在分配。换句话说,在连接上,请求不是多元的。这个是连接两端的编码变得容易,虽然

Apache和Tomcat通过ajp整合后乱码的解决办法

查看原文:http://www.sijitao.net/1716.html 在前面文章中博主介绍了Apache和Tomcat通过ajp整合的方法,如果对这个步骤还不是很了解可以先看下之前的那篇文章(http://www.sijitao.net/1702.html)。 不过这次碰到一个乱码现象,具体是这样的。使用tomcat默认的8080端口处理中文字符的时候一切正常,但是使用ajp后用apac

ubuntu 12.04下apache2+tomcat7用proxy_ajp方式整合步骤

查看原文:http://www.sijitao.net/1702.html 开始操作前,首先下载需要的安装包。 apache2:http://httpd.apache.org/download.cgi apr和apr-util:http://apr.apache.org/ tomcat7:http://tomcat.apache.org/download-70.cgi jdk:http://w

AJP与HTTP比较和分析

[b][size=large]系统环境:[/size][/b] OS:Ubuntu 10.10 (2G) Servlet Container:tomcat-tomcat-7.0.23 (最大内存:default 256M maxThreads:500) Web server: apache2.2 (maxClient:250) 设置apache最大连接数 在/usr/local/et

tomcat AJP文件包含漏洞(CVE-2020-1938)

漏洞介绍 CVE-2020-1938 是一个影响 Tomcat 的 AJP 文件包含漏洞。攻击者可以利用该漏洞通过 Tomcat AJP Connector 读取或包含 Tomcat 上所有 webapp 目录下的任意文件,例如配置文件或源码。 如果目标应用有文件上传功能,攻击者还可以利用文件包含漏洞实现远程代码执行,造成严重的安全风险。这一漏洞的发现者为长亭科

tomcat AJP文件包含漏洞(CVE-2020-1938)

漏洞介绍 CVE-2020-1938 是一个影响 Tomcat 的 AJP 文件包含漏洞。攻击者可以利用该漏洞通过 Tomcat AJP Connector 读取或包含 Tomcat 上所有 webapp 目录下的任意文件,例如配置文件或源码。 如果目标应用有文件上传功能,攻击者还可以利用文件包含漏洞实现远程代码执行,造成严重的安全风险。这一漏洞的发现者为长亭科

解决MyEclipse Destroying ProtocolHandler [ajp-apr-8009]

今天刚开始调JSP网站,还好好的,后来中间注销了电脑一次, 再打开调试它,就遇到了这个 无法启动服务器的问题: Destroying ProtocolHandler ["ajp-apr-8009"] 上网百度了下,说是端口号被占用了。 解决办法: 1、查看端口号被占用情况: 步骤:调出命令窗:开始->运行->cmd,然后输入命令:netstat -ano

Apache2.2+Tomcat5.5负载均衡+集群配置(proxy_ajp)

首先安装Apache2.2: 由于安装apache2.2需要先安装arp和arp-util这两个东东所以也要从www.apache.org/dist上下载. 安装apr# cd srclib/apr# ./configure --prefix=/usr/local/apr# make# make install安装apr-util# cd ../apr-util/# ./configure --

【漏洞复现】Aapache_Tomcat_AJP协议_文件包含漏洞(CVE-2020-1938)

感谢互联网提供分享知识与智慧,在法治的社会里,请遵守有关法律法规 文章目录 1.1、漏洞描述1.2、漏洞等级1.3、影响版本1.4、漏洞复现1、基础环境2、漏洞扫描3、漏洞验证 说明内容漏洞编号CVE-2020-1938漏洞名称Aapache_Tomcat_AJP文件包含漏洞漏洞评级高危影响范围Tomcat 9.0.30漏洞描述由于 Tomcat AJP 协议设计上存

【漏洞复现】Aapache_Tomcat_AJP协议_文件包含漏洞(CVE-2020-1938)

感谢互联网提供分享知识与智慧,在法治的社会里,请遵守有关法律法规 文章目录 1.1、漏洞描述1.2、漏洞等级1.3、影响版本1.4、漏洞复现1、基础环境2、漏洞扫描3、漏洞验证 说明内容漏洞编号CVE-2020-1938漏洞名称Aapache_Tomcat_AJP文件包含漏洞漏洞评级高危影响范围Tomcat 9.0.30漏洞描述由于 Tomcat AJP 协议设计上存

tomcat报错org.apache.coyote.ajp.AjpMessage processHeader

问题点: Tomcat 7使用AJP协议导致AJP对应端口被暴露给外网 环境: Linux(CentOS7) + Tomcat7 Step1:问题表现 Step2:问题分析 一般情况下AJP协议不会发生非常频繁的通信协议错误问题, 当尝试从外网连接Tomcat的Ajp端口8009,telnet连接成功,说明端口被暴露给了外网 根据The AJP Connector中的介

![严重: Failed to initialize end point associated with ProtocolHandler [ajp-apr-8009] java.lang.Except](/front/images/it_default.jpg)

![解决MyEclipse Destroying ProtocolHandler [ajp-apr-8009]](https://img-blog.csdn.net/20150612113711482?watermark/2/text/aHR0cDovL2Jsb2cuY3Nkbi5uZXQvRG9uZ0dlR2UyMTQ=/font/5a6L5L2T/fontsize/400/fill/I0JBQkFCMA==/dissolve/70/gravity/Center)