本文主要是介绍【网络安全的神秘世界】渗透之信息收集流程,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

🌝博客主页:泥菩萨

💖专栏:Linux探索之旅 | 网络安全的神秘世界 | 专接本 | 每天学会一个渗透测试工具

渗透测试之信息收集

切记:搜索到敏感信息之后,不要随意下载和传播,属于违法行为!应该主动进行报备

信息广度收集

whois信息

用于查看域名是否已经被注册,以及注册的详细信息

- 站长之家:http://whois.chinaz.com

- 万商数源:http://www.wanshangdata.com/domainrelated/index.html

能查到哪些信息:

- 域名对应的邮箱

- 该邮箱注册的所有域名

- 企业CEO名称注册的域名

SRC安全应急响应中心(漏洞、情报)

企业提供的对外允许白帽子人员合法进行漏洞挖掘的平台,提交通过后有一定的现金奖励

阿里的src:http://secutity.alibaba.com

企业信息查询

企查查:http://qcc.com

企业的工程师不一定比白帽子更了解企业自身的状况

域名&子域名

不是所有查到的子域名都是他的业务,需要访问看看

# 域名就是url,几个.就是几级域名# .com商业组织 .us美国 .org非盈利性组织 .cn中国一级域名:又叫顶级域名,比如:example.com

二级域名:是一级域名的子域名,比如:abc.example.com

三级域名:是一、二级的子域名,比如:www.abc.example.com

找子域名的一些方法:

- RappidDns:https://rapiddns.io/subdomain(在线)

- 查子域/备案:https://chaziyu.com/(在线)

- 子域名挖掘机

- OneForAll:https://github.com/shmilylty/OneForAll

- ksubdomain:https://github.com/knownsec/ksubdomain

- subDomainBrute:https://github.com/lijiejie/subDomainsBrute

- Sublist3r:https://github.com/aboul3la/Sublist3r

旁站(同IP网站)

同一台服务器上面,通过不同的端口对外提供服务,相当于一个IP映射给多个域名

旁站攻击思路:

比如a、b、c在同一台服务器上,但是一直攻击不下来a,这个时候我们可以尝试攻击b、c

在线:http://stool.chinaz.com

在线:https://site.ip138.com

旁站的查询涉及到CDN的问题,所以为了查询到准确的旁站信息,我们需要找到目标的真实IP

真实IP

怎么判断网络有没有上CDN:

使用下面这些全球ping功能,各个地区的ip地址不一样说明上了CDN了# 对CDN的攻击不会影响到服务器

如果一个网站上了CDN,我们也可以通过查DNS历史解析记录找到真实的IP,因为任何一个网站不会在建立的初期上CDN,所以如果DNS早期记录保存了,能翻到一些很老的ip地址就极有可能是真实的IP地址

查旁站需要基于真实IP,真实IP通过全球Ping判断有没有上CDN,没有上那么拿到的就是真实IP,上了CDN得通过DNS的历史解析记录尝试去找到真实IP

全球ping:https://tcping8.com/ping/

17CE:http://www.17ce.com/

DNS检测:https://tools.ipip.net/dns.php(还可以查询IP精准信息)

IP查询:https://ipchaxun.com/

BOCE:https://www.boce.com/(CDN检测、劫持检测)

ITDOG:https://www.itdog.cn/ping/it

Ping.cn:https://www.ping.cn/dns/

端口+指纹信息+路径

-

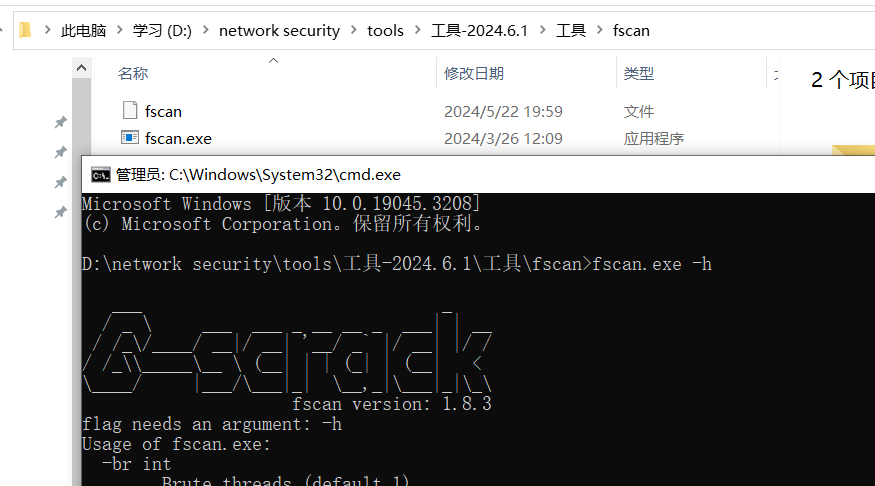

fscan:探测神奇(用来做信息收集,探测开放了的端口)

-

Nmap:https://nmap.org

-

Goby:https://gobysec.net/

-

御剑:https://github.com/foryujian/yujianportscan

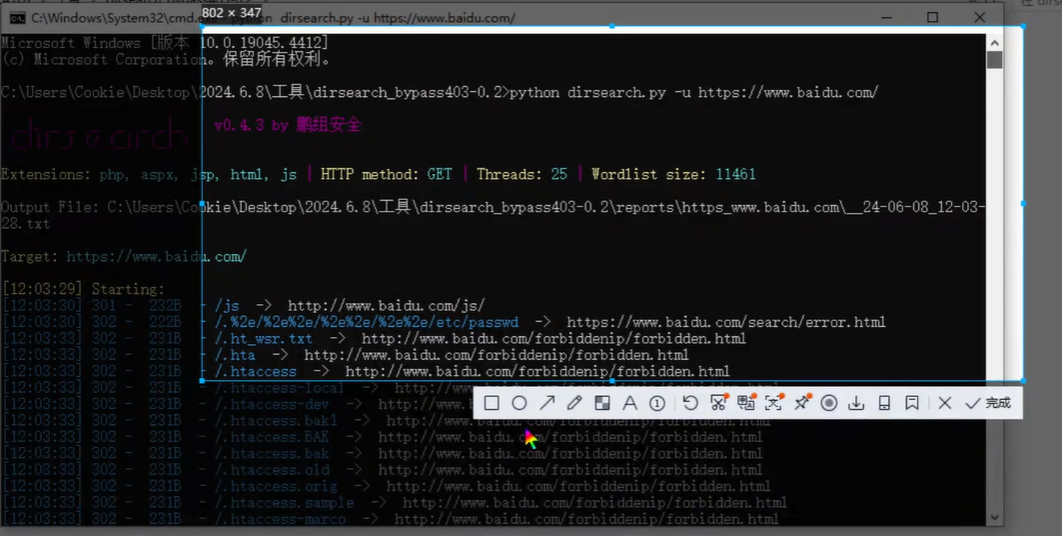

其实就是爆破路径的过程,扫描结果的好坏取决于字典的质量,推荐在虚拟机里玩一玩

-

dirsearch

在有python环境下使用

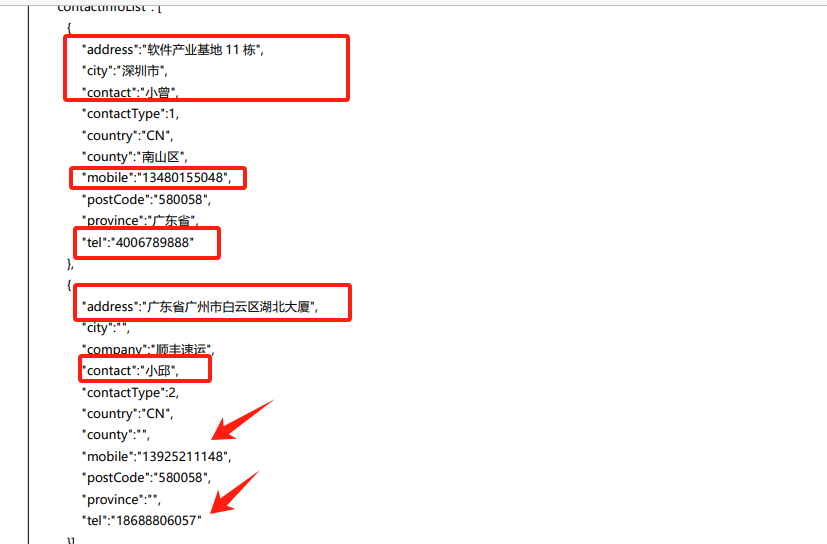

敏感信息

GoogleHack语法

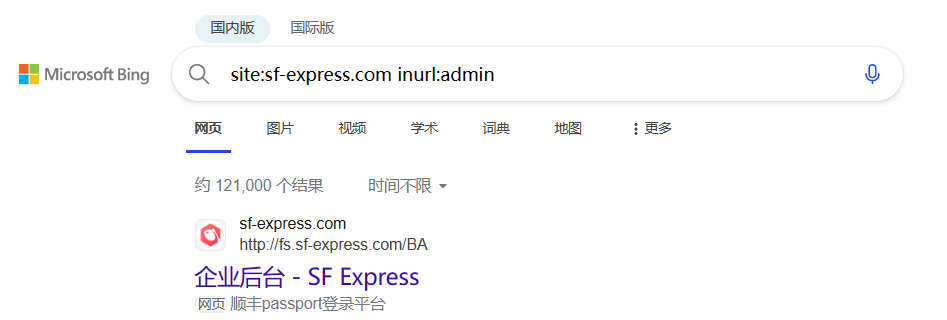

以Google的语法去搜索一些敏感信息准确率更高,但是众所周知Google的站点在国内用不了,我们可以用https://cn.bing.com/ 代替谷歌

1、后台地址

-

site:xxx.com 管理后台/登录/管理员/系统,可以通过添加双引号增加准确度

-

site:xxx.com inurl:login/admin/system/manage

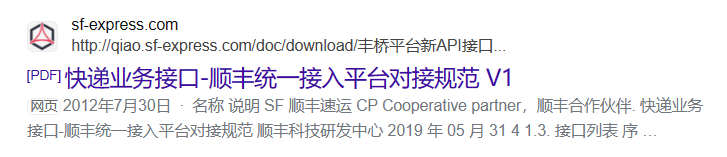

2、敏感文件

-

site:xxx.com filetype:pdf/doc/xls/txt

再往下翻搜索到了接口规范,正常是不该发布在互联网上的

打开文件发现了敏感信息

学到了获取敏感信息的方式后,不要传播,要通过合法的方式上传到src

-

site:xxx.com filetype:log/sql/conf

3、测试环境

- site:xxx.com inurl:test/ceshi

- site:xxx.com intitle:后台/测试

4、邮箱/QQ/群

- site:xxx.com 邮件/email

- site:xxx.com qq/群/企鹅/腾讯

- site:xxx.com intitle:“Outlook Web App” 邮件服务器的web界面

- site:xxx.com intitle:“email”

- site:xxx.com intitle:“webmail”

5、其他

- site:xxx.com inurl:api

- site:xxx.com inurl:uid=/id=

- site:xxx.com intitle:index.of “server at”

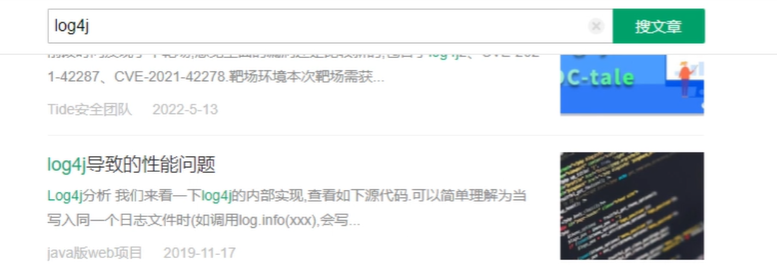

Github

https://github.com/

- @xxx.com password/secret/credentials/token/config/pass/login/ftp/ssh/pwd

- @xxx.com security_credentials/connetionstring/JDBC/ssh2_auth_password/send_keys

网盘引擎

- 盘多多:http://www.panduoduo.top/

- UP多搜:https://www.upyunso.com/

- 学搜搜:https://www.xuesousou.net/

- 猫狸盘搜:https://www.alipansou.com/

- 云盘4K:https://www.codelicence.cn/

- 聚合搜索引擎:https://www.xiongbeng.com/

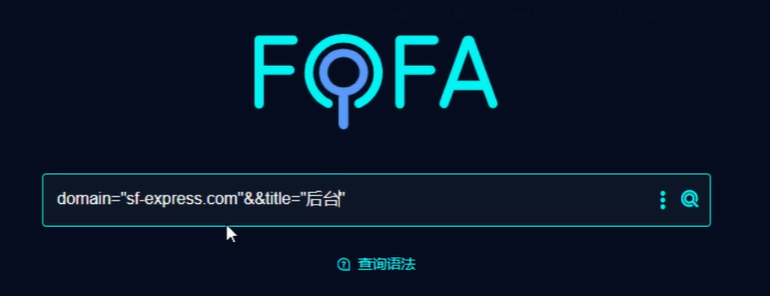

空间搜索引擎

空间搜索引擎不同于普通的搜索引擎,它是直接搜索网络中的主机,把主机信息汇聚成一个数据库,然后显示出主机的IP、端口、中间件、摄像头、指纹等等的一系列关于网络设备的相关信息

百度、谷歌等是处于应用层的搜索,而网络空间搜索引擎是在主机层面的搜索,所以空间搜索引擎结果更多更好

-

FOFA:https://fofa.info/

-

Quake:https://quake.360.cn/quake/#/index

-

ZoomEye:https://www.zoomeye.org

-

Shadon:https://www.shodan.io

-

基础语法:https://blog.csdn.net/Vdieoo/article/details/109622838

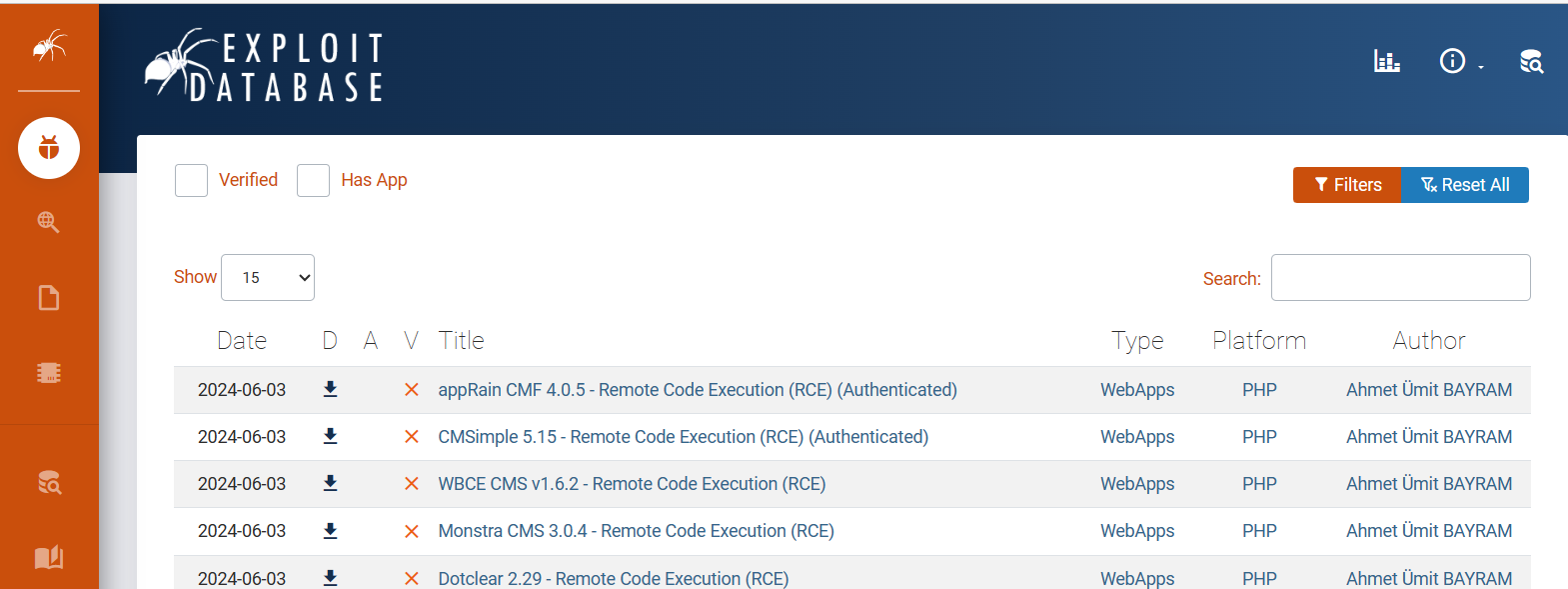

历史漏洞

通过这些途径可以了解这些漏洞,方便以后工作中遇到了可以进行漏洞利用、漏洞测试

- CNVD:https://www.cnvd.org.cn/

- CNNVD:https://www.cnnvd.org.cn/home/childHome

- Seebug:https://www.seebug.org/ (企业)

国家网络安全法:禁止在互联网上传播漏洞利用代码、漏洞利用工具

——————那么我们如何进行学习呢?

-

sploitus:https://sploitus.com/

-

exploit:https://www.exploit-db.com/

公众号、小程序

有时候通过公众号、小程序也能查到敏感信息

-

微信直接搜索

-

搜狗微信:https://weixin.sogou.com/

信息深度收集

网站本身,用的什么框架、开发语言,有没有中间件,哪些端口暴露的互联网上…

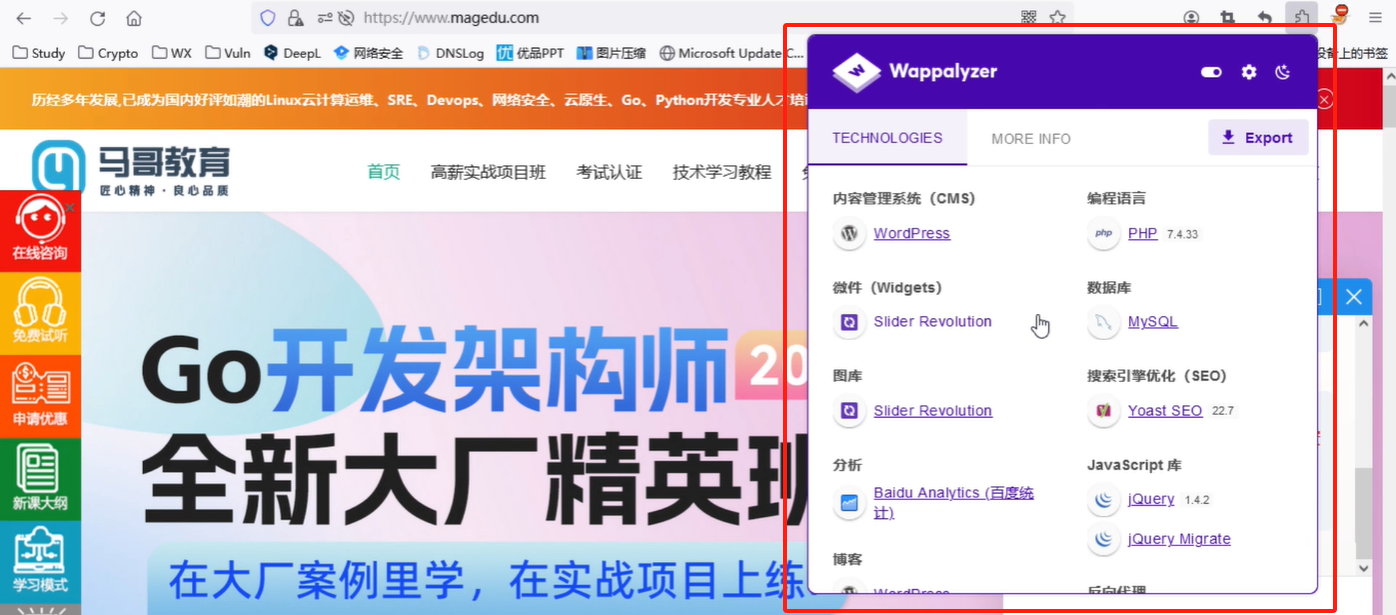

指纹识别

-

火狐插件:Wappalyzer(网站技术嗅探工具)

打开一个网页所识别到的信息

-

云悉:http://www.yunsee.cn

-

潮汐:http://finger.tidesec.net/

-

Nuclei:https://github.com/projectdiscovery/nuclei

-

Whatweb:https://morningstarsecurity.com/research/whatweb

这篇关于【网络安全的神秘世界】渗透之信息收集流程的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!