本文主要是介绍恶意流量监测开源系统:Maltrail,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

20210309 -

0. 引言

一般来说,通过IDS来监测一些攻击流量,或者说恶意流量也是可以的;但是现在看到的这个开源软件[1]是专门利用IOC来识别恶意流量;具体细节我没有深入去研究,例如流量捕获部分到底是什么引擎来启动的。

1. 系统简介

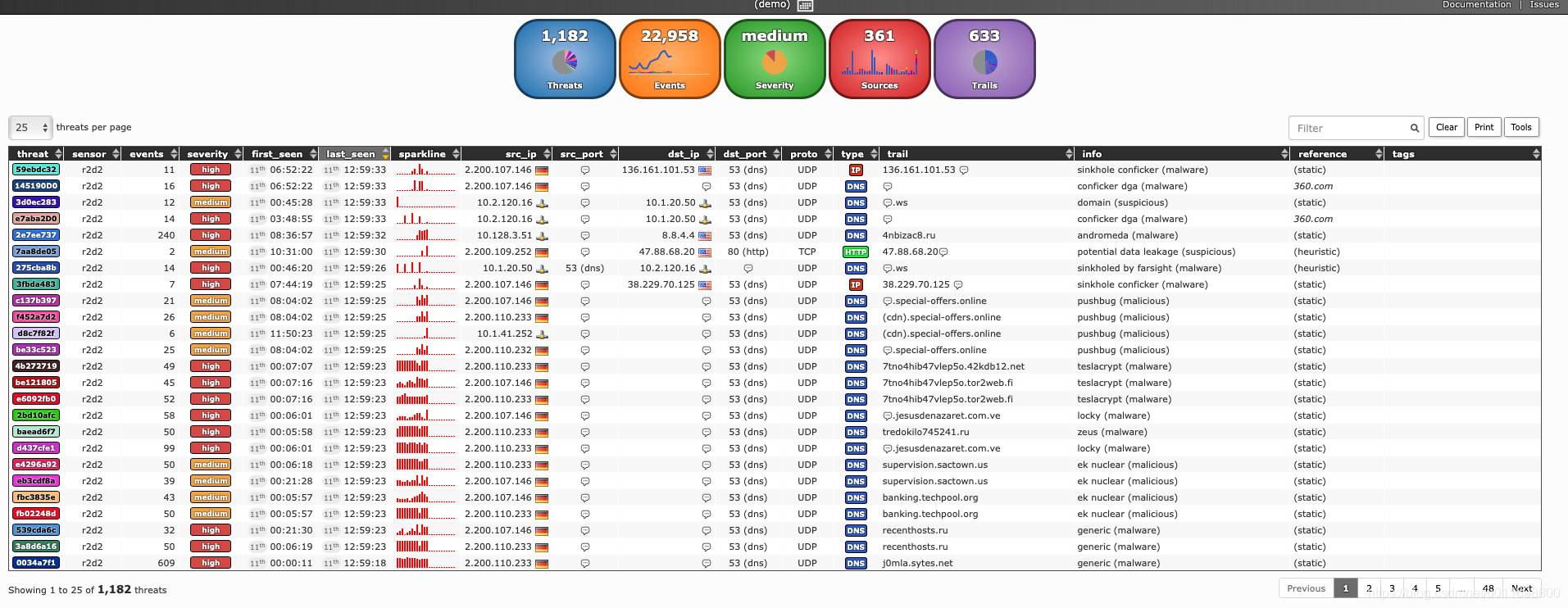

在其Github主页上的介绍来看,该系统的定位是恶意流量监测系统,而其实现的方法就是利用一些开源的情报,来作为IOC,同时自己部署流量探针来实现监测。

从他列举的一些信息来看,能够查看这些内容:

他前文中也提到,主要是通过一些指纹或者什么东西作为数据源。

2. 技术细节的思考

因为没有具体部署这个系统,在界面中看到了可以使用Docker部署,应该部署起来也比较方便;这里简单列举几个阅读时的思考。

1)信息源的获取

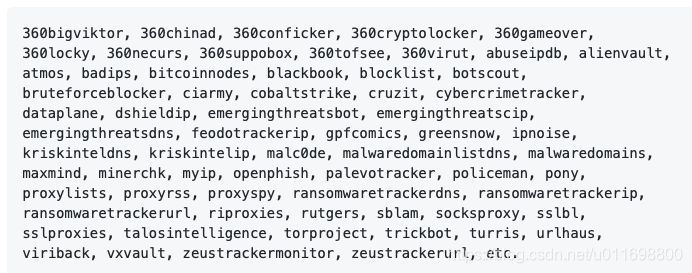

官网中说明,可以获取到很多信息源:

这些信息源是否为免费的,而且更新频率怎么样。之前部署suricata的时候,可能我仅仅使用了免费的信息源,导致整体的检测可能不够好。

2)流量探针

在部署教程的部分,提到如果是使用python部署的话,需要安装pcapy库,这个库必然对于大流量的场景来说,是没有什么意义的。也就是说,如果想处理比较大的流量,希望拥有这个功能,肯定是要用别的探针。那么是不是说可以将这个信息源获取的功能给剥取出来,然后应用到已有的探针上,甚至于,已有的IDS上,当然,可能已有的IDS有的也会集成这些功能。

这种情况的话,就必须要尝试查看源码大致逻辑了,同时还得看看要新移植的地方,他是否支持这种规则。

3)Docker部署

如果是小的流量场景,那么采用Docker部署的话,是不是能够将网卡带进去,当然这个就不属于这个系统的问题了,属于Docker的问题,之前的时候就思考过这个问题,是不是能够将网卡的这部分功能带进去,我感觉问题应该不大。

但是这样的性能损耗大不大?按说,网卡应该是作为一个文本块的设备给直接带进去的,中间是否添加了一层类似管道的东西呢?这个有机会好好考虑。

参考

[1]stamparm/maltrail

这篇关于恶意流量监测开源系统:Maltrail的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!