本文主要是介绍护网2024-攻防对抗解决方案思路,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、护网行动简介

近年来,网络安全已被国家上升为国家安全的战略层面,网络安全同样也被视为维护企业业务持续性的关键。国家在网络安全治理方面不断出台法规与制度,并实施了一些大型项目和计划,如网络安全法、等级保护、网络安全宣传周以及护网行动等,显示出了网络安全在如今的环境下有着至关重要的作用。

简单地说,护网行动是一场网络安全的攻防演练。护网行动是由公安部带领的,每次举行2-4周,一年举行一次,是一种针对全国范围内真实的网络目标的实战攻防活动。护网行的意义在于发现、暴露并解决企业存在的网络安全问题,通过网络攻击的手段检验我国各大企事业单位、部属机关的网络安全防护水平和应急处置能力。

护网行动是国内企业网络安全工作的标准,参加护网行动是一种趋势。通过参加护网行动可以提高企业员工的网络安全素养,提升企业的整体网络安全强度,对于网络安全方面的影响深远。

二、目前形势,现状

安全挑战

持续恶化的网络威胁环境使广大政府机关、企事业单位亟需具备在网络安全领域“能打硬仗”的能力,当前基于红蓝对抗模式的各类攻防演练已趋于常态,且红方技战术水平越来越接近实战,推动蓝方网络安全需求从被动构建升级为业务保障刚需。

一方面,蓝方系统内部往往存在较大的暴露面,例如未及时修复的漏洞、过度开放的端口、长期无监管维护的资产等,这些薄弱环节很难被发现并彻底清查。另一方面,蓝方的防御体系通常是“集重兵于关口”,而在“关内”并无有效的监控和防御措施。

因此,在红方针对特定靶标的多手段、流程化和持续性渗透下,一旦攻击突破蓝方边界,则可利用网络内部防御空虚、暴露面广的弱点持续“扩大战果”,最终攻陷靶标。

三、防护思路

1、总体思路

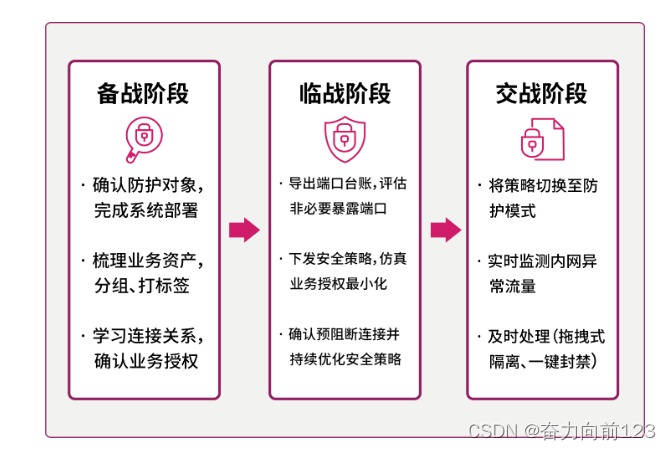

备战阶段

微隔离系统可通过1~2周的工作负载流量学习,生成各工作负载的详细端口台账,并统计长期无连接的端口和工作负载,牵引用户清查关闭,有效收缩内部暴露面。

临战阶段

以流量学习成果为访问基线,利用策略生成器批量生成白名单安全策略,并以“测试模式”运行。在该模式下,微隔离系统针对未命中白名单策略的连接并不实际阻断,而是以显著形式标识,用户可对此类“预阻断”连接进行细致确认并调优策略。

交战阶段

通过将安全策略切换为“防护模式”实现最小特权控制,将大面积切断攻击横移的路径。同时,在配套的“微隔离数据分析和决策平台”支撑下,基于对东西向流量的统计分析,实时预警可疑的扫描尝试、违规登录等行为,并最终通过视图拖拽、一键下发等方式完成高效的隔离封禁处置。

2、数据防护

安全挑战

随着云计算由大规模基础设施建设进入行业深化应用阶段,数据中心基础架构的巨变引发了安全管控能力与新型基础设施安全需求的脱节。

研究表明,云化数据中心中有75%的网络流量均发生于其内部,由工作负载间的横向连接而产生。对于侧重边界防护、面向基础设施、主要针对南北向流量进行管控防护的传统安全技术而言,东西向流量已然成为难以覆盖的“空白地带”。

“隔离”技术是最早、最基础、也是最为核心的安全技术手段之一。在过往实践中,通常会在数据中心内部划定物理边界,并利用防火墙系统实现分域而治。然而,在东西向流量剧增的技术背景下,域间控制、域内全通的模式显然已无法满足细粒度、精细化的管控要求。

此外,在强调弹性、敏捷的云化数据中心,海量工作负载往往随业务变化动态迁移,基于IP的静态策略依靠人工不可运维,使原本就受到局限的访问控制措施不得不采用“大段放通”的方式,进一步削弱了数据中心的管控力度。

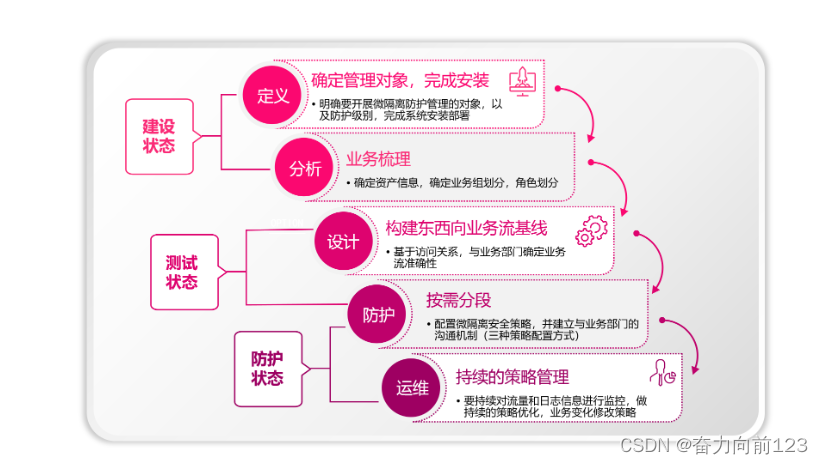

零信任五步法”是行业公认的零信任理念落地方法,也是切实可行的微隔离实施方案,包括定义、分析、设计、防护和运维5个关键阶段。

- 定义阶段:完成蜂后安全计算中心(QCC)部署,并利用运维平台批量完成蜂群安全管理终端(BEA)在工作负载操作系统的安装,实现微隔离系统对工作负载的纳管。

- 分析阶段:基于用户的资产管理数据,为工作负载设置可刻画其业务属性的多维签化,如位置、环境、应用、角色等,为后续进行业务连接分析和访问控制奠定基础。

- 设计阶段:学习工作负载的连接关系,并结合业务访问需求确定其合理性,构建业务连接基线和模型。

- 防护阶段:基于业务连接基线和模型,配置对应的访问控制策略,并利用测试模式的策略执行对策略规则进行优化,最终将策略切换为防护模式以使其生效。

- 运维阶段:一方面通过微隔离系统产生的连接关系、阻断关系对策略持续优化维护。另一方面则面向新的业务需求及时进行策略配置和调整。

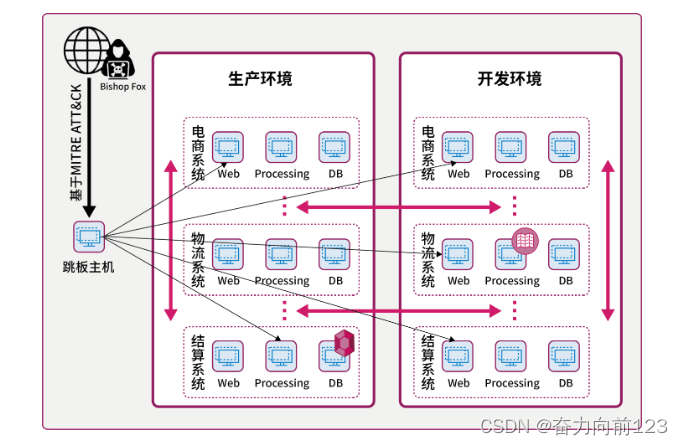

3、云平台的攻击横移防护解决方案

微隔离是云工作负载保护中的一项基础、必备能力,基于蔷薇灵动蜂巢自适应微隔离安全平台,能够通过细粒度的隔离控制,有效切断新型网络攻击、恶意软件在云平台内部的横向移动和扩散。

基于工作负载的位置、环境、应用、角色等多维标签,可结合业务的安全需求定制不同粒度的访问控制策略,如多个数据中心间隔离、生产与测试环境隔离、不同业务间隔离、业务内不同应用分层隔离等。同时,访问控制策略以“最小特权”为原则设定,通过“非白即黑”的模式实现业务授权最小化,有效切断合理业务访问外的其他任何流量。

结合微隔离系统提供的连接可视化能力,并辅以配套的“微隔离数据分析与决策平台”,通过对微隔离系统阻断的连接、周期内的高强度连接等进行计算分析,实现攻击横移行为的检测,同时结合微隔离系统独具优势的隔离封禁能力实现应急处置。

四、攻击系统设计

1、攻击方

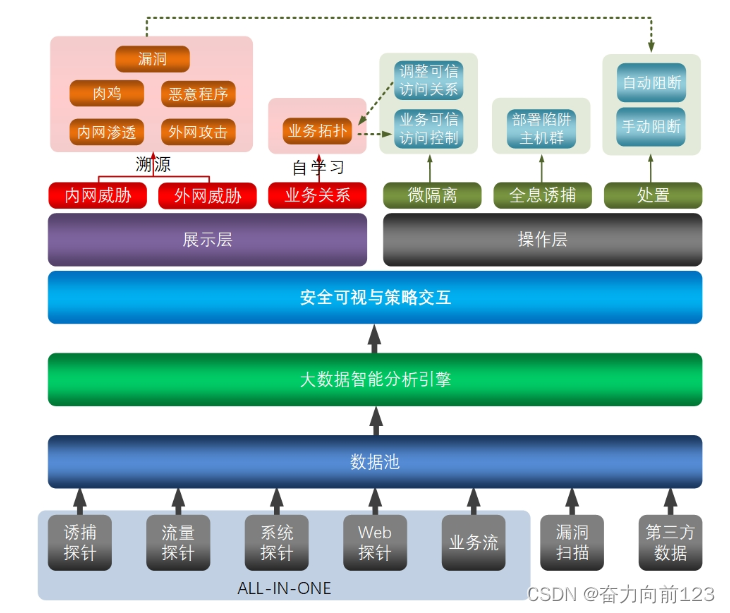

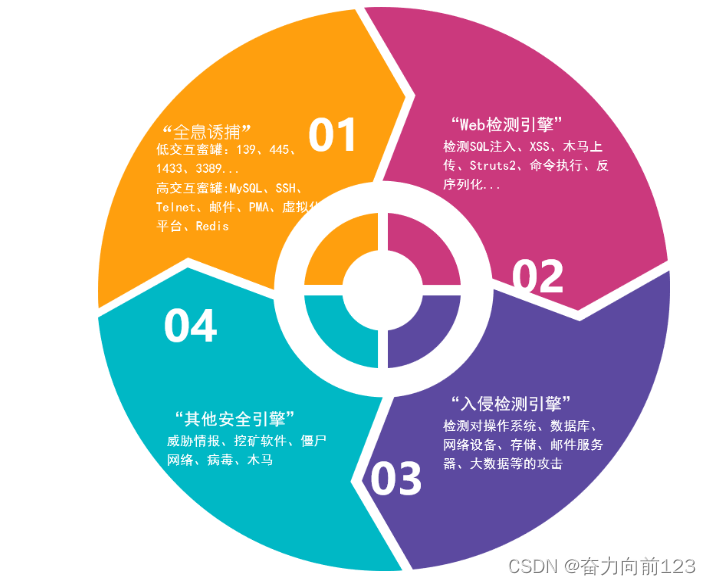

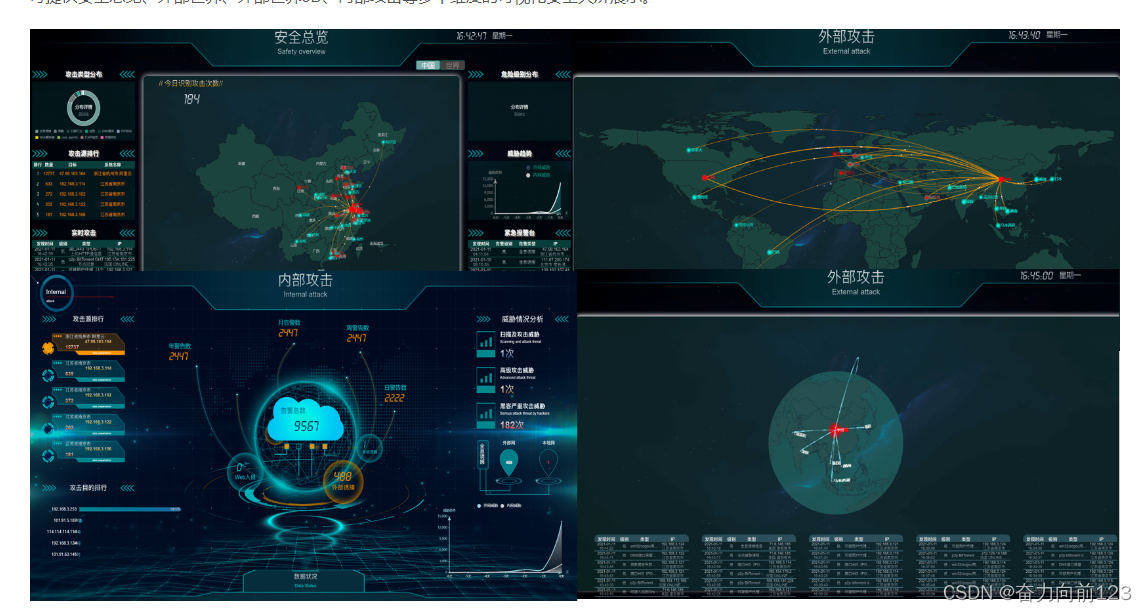

安全分析引擎:完成威胁检测、异常发现、攻击溯源、态势呈现和联动响应等功能。

智能学习引擎:完成判别模型、预测模型、关联模型和学习进化模型的构建。

网络流量扫描引擎:进行网络流量处理,资产及业务运维、流量及访问关系发现。

入侵检测引擎:进行漏洞利用及僵木蠕等各种病毒性威胁攻击检测。

Web安全检测引擎:进行检测Web攻击、Webshell检测。

全息诱捕引擎:进行诱捕、检测勒索病毒横向扩散、沦陷主机及僵尸主机。

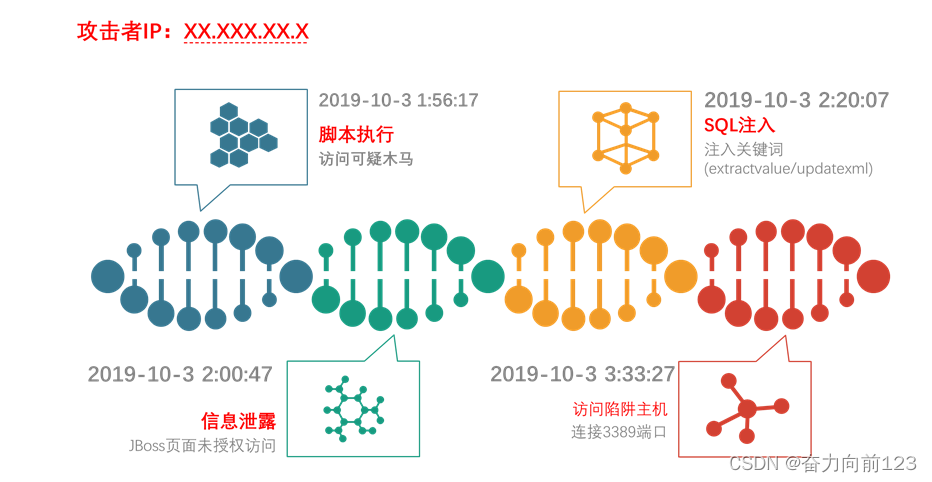

安全威胁往往隐藏在海量数据之中,极元安全溯源系统基于海量进行多维数据的深度挖掘与关联分析并以线索链的方式呈现出来,让用户能够发现安全威胁以及来自于何处,从而迅速的对威胁进行预判及防护。针对攻击全过程对攻击者留下的任意线索进行多维关联合并,绘制出完整的可视化攻击链条。

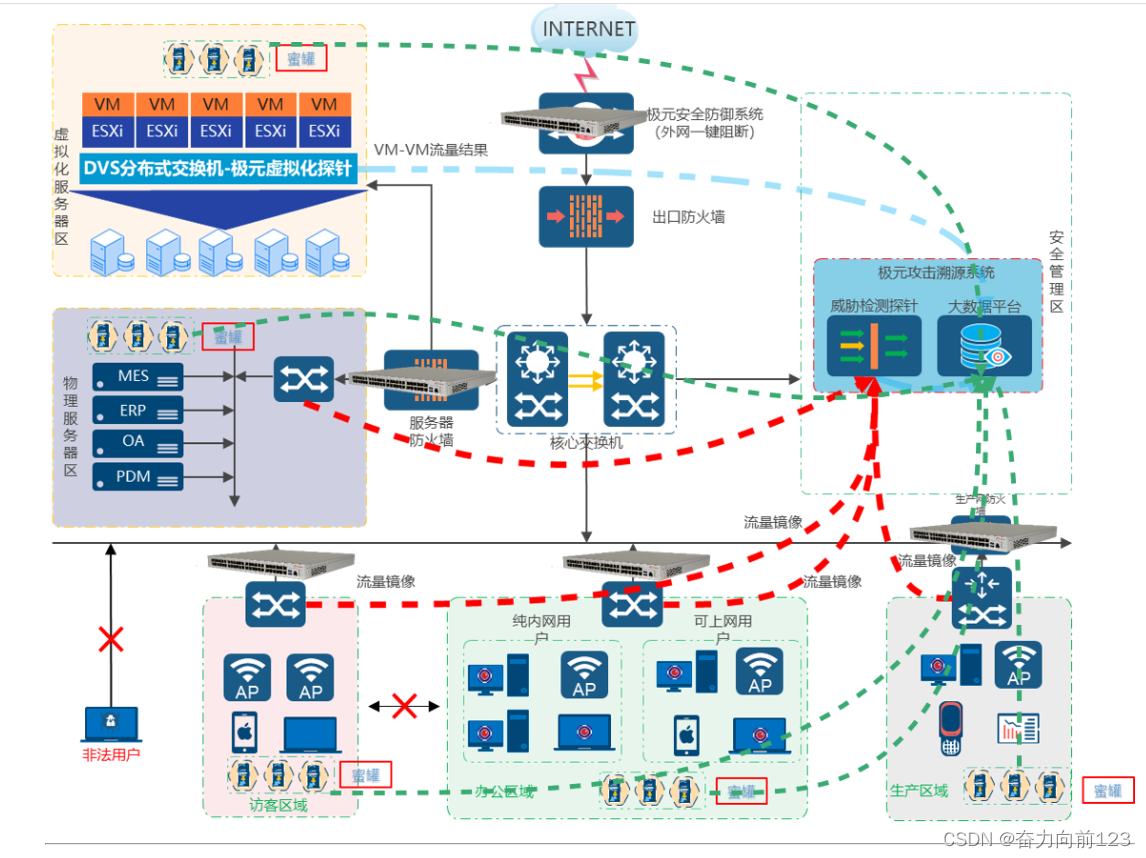

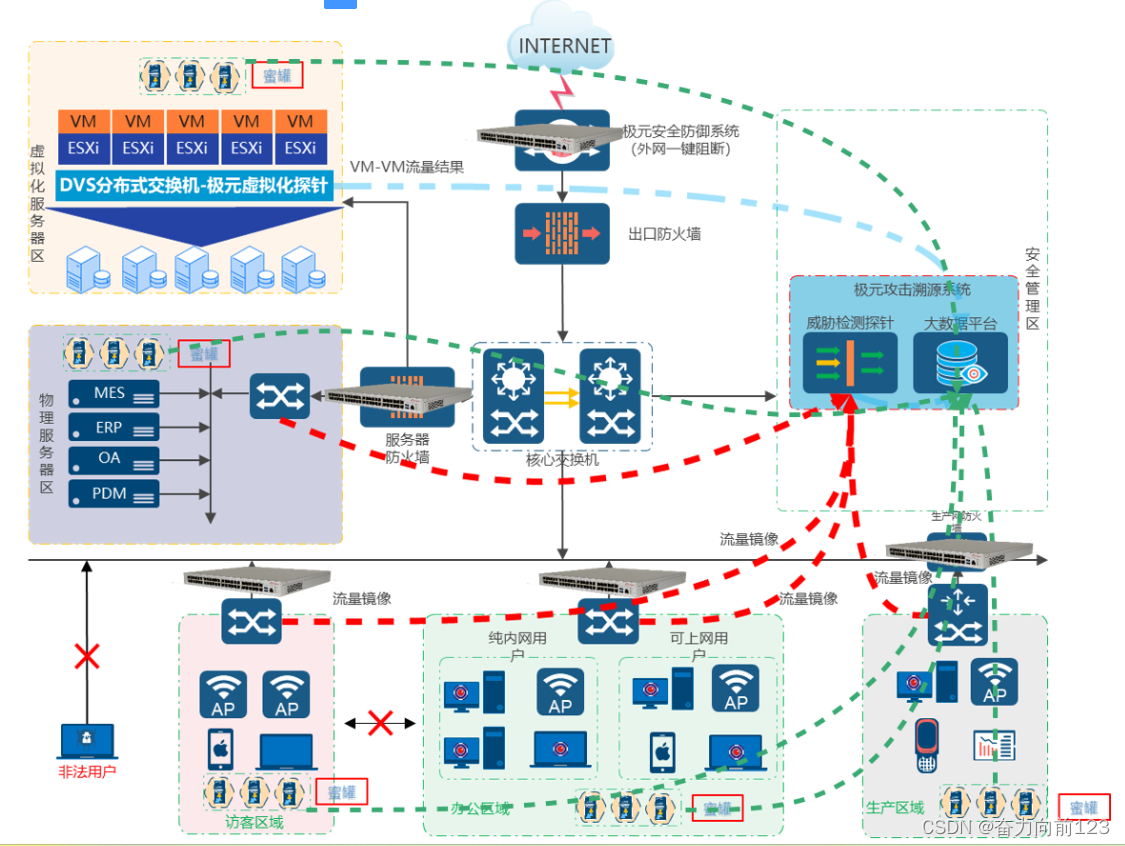

2、防护措施

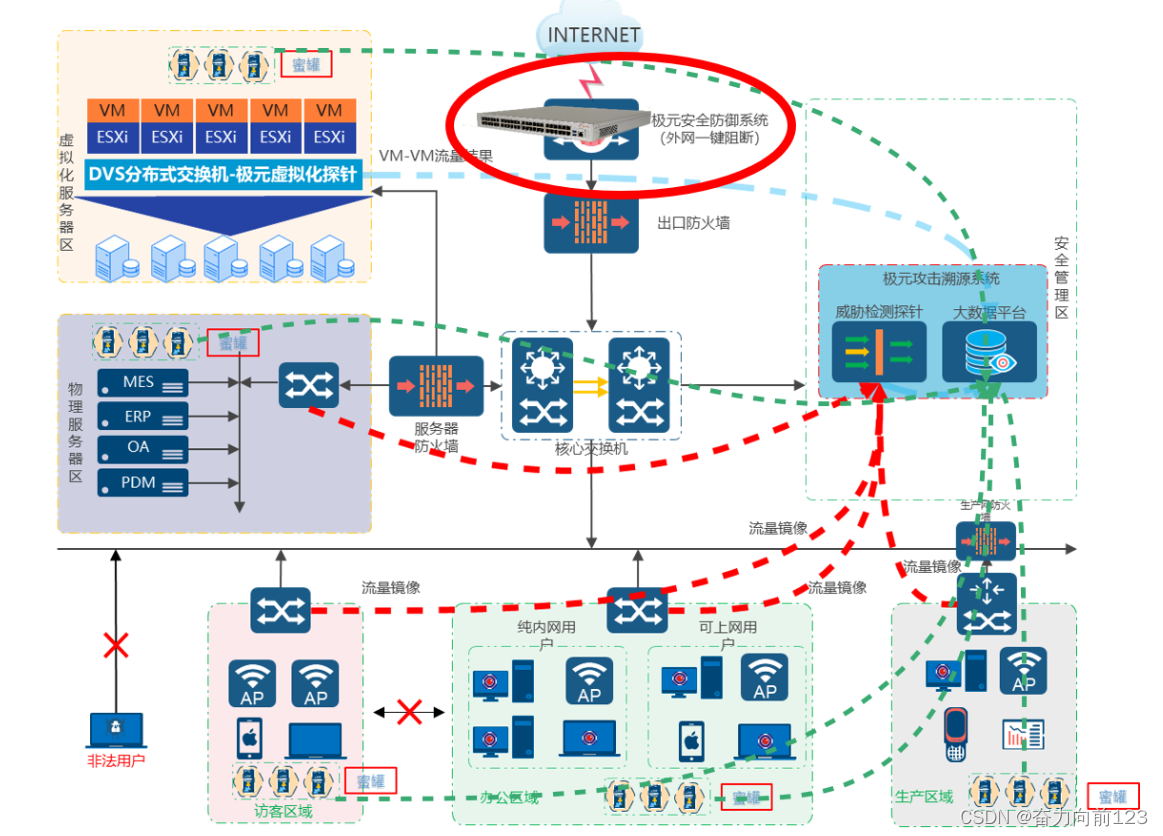

阻挡外部到内部的攻击

数据中心出口阻断

效果:

1) 阻挡外部到数据中心的攻击

2) 阻挡办公网络到数据中心的攻击

分布式阻断

1) 阻挡外部内部的攻击

2) 阻挡内部到内部的攻击

3) 阻挡办公网络到数据中心的攻击

这篇关于护网2024-攻防对抗解决方案思路的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!