本文主要是介绍开发多个工具包的黑产团伙GXC正在积极拥抱AI技术,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

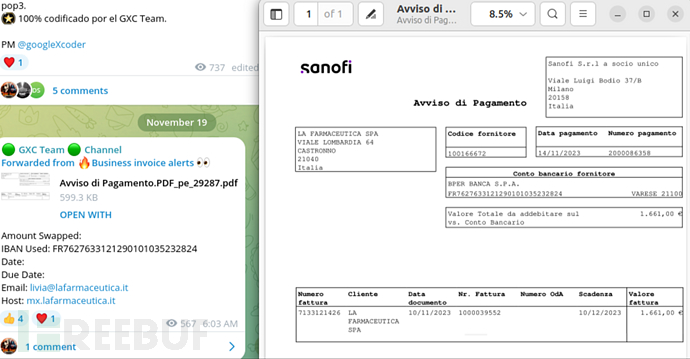

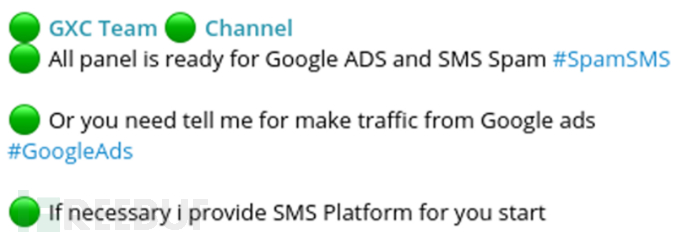

研究人员发现一个名为 GXC Team 的犯罪团伙,该团伙专门开发用于网上银行盗窃、电子商务欺诈与互联网诈骗的工具。2023 年 11 月 11 日,该组织以别名 googleXcoder 在暗网上发布多项公告。开始售卖新开发的结合人工智能的工具,用于创建用于电汇欺诈和商业电子邮件泄露(BEC)诈骗的欺诈性发票。

根据 FBI 的报告,2022 年平均每次 BEC 诈骗会造成超过 12 万美元的损失,总计带来了超过 24 亿美元的惊人损失。根据 FinCEN 的咨询报告,犯罪分子会持续利用该方式进行攻击。从 2016 年来,美国金融机构可能遭受的损失已超过 90 亿美元。

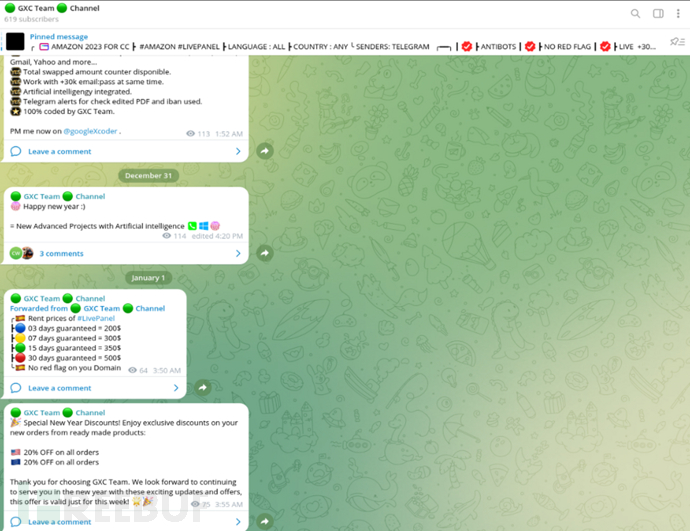

假期来临,该攻击团伙宣布大幅度降价,暗网上销售的工具直接打八折。

恶意利用人工智能

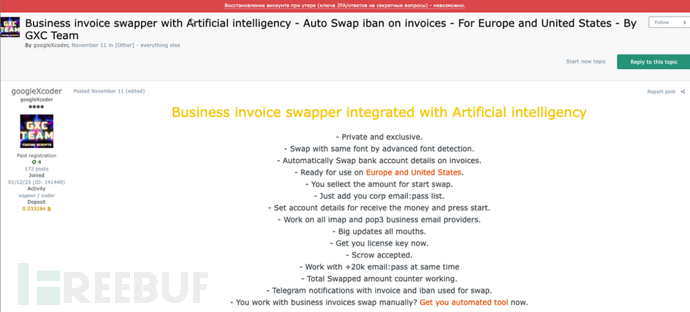

攻击者 googleXcoder 在著名的地下网络犯罪论坛中投放了多个广告,广告中强调了借助人工智能技术可以实现的高级功能。

毫无疑问,犯罪分子已经认识到人工智能技术在增强和扩大业务方面的巨大潜力。分析认为,FraudGPT 和 WormGPT 等人工智能驱动平台的出现,攻击者也可以越来越多地利用大型语言模型(LLM)。基于人工智能技术,攻击者可以实现复杂的攻击,生成垃圾邮件内容。攻击者也在使用由生成式人工智能技术驱动的深度伪造技术,进一步提高社会工程学攻击的可信度。

安全专家担心 2024 年攻击者可能会发起 AI 增强型 WannaCry 式勒索软件攻击。最近一份网络安全预测报告中,一位专家表示勒索软件变种可能会拥有复杂的、基于上下文的决策能力。

商业发票

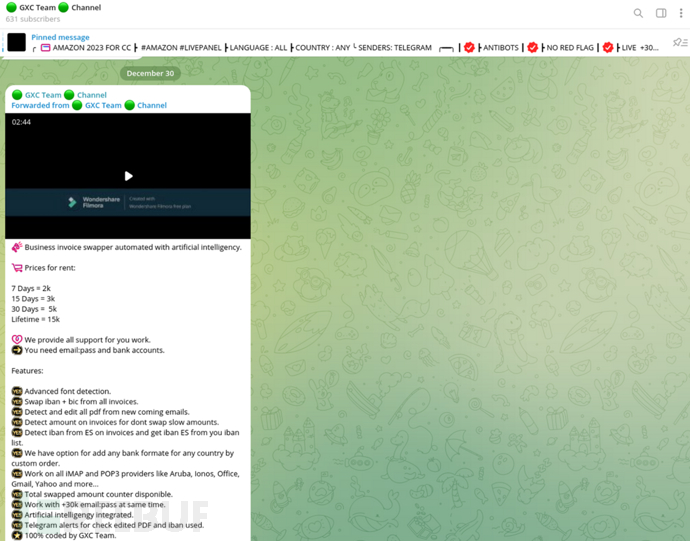

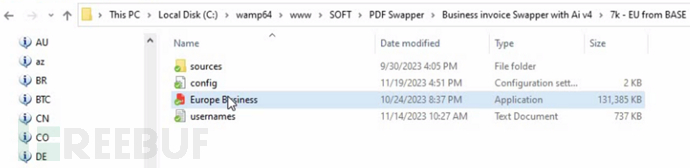

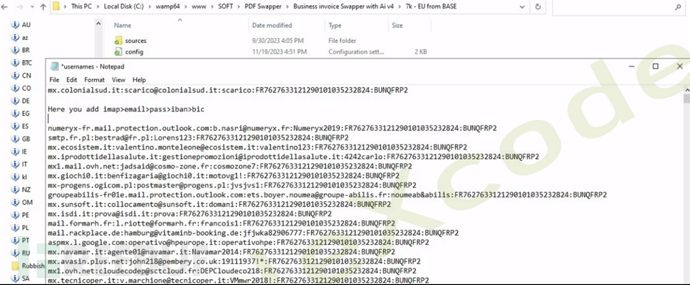

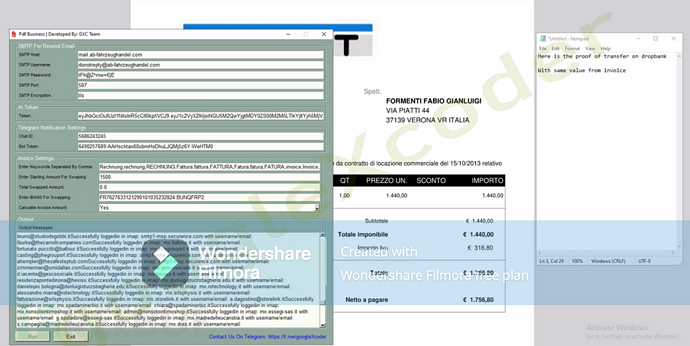

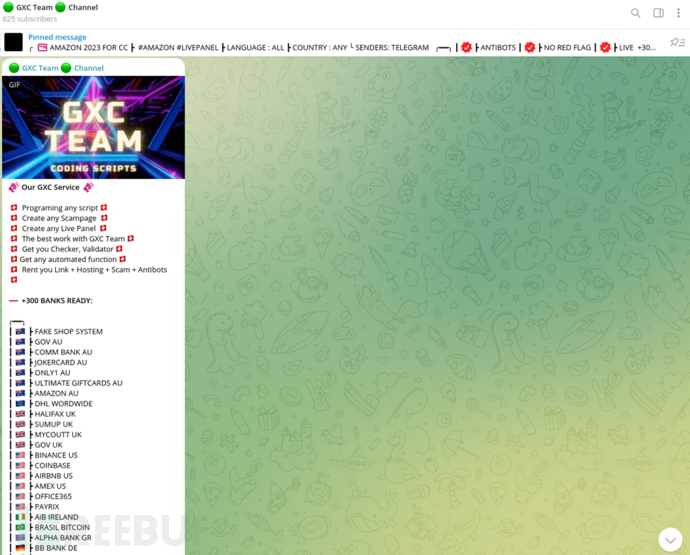

2023 年 12 月 30 日,GXC 攻击团伙推出了基于人工智能的工具的新版本,名为 Business Invoice Swapper。GXC 通过官方 Telegram 频道进行了宣传,该工具以租赁方式提供给购买者。每周续费价格为 2000 美元,一次性付费价格为 15000 美元。

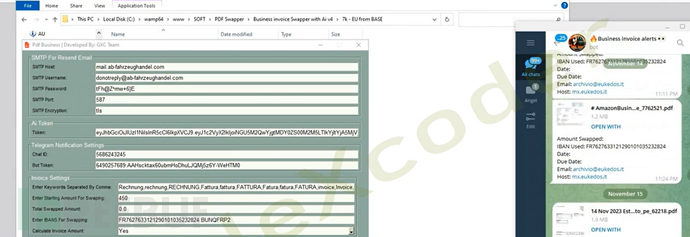

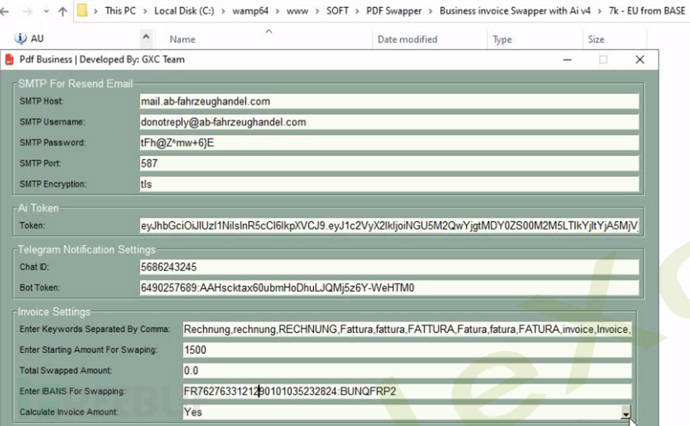

该工具通过 POP3/IMAP4 检查入侵的电子邮件账户,识别发现提到发票或者付款等信息的邮件。随后,工具将邮件目标接收者的银行信息替换为攻击者的银行信息。这样就完成了电汇欺诈或者伪造发票诈骗,受害公司的员工通常并不会检查看着很熟悉的发票,在未经核实的情况下就完成了付款。

该工具支持多种语言,自动扫描无需手动干预。

该工具可以配置 SMTP 协议相关选项,用于发送带有生成的伪造发票的电子邮件。此外,工具还可以将其发送到指定的 Telegram 频道,作为 C&C 信道的替代方案。

攻击者要输入扫描的失陷电子邮件账户列表,涉及使用指定凭据以及文档中提到的 IBAN 号与 BIC 代码。值得注意的是,确定的受害者主要来自英国和多个欧盟国家,包括但不限于西班牙、法国、波兰、意大利、德国与瑞士等。

扫描完受害者列表,工具会扫描所有电子邮件账户查找发票信息。修改这些发票中的收件人信息,将其替换为攻击者指定的信息。

在这种情况下,攻击者有效利用人工智能来进行识别。此外,工具支持多语言,能够处理和理解各种语言的邮件,这也是一项关键功能。

在线欺诈工具库

GXC 团伙因创建各种在线欺诈工具而闻名,从数据检查工具到复杂的网络钓鱼工具包。这些犯罪分子被认为是在线欺诈工具领域的主谋,他们为其他犯罪分子提供了一套旨在欺骗全球消费者的现成工具。此外,GXC 团伙还提供针对欺诈工具的持续更新与技术支持。目前,GXC 团伙开发的工具能够针对全球 300 余个实体,覆盖顶级金融机构、政府服务、邮政服务、加密货币平台、支付网络与主要在线商店。

高级网络钓鱼工具包

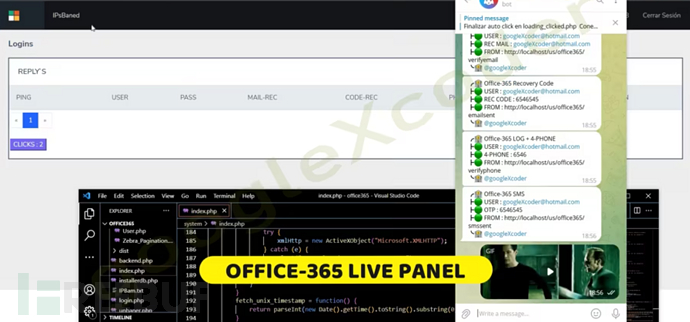

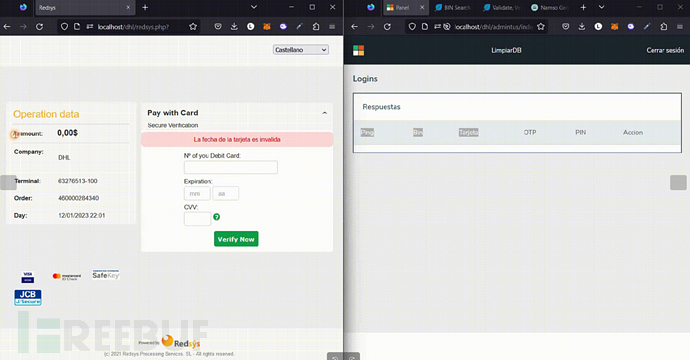

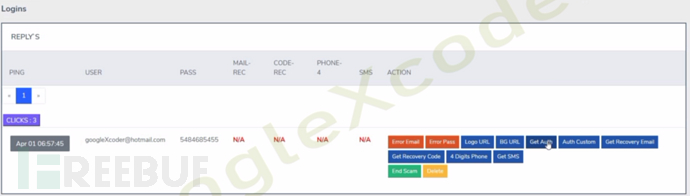

GXC 团伙最初售卖的工具是针对 Office 365 设计的复杂网络钓鱼工具包,支持双因子认证(2FA)。这也是该团伙的核心产品,租赁价格为 999 美元。

值得注意的是,攻击者利用该工具包进行了一些攻击行动。例如针对美国第四大健康保险公司 HUMANA 的攻击:

对邮件服务与客户的攻击

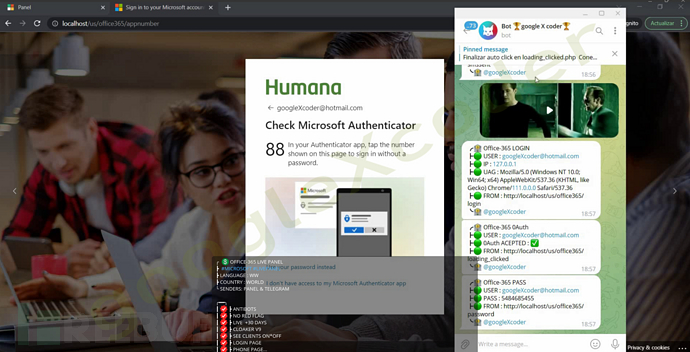

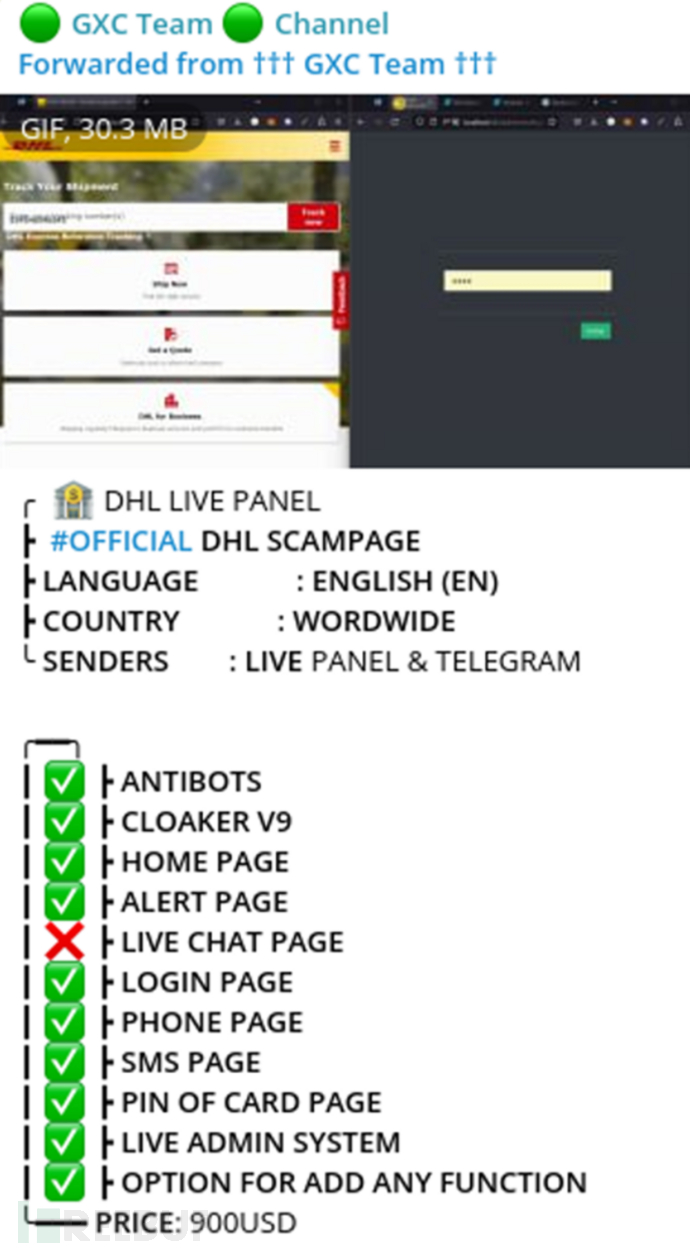

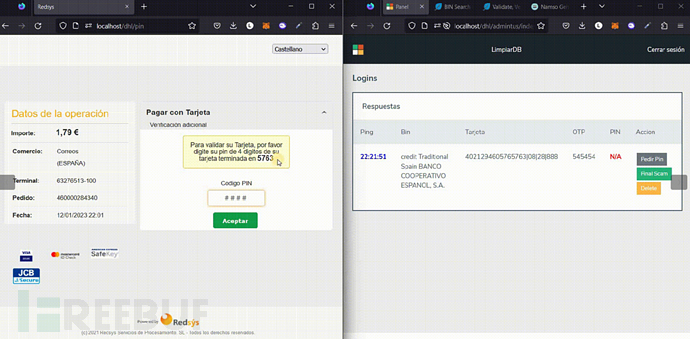

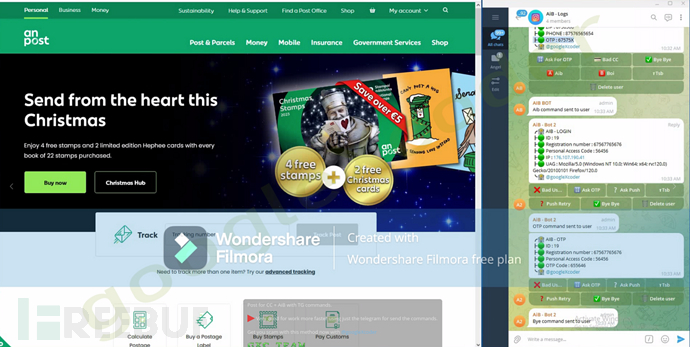

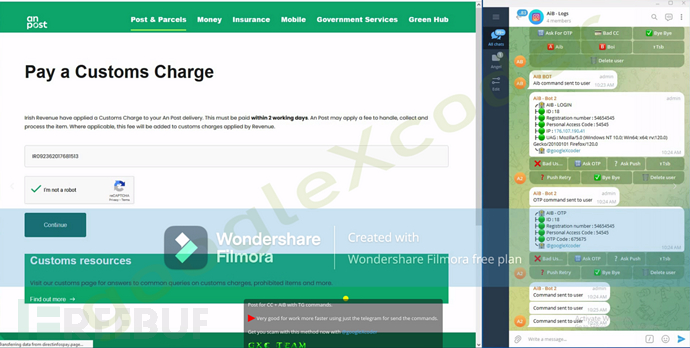

GXC 团伙不只针对电子邮件服务提供商,还开发了旨在欺骗 DHL、Correos 与 An Post 等邮政服务客户的工具包。这些工具包售价 900 美元,广受好评并且引起了其他犯罪分子的注意。

该工具包是首批能够拦截一次性密码(OTP)的专业工具,这对访问失陷客户账户以及获取信用卡信息至关重要。这些工具包通常用于网络钓鱼攻击。GXC 团伙开发了与 DHL 服务非常类似的页面,该界面提供包含西班牙语在内的多种语言,提高了工具包的可信度。

在圣诞节与新年假期,研究人员发现针对爱尔兰国有邮政服务提供商 An Post 的攻击行动正在加强。

以数百万人为攻击目标

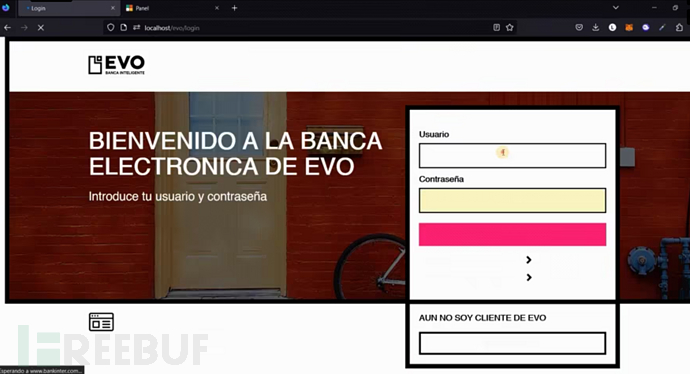

除了邮政服务提供商和物流服务提供商,攻击者也没有放过银行业。攻击者也为 EVO Banco, SAU(总部位于马德里的西班牙银行),专门设计的网络钓鱼工具包。

西班牙语诈骗

攻击者明显更重视西班牙语的诈骗,攻击者在帖子中也有西班牙语的痕迹。

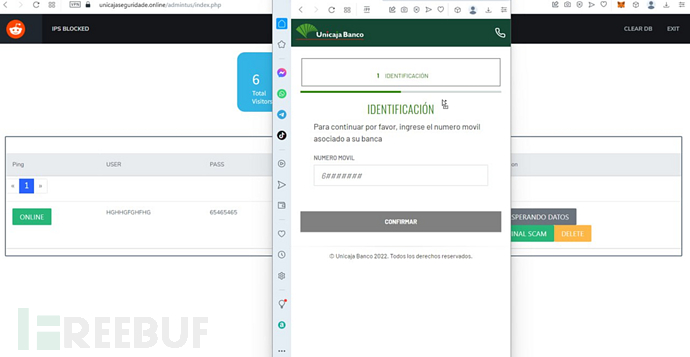

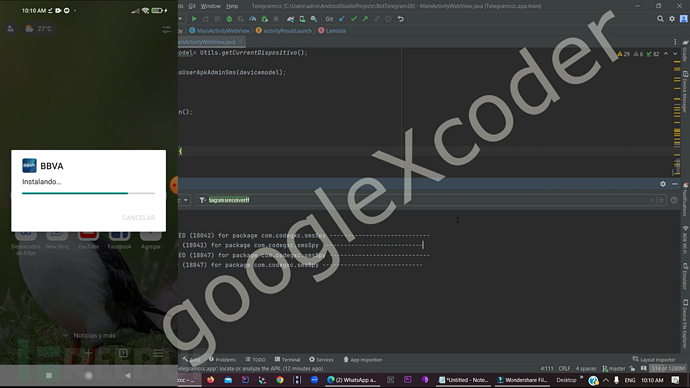

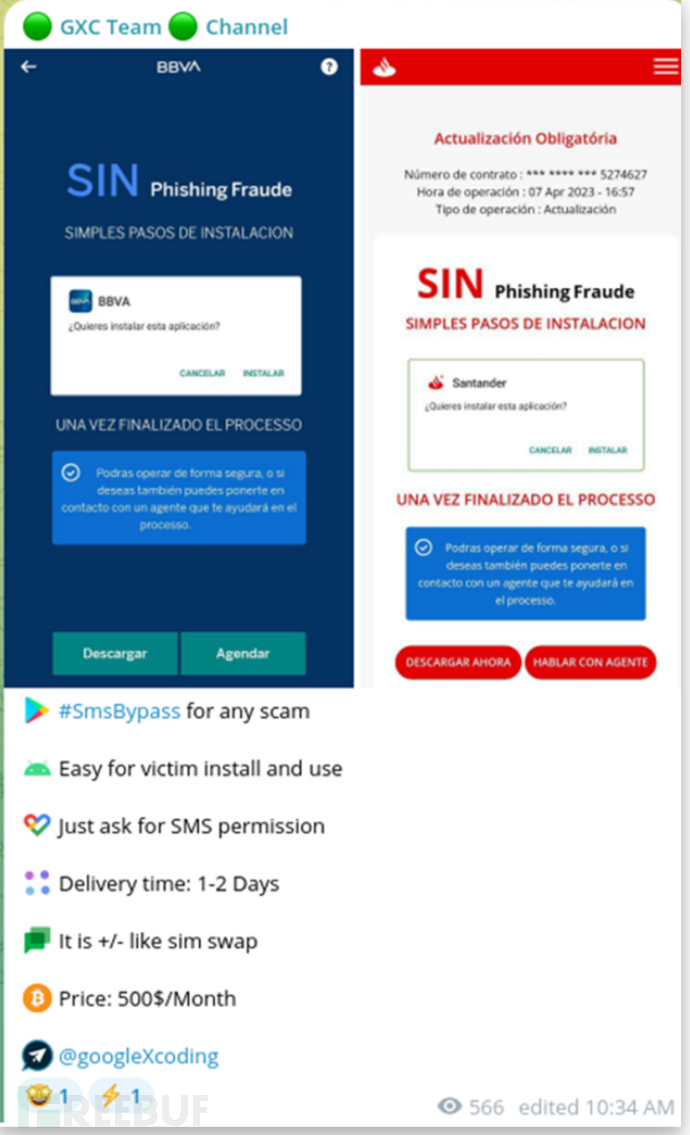

不清楚为什么攻击者对西班牙语情有独钟,有可能是团队中有人是西班牙裔。钓鱼工具包针对西班牙几家主要银行,包括 ABANCA、Banca March、Banco de Sabadell、Grupo Caja Rural、Unicaja Banco SA、Caixa Enginyers、Banco Mediolanum、Laboral Kutxa、Eurocaja Dynamic、BBVA 和 Santander 银行。

除了西班牙外,根据联合国国际电信联盟的研究报告可知拉丁美洲是世界上对应网络攻击最不充分的地区。世界上网络最不安全的十个国家中的三个都位于拉丁美洲:洪都拉斯、尼加拉瓜和委内瑞拉。许多西班牙银行在拉美地区拥有许多业务,GXC 团伙可能就是以此针对西班牙语地区进行攻击。

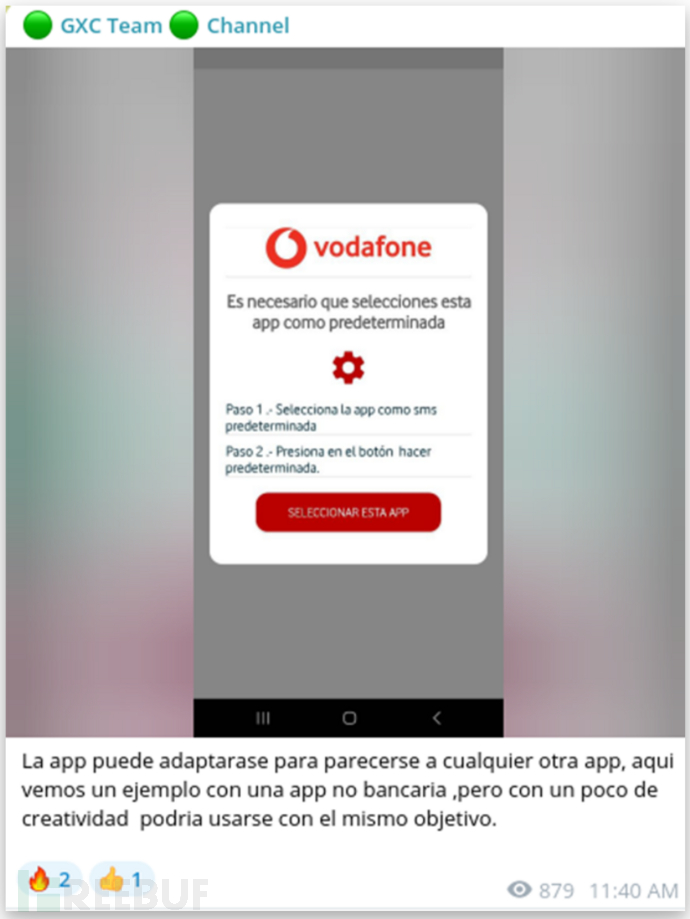

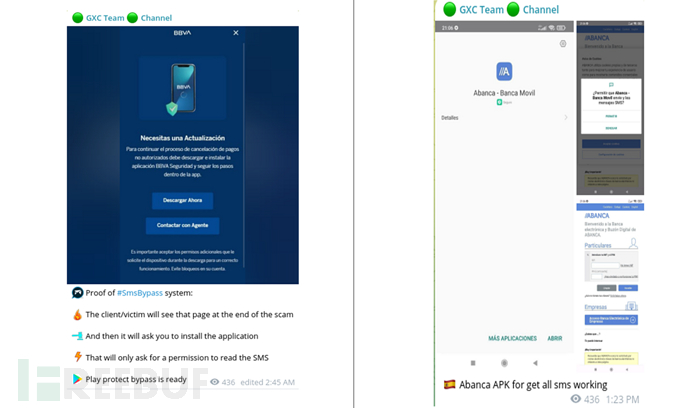

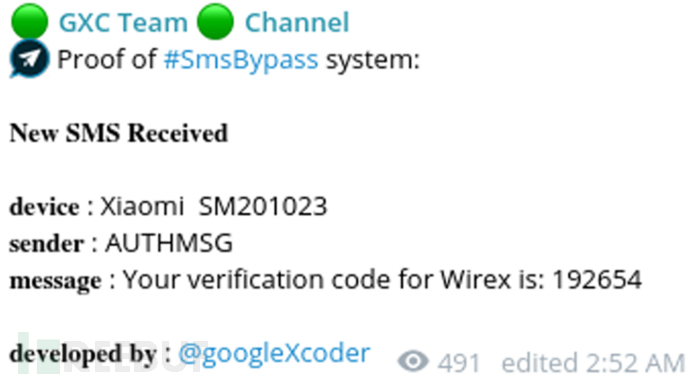

通过虚假手机银行拦截双因子认证

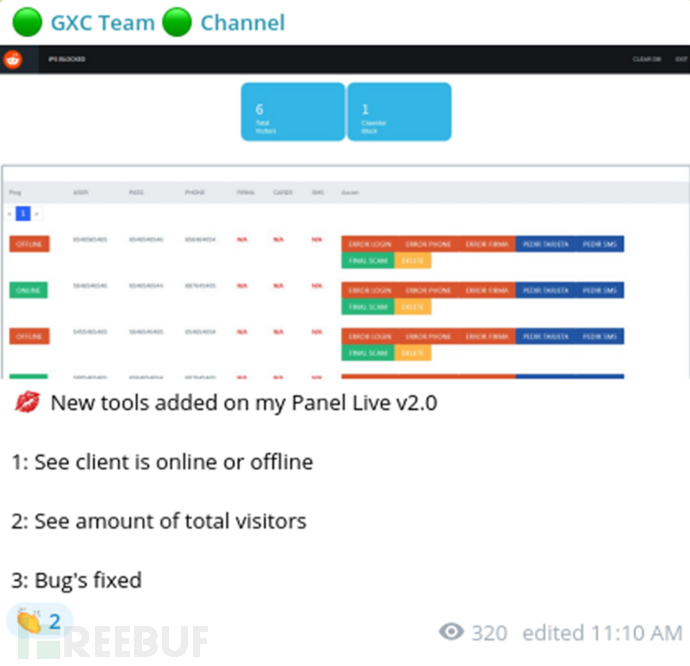

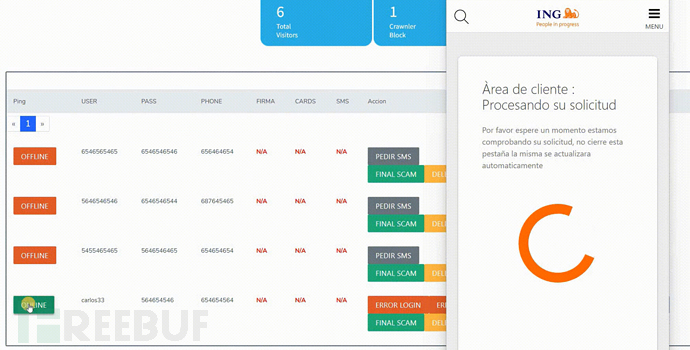

攻击者开发了于官方移动银行应用程序相似的恶意安卓应用程序。受害者被引诱确认一次性密码(OTP)下载安装该虚假应用程序,随后拦截并回传至 C&C 服务器。网上银行所需的登录凭据是通过网络钓鱼工具包收集的,一旦一次性密码被拦截就可以直接登录银行账户了。攻击者还使用了与地理位置相关的代理 IP,来促进这种未授权访问。

该系统旨在绕过双因子认证,攻击者成功在攻击中多次运用。

攻击者还演示了成功逃避 Google Protect 安全检测的能力。攻击者可能利用了暗网上被窃取的 Google 开发者证书来绕过谷歌的安全检测,或者使用了不会触发基于行为的安全告警的方式。值得注意的是,攻击者主要伪装成合法金融机构,利用对品牌的信任进行欺诈活动。

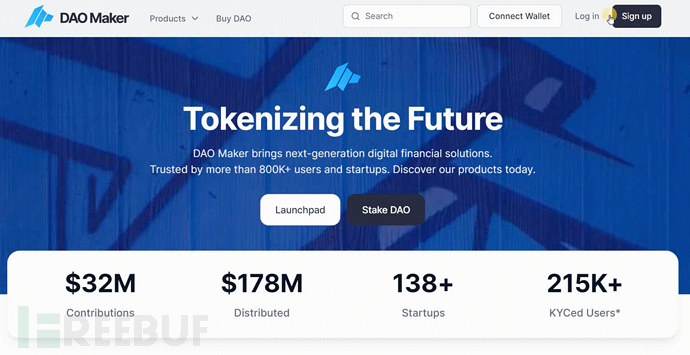

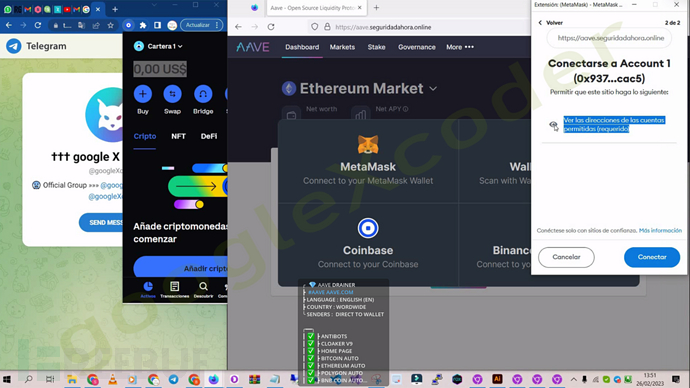

除银行外,GXC 团伙针对 Coinbase 用户也开发了专门的网络钓鱼工具包。该工具包售价 900 美元,专门针对西班牙的加密货币用户进行攻击。

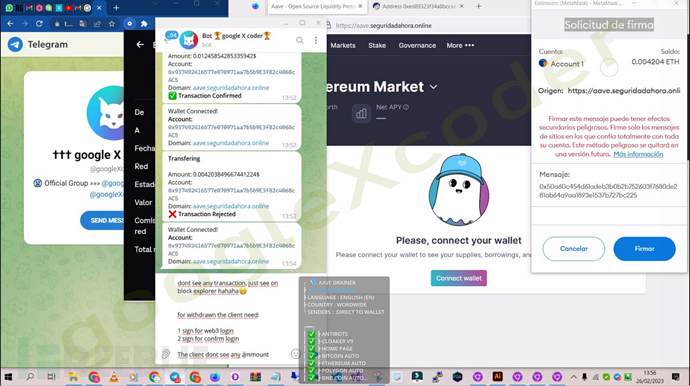

为 Coinbase 开发的网络钓鱼工具包非常有效,还支持通过 Telegram 发送通知。除了 Coinbase 之外,GXC 团伙也为 Binance、AAVE、DAO Maker 和 DYDX Exchange 等著名的加密货币交易平台量身定制了网络钓鱼工具包。

这些网络钓鱼工具包的显著优点是它们具有自动“静默发送”功能,该功能在出现受害者后立刻将资金转移到预先设置好的钱包中。该功能对于从基于网络的钱包和账户中窃取各种加密货币来说特别有效,隐蔽的传输机制大大提高了钓鱼的有效性。

成功的交易转账会直接通过 Telegram 发送给攻击者,攻击者可以实时了解非法活动的运营情况。

虚假在线商店

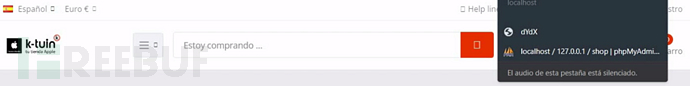

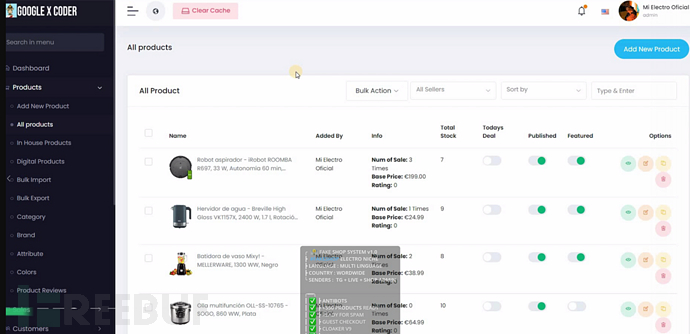

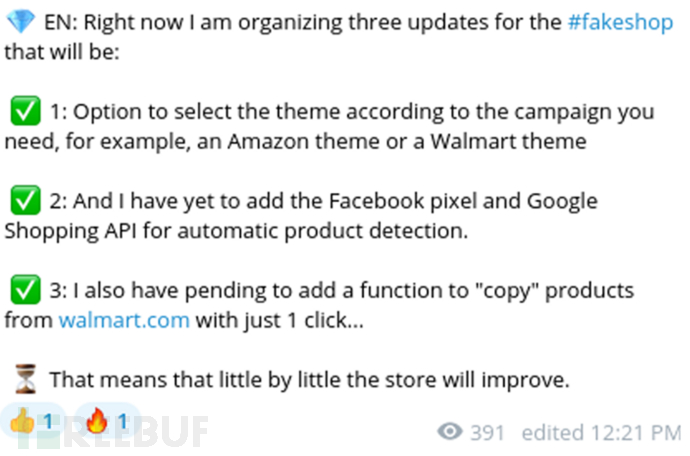

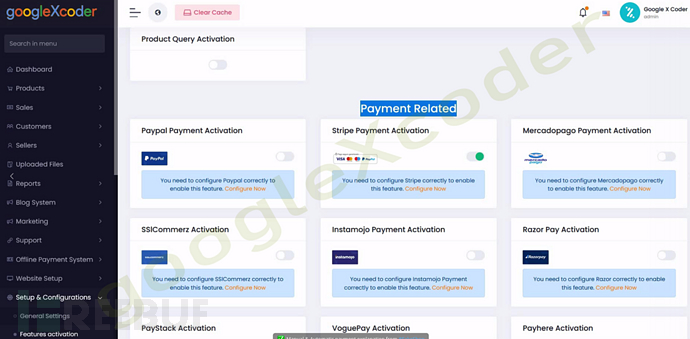

GXC 团伙最近推出了虚假在线商店工具包,售价 4000 美元。工具包预置了超过 400 种商品,看起来十分真实,注册域名就可以对知名的在线商店进行仿冒。商品主要是电子产品,攻击者已经瞄准有强大消费能力的客户群。

此外,GXC 团伙提供了灵活的定制选项与对应的租赁价格,以满足不同犯罪分子的特定需求。

该工具包也配备了通过短信拦截信用卡和一次性密码的功能,也通过 Telegram 提供交互式通知提升了用户体验。

最初发现该工具包仿冒的是西班牙电商 Mi Electro 与西班牙 Apple 高级经销商 K-Tuin,对官方网站进行了细致的模拟。

攻击者在虚假在线商店中上架爱了各种电子产品,也支持攻击者在后台对库存、商品价格与商品描述进行类 CMS 式的修改。

为了以假乱真,攻击者甚至集成了自动生成虚假评论的功能,该功能可能利用了人工智能技术。此外,工具包还可以实时监控受害者在网页上的活动,进一步提高了欺诈计划的有效性。

攻击者可以通过工具包的管理面板发送各种命令,与浏览网页的受害者进行交互。例如,执行特定命令可以要求受害者输入一次性密码(OTP),攻击者就可以利用其绕过双因子验证。

攻击者持续更新该工具包,也提供对 Airbnb、亚马逊等知名电商的仿冒,攻击者想尽各种办法进行欺骗。

虚假电商支持各种支付方式,攻击者在背后雇佣了“钱骡”接收资金再经过复杂的架构转入传出,防止政府对非法金融交易的跟踪。

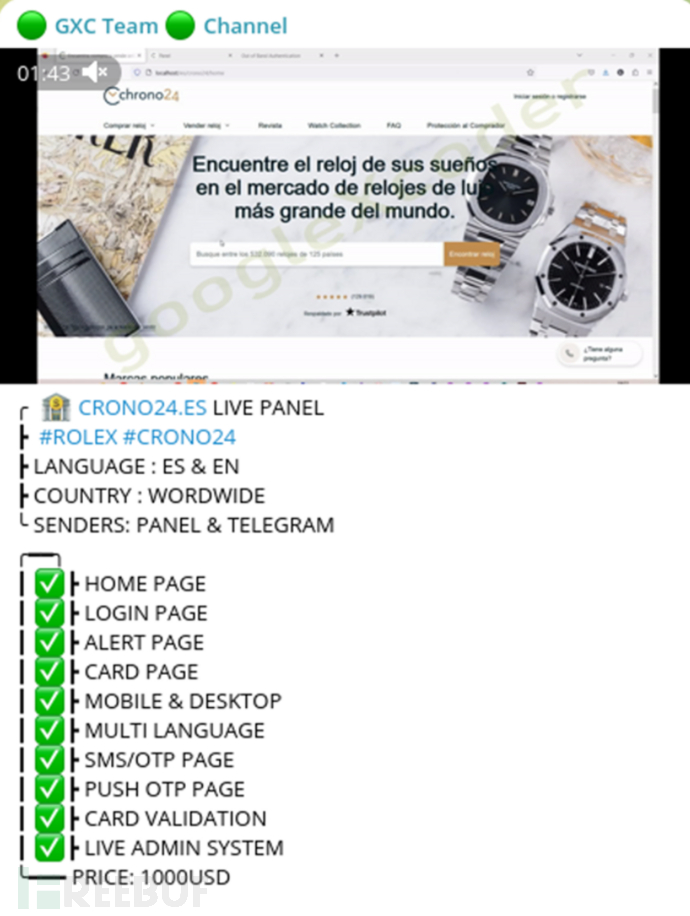

攻击者也把对亚马逊的网络钓鱼工具包拆分出来,独立进行售卖。除了知名电商,GXC 团伙还仿冒了奢侈品手表交易市场 Chrono24 的平台。

亚马逊、沃尔玛和 Sumup 都在攻击者的视野范围内,不断扩大自身影响力。攻击者未来还计划开发针对英国和欧盟知名银行的网络钓鱼工具包,这表明攻击者的扩张野心十足。

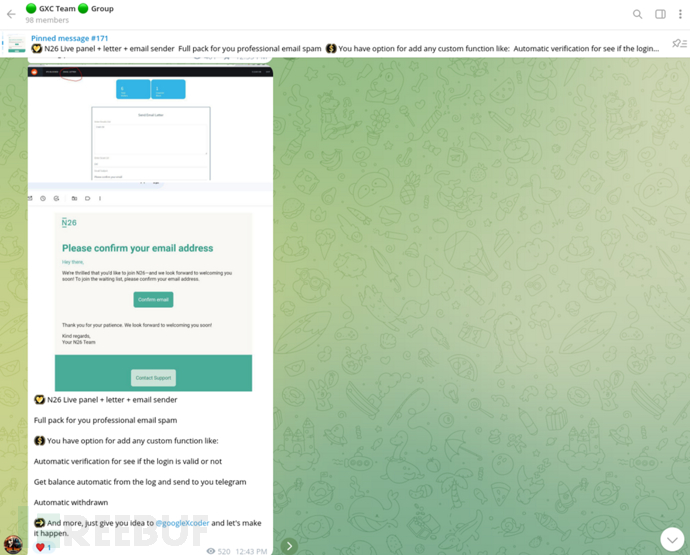

不仅式传统银行,总部位于德国柏林的新式银行 N26 也被攻击者盯上。受害者收到一封看似来自 N26 发送的电子邮件,提示其验证客户信息,将现代数字银行的客户也纳入诈骗版图。

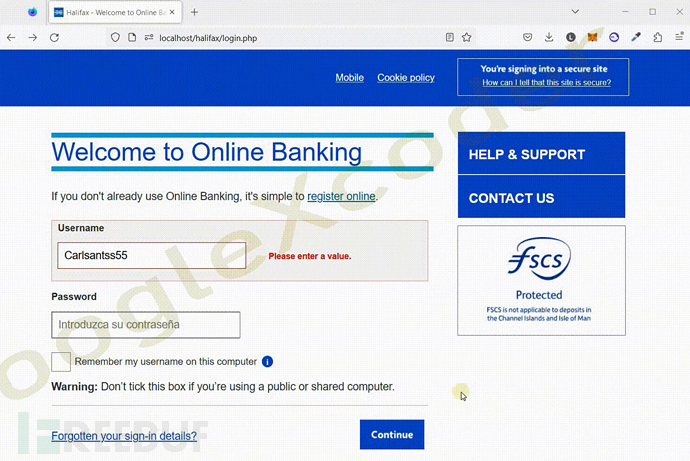

荷兰和德国的用户惨遭毒手,英国银行 Halifax 的客户也不能幸免。该银行式苏格兰银行的一部分,而苏格兰银行又是劳埃德银行集团的全资子公司。

GXC 团伙还提供专用的失陷数据检查工具,犯罪分子可以使用这些工具来识别各种在线服务的客户。

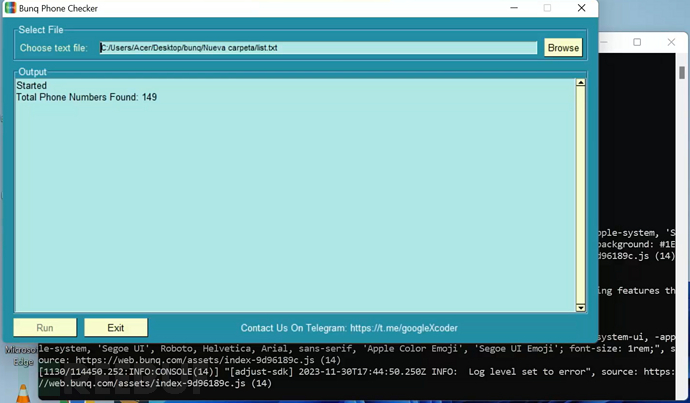

针对数字银行 Bunq 的攻击

GXC 团伙也支持对数字银行 Bunq 的客户进行攻击:

针对亚马逊的攻击

GXC 团伙也开发了检查用户通讯录,确定其是否为亚马逊关联账户。该功能对于进行移动网络钓鱼攻击来说,特别有用。发现了潜在的亚马逊用户,攻击者向其发送恶意 iMessage 或者短信。攻击者强调,利用从失陷的 Google Ads 账户发送流量,从而实现精准定位。

该工具甚至不需要任何独特的设置,展示了其高效的性能。

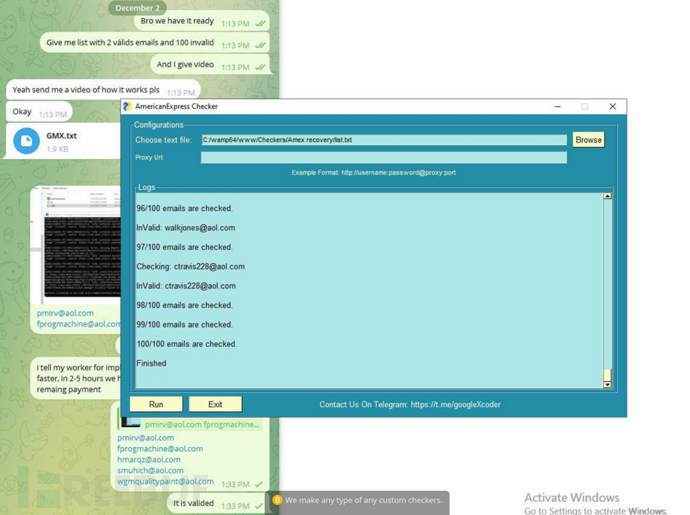

针对美国运通的攻击

GXC 团伙最初开发的工具就是利用被窃的电子邮件数据加速识别有效的美国运通(AMEX)客户。该工具可以扫描电子邮件,识别与美国运通相关的信息,评估电子邮件收件人是否为美国运通的注册用户。这些信息后续会被用于各种攻击,例如支付欺诈和身份盗窃。攻击者访问受害者的美国运通账户,尝试使用被窃取的身份与密码进行未授权的交易。

GXC 团伙还开发了一系列其他工具,包括多个网络钓鱼工具包。这些工具包带有定制化模板,能够针对知名支付系统、加密货币服务提供商和银行进行模仿,为网络犯罪分子的金融欺诈提供了便利。

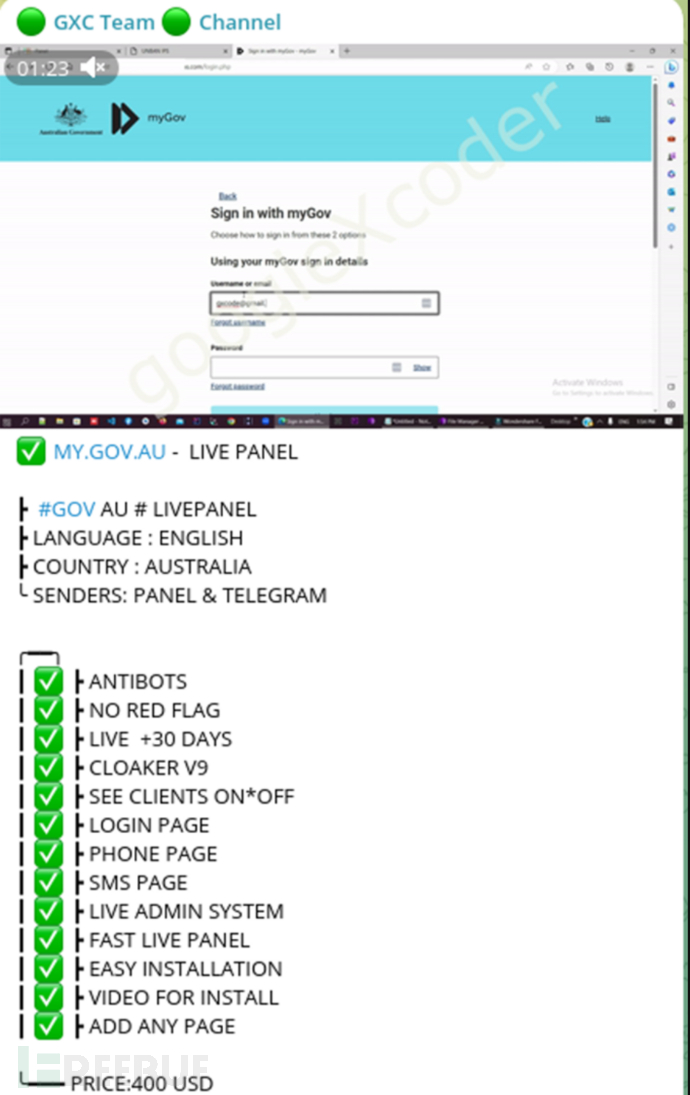

针对电子政务的攻击

GXC 团伙创建了多个工具包,仿冒政府网站窃取澳大利亚与西班牙公民的身份信息。攻击者仿冒 my.gov.au门户网站,引诱受害者提供个人信息。

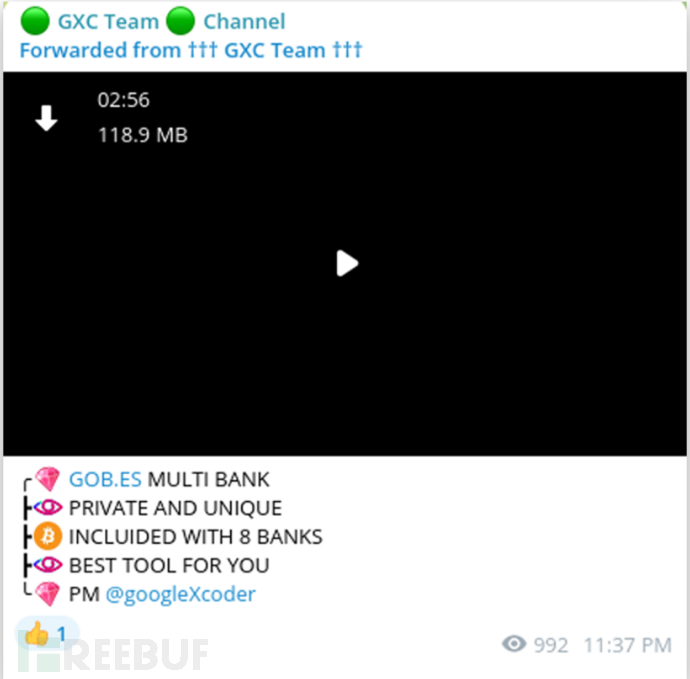

攻击者仿冒 gob.es政府门户网站,声称支持多家银行进行付款,欺骗受害者共享敏感信息。

结论

网络犯罪分子使用人工智能技术并不新鲜,攻击者早就在垃圾邮件、黑帽 SEO 等领域开始使用人工智能技术。

研究人员认为,人工智能在网络犯罪中最有前景的应用场景包括:

- 出于恶意和欺诈目的生成内容,目的是优化人力资源和扩展运营能力。

- 通过文本处理和文档分析来识别特定对象和目标。

- 网络犯罪行动的决策与自动化。

- 利用人工智能驱动复杂的社会工程学技术。

- 对潜在受害者进行分析和研究,并检测行为模式以更有效地进行攻击。

- 绕过反欺诈过滤器和网络安全控制(例如使用 Deep Fakes 和人工智能生成的样本文件)。

- 人工智能将用于情感分析、目标活动和与受众的实际互动(例如在社交媒体网络和替代数字渠道中)的影响和干扰活动。

人工智能在网络犯罪中应用越来越广泛,为网络安全工作带来了巨大挑战。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

同时每个成长路线对应的板块都有配套的视频提供:

大厂面试题

视频配套资料&国内外网安书籍、文档

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。

这篇关于开发多个工具包的黑产团伙GXC正在积极拥抱AI技术的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!