本文主要是介绍[WUSTCTF2020]level3,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

base64换表

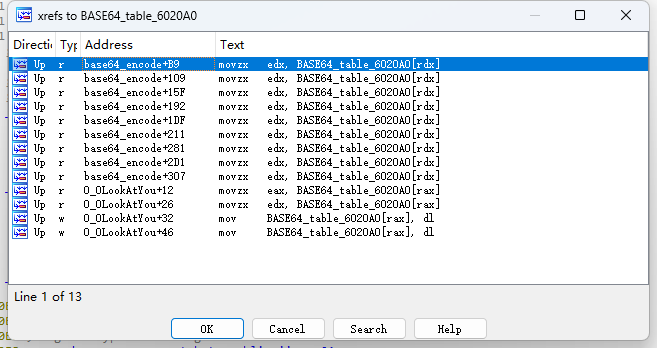

但是这的表有一个引用

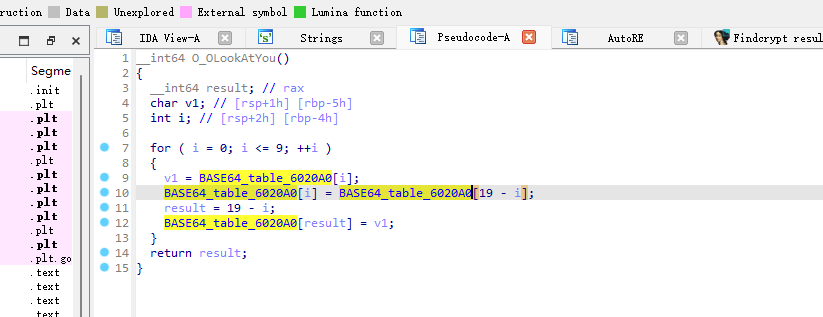

模拟执行

#DRKCTF{}a='ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

flag=[ord(i) for i in a]

for i in range(0,10):flag[i],flag[19-i]=flag[19-i],flag[i]

for i in flag:print(chr(i),end='')新表

TSRQPONMLKJIHGFEDCBAUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/

这篇关于[WUSTCTF2020]level3的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![[WUSTCTF2020]level11,[GUET-CTF2019]re1](https://img-blog.csdnimg.cn/direct/51c4cb1ed3b843e6b7605165d3a23794.png)

![[BUUCTF]-PWN:wustctf2020_easyfast解析](https://img-blog.csdnimg.cn/direct/8af012b324284354aec8f3de89792c15.png)

![buuctf [WUSTCTF2020]dp_leaking_1s_very_d@angerous](https://img-blog.csdnimg.cn/3cb9d93f19ad4c9aae7c1915db8d082c.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBAc3RhbnRpYw==,size_20,color_FFFFFF,t_70,g_se,x_16)

![[WUSTCTF2020]find_me](https://img-blog.csdnimg.cn/fb17159bf6c34783b4d85a4b2b0c8170.png)

![[WUSTCTF2020]find_me 1](https://img-blog.csdnimg.cn/20210326235036764.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L2JyaWdodGVuZGF2aWQ=,size_16,color_FFFFFF,t_70)