addresssanitizer专题

【Linux】使用AddressSanitizer分析内存非法使用问题

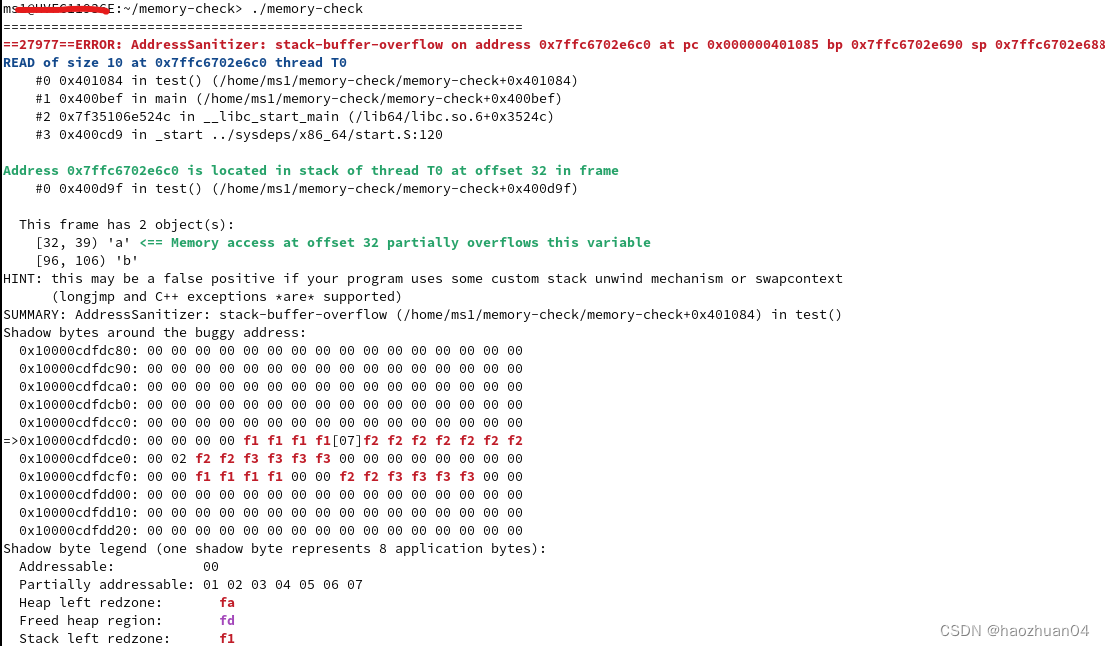

文章目录 1 为什么需要AddressSanitizer?2 如何使用AddressSanitizer3 AddressSanitizer的原理4 总结 1 为什么需要AddressSanitizer? Valgrind是比较常用的内存问题定位工具,既然已经有了Valgrind,为什么还需要AddressSanitizer呢? 与Valgrind相比,AddressSani

Leetcode 报出:AddressSanitizer: heap-buffer-overflow on address所引出的问题思考

今儿个用C语言写Leetcode的时候发现了这个错误heap-buffer-overflow ,堆缓存越界? 事故代码是这样的: 我后来稍微研究了看了一眼,发现我这一不留神没注意就犯了炒鸡愚蠢的错误——没看懂numsSize,这个代表数组长度的参数另外,这个代码引出了一个问题,sizeof(nums)到底=多少? 为此我稍微验证了一下: 其实大致是知道这个大小也就一个int指针

LeetCode “AddressSanitizer:heat-use-after-free on address“问题解决方法

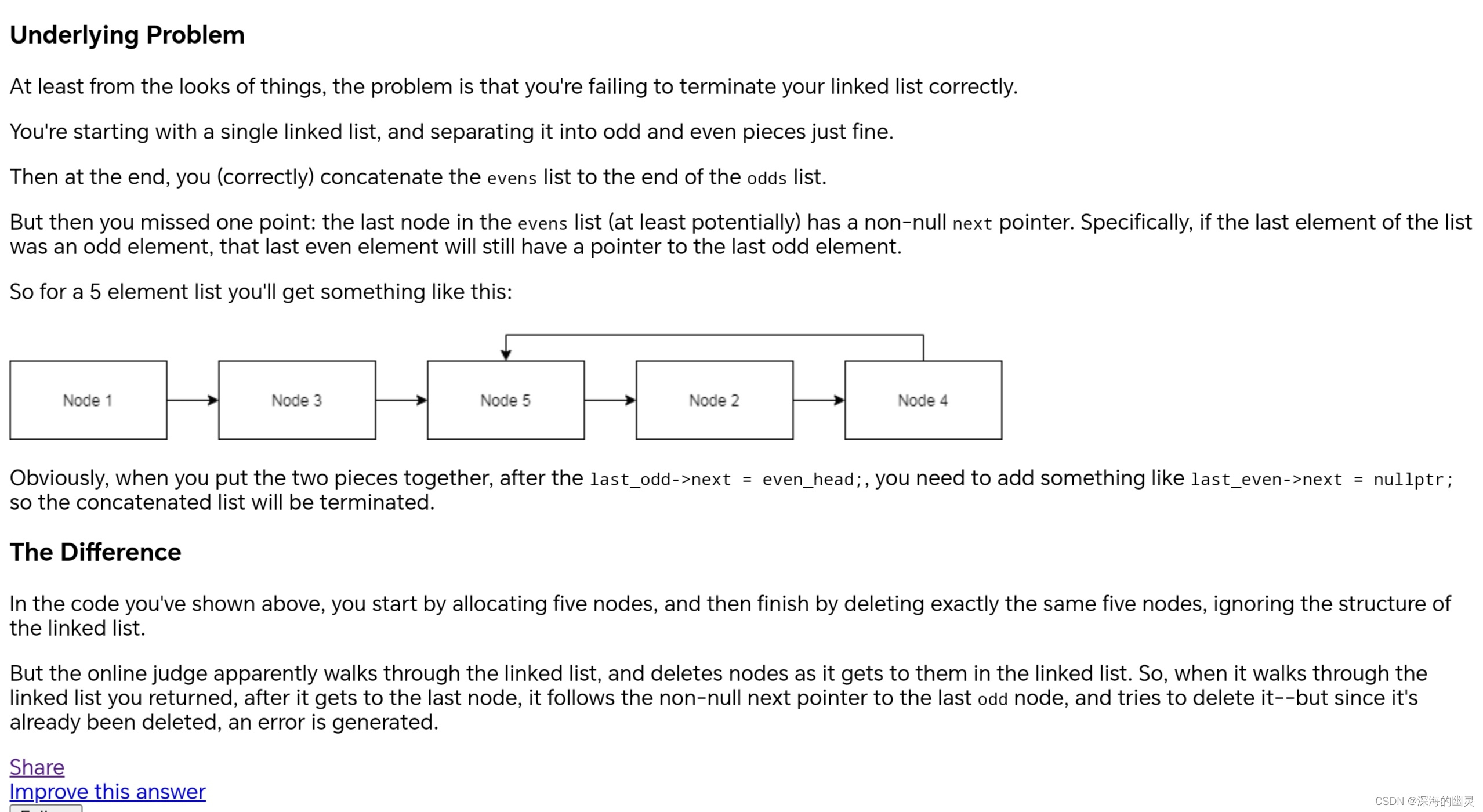

heat-use-after-free : 访问堆上已经被释放的内存地址 现象:同样代码在LeetCode上报错,但是自己在IDE手动打印并不会报错 个人猜测,这个bug可能来源于LeetCode后台输出打印链表的代码逻辑问题。 问题描述 题目来自LeetCode的86.链表分隔 运行如下代码时,发生报错 /*** Definition for singly-linked list.*

使用AddressSanitizer搭配addr2line查找C/C++内存泄漏问题

文章目录 前言AddressSanitizer检测步骤泄漏发生在可执行程序本身泄漏发生在编译所需动态库中泄漏发生在自定义加载的动态库中unknown modulemaps具体操作 总结 前言 指针是C/C++程序中的利器,同时也引入了风险,现代C++中增加了智能指针来降低使用“裸”指针带来的风险,但是智能指针不是一颗银弹,它不能解决所有的指针问题,内存泄漏在C/C++程序开发中

C++动态内存检查工具 - AddressSanitizer

参考 https://www.qt.io/blog/2013/04/17/using-gccs-4-8-0-address-sanitizer-with-qt https://doc.qt.io/qt-6/qmake-variable-reference.html#qmake-lflags AddressSanitizer是gcc编译器套件的一部分(gcc版本 > 4.8),只要在编译器调用中

为什么选择C/C++内存检测工具AddressSanitizer?如何使用AddressSanitizer?

目录 1、C++程序中的内存问题 2、AddressSanitizer是什么? 3、AddressSanitizer内存检测原理简述 3.1、内存映射 3.2、插桩 4、为什么选择AddressSanitizer? 4.1、Valgrind介绍 4.2、AddressSanitizer在速度和内存方面为什么明显优于Valgrind 4.3、在很多实际项目中我们需要使用Addres