鹏城专题

鹏城杯 2022 取证writeup

简单取证 我们进去首先使用imageinfo pslist screenshot clipboard filescan 等等插件查看相关信息。 这里找到一个password姑且先留着 然后使用filescan找到了一个jpg文件 我们先dump下来 vol -f file.raw --profile=WinXPSP2x86 dumpfiles -Q 0x000000000207e3d

合合信息旗下启信宝与鹏城实验室达成数据托管合作,“AI靶场”让数据管理更精准

数字经济时代,数据已成为新型生产要素。通过“数据托管”等形式对数据进行集中管理,有助于保护数据主体权益,促进数据共享和运用效率,对数字经济的发展具有重要意义。近期,在深圳数据交易所(简称“深数所”)的支持下,鹏城实验室AI靶场与合合信息旗下启信宝达成合作,双方成功完成首批数据托管事宜的对接,为中国数据托管行业发展提供了一个创新的“范本”。 鹏城实验室系中央批准的网络通信领域新型科研机构,致力于网

NSS [鹏城杯 2022]压缩包

NSS [鹏城杯 2022]压缩包 考点:条件竞争/逻辑漏洞(解压失败不删除已经解压文件) 参考:回忆phpcms头像上传漏洞以及后续影响 | 离别歌 (leavesongs.com) 源码有点小多 <?phphighlight_file(__FILE__);function removedir($dir){$list= scandir($dir);foreach ($list as

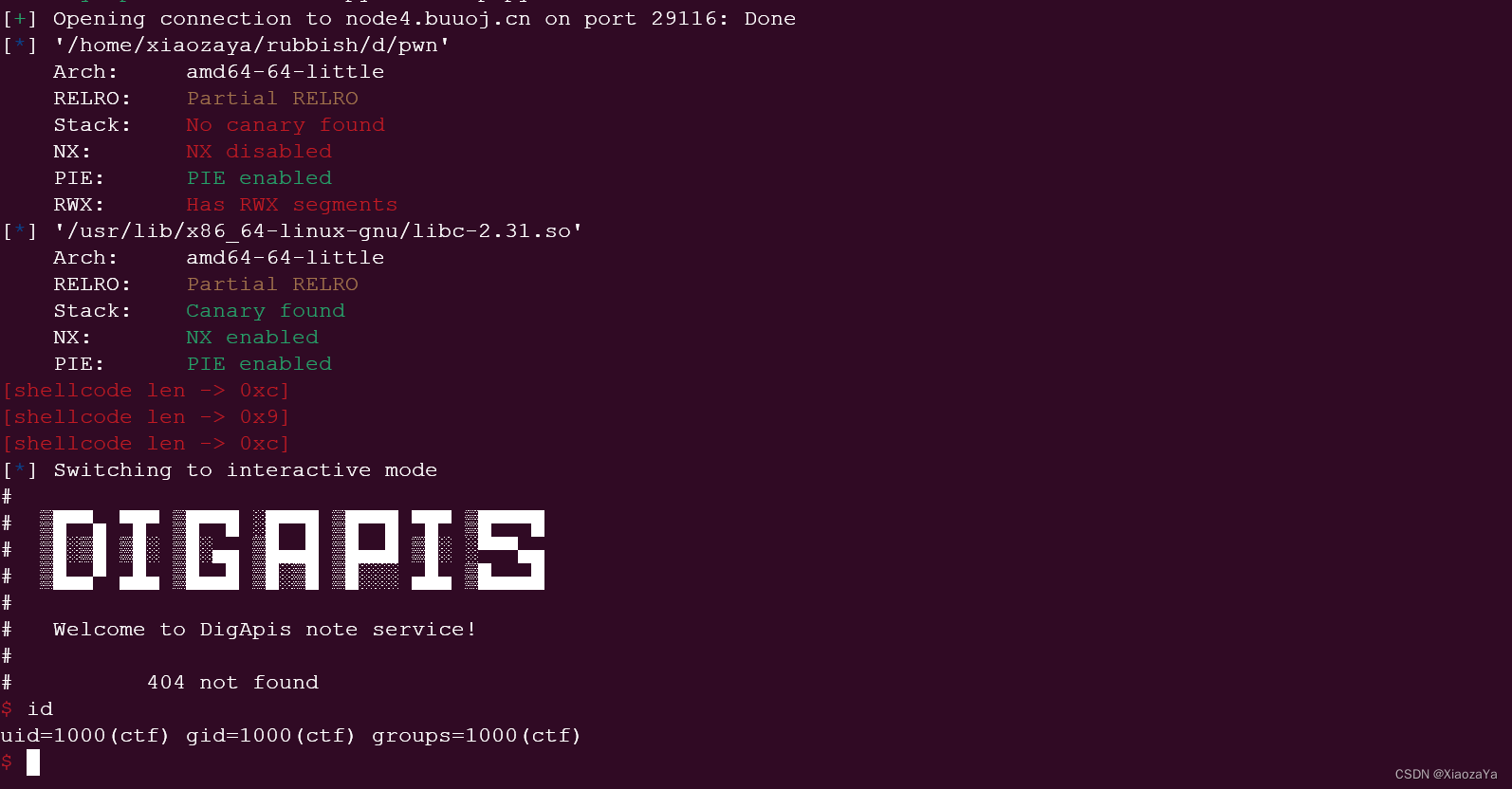

鹏城杯_2018_note

查看保护,就开了 PIE: 漏洞点: buf 存在溢出,刚好可以溢出到 idx,而且没有开 PIE 和 FULL RELRO,所以可以修改 idx 去修改相关 got 表项。 然后我就没啥思路了,因为在我的本地环境堆上是没有可执行权限的,然后去网上搜了一下,发现其都说堆上有可执行权限。然后看了下 buu 给的是 ubu18,所以应该是环境的问题,远程堆上应该有可执行权限。 利用方

[鹏城杯 2022]简单的php 取反的另一种无数字字母rce 通过请求头执行命令

鹏城杯2022部分web-CSDN博客 无字母webshell | Bypass-腾讯云开发者社区-腾讯云 这里记录一下 首先获取过滤if(strlen($code) > 80 or preg_match('/[A-Za-z0-9]|\'|"|`|\ |,|\.|-|\+|=|\/|\\|<|>|\$|\?|\^|&|\|/is',$code)) 写个脚本看看还有什么没有被过滤 <?ph

飞桨-鹏城云脑发行版亮相第四届启智开发者大会,软硬一体化助力科研

2月24日,主题为“算网筑基、开源启智、AI赋能”的第四届OpenI/O启智开发者大会在深圳开幕,大会由科技部指导、鹏城实验室与新⼀代人工智能产业技术创新战略联盟(AITISA)主办,科技部高新司副司长梅建平,中国工程院院士、鹏城实验室主任高文,北京智源人工智能研究院院长及AITISA秘书长黄铁军,百度技术委员会理事长陈尚义等在主论坛发言,分享开源探索之路的真知灼见。 会上,百度联合鹏城实验室正

[鹏城杯 2022]简单的php - 无数字字母RCE(取反)【*】

[鹏城杯 2022]简单的php 一、解题流程二、思考总结 题目代码: <?phpshow_source(__FILE__);$code = $_GET['code'];if(strlen($code) > 80 or preg_match('/[A-Za-z0-9]|\'|"|`|\ |,|\.|-|\+|=|\/|\\|<|>|\$|\?|\^|&|\|/is',$cod

![NSS [鹏城杯 2022]压缩包](https://img-blog.csdnimg.cn/img_convert/3ddb0e3bd5a32625695fa42f07a701b1.png)

![[鹏城杯 2022]简单的php 取反的另一种无数字字母rce 通过请求头执行命令](https://img-blog.csdnimg.cn/0f5ff57f6ef844ebbc220508c539a75c.png)

![[鹏城杯 2022]简单的php - 无数字字母RCE(取反)【*】](https://img-blog.csdnimg.cn/f86d1776abe04b54a02d7d21e9fd56e2.png)